Técnica de ataque

Fuerza bruta

Los ataques de fuerza bruta son una amenaza persistente en ciberseguridad, dirigidos al eslabón más débil de cualquier configuración de seguridad: las contraseñas. Esto es lo que necesitas saber sobre esta técnica de ataque sencilla pero eficaz.

Definición

¿Qué es un ataque de fuerza bruta?

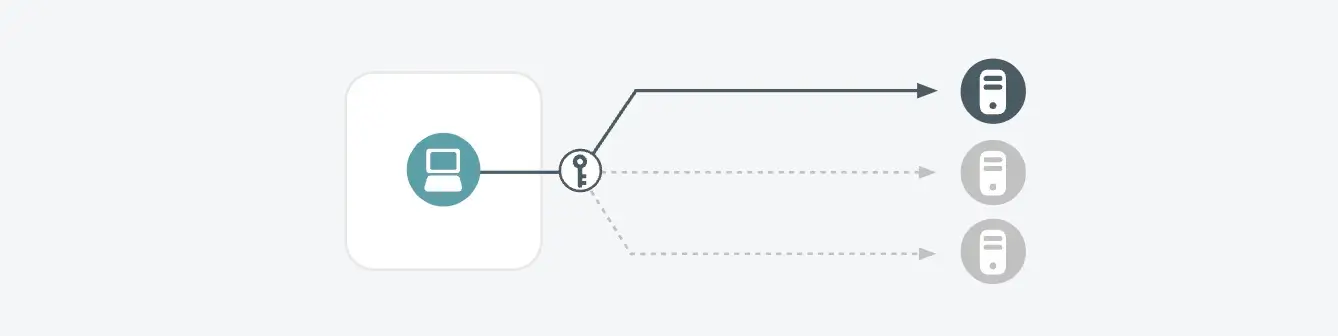

Un ataque de fuerza bruta es un método que utilizan los atacantes para obtener acceso no autorizado a su entorno probando sistemáticamente todas las combinaciones posibles de contraseñas, claves de cifrado o PIN hasta encontrar la correcta.

Esta técnica se basa en la potencia de cálculo para descifrar contraseñas o claves, en lugar de explotar vulnerabilidades de software o utilizar tácticas de ingeniería social.

Cómo funciona

¿Cómo funciona la fuerza bruta?

Hay muchos tipos diferentes de ataques de fuerza bruta, incluyendo:

- Ataque de fuerza bruta simple: Probar todas las combinaciones posibles sin conocimiento previo de la contraseña.

- Ataque de diccionario: Uso de una lista de palabras comunes, frases o contraseñas filtradas para adivinar la contraseña correcta.

- Ataque híbrido de fuerza bruta: Combinación de ataques de diccionario con adiciones de caracteres aleatorios para intentar contraseñas más complejas.

- Ataque de fuerza bruta inverso: Empezar con una contraseña conocida (a menudo una común) y buscar un nombre de usuario que coincida.

Dado que esta técnica se basa en el volumen, los atacantes suelen combinar diferentes métodos para aumentar las posibilidades de éxito con un ataque de fuerza bruta híbrido. Por ejemplo, pueden empezar con un ataque de diccionario y luego añadir números o cambiar caracteres para probar múltiples combinaciones.

Por qué lo utilizan los atacantes

¿Por qué utilizan los atacantes la fuerza bruta?

Los atacantes utilizan métodos de fuerza bruta para obtener acceso no autorizado a cuentas, sistemas o datos cifrados probando sistemáticamente todas las combinaciones posibles de contraseñas o claves hasta encontrar la correcta. Los ataques de fuerza bruta aprovechan las contraseñas débiles, la falta de políticas de bloqueo de cuentas y las medidas de seguridad insuficientes para infiltrarse en los sistemas. Estas son las principales razones por las que los atacantes emplean ataques de fuerza bruta:

Acceso no autorizado a cuentas

- Descifrado de contraseñas: Los atacantes intentan adivinar las contraseñas de los usuarios para acceder a cuentas de correo electrónico, redes sociales, banca o sistemas corporativos.

- Credential Stuffing: Uso de combinaciones de usuario y contraseña filtradas de otras brechas para acceder a cuentas en las que los usuarios pueden haber reutilizado credenciales.

Robo de datos y espionaje

- Accesoa información confidencial: Una vez dentro de un sistema, los atacantes pueden robar datos confidenciales como información personal, registros financieros o propiedad intelectual.

- Espionaje empresarial: Acceder a los sistemas de un competidor para obtener secretos comerciales o planes estratégicos.

Compromiso y control del sistema

- Instalación de Malware: Después de obtener acceso, los atacantes pueden instalar malware, ransomware, o crear puertas traseras para el acceso persistente.

- Creación de botnets: Los sistemas comprometidos pueden pasar a formar parte de una botnet utilizada para ataques a gran escala como la Denegación de Servicio Distribuida (DDoS).

Beneficios financieros

- Transacciones monetarias: El acceso no autorizado a cuentas financieras permite a los atacantes transferir fondos o realizar compras fraudulentas.

- Venta de acceso: Las cuentas y sistemas comprometidos pueden venderse en la dark web a otros actores maliciosos.

Explotación de prácticas de seguridad deficientes

- Contraseñas débiles: Muchos usuarios emplean contraseñas simples y comunes que son fáciles de adivinar.

- Falta de políticas de bloqueo de cuentas: Los sistemas sin mecanismos para bloquear cuentas después de múltiples intentos fallidos de inicio de sesión son más susceptibles.

Herramientas automatizadas y mayor potencia informática

- Disponibilidad de herramientas: Numerosas herramientas automatizan los ataques de fuerza bruta, lo que facilita la tarea a atacantes con distintos niveles de habilidad.

- Hardware avanzado: La alta potencia de cálculo permite a los atacantes realizar un gran número de intentos en un corto período de tiempo, lo que aumenta las posibilidades de éxito.

Probar las defensas del sistema

- Reconocimiento: Los atacantes pueden utilizar métodos de fuerza bruta para sondear los sistemas e identificar vulnerabilidades o puntos débiles en los protocolos de seguridad.

Por qué los ataques de fuerza bruta atraen a los atacantes

- Sencillez: Los ataques de fuerza bruta no requieren sofisticados conocimientos de hacking y pueden ejecutarse utilizando herramientas fácilmente disponibles.

- Alta recompensa potencial: Acceder con éxito a un sistema puede dar lugar a importantes beneficios económicos o a la extracción de datos valiosos.

- Baja barrera de entrada: Incluso los atacantes sin experiencia pueden realizar ataques de fuerza bruta debido a la abundancia de recursos y tutoriales disponibles en línea.

- Anonimato: Los atacantes pueden enmascarar su identidad utilizando servidores proxy o VPN, lo que reduce el riesgo de ser descubiertos.

Detección de plataformas

Cómo detectar actividades relacionadas con ataques de fuerza bruta

Es imprescindible tomar medidas para evitar los ataques de fuerza bruta, como la aplicación de políticas de contraseñas seguras, bloqueos de cuentas y controles de acceso. Pero, ¿qué ocurre cuando un atacante se salta la MFA o se escabulle de sus herramientas de prevención rellenando con éxito las credenciales?

Necesita saber lo que ocurre en su entorno. Para ello, las detecciones basadas en IA son fundamentales.

Vectra AI ha construido potentes detecciones diseñadas para encontrar intentos de fuerza bruta basados en comportamientos de atacantes. Éstas van desde una detección básica de fuerza bruta hasta modelos que se centran en SMB, Kerberos y Entra ID. Cada uno de ellos muestra a los analistas del SOC exactamente qué están tramando los atacantes para que usted sepa qué investigar y cuándo.