Técnica de ataque

Escalada de privilegios

La escalada de privilegios es un método común que los atacantes de hoy en día utilizan para crear violaciones de datos catastróficas. Esto es lo que necesitas saber sobre esta técnica de ataque.

Definición

¿Qué es la escalada de privilegios?

La escalada de privilegios es una técnica que utilizan los atacantes para obtener acceso no autorizado a cuentas privilegiadas, que pueden utilizarse para desplegar malware y llevar a cabo otras actividades maliciosas. Suele comenzar cuando un atacante obtiene acceso a la red corporativa haciéndose con una cuenta de usuario estándar. Una vez dentro, se abren camino hasta las cuentas de administrador, superusuario y otros hosts y cuentas de alto nivel.

Tipos de escalada de privilegios

Escalada vertical de privilegios (Privilege Elevation)

Escalada vertical de privilegios o elevación de privilegios se produce cuando un atacante pasa de un nivel de privilegios inferior a otro superior. Por ejemplo, un usuario normal que obtiene derechos administrativos. Esta técnica permite acceder a funciones protegidas del sistema y a datos sensibles, aumentando el daño potencial.

Escalada horizontal de privilegios

La Escalada Horizontal de Privilegios consiste en acceder a los privilegios o recursos de otro usuario con niveles de acceso similares. Esta técnica permite a los atacantes acceder o manipular los datos o servicios de otro usuario sin autorización.

Cómo funciona

¿Cómo funciona la escalada de privilegios?

Escalada vertical de privilegios

Esto ocurre cuando un atacante con derechos de acceso limitados, como un usuario normal, explota vulnerabilidades para obtener privilegios de nivel superior, como acceso administrativo o de raíz. Esta es la forma más común de escalada de privilegios y puede conllevar importantes riesgos de seguridad.

Escalada horizontal de privilegios

Eneste caso, un atacante se mueve lateralmente dentro de un sistema, obteniendo acceso a recursos o cuentas de otros usuarios que tienen derechos de acceso similares. Aunque la escalada horizontal no implica escalar a privilegios superiores, permite a los atacantes explotar otras cuentas o datos.

¿Cómo proceden los atacantes para escalar privilegios?

1. Adquisición de acceso inicial

Los atacantes comienzan entrando en un sistema con privilegios de usuario básicos. Lo consiguen a través de métodos como phishing, donde las comunicaciones engañosas engañan a los usuarios para que revelen sus credenciales; explotando vulnerabilidades en software o sistemas que no se han protegido adecuadamente; o utilizando credenciales por defecto que nunca se cambiaron tras la instalación. El objetivo principal en esta fase es establecer un punto de apoyo dentro del sistema, creando una plataforma desde la que puedan lanzar nuevos ataques.

2. Enumeración y reconocimiento del sistema

Una vez dentro del sistema, los atacantes se dedican a enumerar y reconocer el sistema para recopilar información detallada sobre el entorno. Recopilan datos sobre la arquitectura del sistema, las versiones del sistema operativo, las aplicaciones instaladas, los servicios en ejecución y las cuentas de usuario existentes. Esta recopilación de información se ve facilitada por herramientas como utilidades de línea de comandos, scripts del sistema y herramientas de escaneado de red, que ayudan a trazar la estructura del sistema e identificar posibles objetivos de explotación.

3. Identificación de vulnerabilidades

Con un conocimiento exhaustivo del sistema, los atacantes proceden a identificar vulnerabilidades que puedan ser explotadas para escalar sus privilegios. Buscan vulnerabilidades de software, como errores sin parchear o fallos que tengan exploits conocidos. También buscan puntos débiles en la configuración, como servicios mal configurados, permisos de archivo inseguros que permitan el acceso no autorizado o ajustes predeterminados que no se hayan protegido adecuadamente. Además, evalúan los problemas de credenciales, como contraseñas débiles que son fáciles de adivinar o descifrar, credenciales reutilizadas en varios sistemas o testigos de autenticación expuestos que pueden ser interceptados.

4. Técnicas de explotación

Para aprovechar las vulnerabilidades identificadas, los atacantes emplean diversas técnicas de explotación. Cuando explotan vulnerabilidades de software, pueden realizar desbordamientos de búfer inyectando código en un programa a través de la superación de los límites de un búfer, o realizar inyección de código insertando código malicioso en aplicaciones de confianza. Abusar de configuraciones erróneas es otra táctica; los atacantes pueden explotar permisos de archivo inseguros para acceder o modificar archivos debido a una configuración de permisos inadecuada, o aprovechar el abuso de SUID/SGID en sistemas Unix/Linux explotando archivos que se ejecutan con privilegios superiores.

El robo de credenciales es un método crítico utilizado para obtener acceso no autorizado. Los atacantes pueden realizar un volcado de hash de contraseñas, extrayendo hashes de contraseñas de la memoria del sistema o de archivos para descifrarlos fuera de línea. Otra técnica consiste en registrar las pulsaciones del teclado para capturar contraseñas y otra información confidencial. Para eludir los controles de seguridad, los atacantes pueden manipular tokens, utilizando tokens robados para hacerse pasar por usuarios con mayores privilegios. En sistemas Windows, pueden secuestrar DLL sustituyendo archivos DLL (Dynamic Link Library) legítimos por otros maliciosos para ejecutar código con privilegios elevados. El aprovechamiento de los puntos débiles del Control de cuentas de usuario (UAC) les permite realizar tareas administrativas sin preguntar al usuario, eludiendo así una función de seguridad clave.

5. Obtención de privilegios elevados

Armados con estas técnicas, los atacantes pretenden obtener privilegios elevados dentro del sistema. Ejecutan los exploits mediante la ejecución de scripts especializados o herramientas diseñadas para aprovechar las vulnerabilidades identificadas. El despliegue de cargas útiles de escalada de privilegios implica la introducción de malware específicamente diseñado para escalar privilegios durante su ejecución. La explotación de servicios es otra vía, en la que los atacantes se dirigen a servicios que se ejecutan con privilegios superiores, manipulándolos para ejecutar código arbitrario que les conceda mayores derechos de acceso.

6. Actividades posteriores a la explotación

Después de escalar con éxito sus privilegios, los atacantes se involucran en actividades de post-explotación para solidificar su control y prepararse para nuevas operaciones. Para mantener el acceso, pueden crear puertas traseras instalando métodos persistentes que les permitan volver a entrar en el sistema incluso después de reinicios o actualizaciones de seguridad. Añadir nuevas cuentas de usuario con privilegios administrativos les garantiza un acceso continuo sin depender del exploit inicial.

Cubrir sus huellas es esencial para evitar ser detectados. Los atacantes manipulan los registros borrando o alterando los registros de eventos para ocultar pruebas de sus actividades. También pueden modificar las marcas de tiempo de los archivos para evitar que los analistas forenses identifiquen anomalías durante las investigaciones. Con privilegios elevados, los atacantes pueden realizar movimientos laterales dentro de la red. La propagación en la red implica utilizar su acceso para infiltrarse en otros sistemas conectados a la red, ampliando su alcance y su impacto potencial. Aprovechan las credenciales obtenidas para infiltrarse en recursos adicionales, un proceso conocido como reutilización de credenciales, que les permite comprometer más cuentas y sistemas sin despertar sospechas inmediatas.

Por qué lo utilizan los atacantes

¿Por qué utilizan los atacantes la escalada de privilegios?

Los atacantes utilizan técnicas de elevación de privilegios para obtener acceso no autorizado a niveles superiores de permisos dentro de un sistema o red. Al elevar sus privilegios, los atacantes pueden realizar acciones que normalmente están restringidas, como acceder a datos confidenciales, instalar malware, alterar las configuraciones del sistema o tomar el control total de un sistema. Comprender por qué los atacantes utilizan estas técnicas es crucial para aplicar medidas de seguridad eficaces.

A continuación se exponen las principales razones y métodos que subyacen al uso de la escalada de privilegios por parte de los atacantes:

Acceso a datos sensibles

- Información confidencial: Los privilegios elevados permiten a los atacantes acceder a archivos confidenciales, bases de datos y comunicaciones restringidas a los usuarios normales.

- Exfiltración de datos: Los atacantes pueden robar datos valiosos, como identidades personales, registros financieros o información comercial privada.

Control y persistencia del sistema

- Mantener el acceso: Con mayores privilegios, los atacantes pueden crear puertas traseras, nuevas cuentas de usuario o modificar los mecanismos de autenticación para mantener el acceso a largo plazo.

- Desactivación de medidas de seguridad: Pueden desactivar programas antivirus, cortafuegos o sistemas de detección de intrusos para evitar ser detectados.

Movimiento lateral dentro de las redes

- Ampliación del alcance: La escalada de privilegios permite a los atacantes moverse a través de diferentes sistemas y segmentos de red, aumentando el alcance de su ataque.

- Comprometer sistemas adicionales: El acceso a las credenciales administrativas permite a los atacantes infiltrarse en otros dispositivos y servidores de la red.

Ejecución de ataques avanzados

- Instalación de Malware o ransomware: a menudo se requieren privilegios superiores para instalar o ejecutar software malicioso que puede cifrar datos o interrumpir operaciones.

- Manipulación del sistema: Los atacantes pueden alterar las configuraciones, horarios o servicios del sistema para beneficiar sus objetivos.

Eludir las restricciones de seguridad

- Anulación de permisos: Los privilegios elevados permiten a los atacantes saltarse los permisos del sistema de archivos y los controles de acceso.

- Acceso a funciones restringidas: Pueden realizar acciones que normalmente están limitadas a los administradores, como modificar los registros de auditoría.

Recogida de credenciales

- Recopilación de contraseñas y tokens: Los atacantes pueden extraer credenciales de la memoria, archivos de configuración o llaveros.

- Extracción de tickets Kerberos: Pueden utilizar técnicas como Pass-the-Hash o Kerberoasting para obtener tokens de autenticación.

Interrupción y sabotaje

- Denegación de servicio (DoS): Los atacantes pueden detener servicios críticos o sobrecargar los recursos del sistema.

- Manipulación o destrucción de datos: Pueden alterar o borrar datos, causando problemas operativos o pérdida de confianza.

Beneficios financieros

- Robo de dinero: El acceso a los sistemas financieros permite a los atacantes manipular transacciones o desviar fondos.

- Exigencias de rescate: Pueden cifrar datos y exigir un pago por las claves de descifrado.

Cubrir pistas

- Manipulación de registros: Con mayores privilegios, los atacantes pueden borrar o alterar los registros para ocultar sus actividades.

- Desactivación de las herramientas de supervisión: Pueden apagar o interferir con las soluciones de monitoreo de seguridad.

Detección de plataformas

Cómo detectar actividades relacionadas con la escalada de privilegios

La mayoría de las organizaciones utilizan una combinación de medidas de seguridad para prevenir los ataques de escalada de privilegios. Zero trustLa gestión de identidades y accesos (IAM) y la gestión de accesos privilegiados (PAM) son ejemplos habituales.

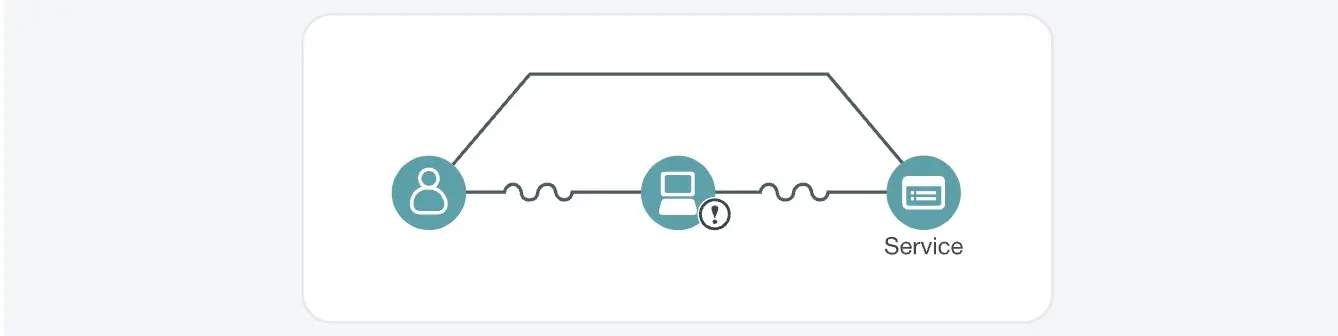

Pero hay un problema con estos enfoques: Todos se basan en un único punto de entrada. Es más, la mayoría de las organizaciones tienen 3 veces más cuentas privilegiadas que empleados, lo que hace imposible gestionarlas todas. Y una vez concedido el acceso, puede manipularse fácilmente.

Para adelantarse a la escalada de privilegios, la visibilidad continua es clave. Supervisar y analizar constantemente la actividad de las cuentas permite identificar abusos en tiempo real. Y la única forma de hacerlo con precisión es con IA.

Aquí es donde entran en juego la detección y la respuesta ampliadas a las amenazas. Vectra AI utiliza docenas de detecciones basadas en IA para identificar actividades anómalas relacionadas con privilegios en la red, la identidad y la red pública cloud. Estas detecciones no se centran en anomalías, sino en comportamientos reales de los atacantes. Desde solicitudes inusuales en AWS y Entra ID hasta solicitudes de servicio sospechosas, cada una se correlaciona, analiza, valida y clasifica automáticamente para mostrar a los defensores cuándo los atacantes están intentando utilizar la escalada de privilegios.