Por qué es esencial combinar EDR y NDR

Los atacantes no permanecen en un solo lugar. Se mueven entre terminales, identidades, cloud y rutas de red para extraer valor y perturbar las operaciones. Ningún control por sí solo puede seguir ese movimiento, por lo que una defensa eficaz requiere que EDR y NDR trabajen juntos.

El punto final muestra qué se ejecutó y cómo manipuló el dispositivo el atacante.

La red muestra dónde se movió, se comunicó y sondeó a continuación el atacante.

En conjunto, revelan la ruta completa del ataque y proporcionan a los equipos el contexto necesario para actuar con confianza.

Vectra AI esta función mediante la integración con CrowdStrike, lo que permite reunir información detallada sobre los puntos finales y la red para que los equipos detecten los ataques antes y los detengan más rápidamente.

Cómo piensan los analistas durante una investigación

Cuando los analistas reciben una alerta, suelen comenzar sus investigaciones con estas preguntas:

- ¿De qué sistema proviene esto?

- ¿Qué proceso lo desencadenó?

- ¿Es esto real o ruido?

- ¿Tengo que contenerlo ahora?

- ¿Tengo toda la historia?

Vectra AI con CrowdStrike y ofrece una respuesta a todas estas preguntas.

Cómo Vectra AI con CrowdStrike para ofrecer información unificada sobre los puntos finales y la red para la respuesta ante amenazas

- Contextualización: comprender qué es un sistema

Pregunta del analista: ¿ ¿De qué sistema proviene esta detección y qué sabemos ya al respecto?

Cualquier sistema que ejecute CrowdStrike EDR se reconoce automáticamente dentro de la Vectra AI . Esto proporciona un contexto adicional del host que ayuda a Vectra AI a atribuir Vectra AI la actividad de la red. Los analistas pueden ver inmediatamente detalles como el sistema operativo, el ID del sensor y cuándo se vio el sistema por última vez.

Este contexto facilita la evaluación de si el comportamiento observado se ajusta al papel del sistema y si es necesario realizar una investigación más profunda.

- Correlación de procesos EDR: identificación de los factores que desencadenaron el comportamiento

Pregunta del analista: ¿ ¿Qué proceso desencadenó este comportamiento sospechoso de la red?

Esta pregunta suele ralentizar las investigaciones, ya que para responderla es necesario cambiar de herramienta, buscar en CrowdStrike y alinear las marcas de tiempo.

La correlación de procesos EDR Vectra AIelimina esa carga. Cuando Vectra AI un comportamiento sospechoso en la red, consulta automáticamente a CrowdStrike para identificar el proceso responsable y lo correlaciona con la detección. Los analistas ven inmediatamente el nombre del archivo, la línea de comandos, el hash, el tiempo de ejecución y el proceso principal dentro de Vectra AI.

Esto sustituye un flujo de trabajo manual por uno automático. Elimina la necesidad de una lógica de correlación SIEM o SOAR personalizada y puede ahorrar hasta 30 minutos por detección. Para un análisis más profundo, un enlace CrowdStrike prellenado se abre directamente en el árbol de procesos relevante.

- Contención inmediata: responder sin cambiar de herramientas

Pregunta del analista: ¿Necesito contener este sistema ahora mismo? ¿Puedo hacerlo desde aquí?

Cuando se confirma una amenaza, cada segundo cuenta. La respuesta 360 Vectra AIse integra con CrowdStrike para activar la contención del host directamente desde la Vectra AI , ya sea de forma automática o manual.

El comportamiento sospechoso de la red puede activar automáticamente el bloqueo del host de CrowdStrike. Los analistas no necesitan cambiar de herramienta ni seguir rutas de respuesta de varios pasos. Los arquitectos obtienen un flujo de respuesta más fiable y fácil de mantener sin una lógica personalizada frágil.

- Integración con el SIEM de última generación de CrowdStrike

Pregunta del analista: ¿Puedovalidar esta actividad en mi SIEM?

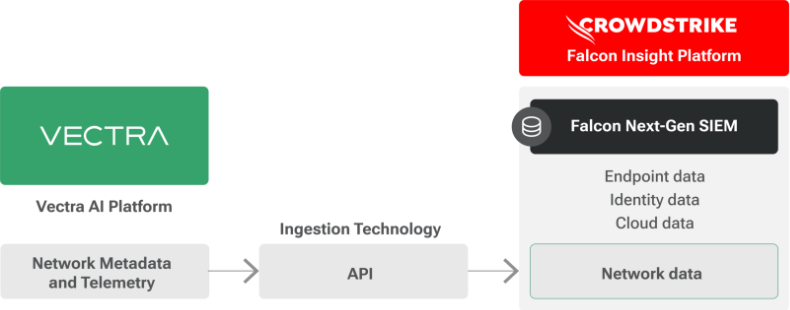

Vectra AI sus metadatos de red y telemetría enriquecida con IA directamente a CrowdStrike Falcon Next Gen SIEM utilizando las API de ingestión de Falcon. Falcon Next Gen SIEM puede analizar petabytes de datos de fuentes de terminales, identidades, cloud redes, y Vectra AI la mejor visibilidad de red de su clase a ese conjunto de datos unificado. Los analistas pueden pasar de una Vectra AI a Falcon Next Gen SIEM con un solo clic para realizar investigaciones más profundas utilizando el motor de consulta y las visualizaciones ultrarrápidas de SIEM.

Al incorporar Vectra AI y los comportamientos de red compatibles en el canal SIEM en tiempo real de CrowdStrike, los equipos SOC obtienen una visión consolidada de las amenazas en los terminales y la red sin necesidad de gestionar múltiples sistemas de registro o flujos de trabajo de correlación.

- Señales unificadas en terminales y redes, con tecnología del servidor Vectra AI

Pregunta del analista: ¿Puedo recuperar todo el contexto de los puntos finales y la red para esta alerta en un solo lugar?

El servidor Vectra AI actúa como motor compartido de computación y contexto que unifica las señales de NDR y EDR en una capa de contexto estructurada en memoria. Al eliminar los viajes de ida y vuelta entre sistemas y reducir la latencia de búsqueda, MCP acelera cada paso de la investigación y reduce el MTTR. Los analistas y los agentes automatizados obtienen todo el contexto que necesitan en un solo lugar, lo que hace que la validación y la respuesta a las amenazas sean significativamente más rápidas y precisas.

Claridad de señal en acción

Con estas capacidades, Vectra AI CrowdStrike proporcionan una visión unificada y automatizada de los ataques en todos los dominios, lo que ofrece a los equipos la claridad necesaria para comprender rápidamente qué ha sucedido y dónde deben actuar.

A medida que los atacantes combinan cada vez más las técnicas de punto final con el movimiento de la red para evadir los controles tradicionales, la combinación de la telemetría EDR y NDR expone tanto el proceso inicial como su huella completa en la red, lo que proporciona a los analistas una visión completa de todos los dominios desde el principio.

En lugar de requerir cambios manuales entre herramientas, Vectra AI identifica Vectra AI el activo, extrae los detalles relevantes del proceso y activa la respuesta adecuada, todo ello en tiempo real. Esto significa que los analistas dedican menos tiempo a buscar datos y más tiempo a detener los ataques importantes.

Véalo en acción

Vea cómo Vectra AI conecta Vectra AI el contexto del proceso del punto final con las detecciones de red y permite el aislamiento del host con un solo clic a través de CrowdStrike.

Vea la demostración: