Técnica de ataque

Ataques de criptominería

Los atacantes de criptominería utilizan la infraestructura corporativa para minar criptomonedas. Drenan recursos y aumentan los costes operativos, además de ser una señal de peligrosas brechas de seguridad. Esto es lo que los defensores deben saber.

Definición

¿Qué es un ataque de criptominería?

Un ataque de minería de criptomonedas, a menudo conocido como cryptojacking, se refiere al uso no autorizado de recursos informáticos para minar criptomonedas. A diferencia de los ciberataques tradicionales que buscan robar datos confidenciales o lanzar ransomware, el objetivo principal de un ataque de minería de criptomonedas es generar beneficios de criptomonedas para el atacante.

Cómo funciona

¿Cómo funcionan los ataques de criptominería?

Un ataque de criptominería se produce cuando un atacante instala malware -también conocido como script de criptojacking- en la máquina de una víctima, que luego aprovecha la CPU, GPU u otros recursos computacionales para minar criptomonedas como Bitcoin, Monero o Ethereum. Esto permite al atacante llevar a cabo actividades de minería de criptomonedas aparentemente legítimas: Las criptomonedas utilizan bases de datos denominadas blockchains, compuestas por "bloques" de transacciones recientes que se actualizan con frecuencia mediante un complejo proceso matemático. Producir nuevos bloques requiere potencia de cálculo, que los "menores" individuales intercambian por pequeñas cantidades de moneda. El criptojacking permite a los atacantes hacer esto a gran escala.

Los atacantes a veces utilizan phishing correos electrónicos o actualizaciones de software comprometidas para instalar la criptominería malware en ordenadores portátiles o incluso en dispositivos móviles; aunque los teléfonos tienen menos capacidad de procesamiento, infectar muchos de ellos a la vez hace que merezca la pena.

En muchos casos, los scripts de cryptojacking se despliegan a través de navegadores web o anuncios en línea. Los atacantes también utilizan el cryptojacking basado en navegador para inyectar código JavaScript malicioso en sitios web. Cuando alguien visita un sitio infectado, el script comienza a minar criptomoneda utilizando los dispositivos de los visitantes sin su consentimiento. Este tipo de cryptojacking no requiere la instalación de malware y se detiene una vez que el usuario abandona el sitio.

Por qué lo utilizan los atacantes

¿Por qué utilizan los atacantes la minería de criptomonedas?

Los atacantes utilizan la criptominería (en concreto, la criptominería ilícita o "cryptojacking") para generar beneficios económicos aprovechando la capacidad de procesamiento de los sistemas comprometidos sin el consentimiento de los propietarios. Al infectar ordenadores, servidores o incluso dispositivos de Internet de las cosas (IoT) con criptominería malware Los atacantes pueden extraer criptomonedas como Bitcoin o Monero y aprovecharse de los recursos de las víctimas. Estas son las principales razones por las que los atacantes se dedican a la minería de criptomonedas:

Ganancia financiera

- Beneficio directo : la minería de criptomonedas puede ser lucrativa, especialmente cuando los atacantes aprovechan numerosos dispositivos comprometidos para minar colectivamente.

- Prevención de costos : los atacantes evitan los costos sustanciales asociados con la compra de hardware de minería y electricidad, maximizando sus ganancias.

Anonimato y facilidad de monetización

- Difícil de rastrear : las criptomonedas ofrecen un cierto grado de anonimato, lo que dificulta que las autoridades rastreen las transacciones hasta los atacantes.

- Accesibilidad global : los atacantes pueden operar internacionalmente sin necesidad de sistemas bancarios tradicionales, lo que reduce el riesgo de detección financiera.

Riesgo bajo en comparación con otros delitos cibernéticos

- Menos detección : criptominería malware A menudo se ejecuta silenciosamente en segundo plano, lo que hace que sea menos probable que las víctimas noten impactos inmediatos en comparación con el ransomware o el robo de datos.

- Ambigüedad legal : dado que la criptominería no siempre implica destrucción o robo de datos, a veces recibe menos atención por parte de las fuerzas del orden.

Escalabilidad

- Amplio rango de objetivos : los atacantes pueden infectar una gran cantidad de dispositivos, incluidas computadoras personales, servidores empresariales y dispositivos IoT, lo que aumenta la producción minera.

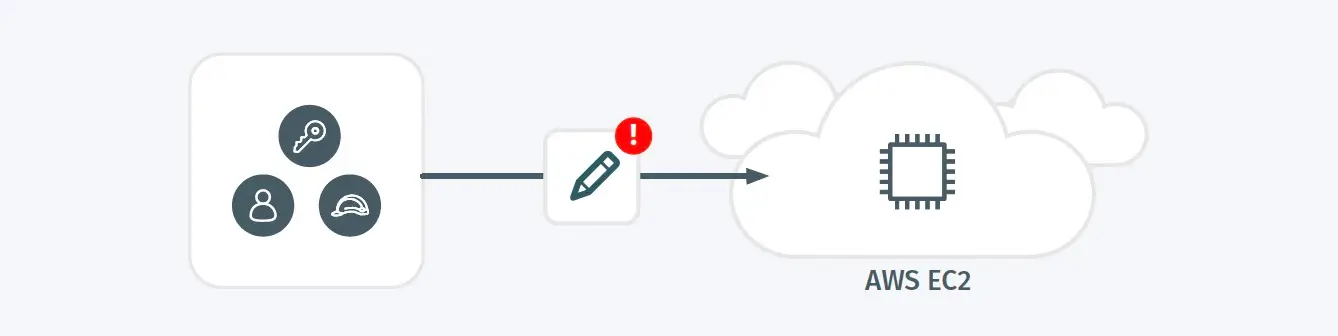

- Explotación Cloud : Comprometimiento cloud Las infraestructuras permiten a los atacantes utilizar importantes recursos computacionales, amplificando sus capacidades de minería.

Explotación de recursos

- Utilización de recursos inactivos : muchos sistemas tienen capacidad de procesamiento sin utilizar que los atacantes pueden explotar sin afectar significativamente el rendimiento, lo que retrasa la detección.

- Evitar los costos de energía : las víctimas soportan el aumento en los costos de electricidad, lo que permite a los atacantes obtener ganancias sin gastos generales.

Facilidad de implementación y automatización

- Herramientas automatizadas : los atacantes utilizan herramientas sofisticadas malware y botnets para distribuir criptomonedas de manera eficiente a través de numerosos sistemas.

- Explotación de vulnerabilidades : aprovechan software sin parches, configuraciones de seguridad débiles y tácticas de ingeniería social para infectar dispositivos.

Complementario a otros ataques

- malware de doble propósito : criptominería malware Puede combinarse con otras actividades maliciosas como el robo de datos o ransomware, maximizando el retorno de la inversión del atacante.

- Presencia persistente : establecer un punto de apoyo en un sistema permite a los atacantes realizar actividades maliciosas continuas más allá de la criptominería.

Detección de plataformas

Cómo detectar ataques de criptominería

Los ataques de criptominería pueden ser difíciles de detectar, ya que están diseñados para permanecer ocultos. Pero hay formas de vigilarlos, como prestar atención a los retardos de los dispositivos y al aumento del uso de la CPU. Sin embargo, este método de observación requiere que los empleados informen de los problemas de rendimiento, si es que los detectan. Un método más fiable es utilizar la IA y el aprendizaje automático.

Vectra AI ha creado detecciones basadas en IA diseñadas para detectar ataques en función de su comportamiento. Esto incluye una detección de minería de criptomonedas centrada en identificar el uso no autorizado de los recursos informáticos de una organización para minar criptomonedas.