Una de las formas en que trabajamos con nuestra comunidad de socios es proporcionando servicios gestionados a los usuarios finales. Y como ocurre con casi cualquier escenario de implantación, cada entorno tiene su propio conjunto de configuraciones, requisitos y, a veces, incluso retos. Teniendo esto en cuenta, hemos pensado en abordar algunos de los retos más comunes con los que nos hemos encontrado, con la esperanza de ayudarle en su camino.

Pero antes, echemos un vistazo a la siguiente lista de retos. Reconoce alguno de estos problemas en su Centro de Operaciones de Seguridad (SOC) actual?

- Alto coste de propiedad: implica el coste de la creación de casos de uso y mantenimiento de la gestión de eventos e información de seguridad (SIEM). El desgaste del personal en las funciones de analista de nivel 1 y 2, con la contratación y formación constantes, conlleva un aumento de los costes.

- Ineficacia de la seguridad: dificultad para obtener una cobertura del 100% de los registros y casos de uso, ya sea debido a los costes de consumo de registros, a retos técnicos y operativos o a una capacidad limitada para realizar análisis forenses de la evolución de un incidente.

- Fatiga de alertas: los registros o los sistemas tradicionales basados en firmas generan demasiadas alertas, demasiados falsos positivos o ambos, y/o dificultad para descubrir y comprender el contexto de las alertas.

Si has respondido afirmativamente a alguno de los retos, estás en el lugar adecuado.

El SOC 1.0

El SOC 1.0, o SOC SIEM, fue la primera evolución en la creación de una capacidad de supervisión de la seguridad en una organización. La idea con el SOC 1.0 es simplemente recopilar todos los registros de los cortafuegos, proxies, servidores de autenticación, aplicaciones y estaciones de trabajo, básicamente de todo lo que lo permita. Una vez hecho esto, se agregan a una plataforma SIEM, donde los datos pueden consultarse y correlacionarse fácilmente, y además se ingieren indicadores de compromiso (IoC) o información sobre amenazas que puede compararse con los datos de registro.

Aquí es cuando empieza la diversión y usted comenzaría a embarcarse en un viaje de construcción de consultas o casos de uso para encontrar acciones maliciosas o de riesgo dentro de todos los datos. Normalmente, se empieza a pensar en cómo crear alertas cuando se superan determinados eventos, combinaciones de eventos o umbrales, para que los analistas puedan responder a las alertas y utilizar el SIEM junto con otras herramientas y recursos para investigar los eventos. Lo ideal sería que esto se configurara de forma aislada, es decir, que tuvieran que ir de consola en consola y de herramienta en herramienta para intentar triangular manualmente las alertas y averiguar qué está ocurriendo. En general, este enfoque tiene muchos méritos y hoy en día se considera la norma de facto y la capacidad fundamental de muchos SOC, tanto en organizaciones grandes como pequeñas.

El escenario común en muchos entornos SOC 1.0, incluye:

- No se dispone de registros adecuados

- Los registros no contienen datos suficientes para realizar una detección adecuada de las amenazas

- Es costoso crear y mantener los casos de uso o las reglas de detección.

- El coste de almacenar los registros en un SIEM se está convirtiendo en un problema importante para los clientes

- El enfoque basado en reglas de consulta y análisis estadístico no es lo suficientemente potente como para detectar a los atacantes furtivos

- El SOC se sobrecarga de alertas, la mayoría de las cuales son falsos positivos.

- Los analistas del SOC tienen dificultades para obtener suficiente información sobre el contexto de la alerta, y la clasificación de las alertas requiere mucho trabajo manual para investigarlas

En consecuencia, hay un gran número de ofertas de empleo para ciberanalistas, desarrolladores y respondedores a incidentes debido al elevado volumen de trabajo en los SOC, así como al hecho de que el propio trabajo en el SOC 1.0 es a veces mundano y poco gratificante, lo que da lugar a una gran rotación de recursos. Los costes de funcionamiento de un SOC 1.0 son cada vez mayores, mientras que la superficie de ataque contra la que hay que protegerse no deja de crecer en la realidad posterior a COVID-19. Al mismo tiempo, la ciberdelincuencia va en aumento, los atacantes son cada vez más sofisticados, los ataques son muy específicos, sigilosos y personalizados para la organización objetivo.

Presentación del SOC 2.0

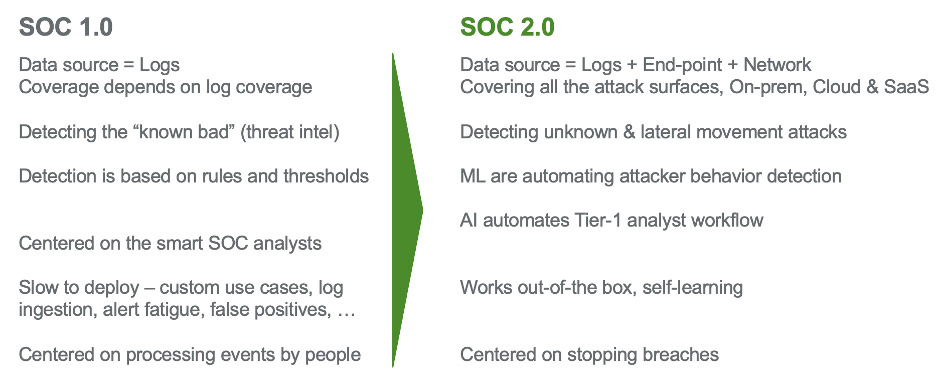

Debido a los retos que plantea el enfoque SOC 1.0, muchas organizaciones están transformando sus operaciones SOC a SOC 2.0. El enfoque SOC 2.0 es más asequible de gestionar, depende menos de un gran número de personas, detecta los ataques con mayor rapidez, introduce la automatización junto con nuevas técnicas analíticas y está preparado para la batalla contra ataques nunca vistos.

Aquí se destacan los cambios clave en la transformación de las operaciones del SOC:

¿Significa esto que SIEM se está quedando obsoleto? No, SIEM y los análisis basados en registros siguen siendo un elemento clave. El cambio a SOC 2.0 utiliza SIEM para lo que es más adecuado: detectar riesgos conocidos que pueden articularse fácilmente en reglas de consulta. Un ejemplo de esto podría ser el viaje imposible, en el que estamos cotejando la distancia geográfica entre las ubicaciones de inicio de sesión dentro de un marco temporal. Se trata de un escenario en el que se puede crear fácilmente un caso de uso y en el que los registros del servidor de autenticación están fácilmente disponibles. En el SOC 2.0, el SIEM está asumiendo el papel de un único panel de visión que se alimenta de detecciones de puntuación preanalizadas procedentes de fuentes de detección y respuesta de puntos finales (EDR), detección y respuesta de redes (NDR ) y análisis del comportamiento de usuarios y entidades (UEBA).

Para los objetivos de detección, en los que la cobertura de registros es claramente inexistente y están más relacionados con el reconocimiento de patrones matizados en el comportamiento de usuarios y aplicaciones, el SOC 2.0 aprovecha el aprendizaje automático junto con los datos de red y de punto final. Imagínese intentar crear un programa de software tradicional o una regla para distinguir y clasificar imágenes. Esto no es realmente factible, sin embargo, con un modelo básico de aprendizaje automático, el reconocimiento de patrones se convierte en una actividad trivial. Lo mismo ocurre con el análisis de patrones de atacantes en la red, la cloud, SaaS o para aplicaciones. Los modelos de Machine Learning pueden entrenarse para distinguir los patrones maliciosos de las aplicaciones benignas y del tráfico de red. Lo bueno del aprendizaje automático es que, una vez creado el modelo, el algoritmo se entrena a sí mismo para empezar a realizar el trabajo de detección, lo que significa que las soluciones de aprendizaje automático requieren poco o ningún ajuste y personalización para empezar a realizar las tareas.

Con el SOC 2.0, los algoritmos de IA enriquecen el contexto de las detecciones, al tiempo que las correlacionan y puntúan. El papel del analista del SOC se eleva para trabajar en los incidentes priorizados, donde puede aplicar rápidamente conocimientos y experiencia, así como habilidades forenses para construir una línea de tiempo y un caso para clasificar comportamientos específicos observados, al tiempo que proporciona orientación al equipo de respuesta para tomar medidas. Todo esto permite a la organización replantearse qué ingerir, ya que no todas las detecciones se basan en registros. Además, las soluciones EDR y NDR proporcionarán al SIEM detecciones de alertas priorizadas en lugar de datos sin procesar.

El SOC 2.0 ya no depende de los sistemas IDS: los datos de inteligencia sobre amenazas (IP, dominios) se analizan en la solución NDR. Los cortafuegos aplican reglas en vuelo. Los antivirus y la protección del correo electrónico se encargan de aplicar firmas a los archivos y cargas útiles. Los atacantes tienden a cifrar sus datos en tránsito, por lo que aplicar firmas en el tráfico de red tiene cada vez menos sentido. Por último, a medida que se aplica la automatización a la respuesta a incidentes y cuando una detección de amenaza se considera verdadera y grave, ya sea automática o manualmente, las plataformas de orquestación, automatización y respuesta de seguridad (SOAR) pueden tomar el relevo para realizar las acciones necesarias para detener la progresión de los ataques de acuerdo con los libros de jugadas establecidos.

De cara al futuro

Aunque SOC 1.0 sigue siendo la norma en muchas organizaciones, cada vez son más las que adoptan el enfoque SOC 2.0. Vectra desempeña un papel clave en la tríada de visibilidad del SOC, ya que los datos de la nueva red formada por servicios IaaS, SaaS y on-prem no mienten. El aprendizaje automático y la IA mejoran enormemente el nivel de automatización y aceleran la capacidad de la organización para detener los ataques antes de que se conviertan en brechas.

Vea cómo Vectra puede ayudarle a aumentar la visibilidad de su SOC o empiece programando una demostración.