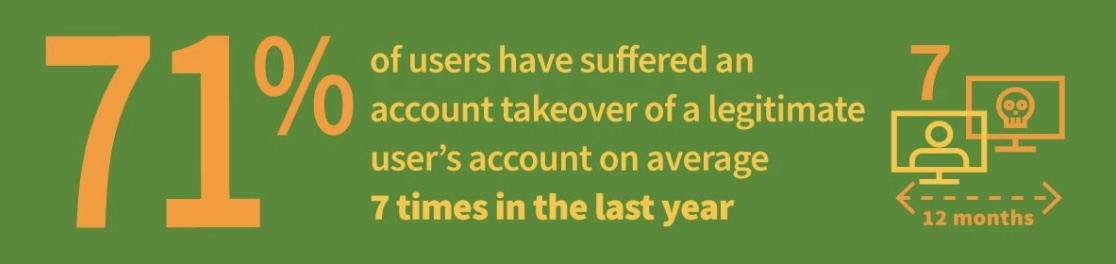

Cuando se piensa en todos los diferentes tipos de actividad que los usuarios realizan en Microsoft Azure AD y Office 365, ¿cuánseguros podemos estar de que todo lo que ocurre es obra de un empleado y no de un actor que trabaja para hacerse con el control de una cuenta? De hecho, Vectra encuestó recientemente a más de 1.000 profesionales de la seguridad y un sorprendente 71% reveló que habían sufrido una media de 7 robos de cuentas de usuarios autorizados en los últimos 12 meses.

Probablemente no debería sorprendernos que se produzcan intentos de ataque, sobre todo teniendo en cuenta la popularidad de Office 365 y sus cientos de millones de usuarios. Es una potente herramienta de productividad que sigue proporcionando muchas ventajas de conectividad y colaboración a equipos cercanos y lejanos. Así que, aunque Microsoft ha construido una plataforma increíble sin la que muchas empresas no pueden vivir, los ciberdelincuentes ven este gran grupo de usuarios como una oportunidad para intentar abalanzarse sobre las cuentas y hacerse con ellas.

Entonces, ¿cómo podemos detectar la actividad maliciosa y enviar las alertas adecuadas a los equipos de seguridad para que no gasten valiosos ciclos persiguiendo actividades benignas? Afortunadamente, la recopilación de los datos adecuados y el uso de inteligencia artificial (IA) significativa pueden ayudar a las organizaciones a tener una visión de cómo es el uso autorizado cuando se trata del servicio cloud nube que adoptan.

Las detecciones de amenazas aportan claridad

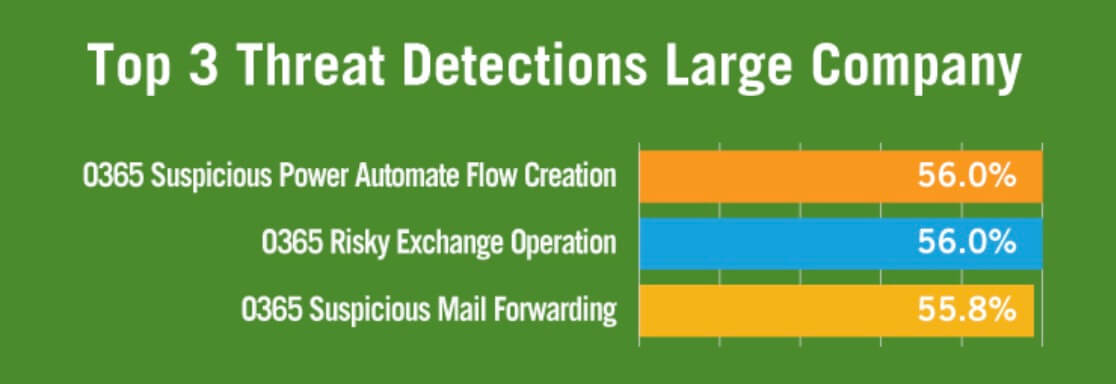

En el caso de los clientes de Vectra, las detecciones de amenazas se activan cuando ocurre algo fuera de lo normal en sus entornos Azure AD u Office 365. Recientemente hemos analizado en profundidad las 10 principales detecciones de amenazas en nuestra base de clientes en nuestro informe más reciente: Visión y Visibilidad: Las 10 principales detecciones de amenazas para Microsoft Azure AD y Office 365.

Muchas de las detecciones de amenazas del entorno de Microsoft representan actividades que facilitan el uso o la colaboración con partes externas, lo que por supuesto es conveniente para el usuario, pero también puede proporcionar acceso a un atacante. Asegúrate de descargar el informe para tener todos los detalles, pero aquí tienes un par de escenarios de detección que se registraron entre los 10 primeros.

Acceso a equipos externos de O365

Como su nombre indica, esta detección se activaría si se ha añadido una cuenta externa a un equipo en O365. Este tipo de actividad podría indicar que un adversario ha añadido una cuenta bajo su control, y su equipo de seguridad necesita saberlo en caso de que ese sea el caso.

Actividad compartida sospechosa en O365

Esta detección le notificará si una cuenta comparte archivos o carpetas a un volumen superior al normal, lo que podría indicar que un atacante está utilizando SharePoint para filtrar datos o mantener el acceso después de que se haya solucionado el acceso inicial.

Operación sospechosa de Azure AD

Esta detección notificaría a su equipo si se han detectado operaciones anormales de Azure AD, lo que podría indicar que los atacantes están escalando privilegios y realizando operaciones de nivel de administrador después de la toma de control de cuenta regular.

Teniendo en cuenta estos ejemplos de detección, se puede ver que cada actividad que se detecta no es necesariamente maliciosa, razón por la cual es tan importante disponer de los datos adecuados para aprovecharlos. Se trata de ser capaz de identificar y diferenciar entre lo que se considera actividad normal para su entorno y lo que podría ser un problema potencial que debe abordarse.

El uso de una herramienta de colaboración como Microsoft Teams es ciertamente conveniente para los usuarios legítimos, sin embargo, también podría ser un medio conveniente para que los atacantes encuentren información útil u obtengan documentos e información. Independientemente de si la actividad es un acceso externo a Teams, una actividad de descarga sospechosa o cualquier otra operación de riesgo que se produzca en su entorno, su equipo de seguridad necesita saberlo.

Cubrimos estas actividades y más en este último informe. Verá cómo una IA significativa puede proporcionar la visión y visibilidad adecuadas para su entorno e incluso cómo puede ayudarle a evitar un costoso ciberataque.

Mira cómo:

- Una IA significativa puede proporcionar un análisis constante del modo en que los usuarios acceden, utilizan y configuran las aplicaciones cloud , y puede marcar la diferencia a la hora de detectar y detener amenazas como la apropiación de cuentas en sus entornos de Microsoft Azure y Office 365.

- Las 10 principales detecciones de amenazas observadas en Microsoft Azure AD y Office 365 permiten a los equipos de seguridad detectar comportamientos poco frecuentes que son anormales o inseguros en sus entornos.

- Independientemente del tamaño de la empresa, la detección de operaciones de Exchange peligrosas de Office 365 se situó en los primeros puestos, o cerca de ellos, de la lista de detecciones observadas por los clientes de Vectra .

- Las acciones comunes de los actores en el entorno de Azure AD durante un reciente ataque a la cadena de suministro se asignarían a las detecciones definidas en Vectra y alertarían al equipo de seguridad sobre la amenaza.

Consiga hoy mismo su copia del informe. Y, para escuchar una evaluación detallada del Director Técnico de Vectra, Tim Wade, y nuestra CMO, Jennifer Geisler, no se pierda nuestro seminario web el martes 8 de junio a las 8:00 am PT | 11:00 am ET | 4:00 pm BST | 5:00 pm CET.