Hoy en día, la cantidad de tráfico web cifrado ha aumentado en un 95% desde hace más de una década, y gran parte de él depende del cifrado TLS para una comunicación cliente-servidor segura. Servicios como Let's Encrypt han hecho más accesible y rentable la implementación de HTTPS, garantizando nuestra privacidad en línea. Sin embargo, este cifrado también plantea retos, sobre todo para los profesionales de la seguridad que trabajan para detectar canales cifrados de mando y control (C2) utilizados por los ciberatacantes. En esta entrada del blog, exploraremos la importancia de la detección de C2, el papel del aprendizaje automático en la seguridad y cómo Vectra AI está liderando la mejora de la seguridad en línea.

La perspectiva del atacante

Como atacante, en los entornos híbridos actuales es necesario permanecer oculto. Dondequiera que aterrice un atacante, debe establecerse un canal de mando y control (C2) para pasar desapercibido y ocultar sus comunicaciones. El sitio MITRE ATT&CK describe muchos de los tipos habituales de canales C2, como los canales multietapa, los proxies multisalto y los túneles HTTPS. Estos canales suelen cifrarse mediante TLS o haciéndose pasar por tráfico HTTPS para mezclarse con el tráfico web (que en su mayoría es HTTPS) y cifrar las comunicaciones y dificultar su detección.

Los atacantes también hacen uso de otras técnicas de ofuscación que dificultan aún más la detección de los canales de C&C. No sólo se utiliza el cifrado dentro de los canales de comunicación para frustrar el análisis, sino también técnicas como el jitter (creación de tiempos más aleatorios para las balizas con el fin de evitar la búsqueda de balizas regulares) y el relleno.

A veces hay incluso una capa adicional de cifrado dentro de los canales de comunicación para impedir que los defensores lean qué datos se están enviando, y variables basadas en el tiempo como la fluctuación de sesión para enmascarar el comportamiento regular de balizamiento a lo largo del tiempo.

La perspectiva del equipo de seguridad

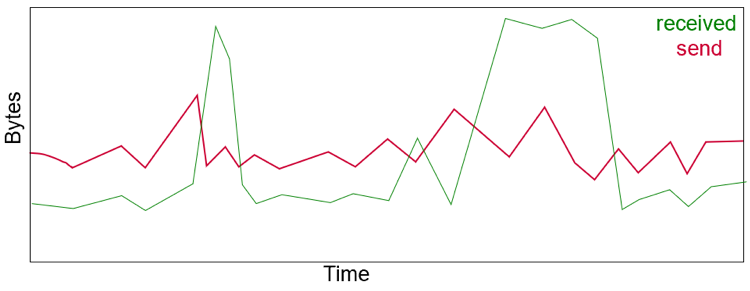

Encontrar canales de C&C en el tráfico moderno de Internet es primordial para los analistas de seguridad. La tarea se ve dificultada no sólo por el cifrado del tráfico de los atacantes, sino también porque gran parte de Internet funciona ahora con tráfico cifrado y utiliza WebSockets y largas sesiones abiertas que pueden parecer comportamientos de C&C. Para ello, los analistas deben examinar no sólo el tráfico en bruto, sino también los metadatos de ese tráfico. El tráfico de flujos puede ser útil, pero examinar las métricas más profundas sobre estos flujos, como los intervalos de tiempo de transmisión, puede exponer el tráfico malicioso en sesiones cifradas.

Afortunadamente, el motor de flujo de Vectra AI ofrece esta profundidad de análisis para cada flujo de datos rastreado, con un muestreo tan granular como intervalos de medio segundo. Esto incluye métricas como los bytes enviados y recibidos a lo largo del tiempo, lo que proporciona información sobre la dinámica de cada interacción.

Machine Learning para la detección de C&C

La trayectoria de Vectra AI AI en la utilización eficaz de datos en el dominio del tiempo para detectar canales de mando y control se ha caracterizado por diversos enfoques, con especial atención a las técnicas de aprendizaje automático supervisado. Varios algoritmos de aprendizaje automático que trabajan en tándem ofrecen una visión tanto gruesa como granular de los comportamientos de los atacantes:

- Bosques aleatorios: Formados por múltiples árboles de decisión, los bosques aleatorios destacan por su telemetría de grano grueso. Supervisan ventanas de series temporales y rastrean más de 20 características, como la proporción de datos cliente/servidor, la coherencia de los datos, las frecuencias de interrupción del servidor y la duración de la sesión.

- Redes neuronales recurrentes (RNN):Las RNN permiten representar comportamientos temporales, en los que una secuencia influye en la siguiente, revelando características humanas únicas. En esencia, las RNN imitan la memoria humana.

- Memoria a Largo Plazo (LSTM) Deep Learning Redes neuronales: Las redes LSTM pueden aprender dependencias y relaciones temporales de largo alcance, incluida la capacidad de olvido. Este enfoque es versátil y aplicable a diversos casos de uso, incluido el procesamiento del lenguaje natural. En el ámbito de la seguridad, permite rastrear patrones de actividad relevantes de los atacantes durante largos periodos.

El poder de la convergencia

La convergencia de estos métodos de aprendizaje automático, cada uno meticulosamente desarrollado y perfeccionado a lo largo de los años, permite Vectra AI comprender los comportamientos del tráfico cifrado y generar alertas de alta fidelidad para la detección de comando y control. El éxito depende de la cuidadosa aplicación de estos métodos y de la calidad de los datos de entrenamiento utilizados.

Vectra AI tiene la suerte de contar con un equipo galardonado de científicos de datos e investigadores de seguridad dedicados al desarrollo de algoritmos, la curación de muestras y la optimización continua de algoritmos para obtener el máximo rendimiento.

Conclusión

Detectar y priorizar canales de mando y control cifrados con precisión y el mínimo ruido es un reto formidable. Va más allá de las capacidades de un simple detector de anomalías. Alcanzar este nivel de seguridad requiere los datos correctos, los métodos de aprendizaje automático más adecuados y un equipo especializado con experiencia en la creación y el ajuste de modelos. Vectra AI está a la vanguardia de esta misión, contribuyendo a un entorno en línea más seguro para todos.