La compañía de telecomunicaciones móviles T-Mobile está investigando la denuncia hecha por un pirata informático el fin de semana sobre el robo de datos de 100 millones de clientes. Según Bleeping Computerel autor de la amenaza afirma estar vendiendo una base de datos con fechas de nacimiento, números de carné de conducir y números de la seguridad social de 30 millones de personas a cambio de seis Bitcoin (unos 270.000 dólares). No es la primera vez que T-Mobile es objeto de un ciberataque, pero la afirmación del atacante en este caso indica que esta vez podría ser diferente.

No es el resultado típico

Sin tener una visión completa de los detalles, es difícil saber qué tácticas se utilizaron en el ataque, sin embargo, hay algunas consecuencias que pueden derivarse de este tipo de actividad hacker.

Opción 1: el hacker negocia

Después deobtener acceso y ante la posibilidad de una brecha, el hacker notifica al proveedor (en este caso T-Mobile) para llegar a un acuerdo sobre el precio y resolver el problema antes de que se produzca ningún daño. No hay indicios ni informes de que este haya sido el caso.

Opción 2: Ransomware

No es ninguna sorpresa, ya que sigue siendo una preocupación creciente para las organizaciones porque los delincuentes pueden exigir un precio muy alto a cambio de descifrar los datos, mientras que no hay garantía de que los datos robados no vuelvan a aparecer más adelante. Según los informes, no parece que T-Mobile esté tratando con el típico ladrón de ransomware.

Opción 3: Los datos se venden en el mercado libre.

Si lo que afirma el hacker es cierto, esta es la situación actual de T-Mobile y es menos que ideal porque normalmente significa que el atacante tiene lo que afirma y puede demostrarlo.

Este tipo de recolección de datos extensiva es típico de un ataque bajo y lento en el que los atacantes obtienen acceso a un sistema y operan sin ser detectados mientras buscan puertas traseras, intervienen sistemas y exfiltran datos. De hecho, el tiempo medio de permanencia global de un atacante dentro de un entorno es ahora de 24 días, según este Dark Reading de Dark Reading. Una y otra vez, las organizaciones que caen presas de estos ataques descubren que todas las pruebas para determinar lo sucedido están enterradas en los registros y simplemente no se conectaron de la forma necesaria para que saltaran las "alarmas" adecuadas. Como hemos señalado durante ataques anteriores, es importante que las organizaciones reconozcan que los hackers no hacen movimientos obvios, pero sin la visibilidad necesaria para ver y detener sus movimientos, defenderse de ellos es casi imposible.

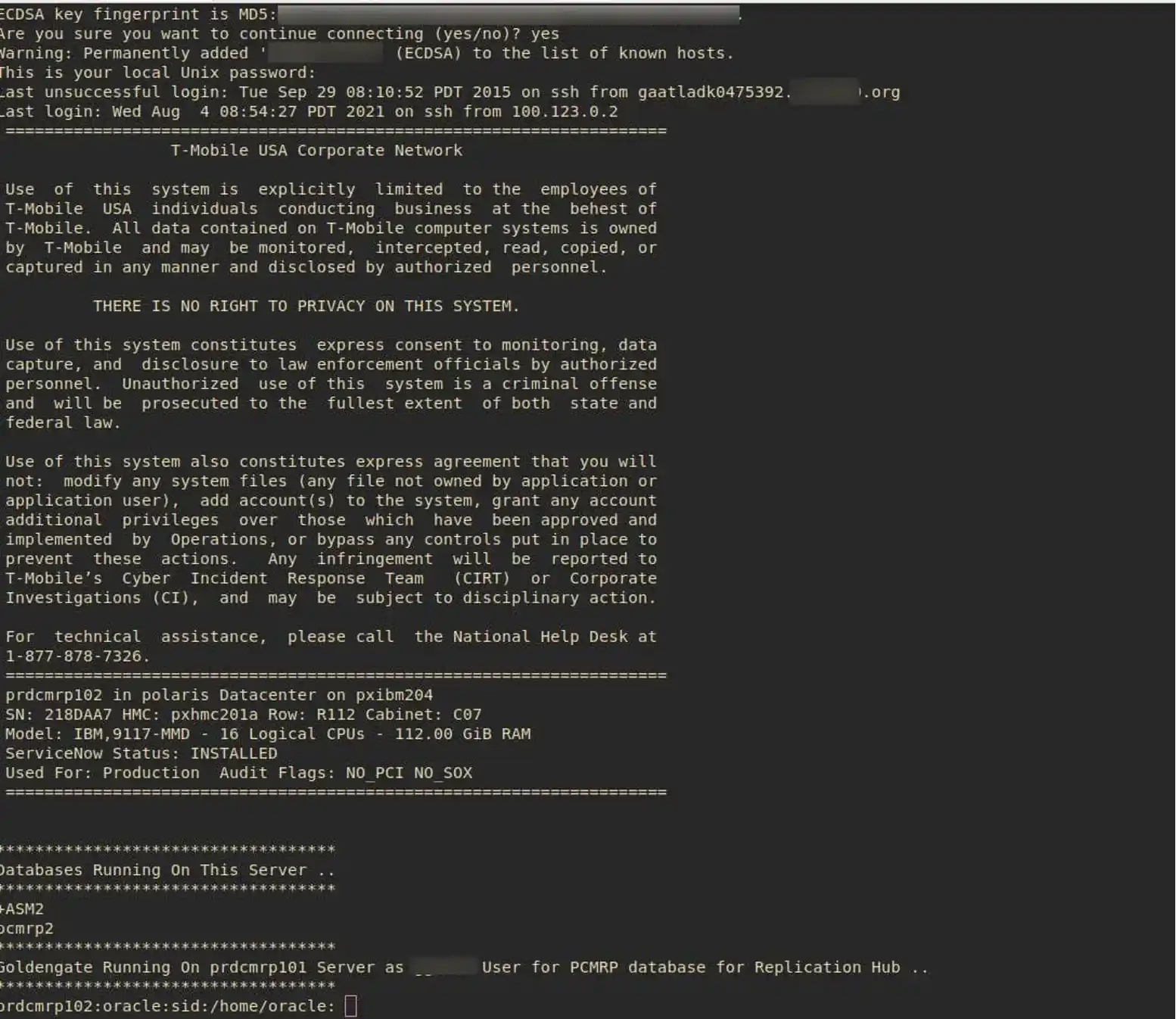

Según este artículode Bleeping Computer, "El actor de la amenaza afirma haber hackeado los servidores de producción, de ensayo y de desarrollo de T-Mobile hace dos semanas, incluido un servidor de base de datos Oracle que contiene datos de clientes. Como prueba de que vulneraron los servidores de T-Mobile, los actores de la amenaza compartieron una captura de pantalla de una conexión SSH a un servidor de producción que ejecuta Oracle."

Se trata de una noticia en desarrollo que nuestro equipo de investigación está siguiendo activamente. Seguiremos publicando actualizaciones a través de nuestro blog, incluidas recomendaciones para las empresas preocupadas por los ataques persistentes.