Los motores de búsqueda de metadatos como Shodan, FOFA y ZoomEye son herramientas especializadas que escanean Internet en busca de dispositivos y servicios de acceso público. En lugar de indexar sitios web como hace Google, estas plataformas recopilan y catalogan detalles técnicos (llamados metadatos) sobre los dispositivos conectados.

Los atacantes utilizan estos metadatos para identificar sistemas vulnerables, como routers mal configurados, cámaras web o servidores que ejecutan software obsoleto. Así es como pueden construir listas de objetivos.

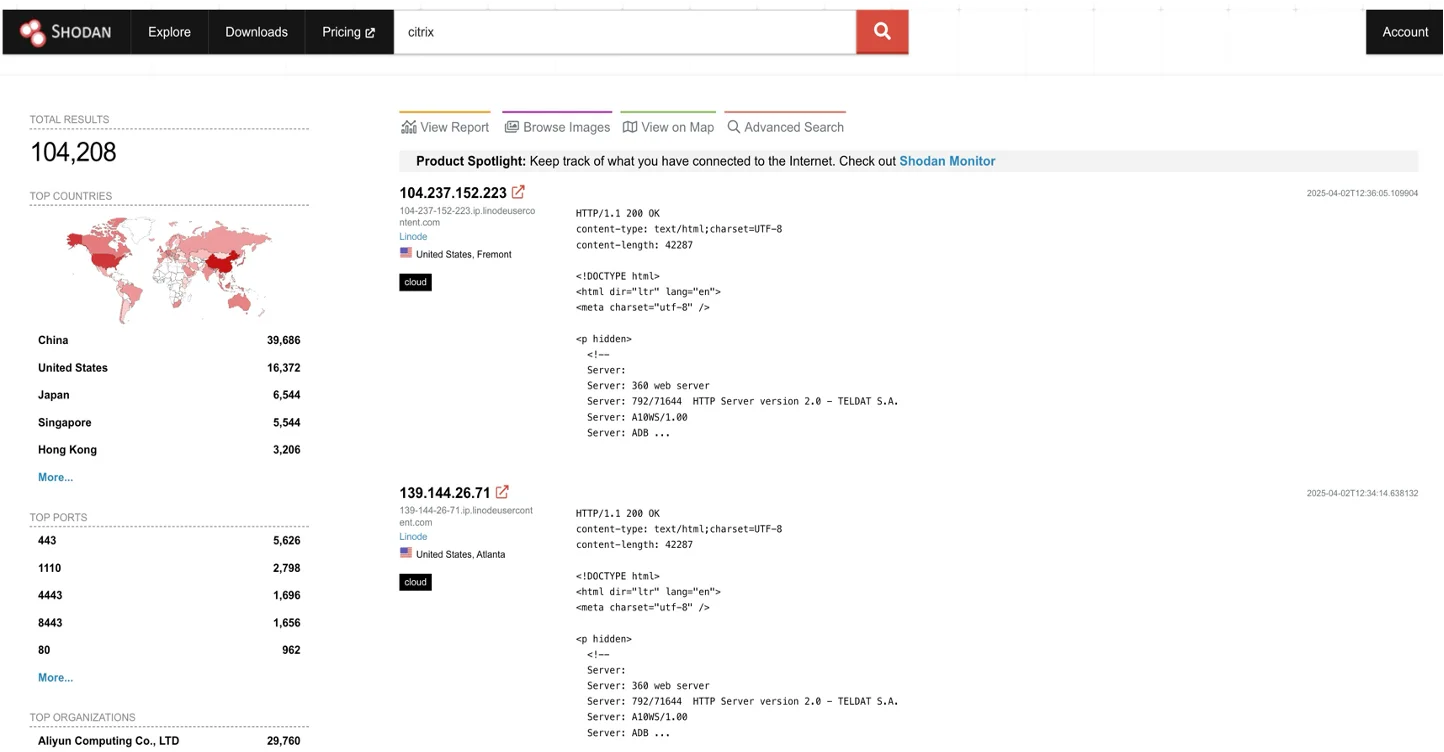

Shodan: el motor de búsqueda del Internet de las cosas

Shodan es un motor de búsqueda de metadatos que escanea Internet en busca de dispositivos conectados (como servidores, routers, cámaras web). Recopila información como puertos abiertos, certificados SSL y banners. Los usuarios pueden filtrar por organización, país o servicio para encontrar sistemas expuestos. También permite pivotar utilizando facetas como temas SSL o nombres de host para profundizar más.

Las características más valiosas de Shodan:

- Enumeración de dispositivos: Shodan busca dispositivos expuestos al público, como cámaras web, routers, sistemas de control industrial (ICS), servidores, etc.

- Filtrado y consulta: Puedes afinar tus búsquedas utilizando filtros (por ejemplo, "port:443", "country:US", "org:SomeISP") para encontrar dispositivos y servicios específicos.

- Información sobre metadatos: Shodan recupera banners de varios puertos, mostrando versiones del servidor, vulnerabilidades potenciales y otros detalles.

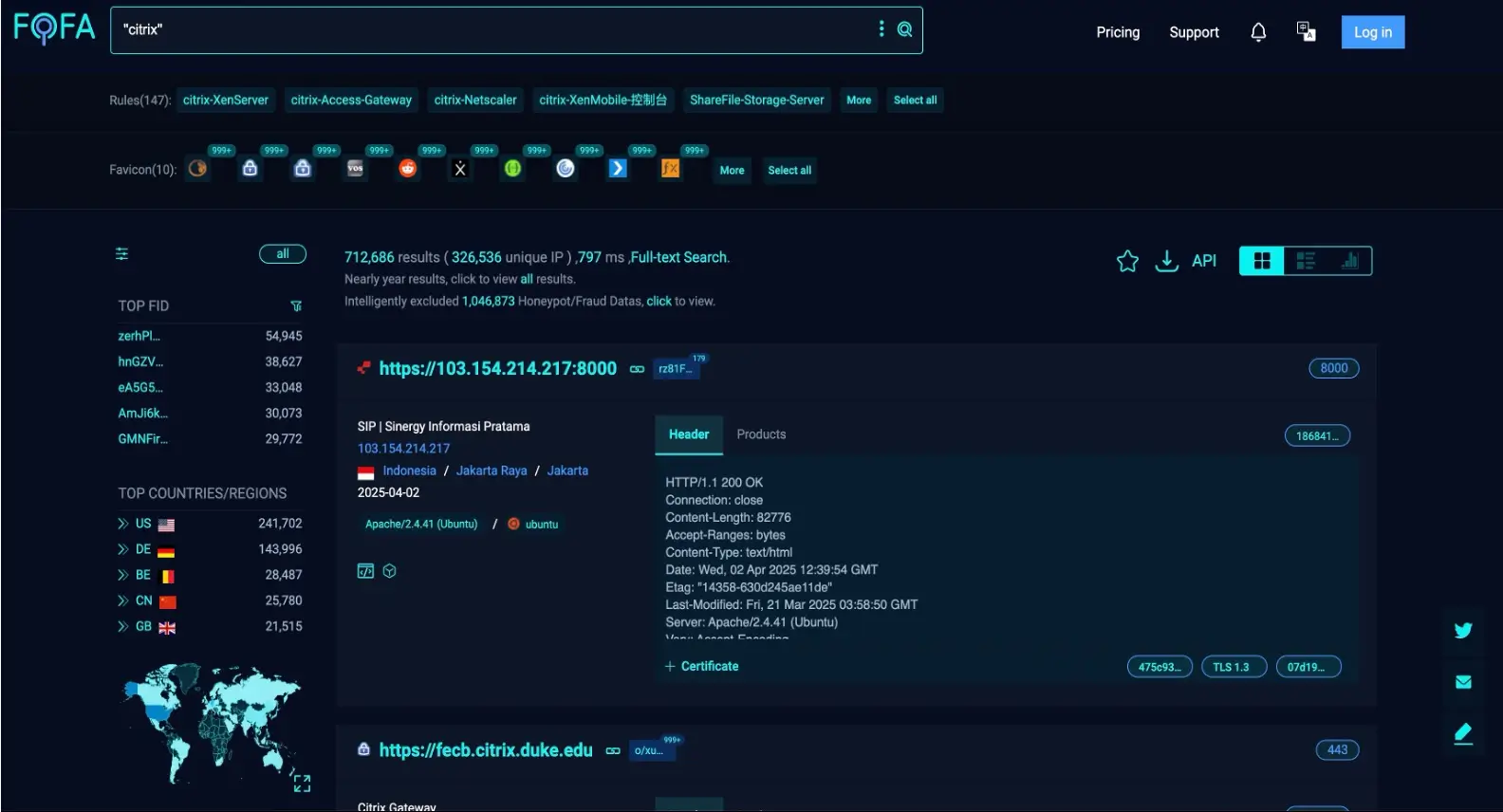

FOFA: Prever y encontrarlo todo

FOFA es un motor de búsqueda de activos de Internet desarrollado en China, similar a Shodan. Indexa dispositivos y servicios expuestos en línea, admite consultas avanzadas y hace hincapié en las tecnologías de huellas dactilares. Suele reaccionar con mayor rapidez ante las vulnerabilidades y ofrece resultados de alta velocidad para detectarlas.

Las características más valiosas de FOFA:

- Descubrimiento de activos: FOFA recopila datos de múltiples fuentes, escaneando varios protocolos y puertos para catalogar los dispositivos y aplicaciones conectados.

- Sintaxis de búsqueda flexible: Al igual que Shodan, FOFA soporta sintaxis de búsqueda avanzada (por ejemplo, "protocol==https", "ip==123.123.123.123", "body=='login'").

- Huellas dactilares exhaustivas:El servicio hace hincapié en la tecnología de "huellas dactilares", que identifica el software y los marcos mediante firmas únicas.

Shodan contra FOFA

Ambas plataformas ayudan a identificar sistemas expuestos, pero difieren en sintaxis y cobertura. A veces FOFA encuentra dispositivos que Shodan pasa por alto y viceversa. Tanto los equipos de seguridad como los atacantes se benefician del uso de ambas, correlacionando los datos para obtener una imagen más completa de la superficie de ataque expuesta.

He aquí cómo se comparan:

Cómo utilizan los atacantes los motores de búsqueda para identificar objetivos

Atacantes (como Black Basta) comienzan automatizando el raspado de datos de Shodan y FOFA, extrayendo metadatos sobre los dispositivos expuestos y almacenando los resultados en archivos descargables para su uso posterior.

A continuación, segmentan estos objetivos por geografía utilizando ZoomEye, otro motor de búsqueda chino. A diferencia de Shodan y FOFA, ZoomEye escanea más profundamente en la capa de aplicación y aprovecha las capacidades únicas de huellas dactilares, lo que ayuda a los atacantes a identificar tecnologías como los servidores Jenkins en múltiples países con mayor precisión.

Qué hacen los atacantes tras identificar los objetivos

Tras cartografiar la infraestructura expuesta, los atacantes no se detienen en el reconocimiento: pasan rápidamente a la explotación activa.

Grupos como Black Basta lo ilustran claramente. Una vez que han elaborado una lista de objetivos vulnerables, comienzan a sondearlos en busca de puntos débiles utilizando dos estrategias principales:

- Ataques de fuerza bruta basados en credenciales

- Explotación basada en CVE

Ataques de fuerza bruta utilizando credenciales por defecto o reutilizadas.

Una de las tácticas de seguimiento más comunes es la fuerza bruta basada en credenciales. Black Basta, por ejemplo, atacó portales de inicio de sesión de una amplia gama de tecnologías (incluyendo Microsoft RDWeb, Palo Alto GlobalProtect VPNs y Citrix NetScaler Gateways).

Su método consistía en recopilar cientos de puntos finales y utilizar herramientas como Brute Ratel para automatizar los intentos de inicio de sesión con credenciales predeterminadas, contraseñas reutilizadas en distintos sistemas o combinaciones filtradas previamente. Estos intentos suelen estar guionizados, con nombres de usuario y contraseñas separados por punto y coma para agilizar las pruebas de gran volumen.

Ejemplos de técnicas utilizadas por Black Basta:

- Fuerza bruta RDWeb: Black Basta recopiló e intentó iniciar sesión en cientos de puntos finales de Microsoft Remote Desktop Web Access (RDWeb).

- Portales GlobalProtect (VPN): También atacaron ampliamente los portales GlobalProtect VPN de Palo Alto.

- Portales Citrix: Intentaron rellenar credenciales en instancias de Citrix NetScaler Gateway.

Dado que estos portales suelen estar expuestos sin protecciones adicionales como la AMF, y que los usuarios suelen reutilizar las contraseñas, los atacantes pueden obtener acceso con un esfuerzo mínimo, especialmente si las defensas carecen de mecanismos de detección de comportamientos.

Explotación basada en CVE

Al mismo tiempo, los atacantes aprovechan vulnerabilidades conocidas para saltarse la autenticación por completo.

En el caso de Jenkins, Black Basta explotó CVE-2024-23897una vulnerabilidad crítica que permite a usuarios no autenticados leer archivos arbitrarios en el servidor a través de la CLI de Jenkins. Esto incluye archivos sensibles como /etc/shadow, que contienen credenciales con hash y pueden llevar a un compromiso total.

Los atacantes utilizan los metadatos de Shodan y FOFA para localizar las instancias de Jenkins sin parches y, a continuación, lanzan exploits automatizados como parte de sus libros de jugadas de acceso inicial.

Estos ataques basados en CVE son especialmente peligrosos porque:

- A menudo no requieren credenciales.

- La explotación es rápida y silenciosa.

- Proporcionan acceso directo a datos privilegiados o sensibles.

Cómo Vectra AI altera la cadena de ataque

Todo lo que hemos cubierto, desde el reconocimiento automatizado con Shodan y FOFA hasta los ataques de fuerza bruta y la explotación de CVE, subraya lo rápido que los atacantes pueden convertir la infraestructura expuesta en intrusiones activas. Ahí es donde Vectra AI marca la diferencia. La plataformaVectra AI supervisa continuamente su entorno en busca de signos de compromiso antes de que los atacantes tengan éxito.

Cuando un adversario comienza a probar credenciales robadas o adivinadas (ya sea a través de RDWeb, portales VPN, Citrix o Jenkins) Vectra detecta anomalías como:

- Repetidos intentos fallidos de inicio de sesión

- Actividad inusual de la cuenta

- Movimiento lateral inesperado

- Intentos de escalada de privilegios

En resumen, Shodan y FOFA te dicen lo que está expuesto al mundo, Vectra AI te dice lo que está pasando dentro. Esto permite a su equipo detener ataques como el de Black Bastaantes de que se conviertan en violaciones en toda regla.

¿Desea obtener más información sobre la plataforma Vectra AI ? Póngase en contacto con nosotros o solicite una demostración.

---