A medida que las organizaciones se esfuerzan por integrar la detección de amenazas cloud en sus operaciones, la mayoría se enfrenta a una gran laguna. Con demasiada frecuencia, las herramientas existentes carecen de flexibilidad para adaptarse a casos de uso en expansión y de extensibilidad para soportar el desarrollo de técnicas de ataque personalizadas.

Para colmar estas lagunas, nos enorgullece presentar el DeRF (Detection Replay Framework). Nuestra nueva herramienta aborda los retos habituales que surgen cuando los casos de uso evolucionan más allá de incidentes aislados.

El nuevo marco incorpora varias decisiones de diseño clave que lo diferencian. Proporciona la separación de los permisos necesarios para desplegar la infraestructura de los necesarios para ejecutar un ataque. Esta segregación resulta cada vez más valiosa a medida que se amplían las capacidades y se necesitan más usuarios para desempeñar estas distintas funciones.

Además, el DeRF fue diseñado para ser extensible. Aunque viene precargado con numerosas técnicas de ataque incorporadas, el proceso de incorporar sus propias técnicas es tan sencillo como crear un archivo YAML. Esto permite la personalización sin necesidad de modificar la funcionalidad básica de la herramienta.

¿Qué es el DeRF?

El DeRF, una herramienta de código abierto disponible en GitHub, consta de módulos Terraform y una aplicación Cloud Run1 escrita en Python. Dentro de este paquete, se proporciona una variedad de técnicas de ataque integradas, centradas en AWS y GCP. El DeRF se entrega con paridad de técnicas de ataque con Stratus Red Team para ayudar a eliminar la necesidad de que los operadores elijan capacidades de ataque basadas en herramientas. En su lugar, puede seleccionar la herramienta que mejor se adapte a su caso de uso específico. Para obtener una visión más completa de cómo se compara el DeRF con otras herramientas cloud , eche un vistazo a esta página de comparación.

A continuación se enumeran los módulos de ataque incorporados más destacados, con una lista completa de todas las técnicas de ataque incorporadas en la documentación del DeRF.

Acceso con credenciales:

- AWS | EC2 Robo de credenciales de instancia

- AWS | Recuperar un elevado número de secretos Manager secrets

Defensa Evasión:

- AWS | Detener CloudTrail

Ejecución:

- AWS | Ejecutar Comandos en Instancia EC2 a través de Datos de Usuario

Descubrimiento:

- AWS | EC2 Descargar datos de usuario

Exfiltración:

- AWS | EC2 Compartir EBS Instantánea

Escalada de privilegios:

Al igual que otras herramientas centradas en la generación de detecciones, el DeRF despliega y gestiona la infraestructura cloud objetivo, que se manipula para simular las técnicas de los atacantes. Terraform se utiliza para gestionar todos los recursos, desplegando (y destruyendo) las técnicas de ataque alojadas y la infraestructura objetivo en menos de 3 minutos.

Aunque actualmente no se admite el modelo "traiga su propia infraestructura" (BYOI), mantener la infraestructura de DeRF cuesta menos de 10 dólares al mes en Google Cloud y 5 dólares al mes en AWS. El cómodo modelo de despliegue de la herramienta le permite utilizarla cuando la necesite, en lugar de tenerla en funcionamiento continuo las 24 horas del día, los 7 días de la semana. Consulte la guía de implantación para obtener más información.

¿Qué diferencia al DeRF de otras herramientas cloud ?

En pocas palabras, mucho. Las diferencias clave incluyen:

- Interfaz fácil de usar: Dado que el DeRF está alojado en Google Cloud, los usuarios finales pueden invocar ataques a través de la interfaz de usuario de la consola cloud sin necesidad de instalar software ni utilizar la CLI.

- Accesibilidad para no profesionales de la seguridad: El DeRF se dirige a un amplio público de usuarios finales, incluido el personal de ingeniería, ventas y asistencia, así como los procesos automatizados.

- OpSec robusto: Las credenciales de larga duración no se transmiten entre operadores. En su lugar, el acceso al DeRF y sus técnicas de ataque se controlan mediante el control de acceso basado en roles (RBAC) de GCP IAM.

- Extensibilidad en su núcleo: Las secuencias de ataque están escritas en YAML, lo que permite configurar fácilmente nuevas técnicas.

- Despliegue llave en mano: Desplegar (¡y destruir!) el DeRF es un proceso totalmente automatizado, que se completa en menos de 3 minutos.

Primeros pasos con el DeRF

Consulte la guía del usuario para obtener instrucciones sobre cómo desplegar el DeRF y ejecutar su primera técnica de ataque. Esta guía le guiará a través de:

- Implementación de todos los recursos en AWS y GCP con Terraform

- Configuración del control de acceso a Google Cloud Workflows

- Ejecución de un ataque contra AWS o GCP invocando un Google Cloud Workflows

¿Cómo funciona el DeRF?

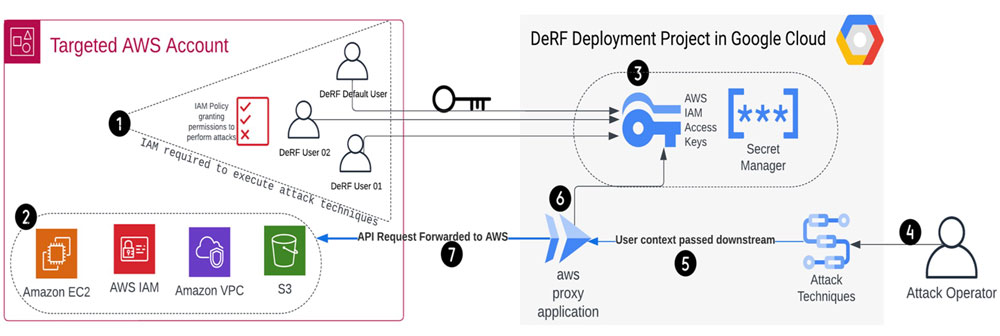

La arquitectura única del DeRF se despliega en su totalidad a través de Terraform. Consta de recursos repartidos entre AWS y GCP.

Los personajes del DeRF

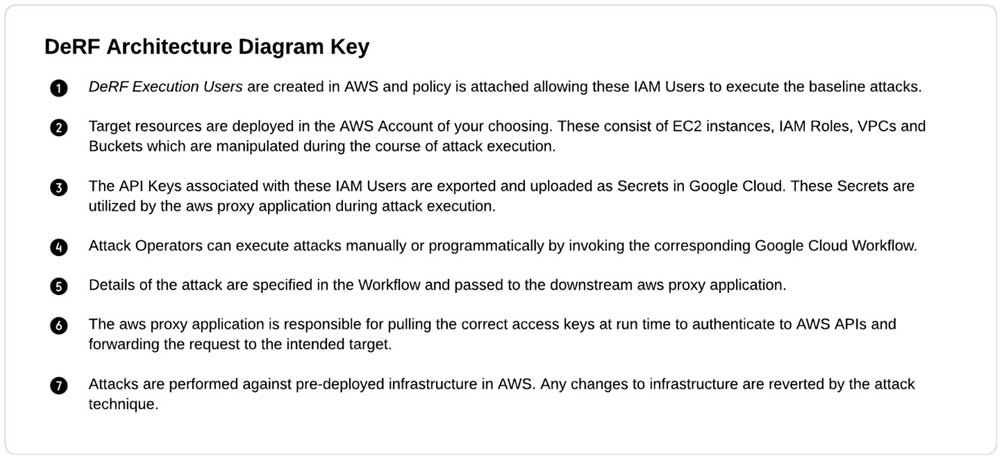

El DeRF destaca entre otras herramientas de ataque por su enfoque único para desvincular el despliegue de la herramienta de la ejecución del ataque. Con The DeRF, los operadores pueden seleccionar diferentes usuarios al lanzar los ataques. Esta elección sirve para múltiples propósitos, como construir escenarios realistas de actores de amenazas o distinguir comportamientos en los registros. Para obtener más información sobre los personajes disponibles, incluidos el "Usuario de implementación de DeRF", el "Usuario de ejecución de AWS de DeRF 01", el "Usuario de ejecución de AWS de DeRF 02", el "Usuario predeterminado de AWS de DeRF" y el "Rol de IAM personalizado de AWS", consulte la documentación de DeRF.

Ejecución de técnicas de ataque

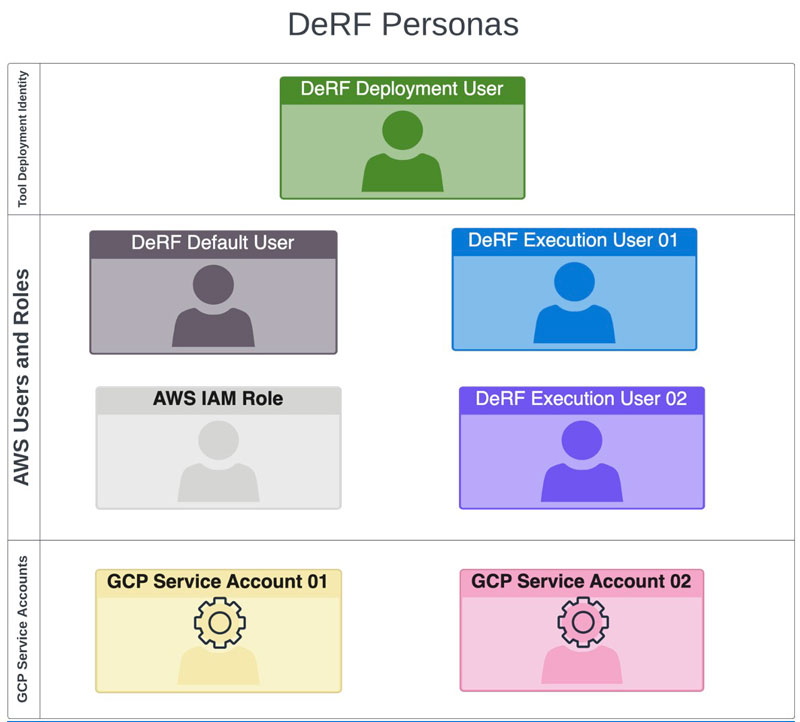

Tanto si tu objetivo es AWS como GCP, los ataques siempre se ejecutan invocando flujos de trabajo de Google Cloud . A continuación se muestra un ejemplo de cómo ejecutar técnicas de ataque, ya sea de forma manual o mediante programación desplegada con The DeRF.

Ejecución del ataque - Manual

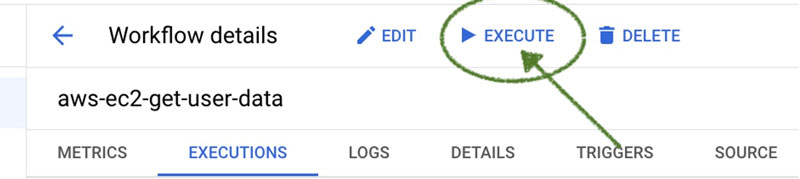

1. Inicie sesión en Google Cloud Console y vaya a la página de flujos de trabajo.

2. Haga clic en el nombre del flujo de trabajo que coincida con el ataque que desea ejecutar.

3. Haga clic en el botón Ejecutar.

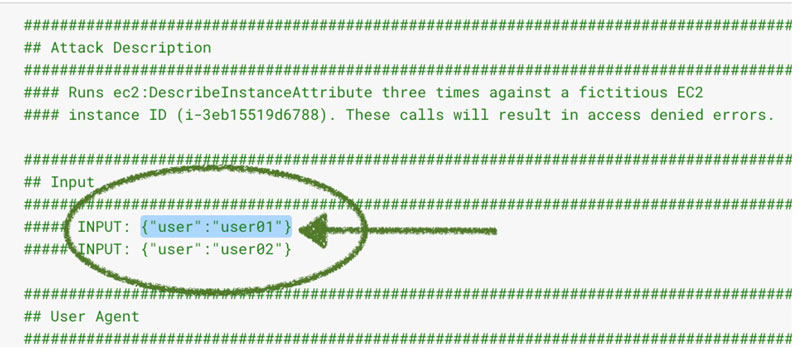

4. Consulte el panel Código de la derecha y seleccione el usuario con el que desea ejecutar el ataque copiando una de las entradas posibles.

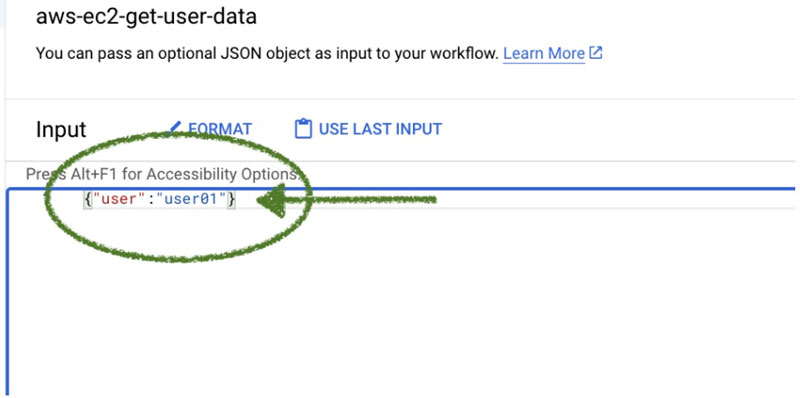

5. Pegue el JSON seleccionado en el panel de entrada de la izquierda.

6. Por último, seleccione el botón "Ejecutar" en la parte inferior de la pantalla.

7. Los resultados del ataque aparecerán en la parte derecha de la pantalla.

Ejecución de ataques -Programática

1. Asegúrate de que la herramienta de línea de comandos de Google está instalada en tu sistema local. Consulte la documentación mantenida por Google para obtener instrucciones sobre la instalación de gcloud cli.

2. Autentícate en el proyecto Google Cloud en el que está desplegado DeRF.

3. Invoca un flujo de trabajo de técnicas de ataque concreto con el cli de gcloud. Consulta la documentación de Google para obtener instrucciones más completas sobre el servicio de flujos de trabajo.

Ejemplo de uso:

Creación de técnicas de ataque personalizadas

La versión inicial del DeRF abarca una amplia gama de técnicas de ataque a cloud prevalentes, proporcionando a su organización amplios recursos para la formación, las pruebas de controles y la ejecución de escenarios de ataque. Sin embargo, a medida que evolucionan las necesidades, es posible que necesite ir más allá del conjunto inicial e introducir sus propios módulos de ataque personalizados. Con el DeRF, este proceso se simplifica. Todas las técnicas de ataque se definen como Google Cloud Workflows, que pueden desplegarse como módulos terraformados adicionales dentro de su versión bifurcada de la base de código.

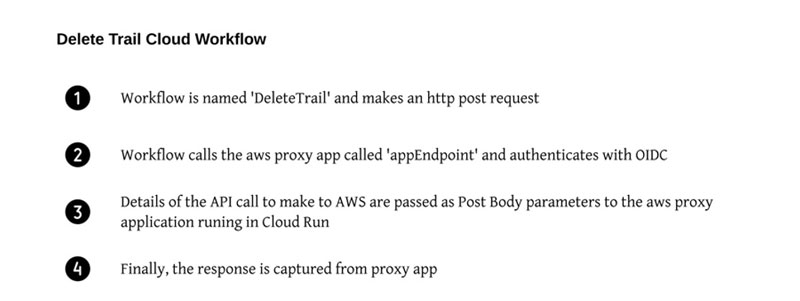

Especificación de los detalles de una llamada a la API de AWS

Cada llamada API realizada a AWS se define explícitamente dentro de una solicitud HTTP enviada por un flujo de trabajo de Google Cloud a la aplicación proxy de AWS para su enrutamiento al destino previsto. En la documentación de DeRF encontrará instrucciones detalladas sobre cómo crear una técnica de ataque a AWS como un flujo de trabajo de Google Cloud . Eche un vistazo más de cerca a continuación para entender la construcción de estos flujos de trabajo.

¿Y ahora qué?

A continuación, planeamos:

- La versión inicial de DeRF se centra en la paridad de módulos de ataque con Stratus Red Team para AWS y GCP. En el futuro, publicaremos técnicas de ataque exclusivas de DeRF a través de la herramienta y añadiremos compatibilidad con Azure.

- Añadir automatización para invocar técnicas de ataque. Un caso de uso común del DeRF es la validación continua de controles y las pruebas de lógica de detección.

Actualmente, es necesario crear manualmente Cron jobs para invocar técnicas de ataque. En un futuro próximo, el DeRF soportará la automatización de técnicas de ataque a través de las configuraciones de Cloud Scheduler2.

Agradecimientos

Nos gustaría dar las gracias a la creadora y mantenedora del DeRF, Kat Traxler, y a los siguientes miembros de la comunidad por su apoyo y sus comentarios durante el desarrollo del proyecto:

- Christophe Tafani-Dereeper de DataDog

- Nick Jones de WithSecure

- Rich Mogull de Firemon

Converse con nosotros directamente sobre esta entrada de blog y otros temas en la comunidad RedditVectra AI .

Referencias:

[1]: https:cloud

[2]: https:cloud