Vectra Research descubrió recientemente un método para aprovechar la funcionalidad recientemente lanzada por Microsoft para realizar un movimiento lateral a otro inquilino de Microsoft.

Resumen ejecutivo

- Vectra Research identificó un nuevo vector de ataque contra Azure Active Directory que permite el movimiento lateral a otros inquilinos de Microsoft.

- Vectra también demuestra la técnica para mantener el acceso persistente en un tenant de Azure, esbozada por primera vez aquí.

- La funcionalidad subyacente para la ejecución de este vector de ataque existe en todas las implantaciones de Microsoft.

- Este vector de ataque sigue a otros similares de los que se tiene constancia, como el abuso de la federación de dominios o la adición de una empresa asociada, que requieren una vigilancia activa para su detección y respuesta.

- Vectra ha publicado un POC para pruebas de seguridad dentro del marco de ataque MAAD de código abierto.

- Vectra ha validado que las detecciones de IA de Vectra proporcionan cobertura para esta operación antes de la documentación de las técnicas en este informe.

Introducción

Los atacantes siguen atacando las identidades de Microsoft para obtener acceso a las aplicaciones de Microsoft conectadas y a las aplicaciones SaaS federadas. Además, los atacantes siguen progresando en sus ataques en estos entornos, no explotando vulnerabilidades, sino abusando de la funcionalidad nativa de Microsoft para lograr su objetivo. El grupo de atacantes Nobelium, vinculado a los ataques de SolarWinds, ha sido documentado utilizando funcionalidades nativas como la creación de Federated Trusts [4] para permitir el acceso persistente a un tenant de Microsoft.

En esta entrada de blog, demostraremos una funcionalidad nativa adicional que, cuando es aprovechada por un atacante, permite el acceso persistente a un inquilino de cloud de Microsoft y capacidades de movimiento lateral a otro inquilino. Este vector de ataque permite a un atacante que opera en un inquilino comprometido abusar de una configuración de sincronización entre inquilinos (CTS) mal configurada y obtener acceso a otros inquilinos conectados o implementar una configuración CTS falsa para mantener la persistencia dentro del inquilino.

No hemos observado el uso de esta técnica en la naturaleza, pero dado el abuso histórico de una funcionalidad similar, presentamos detalles para que los defensores entiendan cómo se presentaría el ataque y cómo monitorear su ejecución. Además, este blog revisará cómo los clientes de Vectra actualmente tienen cobertura - y han tenido cobertura desde el primer día de la funcionalidad que se libera para esta técnica a través de nuestras detecciones basadas en IA y Vectra Attack Signal IntelligenceIntelligenceTM.

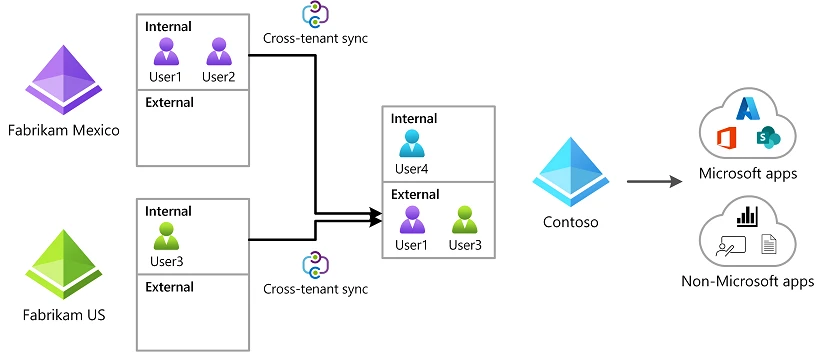

Sincronización entre inquilinos

CTS es una nueva característica de Microsoft que permite a las organizaciones sincronizar usuarios y grupos de otros tenants de origen y concederles acceso a recursos (tanto aplicaciones de Microsoft como de otros fabricantes) en el tenant de destino. Las características de CTS se basan en configuraciones de confianza B2B anteriores que permiten la colaboración automatizada y sin problemas entre diferentes tenants y es una característica que muchas organizaciones intentarán adoptar. [2][3]

El CTS es una función potente y útil para organizaciones como conglomerados empresariales con varios inquilinos en empresas afiliadas, pero también abre posibles ataques de reconocimiento, movimiento lateral y persistencia por parte de actores malintencionados si no se configura y gestiona correctamente. Discutiremos los riesgos potenciales y las rutas de ataque que los adversarios pueden aprovechar para explotar CTS para abusar de las relaciones de confianza de un inquilino potencialmente comprometido a cualquier otro inquilino configurado con una relación de confianza CTS.

- El CTS permite sincronizar (añadir) usuarios de otro tenant en un tenant de destino.

- Una configuración CTS poco segura puede ser explotada para moverse lateralmente desde un inquilino comprometido a otro inquilino de la misma o diferente organización.

- Se puede desplegar una configuración CTS fraudulenta y utilizarla como técnica de puerta trasera para mantener el acceso desde una tenencia de Microsoft controlada por un adversario externo.

¡Compromiso asumido!

Las técnicas de explotación siguen la filosofía de Compromiso Asumido. Las técnicas utilizadas en estos exploits asumen que una identidad ha sido comprometida en un entorno de cloud de Microsoft. En un entorno real, esto podría originarse a partir de un compromiso del navegador en un punto final gestionado por Intune con una identidad gestionada por Microsoft.

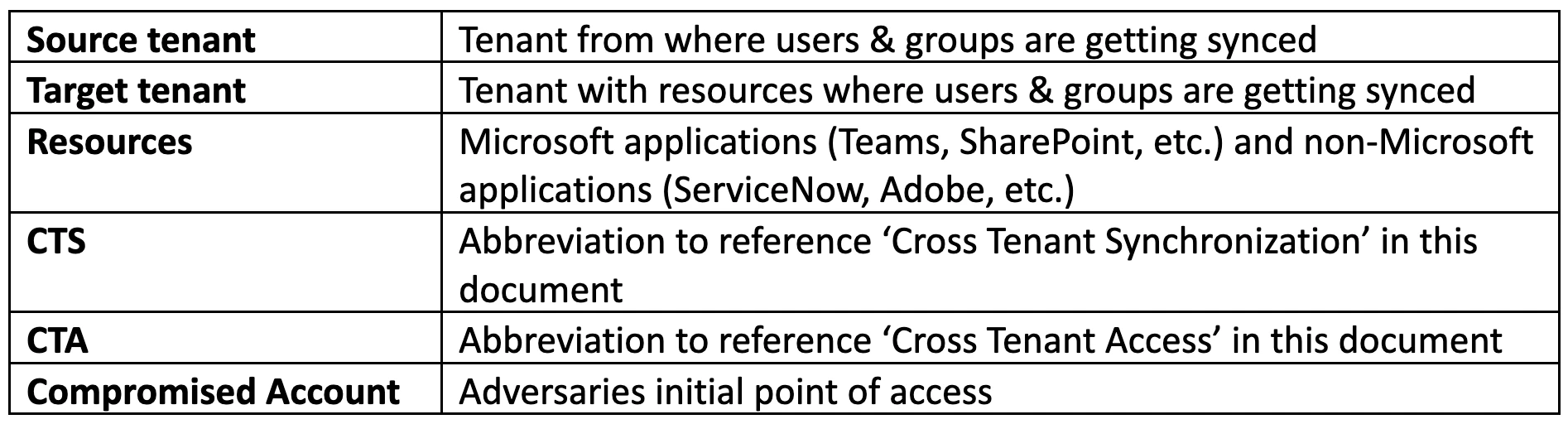

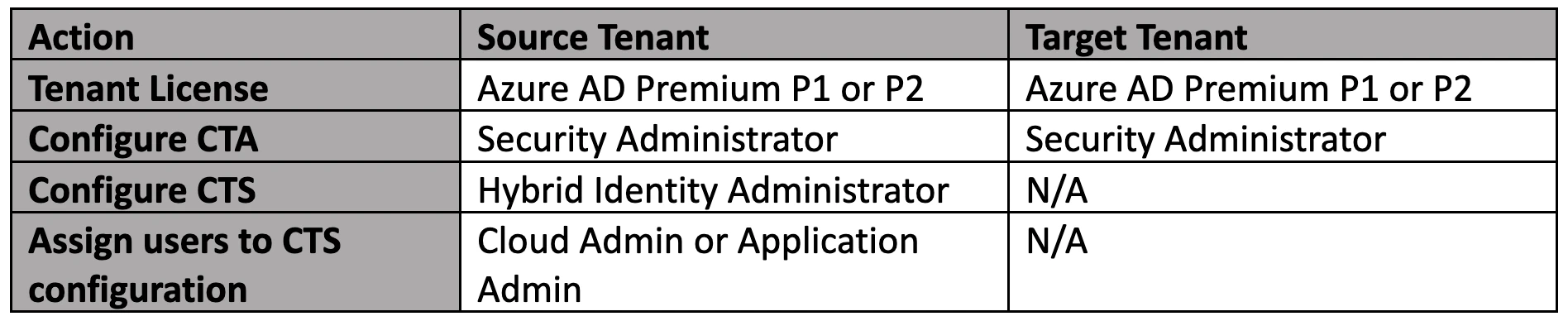

Terminología

El Facilitador

Cosas importantes que hay que saber sobre la configuración del CTS:

El ataque

Las técnicas de ataque descritas en este blog requieren ciertas licencias y una cuenta privilegiada comprometida o una escalada de privilegios a ciertos roles en el tenant comprometido. Un rol de Administrador Global puede realizar todas estas acciones en un tenant. [2]

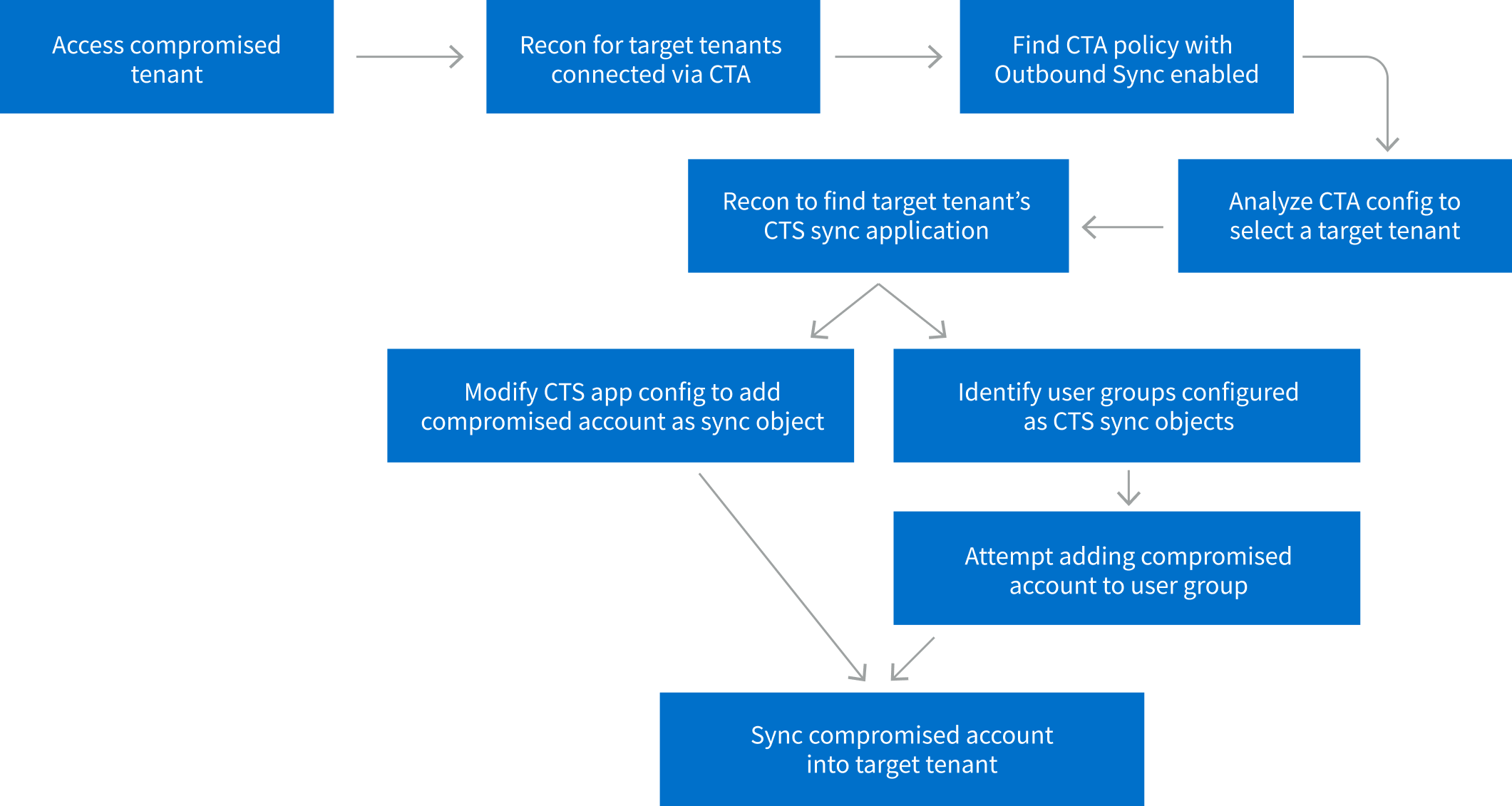

Técnica 1: Movimiento lateral

Un atacante que opera en un entorno comprometido puede explotar un inquilino de configuración CTS existente para moverse lateralmente de un inquilino a otro inquilino conectado.

- El atacante accede al inquilino comprometido.

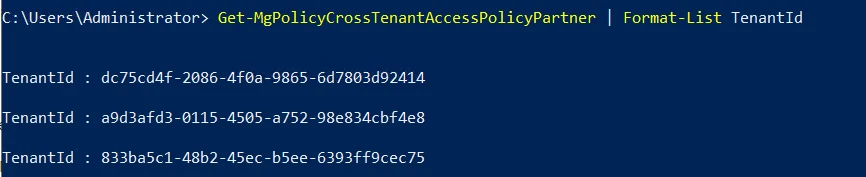

- El atacante reconsidera el entorno para identificar a los inquilinos objetivo conectados a través de las políticas desplegadas de Cross Tenant Access.

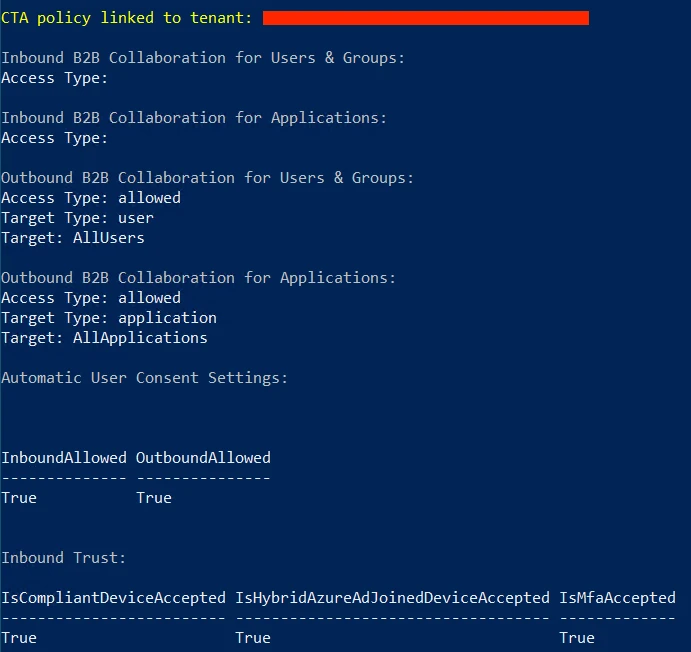

- El atacante revisa la configuración de la política Cross Tenant Access de cada inquilino conectado para identificar uno con "Sincronización saliente" activada. La política CTA con Sincronización saliente activada permite sincronizar usuarios y grupos del inquilino actual en el inquilino de destino.

- A partir del análisis de la configuración de la política CTA, el atacante encuentra un inquilino conectado con Outbound Sync activado y lo establece como objetivo del movimiento lateral.

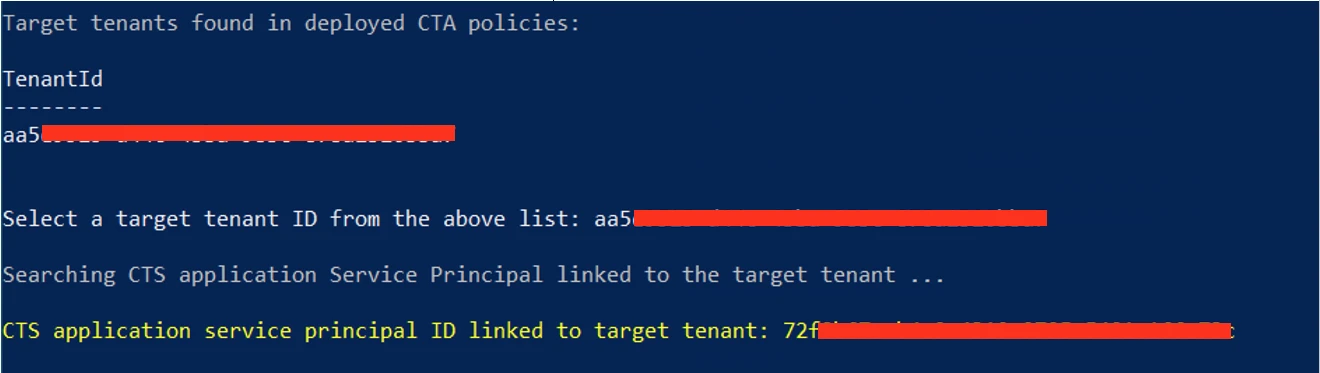

- Después de identificar la aplicación de sincronización CTS, el atacante puede modificar su configuración para añadir la cuenta de usuario actualmente comprometida al ámbito de sincronización de la aplicación. Esto sincronizará la cuenta de usuario comprometida en el inquilino de destino y otorgará al atacante acceso al inquilino de destino utilizando las mismas credenciales comprometidas inicialmente.

- Si no hay condiciones de entrada de CTA explícitas que bloqueen la sincronización en el inquilino de destino, la cuenta comprometida se sincronizará en el inquilino de destino.

- El atacante se desplaza lateralmente hacia el inquilino objetivo utilizando la misma cuenta inicialmente comprometida.

Técnica 2: puerta trasera

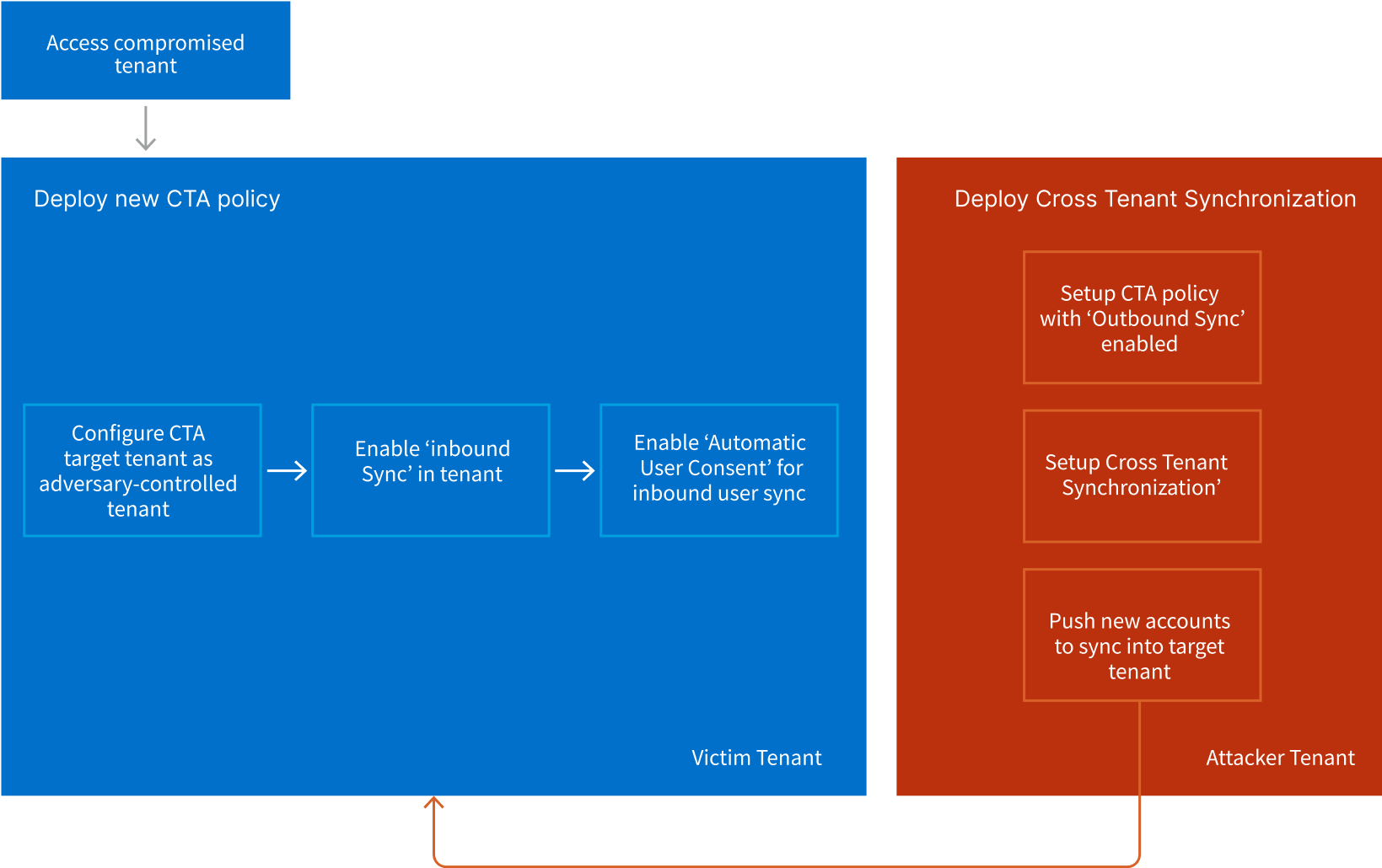

Un atacante que opere en un tenant comprometido puede desplegar una configuración falsa de Cross Tenant Access para mantener el acceso persistente.

- El atacante accede al inquilino comprometido.

- El atacante puede ahora sincronizar nuevos usuarios desde su tenant vía push al tenant víctima objetivo en cualquier momento en el futuro. De este modo, el atacante podrá acceder en el futuro a los recursos del inquilino objetivo utilizando la cuenta controlada externamente.

Defensa

Clientes de Vectra:

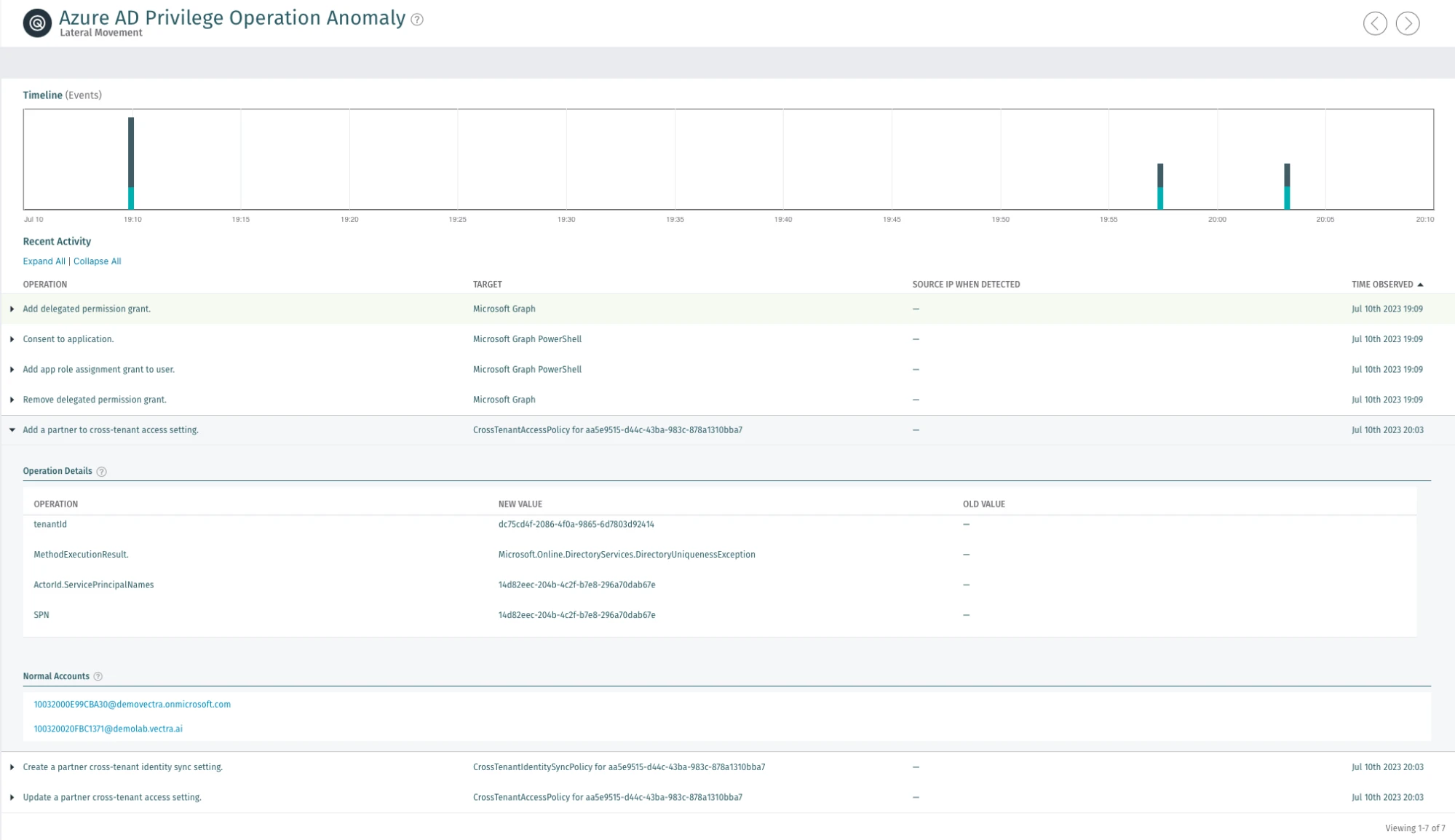

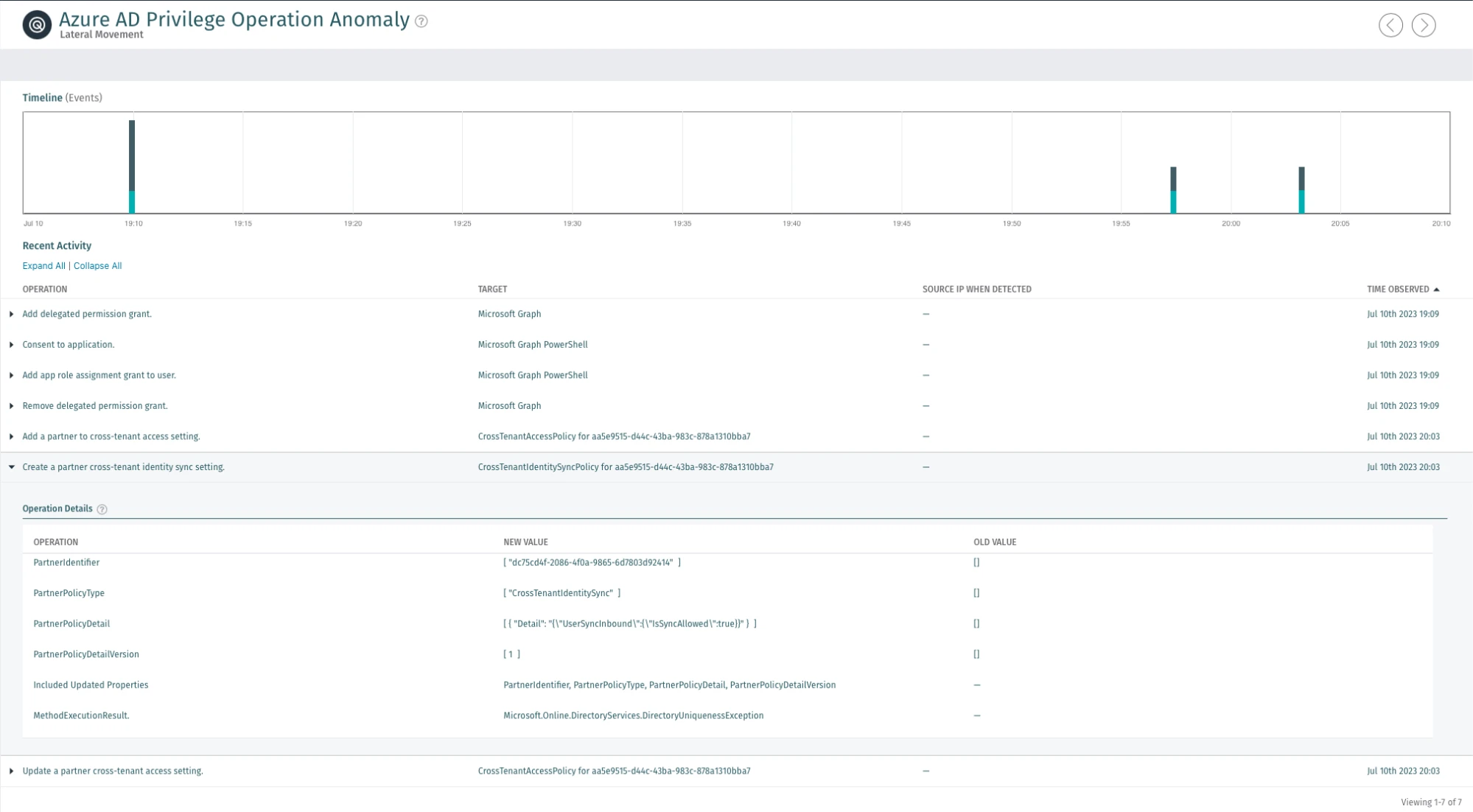

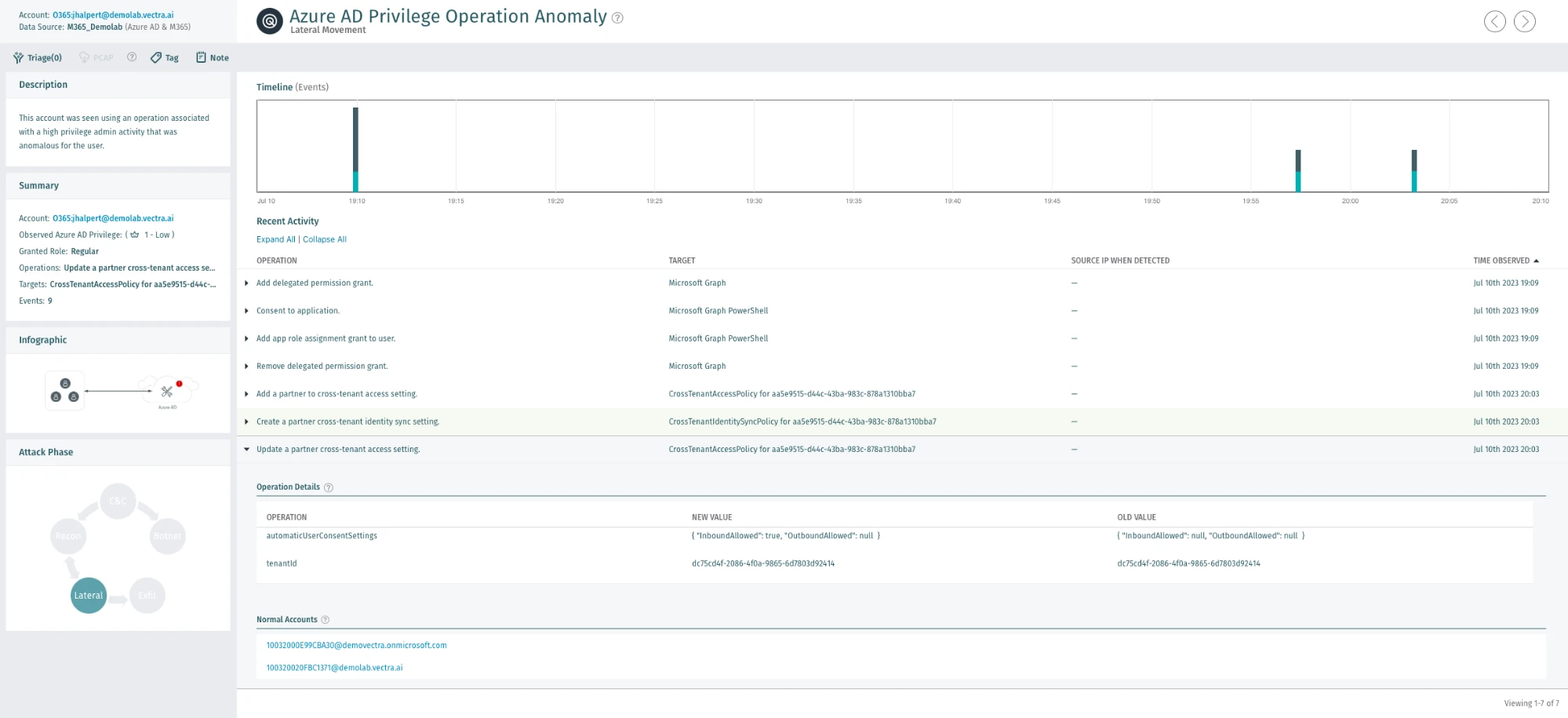

La actual cartera de alertas de Vectra es capaz de detectar esta actividad incluso antes de comprender la implicación de las operaciones, así como las acciones previstas que se producirían antes de este evento.

El hecho de que no haya una vulnerabilidad real explotada en esta técnica hace que sea más difícil de prevenir una vez que un adversario está en el entorno con privilegios suficientes. Sin embargo, las detecciones basadas en IA de Vectra han sido diseñadas para detectar este tipo de escenarios de abuso de privilegios sin tener que depender de firmas o listas de operaciones conocidas.

Azure AD Privilege Operation Anomaly de Vectra supervisa el valor subyacente de cada operación en el entorno y de cada usuario. La IA crea continuamente una línea base de los tipos de acciones que deberían estar ocurriendo en el entorno e identifica casos de abuso de privilegios cloud. Al centrarse en el comportamiento del abuso de privilegios, Vectra es capaz de identificar técnicas emergentes como la que se documenta aquí.

Las acciones de los atacantes que se producirían antes del ataque, como el acceso a la cuenta tras un robo de token u otras formas de compromiso de la cuenta, serían alertadas por detecciones de Vectra como Azure AD Unusual Scripting Engine Usage, Azure AD Suspicious Sign-on o Azure AD Suspicious OAuth Application.

Pruebas de seguridad Cloud de Microsoft

Probar los entornos con regularidad y eficacia es la mejor manera de confiar en la capacidad de defensa contra los ciberataques. MAAD-Attack Framework es una herramienta de emulación de ataques de código abierto que combina las técnicas de ataque más utilizadas y permite a los equipos de seguridad emularlas rápida y eficazmente en sus entornos a través de un sencillo terminal interactivo. Consulte MAAD-AF en GitHub u obtenga más información aquí.

Los equipos de seguridad pueden utilizar el módulo "Exploit Cross Tenant Synchronization" de MAAD-AF para emular y probar las técnicas de explotación CTS en su entorno.

Referencias:

- https://learn.microsoft.com/en-us/azure/active-directory/external-identities/cross-tenant-access-overview

- https://learn.microsoft.com/en-us/azure/active-directory/multi-tenant-organizations/cross-tenant-synchronization-overview

- https://invictus-ir.medium.com/incident-response-in-azure-c3830e7783af

- https://attack.mitre.org/techniques/T1484/002