Cerrar la brecha de visibilidad para Azure AD y las aplicaciones SaaS federadas

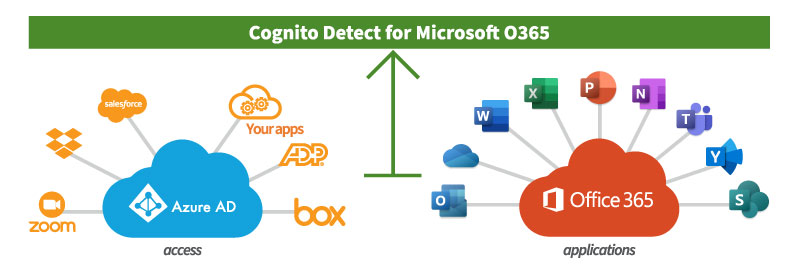

Microsoft Azure AD es líder en acceso a cloud y gestión de identidades, proporcionando inicio de sesión único federado para trabajadores remotos en las aplicaciones SaaS y empresariales críticas para el negocio de hoy en día. Azure AD es también la solución integrada para gestionar identidades en Office 365, razón por la que tiene una penetración tan amplia en el mercado.

Cuando la pandemia obligó a las plantillas de todo el mundo a cambiar al trabajo remoto, la adopción de Azure AD se disparó, alcanzando los 425 millones de usuarios activos a finales de 2020. Al igual que las empresas adoptaron Azure AD para simplificar el inicio de sesión y el acceso seguro a las aplicaciones cloud y a todo el ecosistema de Office 365, los atacantes también se dieron cuenta del valor que Azure AD proporcionaba a las organizaciones y centraron sus esfuerzos en él.

¿Qué hace que Azure AD sea valioso?

Comprometer una sola cuenta de Azure AD da a un atacante acceso a una gran cantidad de datos a través de múltiples aplicaciones SaaS, incluyendo Microsoft Office 365. Este ataque de punto único ha hecho que sea crítico para las organizaciones ser capaces de detectar y responder a los ataques desde Azure AD para detener estos compromisos antes de que los ataques puedan llegar a otras aplicaciones y hacer daño.

Las mejores prácticas para proteger estas cuentas críticas de Azure AD han sido la autenticación multifactor (MFA) fuerte, moderna y adaptable, el acceso sin contraseña y las reglas de acceso basadas en la ubicación. Sin embargo, estos tipos de medidas preventivas no son suficientes para disuadir a los atacantes y garantizar la protección de los datos. Los atacantes modernos tienen demasiadas formas de eludir los controles preventivos con técnicas como abusar de las credenciales de inicio de sesión permanente, forzar credenciales cuando no se puede aplicar MFA, engañar a los usuarios para que instalen aplicaciones OAuth controladas por atacantes, explotar vulnerabilidades en WS-Trust y falsificar sus propios tickets con unataque"Golden SAML".

Los ataques "Golden SAML" y la capacidad de los atacantes para evadir las medidas preventivas fueron el centro de atención en la brecha de SolarWinds, también conocida como Sunburst o Solorigate. Los atacantes fueron capaces de falsificar sus propios tickets, evadiendo MFA, y permitiéndoles crear persistencia en el entorno Azure AD y obtener acceso a valiosas aplicaciones SaaS.

El enorme impacto que pueden tener los atacantes cuando se saltan las medidas preventivas como en el caso del ataque de SolarWinds es la razón por la que Vectra creó Detect para O365 y Azure AD.

Detectar el comportamiento de los agresores con IA

Mediante el uso de inteligencia artificial para analizar cómo se están utilizando las cuentas, Detect for Office 365 proporciona una detección de ataques basada en el comportamiento profundo, encuentra comportamientos de ataque en Azure AD y permite a las organizaciones detectar y detener las tomas de control de cuentas antes de que un atacante pueda acceder a cualquier aplicación SaaS.

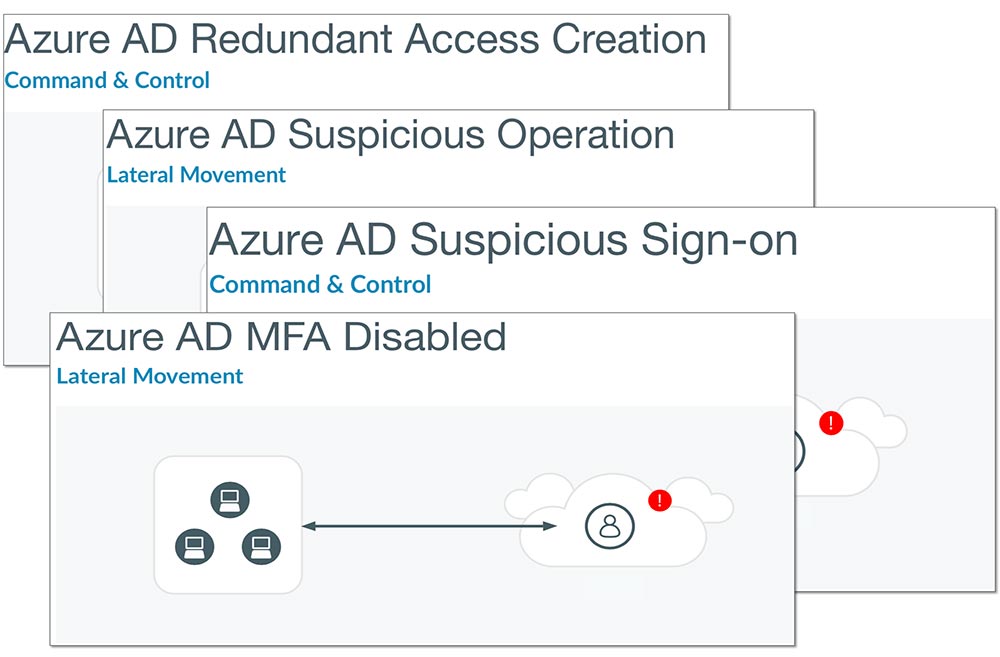

El enfoque basado en el comportamiento de Vectra fue capaz de alertar sobre todas las técnicas utilizadas en el ataque de SolarWinds sin necesidad de firmas o actualizaciones de los modelos existentes. Las alertas de comportamiento sobre casos como la creación de canales de acceso redundantes y el abuso de operaciones privilegiadas de Azure permiten a Vectra alertar sobre las acciones de los atacantes en cada paso del camino.

Vectra proporciona una profunda cobertura del comportamiento de SolarWinds, futuros ataques a la cadena de suministro y aplicaciones SaaS con más de diez detecciones exclusivas de Azure AD y más de 20 modelos de detección específicos de Office 365. Los eventos nunca se ven de forma aislada, sino que se correlacionan contextualmente para garantizar una priorización eficiente y eficaz de las acciones de los atacantes.

El paso a marcos de confianza cero para el acceso no hará sino aumentar la importancia de Azure AD y la necesidad de tener visibilidad en Azure AD para una detección y respuesta eficaces.

Para saber más sobre cómo Vectra detecta y detiene ataques similares a SolarWinds, lea nuestra investigación sobre el ataque.