La integración reduce los costes y aumenta la eficacia. Por esta razón, Vectra es adaptable por diseño. Todo lo que hacemos tiene en cuenta cómo ayudar a nuestros clientes a ser más eficaces y rápidos en la lucha contra los ataques. A veces implica determinar dónde ofrecer inteligencia sofisticada sobre amenazas más allá de Vectra. Trabajar con Splunk es un gran ejemplo de esta integración.

Según Gartner, "el objetivo no es sustituir a los sistemas tradicionales de gestión de la información sobre eventos de seguridad (SIEM), sino proporcionar una visión procesable de las amenazas, de alto nivel de seguridad, específica de cada dominio y priorizada en función del riesgo, que ayude a las empresas a centrar sus procesos de respuesta a las operaciones de seguridad en las amenazas y eventos que representan un mayor riesgo para ellas."

La aplicación Vectra para Splunk proporciona una extraordinaria variedad de información sobre amenazas al repositorio de datos de máquinas de Splunk, incluidas detecciones de malware y herramientas de ataque desconocidas, amenazas que se ocultan en aplicaciones comunes y tráfico cifrado, y amenazas en curso en cada fase de la cadena de ataque.

Vectra también correlaciona previamente los eventos de amenazas con hosts físicos específicos para permitir investigaciones de amenazas y respuestas a incidentes más rápidas. Splunk captura, indexa y correlaciona los datos de detección de amenazas de Vectra en tiempo real, poniéndolos a disposición en un repositorio en el que se pueden realizar búsquedas y generar gráficos, informes, alertas, cuadros de mando y visualizaciones.

La aplicación Vectra para Splunk lleva todas las detecciones de Vectra directamente a los paneles de Splunk ES, lo que permite integrarlas fácilmente en los flujos de trabajo operativos de seguridad existentes.

Además, permite a los equipos de seguridad correlacionar fácilmente la información de detección y host de Vectra con la inteligencia de otros sistemas, como soluciones de filtrado de URL y cortafuegos. Un enlace de vuelta a la interfaz de usuario Vectra permite una transición fluida para impulsar la priorización y el flujo de trabajo.

Anfitriones clasificados por riesgo

La solución Vectra asocia automáticamente todos los comportamientos maliciosos al host físico de la red -incluso si cambia la dirección IP- y puntúa el host en función de su riesgo global.

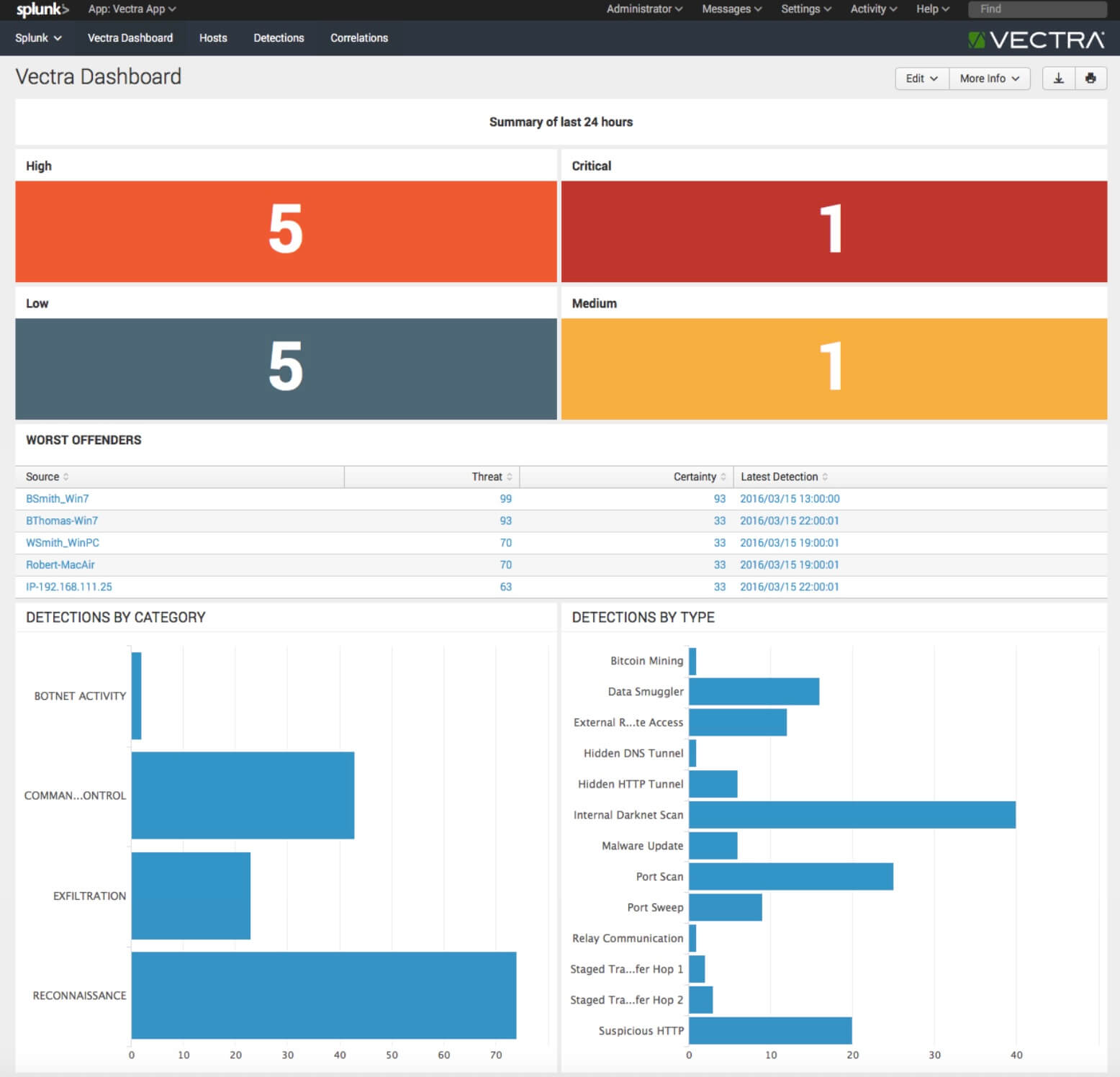

La aplicación Vectra para Splunk proporciona un panel interactivo que muestra rápidamente el número de hosts clasificados como de riesgo crítico, alto, medio y bajo. Estas puntuaciones eliminan la necesidad de que los analistas investiguen manualmente los eventos y mejoran enormemente el tiempo de respuesta.

Además, los desgloses de cada categoría en la aplicación Vectra para Splunk le redirigen a la página del host y filtran esa gravedad concreta para ayudar a acelerar la investigación.

Visibilidad de las amenazas en toda la cadena de muerte

La aplicación Vectra proporciona información crítica sobre amenazas específicas, así como sobre la progresión de las amenazas a lo largo de la cadena de muerte del ciberataque.

Esta visibilidad permite a los equipos de seguridad distinguir rápidamente el comportamiento oportunista de las redes de bots de las amenazas selectivas más graves, y tomar medidas antes de que los datos sean robados o dañados. Las reglas de correlación extraen contexto adicional de otros sistemas que se integran con la plataforma Splunk.

Correlación con otras soluciones

Vectrapermite a los equipos de seguridad detectar amenazas que otras soluciones podrían haber pasado por alto. La aplicación Vectra para Splunk facilita la conexión y correlación de los hallazgos de Vectra con otras soluciones.

La página de correlaciones Vectra permite una investigación más rápida y profunda de los eventos al permitir a los equipos de seguridad correlacionar las direcciones IP de origen y destino de los eventos Vectra con otros eventos en Splunk.