Durante años, algunas herramientas han afirmado que enviar un TCP Reset (RST) es suficiente para detener a un atacante. Suena sencillo: si ocurre algo sospechoso, se interrumpe la conexión. Pero los atacantes modernos no se comportan de una manera que un reinicio pueda controlar. El TCP RST no es fiable, se puede eludir fácilmente e incluso puede interrumpir servicios empresariales críticos.

Por qué los reinicios TCP no son suficientes

Un restablecimiento TCP es como cerrarle la puerta en las narices a un atacante. ¿Pero los atacantes modernos? Simplemente abren otra puerta, al instante.

¿Cómo? Pueden:

- Ignora completamente los paquetes RST utilizando una regla de firewall de una sola línea.

- Utiliza túneles cifrados, VPN y proxies donde no se puedan inyectar restablecimientos.

- Vuelve a conectarte de inmediato desde un nuevo puerto o IP.

- Aprovecha herramientas como Cobalt Strike, Sliver, Metasploit y Havoc, diseñadas para resistir o eludir los reinicios.

Incluso cuando los reinicios funcionan, corren el riesgo de causar daños colaterales, como corromper aplicaciones o interrumpir entornos que utilizan protocolos críticos como BGP. En resumen: los reinicios TCP no detienen a los atacantes. Solo les causan molestias momentáneas.

Para cuando se envía un restablecimiento, es posible que el atacante ya haya utilizado las credenciales robadas, se haya desplazado lateralmente por su entorno, haya establecido persistencia y haya accedido a datos confidenciales y críticos para el negocio.

Restablecer una única conexión es como cerrar una puerta cuando el intruso ya está dentro del edificio, abriendo otras nuevas a medida que avanza. No estás deteniendo el ataque, estás jugando al «whack-a-mole». Los defensores modernos necesitan una forma de cerrar todas las puertas a la vez y mantenerlas cerradas.

Más información sobre las limitaciones del restablecimiento de TCP aquí: https://support.vectra.ai/vectra/article/KB-VS-2644

La solución moderna: Respuesta 360 Vectra AI

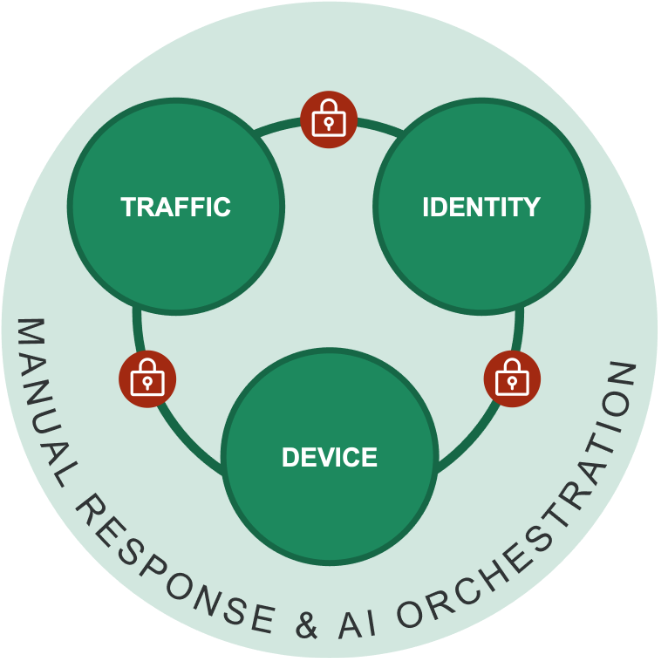

La respuesta 360 Vectra AIsustituye los frágiles restablecimientos de paquetes por una contención real y reforzada en todas las capas que los atacantes realmente aprovechan, que son la identidad, el dispositivo y el tráfico. Esto ofrece a los defensores la capacidad de detener las acciones de los atacantes en cualquier lugar al que intenten moverse.

360 Response bloquea todas las puertas posibles mediante:

- Bloqueo del host: aísla los dispositivos comprometidos a través de EDR para detener la propagación lateral.

- Bloqueo de cuentas: deshabilita o restringe las cuentas de usuario comprometidas en AD o Entra ID.

- Bloqueo de tráfico: aplica bloqueos de firewall reales que los atacantes no pueden ignorar, eludir ni volver a conectar.

En lugar de esperar a que un reinicio funcione, Vectra AI las herramientas de aplicación autorizadas del cliente para detener a los atacantes de forma decisiva. La IA de Vectra detecta la amenaza. 360 Response bloquea todas las puertas. El atacante pierde el control y el defensor lo recupera.

Respuesta 360: de la interrupción al control real

Los reinicios TCP nunca tuvieron como objetivo detener los ciberataques, y los adversarios actuales los superan con facilidad. Pueden ignorarse, eludirse o anularse, y a veces causan más daño que beneficio. La respuesta 360 Vectra AIofrece lo que los reinicios nunca pudieron: una contención real y persistente que bloquea todas las vías que intenta tomar un atacante.