Cuando se produce un ciberataque, la mayoría de los aspectos de la amenaza no están bajo el control de la organización atacada. Estos van desde quién es el objetivo, cuál es la motivación, dónde y cuándo se produce el ataque, lo bien equipado y hábil que pueda estar el atacante, y lo más importante, la persistencia del atacante para lograr el objetivo final.

Lo único que está bajo el control de una organización es la rapidez con la que puede detectar y responder a un ataque.

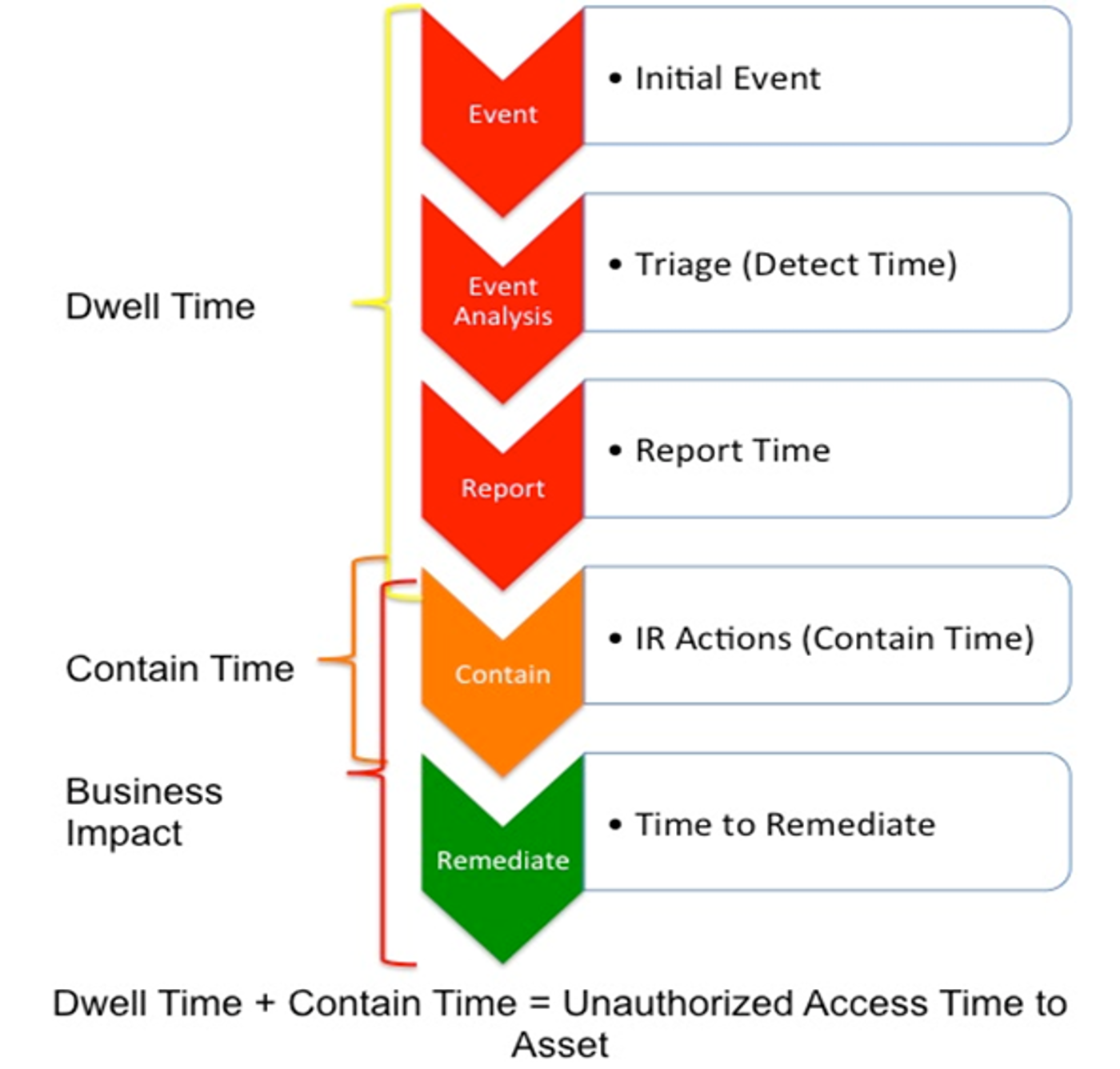

Reducir el tiempo y el acceso de los atacantes a los activos críticos es una inversión primordial para mitigar los riesgos. Cuanto menos tiempo tenga un atacante de acceso a los recursos, menos probable será el daño o el impacto para la organización. Reducir el tiempo de acceso también aumenta los costes de los atacantes y les obliga a desarrollar nuevas técnicas y formas de adaptarse para alcanzar sus objetivos. Cuanto más tarde un ataque en tener éxito, menor será el retorno de la inversión para el atacante. Por eso, un proceso maduro de respuesta a incidentes ofrece la ventaja de una respuesta más rápida para reducir el tiempo que un atacante tiene acceso a los recursos de la organización.

Métricas de respuesta a incidentes: medición del riesgo a lo largo del tiempo

Todo en un plan maduro de respuesta a incidentes debe estar orientado a limitar el tiempo y el acceso que tienen los ciberdelincuentes durante un ataque. La forma en que se mide la respuesta a incidentes debe correlacionarse directamente con ese requisito. El tiempo es un criterio eficaz para medir cuantitativamente y comunicar el valor de una inversión en personas, procesos y tecnología como forma de mitigación del riesgo empresarial.

A nivel organizativo, el tiempo de permanencia -la duración que tiene un actor de amenazas en un entorno hasta que se detecta y elimina- puede medirse con precisión en una investigación exhaustiva.

Tras la infección inicial, todas las brechas siguen el mismo esquema: los atacantes obtienen acceso privilegiado, extienden el compromiso a través de la red y roban o destruyen datos. Esto permite comprender claramente en qué invierten su tiempo los ciberdelincuentes en el ciclo de vida del ataque.

El tiempo de permanencia proporciona una métrica de alto nivel que es cuantificable y puede aprovecharse para calcular la eficacia de una estrategia de seguridad y la postura general. En la actualidad, muchas organizaciones realizan un seguimiento de los puntos de referencia del tiempo de permanencia publicados en informes que pueden utilizarse como referencia significativa.

Para medir las personas, los procesos y la tecnología en un grupo de operaciones de seguridad, las métricas de tiempo basadas en la visibilidad, la eficacia de las herramientas y el rendimiento del equipo funcionan bien para realizar mediciones sencillas. Estas incluyen tres áreas clave de tiempo.

Tiempo de detección

Es el tiempo que se tarda en ser consciente de que existe un problema en un entorno y se lanza una alerta. Aunque suele ser la métrica más citada, detectar un incidente no es lo mismo que saber qué es importante. Esta métrica ayuda a comprender el alcance de la superficie de ataque y la rapidez con la que las herramientas de detección y los cazadores de amenazas pueden encontrar un problema.

Tiempo de conocimiento/reconocimiento. Es el tiempo que transcurre entre la aparición de una alerta y el momento en que un analista la reconoce como un riesgo e inicia una investigación. Mientras que el tiempo de detección permite conocer las amenazas, el tiempo de conocimiento es fundamental para conocer los riesgos.

La mayoría de los centros de operaciones de seguridad (SOC) se ven desbordados por las alertas y tienen dificultades para asignar prioridad y gravedad a los incidentes. Esto significa que se pierde tiempo investigando falsas alarmas. El tiempo de conocimiento proporciona información sobre la eficacia de las herramientas para priorizar las amenazas con datos significativos en el contexto del riesgo.

Tiempo de respuesta/remediación. Esto ayuda a comprender el rendimiento del equipo y lo bien que están limitando el tiempo que los atacantes tienen acceso al entorno.

El objetivo principal de la respuesta a incidentes es reducir el tiempo de permanencia de los atacantes como forma de mitigación del riesgo, pero las organizaciones deben definir primero el nivel de riesgo que deben mitigar.

Si necesita mejorar sus operaciones de seguridad y potenciar sus capacidades de respuesta ante incidentes, descubra los servicios de asesoramiento de Vectra, que ofrecen una amplia gama de soluciones adaptadas a las necesidades específicas de su organización.