La autenticación de dos factores (2FA) basada en SMS se consideró en su día una protección fiable, pero hace tiempo que los agresores han encontrado la forma de explotar sus puntos débiles. Desde la apropiación de cuentas mediante números de teléfono reciclados hasta las campañas de intercambio de SIM de grupos como Scattered Spider, la AMF basada en SMS expone a las organizaciones a brechas evitables. Lo que puede empezar como un inconveniente personal -como perder el acceso a una cuenta de Google o Amazon- puede escalar rápidamente a un compromiso corporativo, fraude financiero y exfiltración de datos.

Este blog pone de relieve ejemplos reales y libros de jugadas de atacantes avanzados para mostrar por qué el SMS 2FA ya no es defendible como control de seguridad, y qué deben hacer los ejecutivos para proteger sus organizaciones.

Ejemplo del mundo real: ¿Por qué el SMS 2FA no es seguro?

Hace un par de años, tuve que configurar un nuevo número de teléfono y rápidamente aprendí lo frágil que puede ser la autenticación multifactor (2FA) basada en SMS. Mi primera sorpresa llegó con mi cuenta de Amazon. El número que acababa de adquirir seguía vinculado a la cuenta de otra persona.

Cuando intenté proteger mi propia cuenta, descubrí lo fácil que le habría resultado a otra persona acceder a ella. Amazon permite a los usuarios iniciar sesión con un número de móvil y saltarse la contraseña solicitando un código de un solo uso (OTP) enviado por SMS. En la práctica, esto significa que cualquiera que tenga un número de teléfono vinculado a una cuenta puede recibir el código y entrar sin conocer nunca la contraseña original.

Una vez dentro, el individuo puede restablecer la contraseña de la cuenta, cambiar el correo electrónico asociado e incluso realizar compras utilizando los datos de la tarjeta de crédito almacenados. Amazon no exige validación bancaria adicional para estas transacciones, por lo que un atacante decidido podría aprovechar este fallo para realizar actividades fraudulentas.

En mi caso, accedí sin querer a la cuenta del propietario anterior, pero inmediatamente di marcha atrás y desvinculé el número para poder proteger el mío. Este incidente ilustra cómo la autenticación basada en SMS abre la puerta a riesgos de apropiación de cuentas. Para una empresa, las consecuencias van mucho más allá de los inconvenientes personales. Si esta situación se produjera en una cuenta corporativa, el resultado podrían ser transacciones financieras no autorizadas, pérdida de datos y un golpe directo a la confianza de los clientes.

Este sencillo ejemplo muestra por qué la 2FA basada en SMS, aunque cómoda, no es segura. Un número de teléfono puede ser reasignado, interceptado o secuestrado, y con él, un atacante obtiene las claves de la cuenta. Para los ejecutivos que evalúan el riesgo empresarial, esto no es sólo un problema a nivel de usuario, es una vulnerabilidad sistémica que los atacantes avanzados explotan activamente.

Vulnerabilidades de autenticación multifactor

Cuando cambié mi número de teléfono pero olvidé actualizarlo en mi cuenta de Google, me quedé bloqueado a pesar de conocer mi contraseña. El proceso de inicio de sesión requería el envío de un código de verificación a mi antiguo número, y como ese número ya no me pertenecía, no pude recibirlo. Para un ejecutivo o un empleado, este escenario puede significar perder el acceso no sólo al correo electrónico, sino también a los archivos de Google Drive, los documentos compartidos y las aplicaciones de terceros vinculadas a la autenticación de Google.

Este inconveniente personal pone de manifiesto un problema mayor: La AMF basada en SMS crea puntos únicos de fallo que los atacantes pueden explotar. A diferencia de la autenticación basada en aplicaciones o phishing, las contraseñas de un solo uso (OTP) por SMS pueden ser interceptadas, redirigidas o secuestradas.

En los últimos años han surgido varias técnicas de ataque que hacen que este riesgo sea una realidad para las empresas. He aquí las 3 principales:

- Intercambio de SIM (o intercambio de SMS): Los atacantes convencen a los operadores de telefonía móvil para que transfieran el número de teléfono de un objetivo a una tarjeta SIM que ellos controlan. Una vez conseguido, reciben todos los mensajes SMS destinados a la víctima, incluidos los códigos MFA. Esta técnica ha alimentado fraudes financieros y violaciones corporativas que han costado millones a las organizaciones.

- Ingeniería social: Los atacantes pueden engañar a los empleados para que restablezcan la configuración de la MFA y aprovecharse de la verificación basada en SMS. Grupos como Scattered Spider han logrado eludir la 2FA por SMS en varias infracciones de gran repercusión, lo que demuestra lo eficaz que puede ser la ingeniería social selectiva cuando se combina con vulnerabilidades de SMS.

- Explotación masiva de números: Los atacantes compran bloques de números reciclados o no utilizados, apostando a que algunos permanecen vinculados a cuentas en línea. Con la automatización masiva, buscan cuentas vinculadas a esos números e intentan hacerse con ellas.

Cada uno de estos vectores de ataque demuestra por qué la AMF basada en SMS no es una protección fiable contra las amenazas modernas. Para las organizaciones, el impacto es mucho más grave que una cuenta bloqueada. Estas vulnerabilidades crean puntos de entrada para la toma de control de cuentas, el movimiento lateral dentro de las redes y la exfiltración de datos, todo lo cual grupos avanzados como Scattered Spider Spider utilizan activamente como arma.

Los ejecutivos deben ver la AMF basada en SMS como lo que es: una medida de comodidad, no un control de seguridad. En entornos de alto riesgo, expone a la empresa a infracciones evitables. La transición a métodos de MFA phishing, como las claves de seguridad o las contraseñas, combinada con la supervisión continua de comportamientos de identidad anómalos, es esencial para reducir este riesgo.

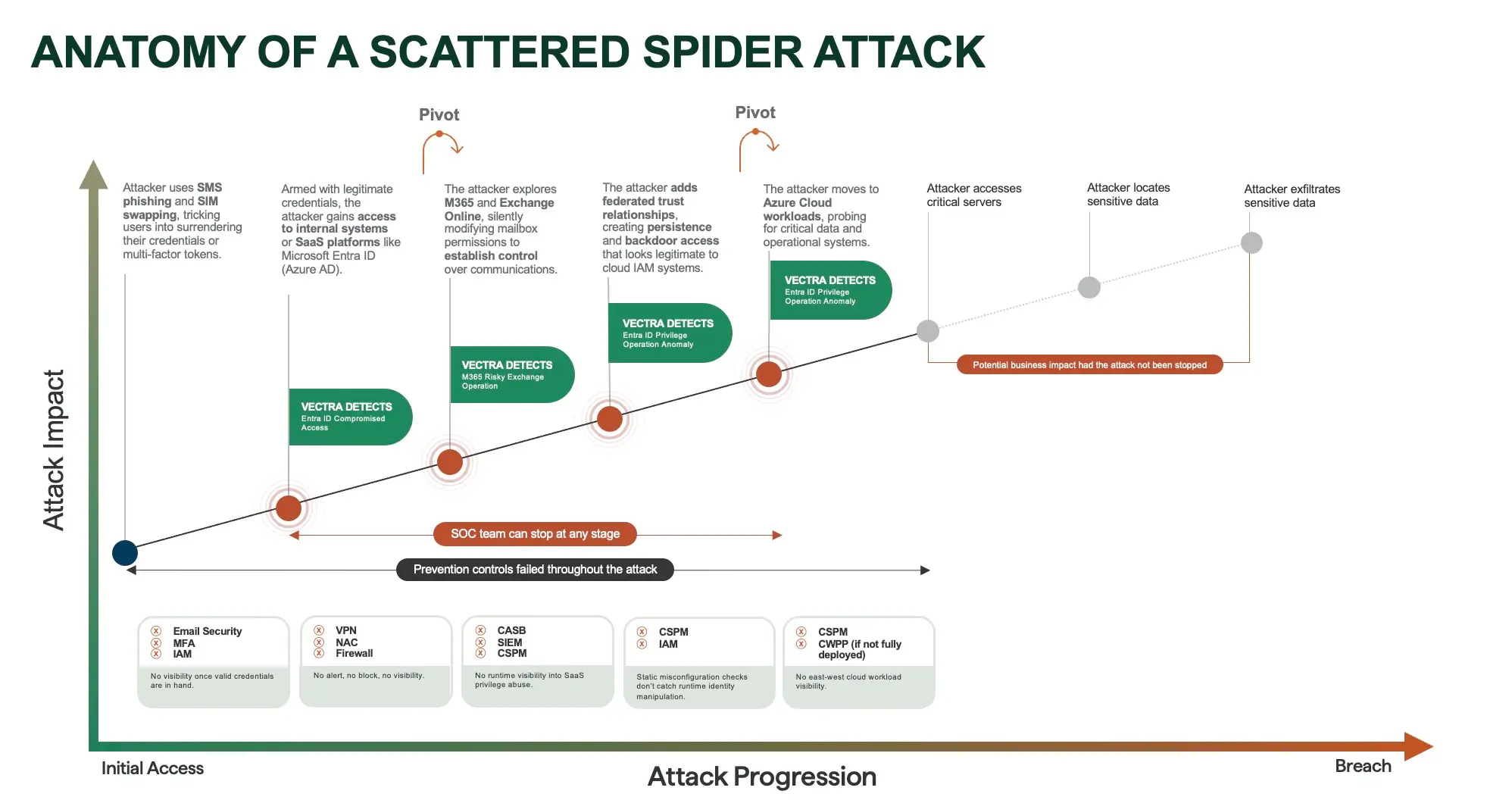

Tras eludir el 2FA por SMS: Cómo se mueven los atacantes, un ejemplo de Scattered Spider

Cuando los atacantes eluden la AMF basada en SMS, el compromiso rara vez se detiene en una sola cuenta. Para los ejecutivos, el verdadero peligro es lo que sigue: uso indebido de credenciales, persistencia sigilosa y rápida escalada a sistemas críticos. A continuación se ofrece un desglose conciso y sencillo de la progresión típica de un ataque, ilustrado con las tácticas utilizadas por Scattered Spider, un grupo conocido por combinar la ingeniería social y el intercambio de SIM para burlar la 2FA por SMS.

Típica progresión del atacante tras eludir el SMS MFA

- Control inmediato de la cuenta: Con un código de un solo uso por SMS en la mano, el atacante inicia sesión como usuario legítimo. Pueden realizar acciones que parecen normales, lo que les ayuda a evitar las alertas básicas.

- Asegurar el punto de apoyo, reducir la fricción: El atacante cambia las opciones de recuperación, añade correos electrónicos o números de teléfono alternativos y restablece la contraseña para impedir que el usuario real recupere el acceso.

- Escalar privilegios en SaaS: A continuación se dirigen a plataformas de identidad y colaboración, como Office 365 o Google Workspace, buscando configuraciones a nivel de administrador o permisos de buzón. Pequeños cambios como la delegación, las reglas de bandeja de entrada o el reenvío pueden dar visibilidad a largo plazo de las comunicaciones.

- Crear persistencia y puertas traseras: Los atacantes añaden directores de servicio, relaciones de confianza falsificadas o tokens de API. Estos elementos parecen legítimos sobre el papel, y permiten al atacante regresar aunque se rote una credencial robada.

- Pivote hacia cloud y los activos críticos: Con tokens de identidad válidos y derechos delegados, los atacantes sondean las cargas de trabajo cloud , el almacenamiento y los paneles administrativos, en busca de datos confidenciales, credenciales en repositorios de código o servicios mal configurados.

- Exfiltran, monetizan o sabotean: Finalmente exportan datos, mueven fondos o despliegan ransomware. Como la actividad se origina en cuentas legítimas, la detección y la respuesta pueden ser más lentas, lo que aumenta el impacto en el negocio.

Scattered Spider, como libro de jugadas ilustrativo

Scattered Spider utiliza la ingeniería social como primer paso, a menudo dirigiéndose al personal del servicio de asistencia o de atención al cliente para permitir el cambio de SIM o el restablecimiento de la MFA. Su método suele seguir estos pasos:

- Ingeniería social selectiva, convenciendo a las operadoras o a los equipos de soporte para que transfieran números de teléfono o aprueben cambios de MFA.

- Uso de SIM swaps o SMS redirigidos, recepción de OTPs y autenticación como víctima.

- Obtención rápida de privilegios, acceso a las consolas de administración de SaaS y habilitación del reenvío de buzones o del acceso a API.

- Establecer una persistencia de apariencia legítima, como relaciones de confianza federadas o principales de servicio que se integran en las configuraciones normales de cloud .

- Movimiento lateral hacia sistemas de alto valor, donde pueden producirse exfiltraciones o fraudes financieros.

Por qué las empresas deben retirar la AMF por SMS: riesgos estratégicos y alternativas más seguras

Los puntos débiles de la autenticación multifactor basada en SMS van mucho más allá de las cuentas personales. Para las empresas, representan una brecha de seguridad sistémica que puede explotarse con efectos devastadores. Un simple secuestro del número de teléfono o la interceptación de una contraseña de un solo uso es suficiente para que un atacante se haga pasar por un usuario de confianza y burle las defensas del perímetro.

Grupos como Scattered Spider han demostrado hasta qué punto estas debilidades pueden convertirse en armas. Mediante el intercambio de SIM y la ingeniería social, han logrado eludir la MFA basada en SMS, acceder a sistemas de identidad como Entra ID y establecer una persistencia a largo plazo en entornos cloud . En algunos casos, estas tácticas han contribuido a brechas que han costado a las empresas decenas o incluso cientos de millones de dólares en pérdidas directas y esfuerzos de recuperación.

Para los ejecutivos, las implicaciones son claras:

- Impacto financiero y operativo: Las cuentas comprometidas pueden dar lugar a transacciones fraudulentas, tiempos de inactividad y sanciones normativas.

- Daños a la reputación: Los clientes y socios pierden la confianza cuando los atacantes explotan vulnerabilidades tan evitables.

- Responsabilidad estratégica: Aferrarse a la AMF basada en SMS deja a la organización expuesta a métodos que los atacantes industrializan activamente.

El camino a seguir requiere métodos de AMF phishing , como las claves de seguridad FIDO2, las contraseñas o la biometría. A diferencia de los códigos SMS, éstos no pueden redirigirse ni interceptarse, lo que los hace resistentes al intercambio de SIM y a las campañas de phishing . Organismos como CISA ya recomiendan estas normas como mejores prácticas para las empresas que manejan datos sensibles.

Sin embargo, la tecnología es sólo una parte de la ecuación. Una cultura que dé prioridad a la seguridad debe reforzar estas medidas. Los empleados necesitan formación de concienciación para reconocer las estratagemas de ingeniería social, como las llamadas fraudulentas de soporte de TI diseñadas para restablecer la MFA. Combinadas con la detección continua de amenazas a la identidad y la supervisión basada en IA, las organizaciones pueden poner fin a actividades anómalas antes de que conduzcan a una brecha.

La conclusión para los dirigentes es sencilla: La MFA basada en SMS ya no es defendible como control de seguridad corporativo. Sustituirlo por alternativas phishing y combinarlo con una detección continua garantiza una mayor protección, resistencia frente a grupos avanzados como Scattered Spider y la conservación a largo plazo de la confianza empresarial.

--

Para entender mejor cómo los atacantes están eludiendo las débiles implementaciones de AMF y por qué este punto ciego sigue siendo un riesgo acuciante para las empresas, explore nuestra entrada de blog: Los atacantes no piratean, inician sesión: El punto ciego de la AMF.