Mucha gente se ha encontrado alguna vez con el fenómeno de abrir un nuevo aparato o electrodoméstico, tirar el manual de instrucciones a un lado y meterse de lleno en el aparato pensando: "No quiero leer todo eso. Aprenderé mientras lo uso". Este suceso es uno de los muchos ejemplos de la Teoría de la Carga Cognitiva, una teoría desarrollada por John Sweller, que analiza cómo aprenden y almacenan la información las personas.

Aunque su aplicación se centra principalmente en la educación tradicional, como las escuelas, la Teoría de la Carga Cognitiva se aplica a la forma en que los profesionales de la seguridad llevan a cabo sus flujos de trabajo cotidianos. En este blog, nos adentramos en qué es la Teoría de la Carga Cognitiva, su aplicación a la ciberseguridad y cómo la forma en que se presenta la información a los profesionales de la seguridad puede influir en el tiempo de respuesta a las amenazas.

Teoría de la carga cognitiva

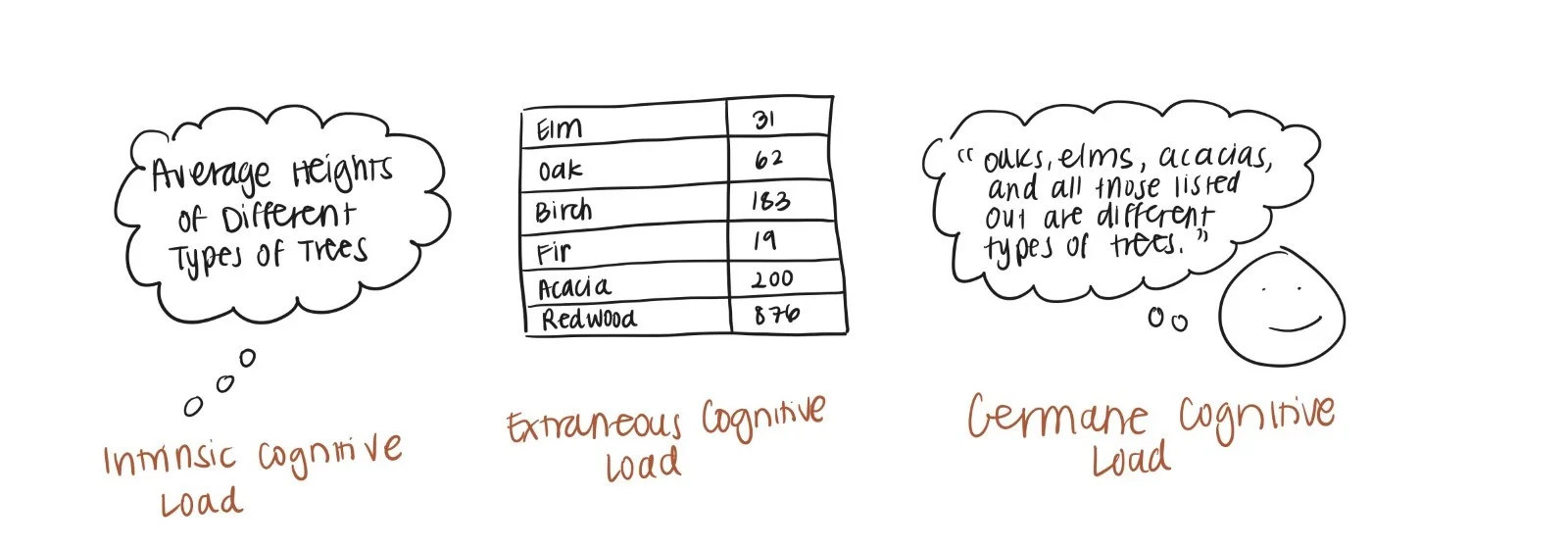

Desarrollado a finales de los 80, Sweller quiso poner en palabras e investigar por qué a veces el aprendizaje visual funciona mejor que tener la información escrita en una tabla. Sweller identificó tres tipos de carga cognitiva denominadas "intrínseca, extrínseca y germana".

- La carga cognitiva intrínseca es el "nivel inherente de dificultad asociado a un tema didáctico específico "1. En el ejemplo anterior, es la idea de las alturas medias de distintos tipos de árboles.

- La carga cognitiva extraña "se genera por la forma en que se presenta la información "2. En el ejemplo, la forma en que se presentan en una tabla las alturas medias de distintos tipos de árboles. Obsérvese que la tabla no tiene un encabezamiento que indique que los tipos de árboles son, efectivamente, árboles.

- La carga cognitiva germinal es "los recursos de la memoria de trabajo que el alumno dedica a la carga intrínseca". 3 Como no hay ningún encabezamiento que indique que esta tabla enumera tipos de árboles, el alumno tiene que sacar información preexistente de su memoria de trabajo como que los robles, los olmos y las acacias son árboles.

El hecho de que pasemos directamente al nuevo aparato o dispositivo en lugar de al manual de instrucciones para aprender a utilizarlo se debe a la diferencia en la carga extraña de la nueva información que estamos aprendiendo. En otras palabras, es mucho más fácil visualizar la nueva información en el aparato o dispositivo que leer las palabras del manual de instrucciones. Esto se debe a que la carga cognitiva extraña de practicar con el aparato (pulsar el botón de encendido/apagado o ajustar el dial de temperatura) implica un procesamiento perceptivo en lugar de cognitivo.

Procesamiento cognitivo frente a procesamiento perceptivo

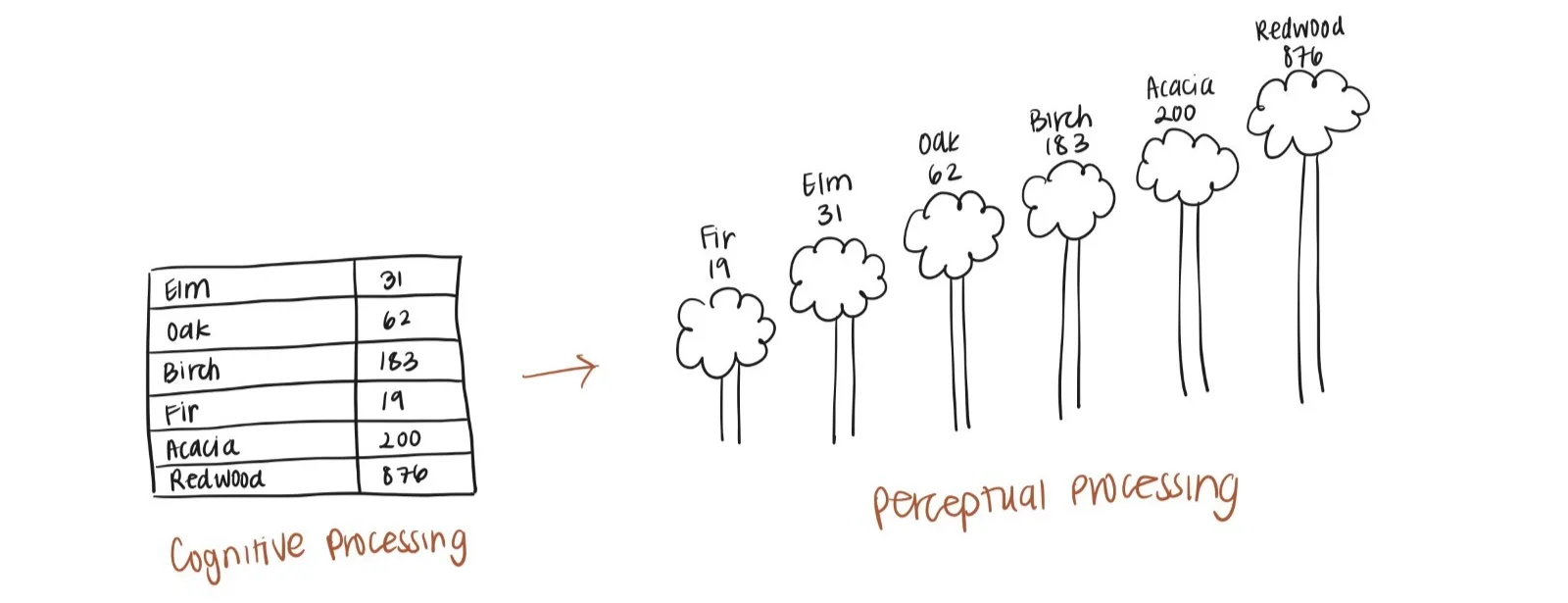

El procesamiento cognitivo es una forma más lenta y matizada de procesar la información. Los alumnos ingieren la información a un ritmo más lento, pero obtienen "más información" o, en otras palabras, una comprensión más profunda de la información. El procesamiento percep tivo toma la carga cognitiva intrínseca y la simplifica, normalmente en algo visual, para que los alumnos puedan procesar la información más rápidamente, pero con menos detalle.

Por ejemplo, la altura de los distintos tipos de árboles es la carga cognitiva intrínseca. La tabla siguiente muestra esa información de forma que atraiga el procesamiento cognitivo del alumno. Los alumnos pueden ver los detalles específicos de la altura del árbol. Cuando la carga cognitiva intrínseca se visualiza en dibujos de árboles, los alumnos realizan un procesamiento perceptivo y ven rápidamente que las secuoyas son los tipos de árboles más altos, mientras que los abetos son los más bajos, en los primeros segundos de ver la visualización. Es posible que el alumno no perciba la altura específica de los abetos y las secuoyas hasta unos segundos más tarde en el procesamiento y que ni siquiera se fije o recuerde los tipos de árboles que se encuentran entre ambos.

Si la pregunta a la que responde el alumno es "¿qué árbol es el más alto y cuál el más bajo?", la visualización del árbol permite al alumno responder en cuestión de segundos al procesar la pregunta y la respuesta. Las visualizaciones, cuando se hacen a propósito, pueden dirigir a los alumnos a las respuestas a sus preguntas de forma rápida y eficaz, sin tener que sortear el ruido del resto de la información disponible.

Teoría de la carga cognitiva aplicada a la ciberseguridad

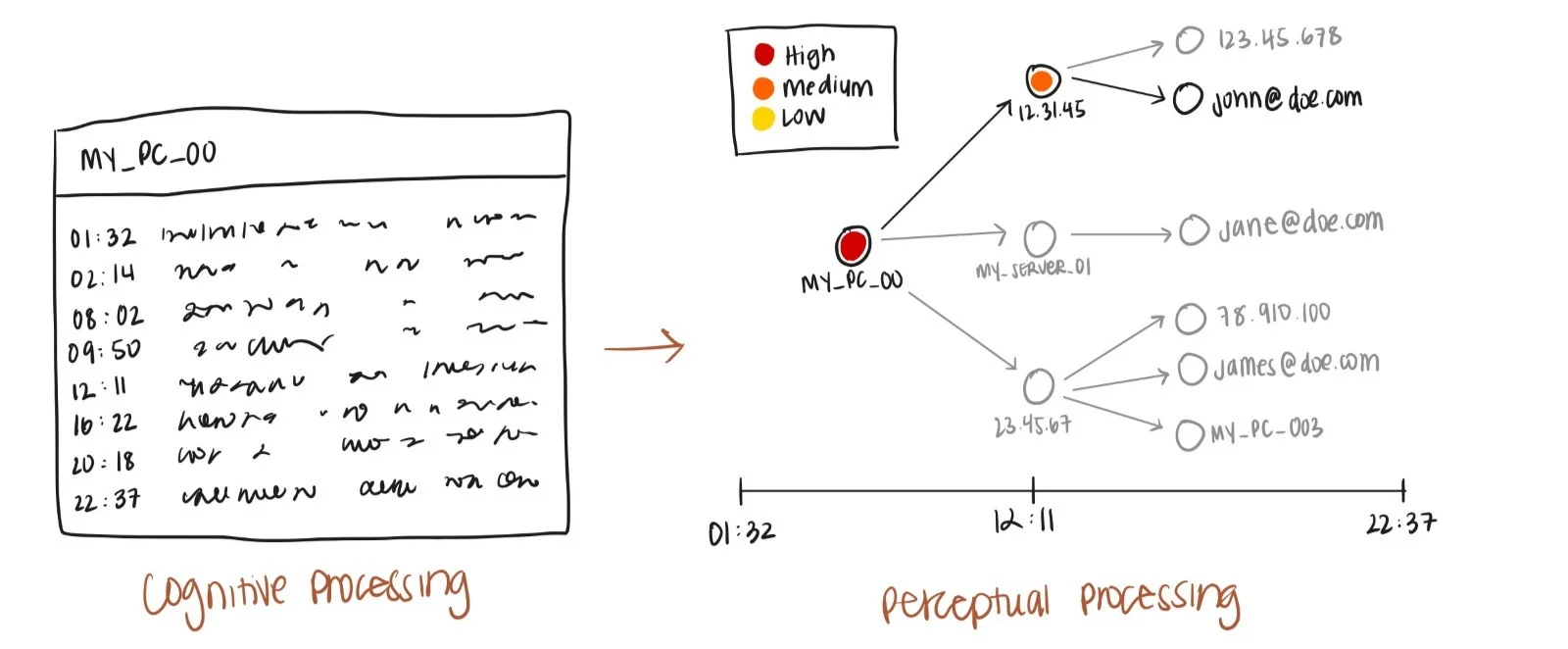

La ciberseguridad moderna requiere que los analistas e ingenieros consuman una gran cantidad de información a velocidades muy rápidas para adelantarse al atacante moderno. Especialmente con la forma en que las redes modernas se extienden por los centros de datos, identidades, servidores cloud , aplicaciones y más, el volumen de datos e información debe presentarse de una manera que permita a los profesionales minimizar la carga cognitiva extraña. En otras palabras, los proveedores de seguridad deben presentar la información de forma sencilla, rápida e intuitiva. El método más eficaz suele ser la visualización de los datos.

En lugar de ingerir penosamente muchas líneas de detecciones en una lista, los profesionales de la seguridad pueden obtener rápidamente la información que necesitan para investigar y responder adecuadamente a los atacantes mediante una visualización de esos datos. Transformar esa lista de datos en un diagrama permite a los profesionales de la seguridad optimizar su carga cognitiva ajena, desviando ese tiempo ahorrado a investigaciones más profundas sobre las amenazas más urgentes. A su vez, esto permite a los profesionales de la seguridad responder rápidamente a las amenazas con el contexto y la información adecuados y adelantarse al atacante.

La aplicación de visualizaciones a los flujos de trabajo de ciberseguridad puede llevar la seguridad al siguiente nivel añadiendo capas e interacciones a las visualizaciones. En el ejemplo anterior, la visualización está codificada por colores para mostrar la gravedad de la conexión entre un host y un dominio y tiene una línea de tiempo adjunta que demuestra cuándo se establecieron determinadas conexiones. En lugar de leer y memorizar las fechas y acciones de cada host, cuenta o dominio asociado con la amenaza, a los profesionales de la seguridad se les presenta toda la información importante de una sola vez mientras se cuenta una historia holística de cómo se comporta un atacante.

Vectra AIAI opina sobre la teoría de la carga cognitiva

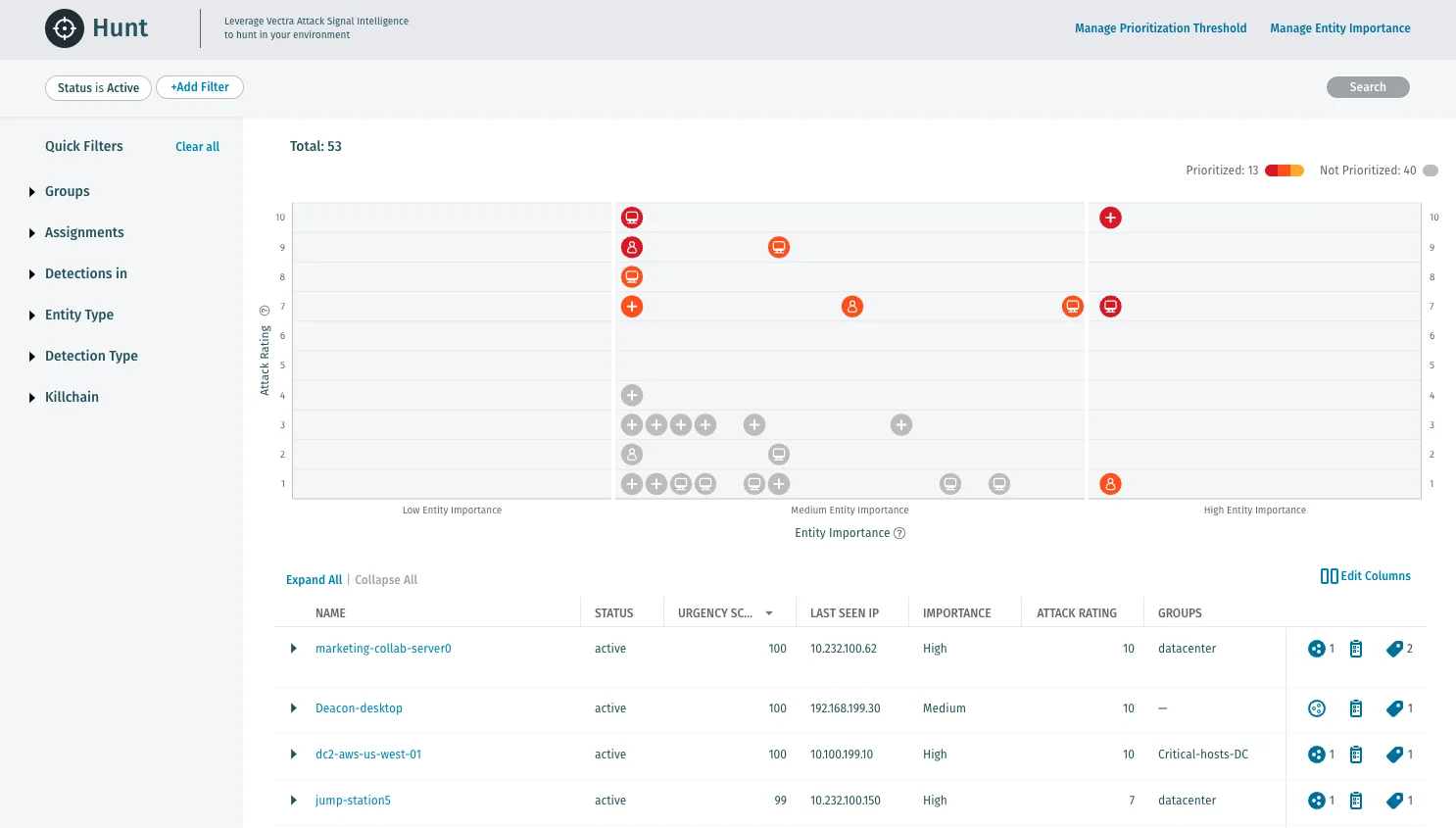

La plataforma Vectra AI integra la teoría de la carga cognitiva directamente en nuestra interfaz gráfica de usuario con nuestros módulos Hunt y Respond.

El módulo de caza

El gráfico del módulo Hunt ofrece a los analistas una forma de descifrar qué amenazas merece la pena seguir investigando en función de su calificación de ataque (eje y) y su importancia (eje x). Las amenazas se distinguen entre tipos con iconos, de modo que un analista más orientado a la red podrá centrarse en los hosts (icono de ordenador) del gráfico y un analista cloud podrá centrarse en las cuentas (icono de persona). Esto permite a los analistas determinar con relativa rapidez a qué entidades dar prioridad en primer lugar. Compare la eficacia de recopilar información del gráfico frente a la tabla de amenazas que aparece a continuación; resulta obvio qué forma de datos es más digerible. Sin embargo, como entendemos que los gráficos pueden no ofrecer información más matizada, hemos diseñado nuestra interfaz de usuario para incluir también los datos en formato de tabla.

El módulo Respond

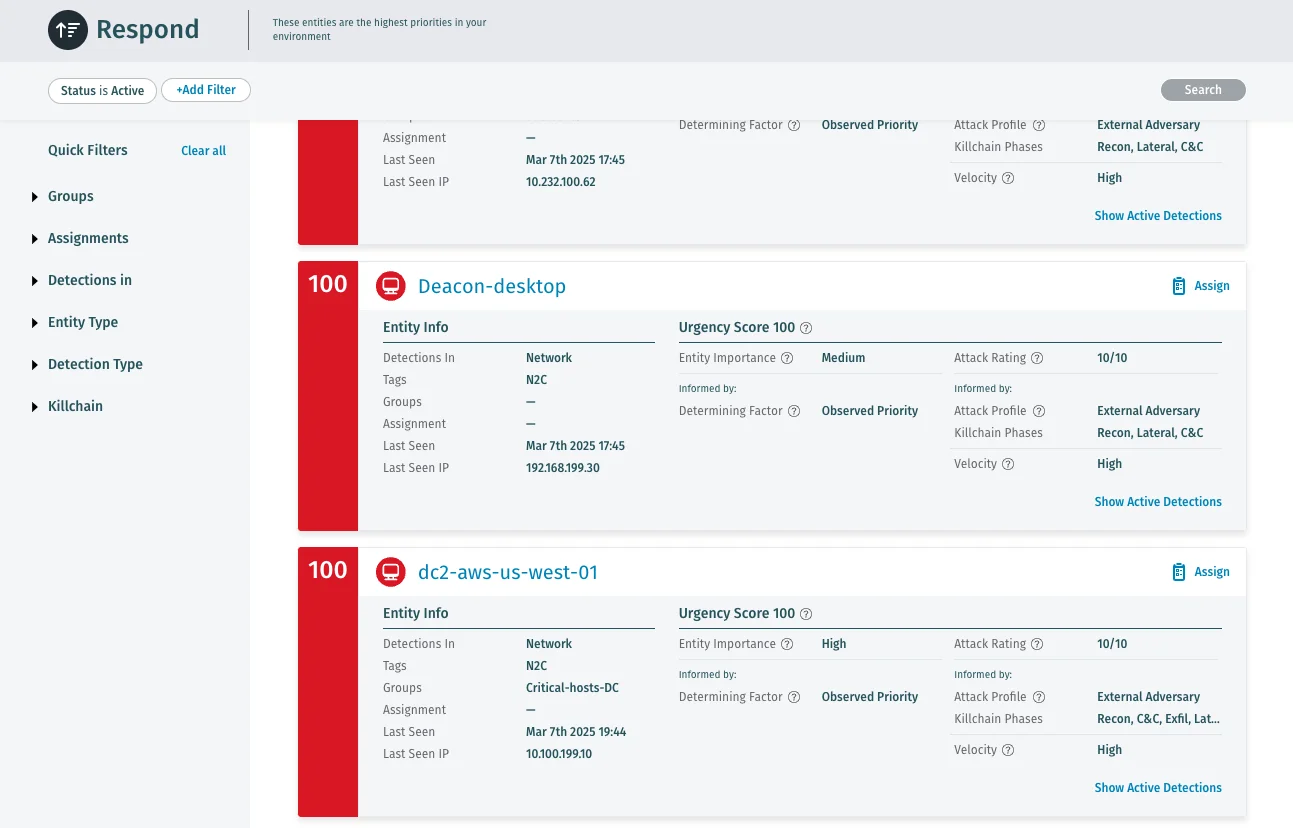

Otro ejemplo de cómo Vectra AI tiene en cuenta la Teoría de la Carga Cognitiva es a través de nuestro módulo Responder. Aunque no se asemeja a un gráfico o una ilustración, el módulo Respond tiene como objetivo optimizar las cargas cognitivas externas de los analistas mostrando fragmentos de información con orientación sobre los siguientes pasos.

Las amenazas se enumeran en función de su prioridad y urgencia y se agrupan bajo una "entidad" con un breve resumen de por qué se ha puntuado de esa manera. Una vez que los analistas han visualizado los pequeños fragmentos de información y han interiorizado el quién, el qué y el por qué de la amenaza, pueden hacer clic en "Mostrar detecciones activas" para dar el siguiente paso en el análisis. Después de ampliar una detección, se ofrece un resumen de su comportamiento, lo que les permite asimilar la historia que se está contando. Una vez más, nuestras descripciones les ofrecen una hipótesis que perseguir, y hay algunos puntos de datos que pueden empezar a clasificar.

Los módulos Hunt y Respond de la plataforma Vectra AI son sólo dos ejemplos de cómo diseñamos nuestra interfaz de usuario para los analistas de seguridad. Innovamos constantemente nuestra experiencia de usuario para agilizar los flujos de trabajo de los analistas y optimizar el tiempo, el esfuerzo y el talento.

Disponer de visualizaciones como los módulos Hunt y Respond de Vectra es fundamental para defender su entorno contra los atacantes modernos que se mueven de una superficie de ataque a otra en cuestión de minutos. Estas visualizaciones simplifican la complejidad de un ataque moderno a la vez que proporcionan la información crítica necesaria para crear resiliencia ante ataques híbridos.

Para obtener más información sobre la experiencia de los analistas de la plataforma Vectra AI , visite: https://www.vectra.ai/platform