El ransomware Maze, originalmente conocido como "ChaCha ransomware", fue descubierto por primera vez el 29 de mayo de 2019 por Jerome Segura. Maze rápidamente ganó notoriedad por su enfoque innovador de los ataques de ransomware, combinando el cifrado de datos con el robo de datos, una táctica que se conoció como doble extorsión. Los atacantes no solo cifraron datos, sino que también los robaron, amenazando con divulgar públicamente la información robada si no se pagaba el rescate.

Aunque Maze anunció su retirada a finales de 2020, el panorama de las amenazas sigue estando influido por las técnicas de las que fue pionero. De hecho, en junio de 2020, los delincuentes detrás de Maze se asociaron con otros dos grupos de ransomware: LockBit y RagnarLocker. Esta colaboración entre grupos de ransomware fue un avance significativo, ya que demostró cómo diferentes actores de amenazas se están coordinando para amplificar su impacto. Esta evolución subraya la importancia de mejorar continuamente las estrategias de detección y mitigación.

Para obtener información más detallada sobre el ransomware LockBit, visite nuestra página sobre LockBit para saber cómo Vectra AI ayuda a detectar y responder a estas amenazas.

¿Cómo funciona el ransomware Maze?

Maze funciona como muchas otras familias de ransomware, pero va un paso más allá al utilizar la doble extorsión. Además de cifrar los datos, Maze exfiltra información sensible a servidores controlados por los atacantes. Si las víctimas no pagan el rescate, los atacantes amenazan con filtrar los datos robados. Este modelo ha sido adoptado por otros destacados grupos de ransomware, como REvil (Sodinokibi) y Clop, que han perfeccionado estas tácticas para obtener el máximo provecho.

Maze, LockBit y RagnarLocker se basan en técnicas sofisticadas, como el cifrado de comando y control (C2) y el uso de funciones nativas de Windows para eludir la detección por parte de las herramientas de seguridad tradicionales. Los modelos basados en el comportamiento de Vectra AI AI detectan estas amenazas de forma consistente porque se centran en los comportamientos de los atacantes, no en firmas estáticas. Aunque la infraestructura y las herramientas de los agresores pueden cambiar, sus comportamientos -como el reconocimiento, el movimiento lateral y la filtración de datos- permanecen más estables, lo que permite a Vectra detectar tanto Maze como otras amenazas de ransomware en evolución.

¿Cómo es un ataque de ransomware moderno?

Empecemos por ver la cronología habitual de un ataque moderno de ransomware:

- La organización se ve comprometida a través de un correo electrónico de spear phishing

- Se establece el C2

- El ejecutable se suelta y el actor de la amenaza tiene un largo tiempo de espera en el que se produce el robo de credenciales y otros reconocimientos localizados.

- Se descargan herramientas adicionales al host como psexec, Cobaltstrike, Empire, ADFind

- Herramientas de reconocimiento ejecutadas y resultados recopilados

- El actor de la amenaza copia cargas útiles a objetivos del entorno

- Los procesos se detienen mientras se produce la evasión defensiva y el cifrado

- Nota de rescate

- Exfiltración de datos a través de C2 o TOR

Desde la perspectiva del SOC, simplifiquemos esto y destilémoslo en cinco pasos observables.

- El atacante se introduce en la empresa objetivo

- El atacante realiza un reconocimiento con el fin de encontrar información de interés, o contraseñas que puedan permitir el movimiento lateral en la red o la escalada de privilegios.

- Movimiento lateral para controlar la mayoría de los huéspedes

- Exfiltración de datos sensibles

- Por último, el despliegue y ejecución del ransomware Maze hacia los canales previamente creados

Tenga en cuenta que estos pasos pueden o no estar presentes, dependiendo del actor. Como las técnicas varían, las detecciones potenciales que se enumeran a continuación no pueden considerarse seguras. Tenga en cuenta también que algunas personas pueden simplemente abrir una muestra de Maze por accidente, infectarse a sí mismos, lo que sólo activaría la detección de ransomware, ya que no se llevará a cabo ninguna interacción dentro de un canal C2.

¿Cómo puede Vectra AI detectar el laberinto y sus variantes?

Vectra detecta infecciones activas de ransomware Maze, así como variantes más recientes como LockBit y RagnarLocker. Antes de cifrar los datos, el ransomware debe realizar un reconocimiento interno para localizar archivos confidenciales y recursos compartidos de red. Este comportamiento es detectado por los modelos de amenazas basados en IA de Vectra, que clasifican todos los comportamientos asociados a los hosts comprometidos.

A los riesgos críticos, como las infecciones de ransomware, se les asignan las puntuaciones más altas de amenaza y certeza, dándoles prioridad para su investigación inmediata por parte de los equipos SOC. Además, los clientes de Vectra ya disponían de esta capacidad de detección antes de que Maze y sus variantes atacaran, lo que demuestra la ventaja de la detección proactiva de amenazas.

Progresión del ataque al laberinto: Qué esperar

Echemos un vistazo más de cerca a la línea de tiempo de un ataque de ransomware común, utilizando Maze como modelo:

Paso 1 - Compromiso inicial

Para el compromiso inicial, algunas campañas comienzan con documentos maliciosos, utilizados para lanzar una instancia de ataque de cobalto con el fin de obtener el control remoto del "paciente cero". Varios de los casos reportados provienen de un compromiso directo, por parte del actor, utilizando credenciales robadas, la explotación de software vulnerable, o una contraseña débil en los dispositivos orientados a Internet. La herramienta más utilizada para tomar el control del "paciente cero" parece ser CobaltStrike.

Paso 2 - Reconocimiento y escalada de privilegios

En ocasiones, los agresores utilizaron la escalada de privilegios para poder ejecutar y desplegar el ransomware, moverse lateralmente o descubrir archivos interesantes. Este paso del ataque comprende el comportamiento de reconocimiento.

- Esto puede hacerse utilizando mimikatz localmente.

- El actor puede buscar archivos que contengan la palabra "contraseña", lo que puede activar la enumeración de archivos compartidos.

- Se ha informado de algunos usos de la función de enumeración/reconocimiento de la herramienta BloodHound, para que el atacante encuentre hosts de interés y comprenda mejor la arquitectura del objetivo.

- Se han reportado muchas herramientas diferentes para la etapa de reconocimiento, pero todas tienen el mismo objetivo, entender la arquitectura de la red, los lugares por donde se pueden mover, dónde encontrar cuentas que puedan ayudar a moverse más....

- Todos estos comportamientos podrían desencadenar nuestras detecciones de reconocimiento, como el escaneo de puertos, el escaneo interno de darknet, la consulta LDAP sospechosa, la enumeración de recursos compartidos de archivos, etc. Puede acceder a la lista completa de nuestras detecciones aquí.

Una vez que el atacante se afianza en el entorno del objetivo, se realizan varios intentos de reconocimiento, así como movimientos laterales hacia otros objetivos.

La captura de pantalla de abajo muestra claramente este comportamiento, siendo la IP - 10.50.2.103 el principal punto de entrada, mostrando movimiento lateral y un comportamiento de reconocimiento significativo.

Paso 3 - Movimiento lateral

Para el movimiento lateral propiamente dicho, los atacantes aprovechan sobre todo el golpe de Cobalto desde su punto de apoyo inicial.

- Algunos actores crean ellos mismos una cuenta en el dominio infectado. Esta acción podría crear anomalías de acceso a privilegios, tales como Anomalía de privilegios: Cuenta inusual en el host

- En caso de que se realice una explotación como psexec para desplazarse lateralmente utilizando la herramienta, la Ejecución Remota Sospechosa es susceptible de dispararse.

- Algunos actores utilizaron RDP, en este caso, RDP sospechoso y la detección de RDP Recon son susceptibles de activarse. Se ha informado de un actor que utiliza un túnel para RDP, que puede aparecer como Suspicious Relay, dependiendo del método utilizado por el atacante.

En el detalle de Ejecución Remota Sospechosa, vemos al atacante operando psexec para administrar servicios en hosts vecinos.

Paso 4 - Exfiltración

Por último, varios casos muestran intentos de exfiltración, previos al cifrado por maze, que se realizan de diversas maneras, principalmente hacia servicios ftp o de alojamiento cloud .

- Dependiendo del volumen de archivos exfiltrados, Data smuggler y Smash and Grab podrían desencadenar

- En caso de que el atacante decida exfiltrar datos de un sitio SharePoint, podemos esperar una detección de O365 de "Volumen inusual" ;)

Obsérvese aquí que antes de la detonación del propio ransomware, el pc4 anfitrión sufrió intentos de acceso remoto externo y de exfiltración Smash andGrab, que aquí forma parte de la cadena de exploits.

El acceso remoto externo es siempre un fuerte indicador de un adversario externo cuando se combina con detecciones de reconocimiento. En el detalle de detección aquí se encuentra el tipo de aplicación C2, en este caso Teamviewer. Las alertas C2 siempre deben investigarse para descartar amenazas. No confíe únicamente en la información sobre amenazas, sino considere el alcance más amplio de la actividad. Pregúntese:

- ¿El anfitrión también realiza reconocimientos?

- ¿Hay actividad sospechosa en la cuenta del host?

- ¿El destino es lógico (en este caso una IP en Holanda)?

- ¿La detección y respuesta de endpoints (EDR) activó alguna alerta?

Paso 5 - Ransomware

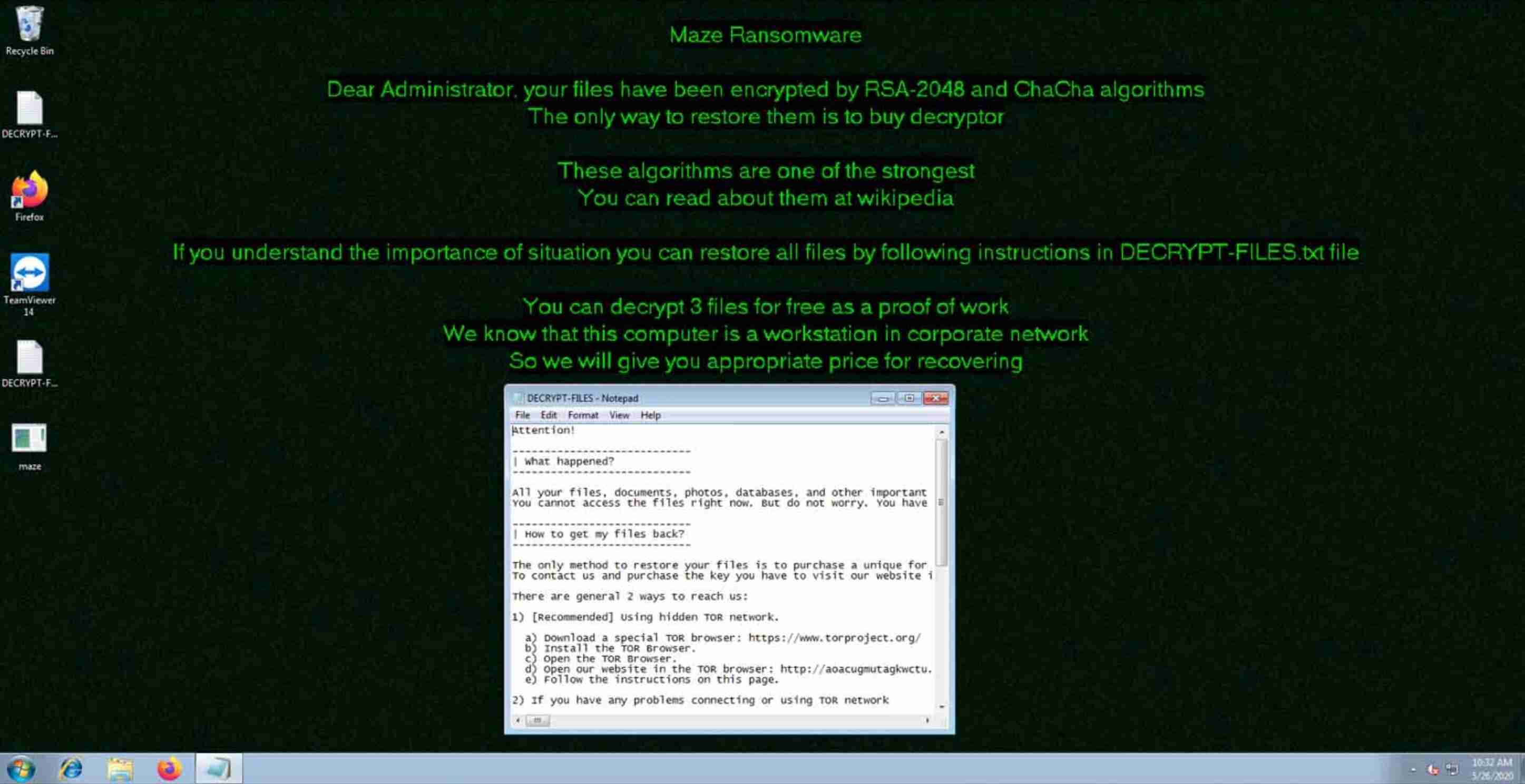

El ransomware Maze se despliega entonces a través de canales. Este, obviamente, desencadena la actividad de archivos ransomware, como se muestra a continuación.

En cuanto a la detección del ransomware en sí, la vista de detección muestra el número de archivos afectados, así como los nombres de las acciones. También se indica la nota del ransomware, ya que puede ayudar a identificar ciertas familias de malware por su nombre:

Utilizando Recall vista mejorada, podemos ver claramente que en el momento del ataque se iniciaron algunas sesiones externas:

Informe posterior al incidente: 5 Pasos para identificar un ataque de ransomware Laberinto Real

A continuación se presenta un resumen de un informe real posterior a un incidente que muestra las medidas adoptadas para identificar los primeros indicadores de un ataque de ransomware y evitar el cifrado de los archivos compartidos de la red.

Vectra ha sido autorizada a publicar este informe posterior al incidente garantizando el anonimato y protegiendo los datos privados del cliente. Este tipo de informe suele ser confidencial y solo se utiliza para análisis internos.

- Dentro de la red comprometida el día 1, una semana antes de la detonación prevista del ransomware, el equipo de analistas de Vectra Consulting detectó comportamientos de ataque inconfundibles de reconocimiento y movimiento lateral. Estas fases del ciclo de vida del ataque indicaban que el agresor estaba buscando sistemas críticos que comprometer antes de cifrar los archivos compartidos de la red para pedir un rescate.

- Vectra mostró que los escaneos procedían de una amplia gama de hosts y otros escaneos estaban relacionados con actividades de ransomware, ya que se enumeraban recursos compartidos de archivos de red.

- Al descubrir pruebas adicionales, Vectra observó que un host comprometido se comunicaba con una dirección IP maliciosa conocida en Ucrania que se ha asociado con malware Sodinokibi.

- Las conexiones externas se realizaron con éxito a una dirección IP de Ucrania con una transferencia de datos de unos 80 MB.

- El número de detecciones identificadas por Vectra era preocupante debido al enorme volumen de datos que se enviaban al exterior.

Información adicional del cliente vinculó el ataque al ransomware Maze.

Consulte este informe posterior al incidente que muestra la importancia de la detección temprana de ciberataques para evitar daños y violaciones de datos catastróficas. Con certeza y precisión, es vital identificar los comportamientos precursores de las amenazas, investigar rápidamente los incidentes y armarse con las herramientas de respuesta adecuadas.

Detecte y detenga el ransomware con Vectra AI

El ransomware, en especial el creado por Maze, está evolucionando. Los grupos de actores de amenazas no sólo están avanzando en sus tácticas, sino que también se están asociando, como hemos visto con la colaboración de Maze con LockBit y RagnarLocker. Esto significa que lo que está en juego es más importante que nunca para las organizaciones que necesitan defender sus infraestructuras críticas.

Para anticiparse a estas amenazas, Vectra AI aprovecha los análisis de comportamiento basados en IA para detectar grupos sofisticados de ransomware y actores de amenazas persistentes avanzadas (APT).

Para obtener más información sobre cómo operan los ciberdelincuentes y cómo Vectra AI puede proteger su entorno, consulte nuestras páginas de información sobre amenazas y actores de amenazas.

Para ponerse en contacto con nuestros expertos, nuestros recién anunciados servicios Vectra permiten a nuestros clientes madurar sus operaciones de seguridad y les dan acceso a las personas de Vectra que más saben. Y como siempre, no dude en ponerse en contacto con nosotros para obtener más información o programar una demostración.