Con un número cada vez mayor de organizaciones que adoptan la cloud, los ciberdelincuentes no tardan en seguir su ejemplo. El informe de IBM Cost of a Data Breach Report reveló que el 45 % de todas las filtraciones de datos en 2022 se produjeron cloud , con un coste medio de 5 millones de dólares.

Ya no es cuestión de si su organización tendrá que enfrentarse a un ciberadversario, sino de cuándo. Dado que los ataques son inevitables, la elección de las herramientas de seguridad adecuadas es fundamental para optimizar las métricas clave de SecOps, como el tiempo de detección, investigación y respuesta. Sostenemos que una solución CDRcloud detección y respuestacloud ) avanzada es la respuesta.

Compromisos sofisticados cloud : la nueva normalidad

Muchas vulnerabilidades y ataques cloud fueron noticia el año pasado, pero ninguno tanto como el ataque a LastPass. La empresa de gestión de contraseñas sufrió una serie de ataques en su despliegue híbrido, lo que provocó el robo de datos confidenciales de clientes de sus recursos de almacenamiento cloud .

Lo que en un principio se reportó como un acceso parcial a una sola cuenta de desarrollador, pronto se descubrió que se trataba de un robo de credenciales que llevó a la exfiltración de instantáneas cifradas de la bóveda de contraseñas de clientes de los recursos de almacenamiento cloud de LastPass. Las instantáneas pueden ser potencialmente forzadas por el atacante para descifrar datos de contraseñas. Cuando se informó por primera vez de la brecha, se indicó que la información crítica de los clientes, incluidas las contraseñas maestras, los datos y la información personal, estaba totalmente segura. Por desgracia, esto resultó ser falso.

En seguridad, la confianza lo es todo. Compromisos de esta magnitud acarrean prensa negativa, reprimendas de la comunidad de seguridad y, a menudo, daños irreparables a la reputación.

Robo de credenciales: el vector de amenaza preferido por los adversarios sofisticados cloud

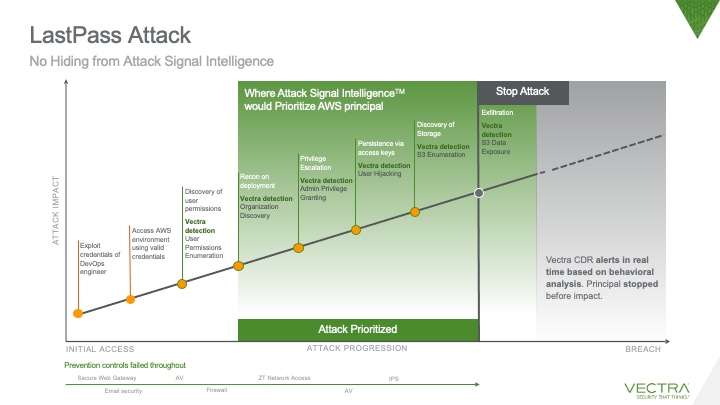

Cuando se trata de seguridad, las personas y los procesos adecuados son importantes, pero la tecnología adecuada puede marcar la diferencia. En el ataque a LastPass, la cloud fue explotada utilizando credenciales válidas robadas. Esto no es sorprendente. Hoy en día, los ataques más sofisticados en la cloud provienen de atacantes que utilizan campañas de phishing para robar credenciales y hacerse pasar por usuarios legítimos. Desgraciadamente, estos vectores suelen eludir las herramientas de seguridad preventivas más conocidas de las que dispone una organización.

Tras el compromiso, todas las acciones realizadas desde una cuenta comprometida pueden parecer completamente legítimas. Esto es exactamente lo que ocurrió en LastPass. Su comunicado alude a ello:

"En concreto, el actor de la amenaza fue capaz de aprovechar credenciales válidas robadas a un ingeniero senior de DevOps para acceder a un entorno compartido cloud, lo que inicialmente dificultó a los investigadores diferenciar entre la actividad del actor de la amenaza y la actividad legítima en curso."

Resolver estas sofisticadas amenazas derivadas del robo de credenciales es todo un reto. De hecho, según el informe de IBM Security, los ataques originados por el robo de credenciales son los que más tardan en identificarse (243 días) y los que más tardan en contenerse (84 días) de todos los vectores iniciales de una violación de datos. Teniendo en cuenta que las cadenas de ataque en cloud son poco profundas en comparación con las redes locales, un adversario astuto con credenciales válidas no necesita mucho tiempo para establecer canales de persistencia y pasar rápidamente del acceso inicial a las fases de impacto.

Para proteger los entornos cloud , es imperativo que los equipos de los SOC se centren en identificar incidentes de seguridad que impliquen estas tácticas de los adversarios, perfectamente adaptadas a las capacidades de una herramienta CDR.

Basándose en un análisis detallado de la información compartida en el comunicado de LastPass, Vectra CDR habría sacado a la luz numerosos comportamientos maliciosos a lo largo de la cadena de muerte y los habría atribuido a la cuenta del desarrollador comprometido. El flujo de trabajo de las investigaciones habría proporcionado una visión general de todas las acciones llevadas a cabo durante la ventana de ataque, permitiendo al proverbial equipo SOC detener al atacante antes de las etapas de impacto.

Nunca se insistirá lo suficiente en la importancia de elegir las herramientas de seguridad adecuadas.

Para las empresas de hoy, adoptar la cloud no es una opción, sino una necesidad. Las ventajas de cloud son muchas, pero el coste de la migración es complejo. Esta adopción está impulsando un crecimiento vertiginoso de las capacidades ofrecidas por los proveedores de cloud . Por ejemplo, AWS ha añadido unos 40 servicios nuevos al año durante los últimos 6 años.

Este crecimiento y adopción de servicios cloud ha dado lugar a una superficie de ataque mayor y en constante cambio. Las organizaciones que navegan por este panorama dinámico deben protegerse no solo frente a nuevos ataques, sino también frente a amenazas ya prevalentes, como la exposición de datos.

Para mantener la higiene de la seguridad, los equipos SOC confían en las herramientas de seguridad. Sin embargo, hoy en día hay cientos de proveedores que ofrecen distintas opciones de herramientas, lo que puede abrumar a los equipos de los SOC. Con la proliferación de tanta jerga técnica, puede resultar difícil comprender las capacidades que ofrecen los distintos proveedores de seguridad cloud . Además, la puesta en funcionamiento de estas herramientas puede ser tediosa y a menudo da lugar a la creación de puntos ciegos no deseados en la postura de seguridad de la organización.

Por qué la solución CDR de Vectra es imprescindible para detener los ataques avanzados a cloud

Aunque las herramientas preventivas hacen un gran trabajo a la hora de proporcionar visibilidad sobre los recursos de cloud , las configuraciones erróneas y los ajustes no conformes, se quedan cortas cuando se trata de detectar nuevos vectores de ataque. Estos son precisamente los vectores de amenaza que deberían ser motivo de preocupación. De hecho, en 2022, phishing y el robo de credenciales constituyeron aproximadamente el 35% de todas las violaciones de datos, una cifra significativamente superior a las atribuidas a configuraciones erróneas de cloud (~15%). Confiar únicamente en herramientas preventivas y de postura puede dejar puntos ciegos en una implementación y hacerla vulnerable a atacantes astutos.

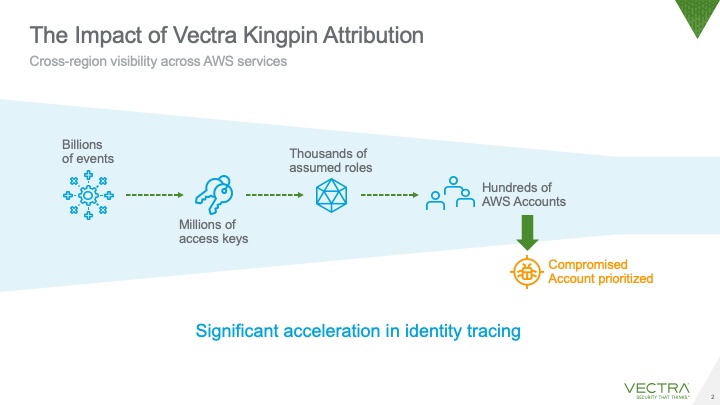

Desarrollado por Vectra Attack Signal IntelligenceTM, Vectra CDR supervisa todas las acciones en un entorno de cloud y saca a la luz comportamientos sospechosos en tiempo real. Aprovecha la IA para ir más allá de las anomalías basadas en eventos o simples líneas de base y, en su lugar, se centra en los comportamientos, las TTP en el corazón de todos los ataques. La claridad de la señal resultante permite a Vectra desvelar rápidamente ataques sofisticados de varios pasos, de modo que los equipos de operaciones de seguridad puedan priorizar, investigar y responder rápidamente a las amenazas más urgentes. Ya se trate de un usuario existente que se comporta de forma sospechosa o de una entidad externa con credenciales comprometidas que actúa dentro de su entorno de AWS, Attack Signal Intelligence puede diferenciar las acciones sospechosas de la actividad legítima.

Además, un principio básico de Vectra CDR es la atribución impulsada por la IA. Todos los comportamientos observados se vinculan a responsables procesables, incluso si han actuado a través de cadenas de credenciales temporales (roles). Vectra CDR también proporciona funciones para investigar a estos responsables (incluida la capacidad de consultar registros sin procesar) y establecer flujos de trabajo de respuesta que permitan al SOC aislar rápidamente a los responsables sospechosos y detener a los adversarios.

Cuando se trata de entornos dinámicos cloud cloud , es imprescindible adoptar las herramientas de detección adecuadas para proporcionar una cobertura completa dentro de los límites de su despliegue cloud . Independientemente de dónde se encuentre en su viaje por cloud , una solución CDR se configura en cuestión de minutos y permite a los responsables de operaciones de seguridad buscar rápidamente amenazas avanzadas. En un mundo en el que las brechas son la nueva normalidad, debería ser una parte no negociable del arsenal de su equipo SOC.

Vea cómo funciona, ¡hoy mismo! Solicite una demostración gratuita de Vectra CDR.