Informe de investigación

2023 Estado de la detección de amenazas en los Países Bajos

En el exhaustivo informe "2023 State of Threat Detection", los equipos de los centros de operaciones de seguridad (SOC) se enfrentan a un reto de enormes proporciones.

El informe, basado en un estudio global de 200 analistas de SOC en los Países Bajos, revela un panorama en el que los ciberataques no sólo son cada vez más sofisticados y rápidos, sino también cada vez más difíciles de gestionar debido al enorme volumen de alertas y a la complejidad de la tecnología disponible.

He aquí un vistazo a los conocimientos fundamentales que descubrirá en su interior:

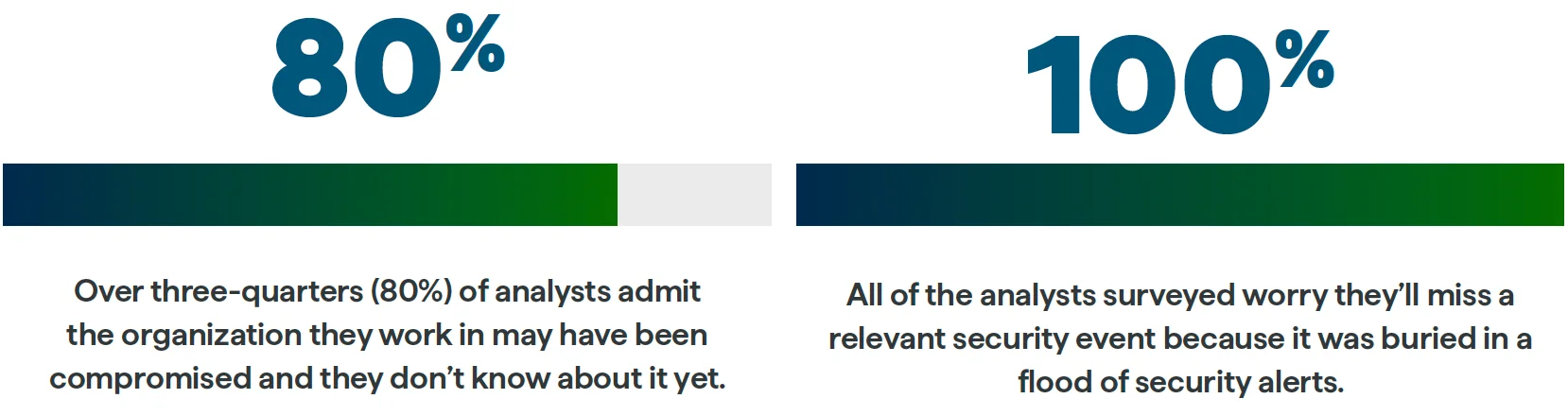

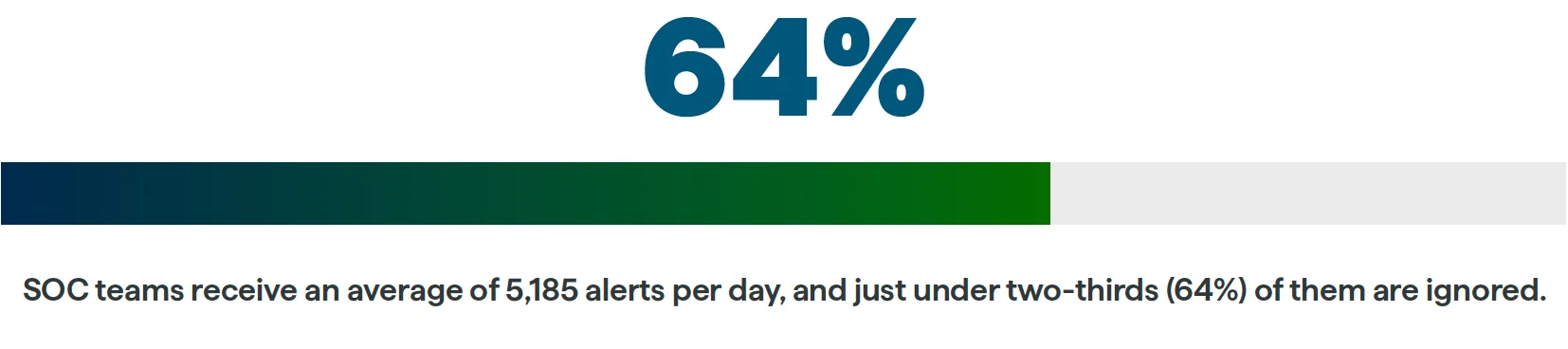

- La avalancha de alertas: Los equipos de los SOC se ven inundados por una media de 5.185 alertas diarias, de las que un asombroso 64% son ignoradas debido a la fatiga de las alertas y al elevado volumen de falsos positivos.

- La brecha de talento: con un déficit de 3,4 millones de personas en la mano de obra de la ciberseguridad, el sector se encuentra en un punto de inflexión, agravado por las elevadas tasas de estrés y agotamiento entre los analistas de SOC.

- Vacío de visibilidad: Un significativo 80% de los analistas cree que sus organizaciones pueden haber sido ya comprometidas sin su conocimiento, lo que pone de manifiesto una preocupante falta de visibilidad y confianza en las actuales capacidades de detección de amenazas.

- El enigma de la eficacia: A pesar de los retos, la mayoría de los analistas consideran que sus herramientas son eficaces; sin embargo, el informe sugiere una desconexión entre esta creencia y la realidad de los crecientes puntos ciegos y la sobrecarga de alertas.

- El coste de la complejidad: El impacto financiero no es trivial, ya que el triaje manual de alertas cuesta aproximadamente 3.300 millones de dólares al año solo en Estados Unidos, lo que apunta a una necesidad urgente de soluciones de detección de amenazas más eficientes y eficaces.

Resumen ejecutivo

Hoy en día, los equipos de los centros de operaciones de seguridad (SOC) tienen la misión de proteger a la organización de ciberataques híbridos cada vez más sofisticados y rápidos.

Detectar, investigar y detener ciberataques avanzados a velocidad y escala es cada vez más insostenible con la complejidad de la tecnología que los equipos SOC tienen a su disposición. Una tormenta perfecta de una superficie de ataque en constante expansión, métodos de ataque altamente evasivos y emergentes, y una creciente carga de trabajo de los analistas SOC está dando lugar a una espiral viciosa de más para los equipos SOC.

En este estudio global independiente de 2.000 analistas SOC, de los cuales 200 eran de los Países Bajos, nos sumergimos de lleno en los retos a los que se enfrentan los analistas SOC.

Conclusión: la detección de amenazas no funciona.

Este informe descubre una importante desconexión entre la eficacia de los analistas de los SOC y la eficacia de las herramientas de detección de amenazas. Mientras que muchos analistas de los SOC creen que sus herramientas son eficaces, varios analistas preocupados admiten que la misma tecnología obstaculiza su capacidad para defender eficazmente a la organización de los ciberataques.

El ruido de las alertas y el tiempo dedicado a su triaje están aumentando. Los puntos ciegos de detección y los falsos positivos están creciendo, y la fatiga, el agotamiento y la rotación de los analistas de alertas SOC están en un punto de inflexión. El sector sigue teniendo un déficit de talento de 3,4 millones de personas, y todo indica que la situación no hará más que empeorar.

Con tanto en juego -y las exigencias manuales y desmotivadoras del trabajo que agotan a los equipos de los SOC-, muchos analistas se plantean dejar sus funciones o están "renunciando en silencio", lo que se suma a un déficit de competencias en seguridad ya existente y deja a los analistas que quedan en la empresa con aún más trabajo.

La detección y respuesta a las amenazas de hoy en día no funciona, y está llevando a los humanos al borde del abismo. ¿Ha llegado el momento de que las organizaciones se replanteen los enfoques tradicionales del sector en materia de detección de amenazas y empiecen a responsabilizar a los proveedores de la eficacia de su señal? Esta investigación indica que "sí", porque los atacantes están ganando.

PRINCIPALES CONCLUSIONES

Más superficies de ataque, más alertas, más costes

Los analistas SOC se encuentran en primera línea de la batalla contra los ciberataques.

Tienen un trabajo crítico: detectar, investigar y responder eficazmente a las amenazas de la forma más rápida y eficiente posible. Cuanto más tiempo dejen a un adversario potencial dentro de la red corporativa, más daños duraderos podría causar. Pero los defensores se enfrentan cada vez más al reto de tres factores fundamentales: el tamaño de la superficie de ataque de la organización, el número de alertas de seguridad que reciben y su creciente carga de trabajo. Esta "espiral de más" amenaza la capacidad de los defensores para tener éxito en su trabajo.

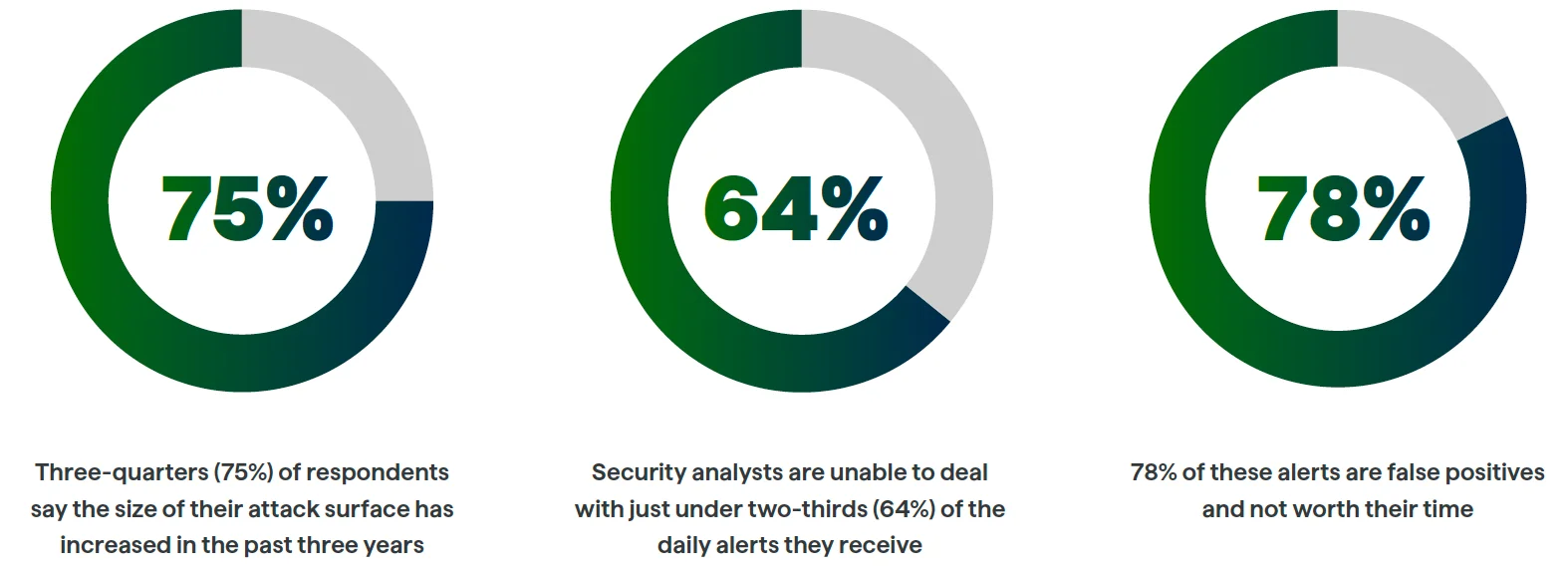

Tres cuartas partes (75%) de los encuestados afirman que el tamaño de su superficie de ataque ha aumentado en los últimos tres años, mientras que el 25% afirma que ha aumentado significativamente. El 75% de los analistas también señala el aumento del volumen de vulnerabilidades que han afectado a su organización durante este periodo. Las inversiones en tecnologías digitales y cloud durante la pandemia están detrás de gran parte de esta expansión. Pero si bien la digitalización ha ayudado a impulsar la productividad y mejorar la experiencia del cliente, también ofrece a los atacantes más oportunidades para atacar a una organización. Esto es especialmente cierto cuando las competencias internas no consiguen seguir el ritmo de las inversiones digitales. La demanda de analistas que actualicen sus conocimientos sobre cloud es cada vez mayor, ya que el 48% de los encuestados admite que carece de los conocimientos y la experiencia necesarios para defender la creciente presencia de cloud la organización.

Al mismo tiempo, las herramientas existentes no consiguen priorizar eficazmente los sucesos que deben investigarse, lo que aumenta la carga de trabajo de unos equipos ya de por sí sobrecargados. Los equipos SOC reciben una media de 5.185 alertas al día. Los analistas dedican casi 3 horas (2,7) al día a clasificar manualmente las alertas, una cifra que se eleva a más de 4 horas al día para el 31% de los encuestados.

La selección manual de alertas cuesta a las organizaciones aproximadamente 3.300 millones de dólares anuales sólo en Estados Unidos1. Por término medio, los analistas de seguridad son incapaces de tratar algo menos de dos tercios (64%) de las alertas diarias que reciben. Es más, afirman que el 78% de estas alertas son falsos positivos y no merecen su tiempo. Este aluvión de alertas no sólo afecta negativamente a la productividad de los analistas. Oculta un mar de alertas, lo que permite a los atacantes mezclarse fácilmente y pasar desapercibidos enmascarándose en una actividad "normal". Este problema no muestra signos de detenerse, ya que más de dos tercios (81%) de los encuestados afirman que el número de alertas que reciben está aumentando, y el aumento de las alertas significa un aumento de los costes.

Más herramientas, más puntos ciegos, más agotamiento

El 80% de los analistas de SOC admiten que es probable que la organización en la que trabajan se haya visto comprometida y que aún no lo saben , mientras que el 87% cree que al menos es posible. En otras palabras, con las herramientas de que disponen hoy en día, los analistas no tienen la confianza necesaria para afirmar que pueden detectar los indicios de un ataque en curso y proteger a su organización. Esto contradice a la mayoría de los analistas que actualmente afirman que las herramientas son eficaces, lo que sugiere una contradicción que pone en tela de juicio los planteamientos de las organizaciones en materia de seguridad.

Al mismo tiempo, a todos los analistas de los SOC (100%) les preocupa perderse un evento de seguridad relevante porque está enterrado bajo una avalancha de alertas, mientras que a más de la mitad (59%) les preocupa esto todos los días. Una combinación de puntos ciegos y un alto volumen de falsos positivos significa que las empresas y sus equipos SOC están luchando para contener el riesgo cibernético. Sin visibilidad en toda la infraestructura de TI, desde el OT a los endpoints y más allá en entornos de cloud , las organizaciones simplemente no serán capaces de detectar incluso los signos más comunes de un ataque, como el movimiento lateral, la escalada de privilegios o el secuestro de cuentas cloud .

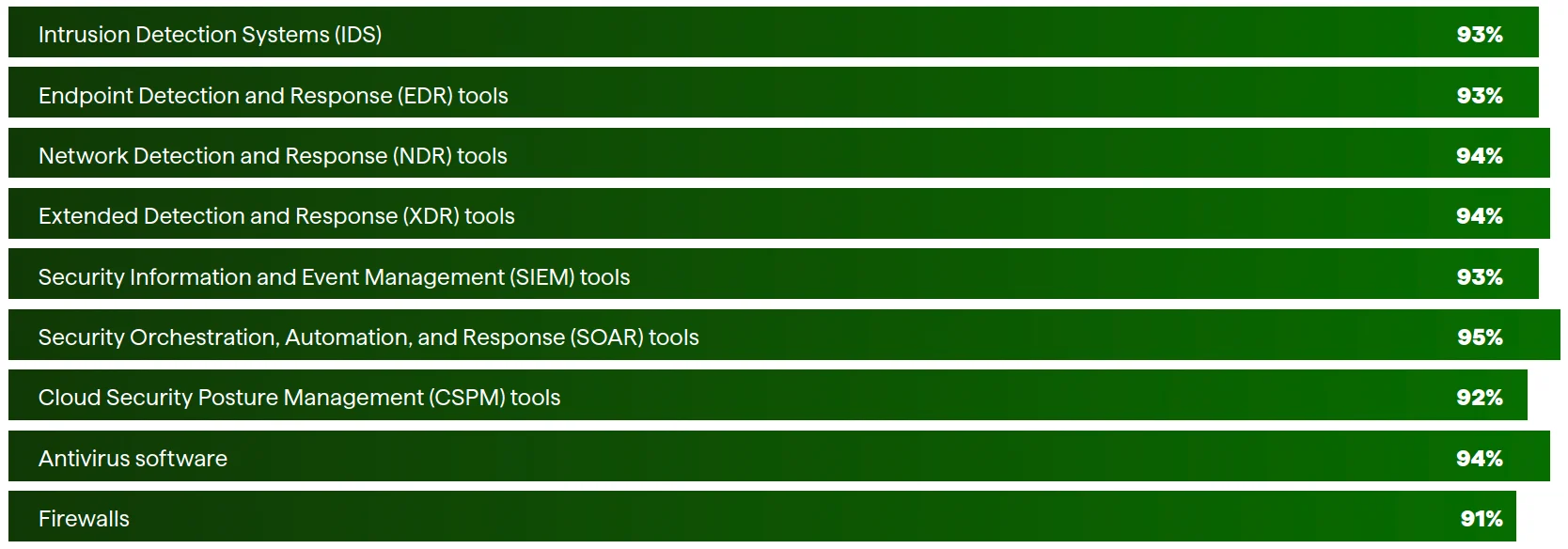

SIN EMBARGO, LA GRAN MAYORÍA DE LOS ANALISTAS DE SOC ENCUESTADOS CONSIDERAN QUE SUS HERRAMIENTAS SON "EFICACES" EN GENERAL:

Los datos sugieren una importante desconexión entre las actitudes de los analistas de los SOC sobre las herramientas que utilizan para detectar y responder a los ciberincidentes, y su reconocimiento de los puntos ciegos en materia de seguridad. Aunque muchos analistas consideran que sus tecnologías son eficaces, siguen enfrentándose a un número creciente de alertas, y admiten que las mismas herramientas mencionadas anteriormente están contribuyendo a la falta de visibilidad e incertidumbre, así como a la sobrecarga de alertas.

EL RETO QUEDA AL DESCUBIERTO EN OTRAS CONCLUSIONES QUE MUESTRAN QUE LOS ANALISTAS CARECEN DE UNA VISIBILIDAD COMPLETA DE SUS ENTORNOS INFORMÁTICOS. A PESAR DE QUE LOS ANALISTAS DE SOC CREEN QUE SUS HERRAMIENTAS SON "EFICACES", TRES CUARTAS PARTES AFIRMAN QUE NO TIENEN UNA VISIBILIDAD COMPLETA DE:

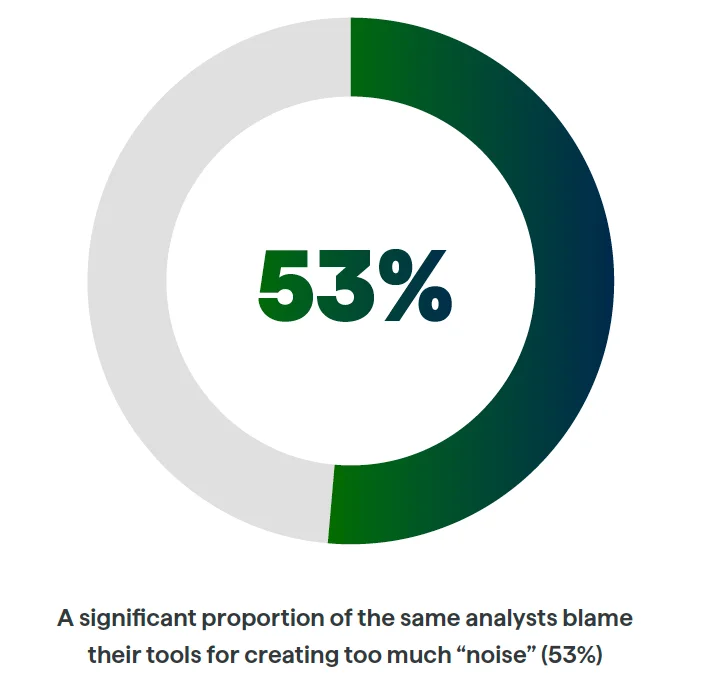

Esto demuestra que las expectativas de los analistas SOC respecto a sus herramientas de seguridad son demasiado bajas. Al aceptar que sus herramientas de seguridad son eficaces tal y como son, los equipos SOC se están preparando para el fracaso. A pesar de que los analistas afirman que las herramientas son eficaces, una proporción significativa de los mismos culpa a sus herramientas de crear demasiado "ruido" (46%). Es más, la enorme cantidad de ruido generado por las alertas de seguridad está teniendo un coste muy humano para los analistas de los SOC. La sobrecarga de alertas está expulsando a los analistas y agravando la escasez de competencias en seguridad.

El sector de la ciberseguridad lleva años sufriendo un importante déficit de personal cualificado. Se calcula que faltan 3,4 millones de trabajadores en todo el mundo. La batalla por atraer y retener el talento es cada vez más encarnizada, y se ve agravada por el estrés y las frustraciones cotidianas que pueden atribuirse a la escasa eficacia de las señales. Es una mala noticia para las organizaciones, porque puede crear un círculo vicioso de estrés laboral y dimisiones difícil de resolver.

No hay dos analistas de seguridad iguales. Pero muchos acceden a la profesión por razones similares. Algunos quieren "marcar la diferencia" (67%) y proteger a las personas de los ciberataques (65%). Otros se sienten atraídos por la ciberseguridad por el desafío intelectual (53%) y la oportunidad de cazar ciberamenazas de forma proactiva cada día (56%), aunque estas oportunidades pueden extinguirse por los procesos manuales, la sobrecarga de alertas y la escasez de herramientas. También hay un número significativo (44%) que simplemente quiere unos ingresos sólidos. Pero muchos analistas agobiados por una tecnología ineficaz acaban dándose cuenta de que hay formas más sencillas de ganar sumas similares.

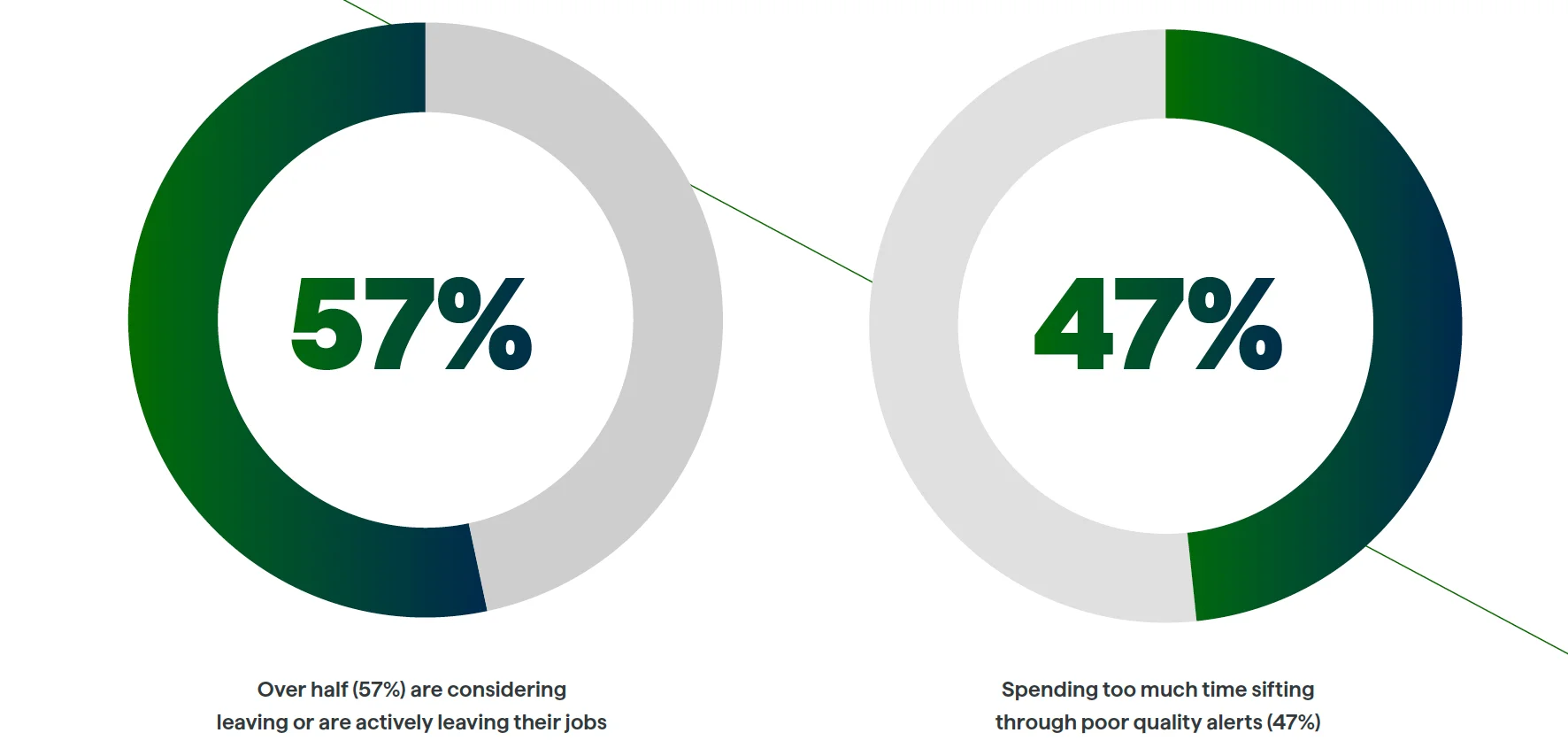

A pesar de que tres cuartas partes (80%) de los encuestados afirman que el trabajo se ajusta a sus expectativas, más de la mitad (57%) está considerando la posibilidad de abandonar o está abandonando activamente su empleo. De ellos, casi una sexta parte (14%) busca otro puesto de analista, pero más de una cuarta parte (28%) abandona la profesión por completo. Esto debería hacer saltar las alarmas en las organizaciones. Más de la mitad (63%) de los analistas afirman que están tan ocupados que tienen la sensación de estar haciendo el trabajo de varias personas. Es más, el 58% de los analistas de seguridad están tan quemados que están tentados de "abandonar en silencio". Está claro que los analistas están al límite, y el sector no puede permitirse que abandonen la profesión.

Cuantos menos analistas haya, mayor será la presión sobre los equipos y mayores los niveles de estrés y la carga de trabajo para los que se queden. Esto, a su vez, podría llevar a más personas a cambiar de trabajo o de profesión.

Muchas de las razones que dan los analistas para plantearse dejar su trabajo pueden relacionarse con los problemas señalados anteriormente. Se quejan de pasar demasiado tiempo examinando alertas de mala calidad (47%), de trabajar demasiadas horas y de sentirse aburridos "hasta la saciedad" en su puesto (33%). Todo ello coincide con los problemas de sobrecarga de alertas provocados por herramientas deficientes y procesos manuales. Más de un tercio de los encuestados también mencionan el estrés laboral constante (37%), el agotamiento (41%) y el impacto de la función en su salud mental (33%).

Casi la mitad (49%) afirma que la dirección de la organización simplemente no entiende de seguridad. Esto significa que los equipos SOC no siempre disponen de las herramientas adecuadas para realizar su trabajo con eficacia.

Es muy preocupante que más de la mitad (62 %) de los profesionales del sector con los que hemos hablado crean que trabajar en el sector de la seguridad no es una opción profesional viable a largo plazo. La inteligencia artificial y la automatización tienen sus limitaciones. Seguimos necesitando una masa crítica de trabajadores de seguridad que interpreten los datos, inicien investigaciones y tomen medidas correctivas basadas en la información que reciben.

Más ineficiencias, más ineficacia, más infracciones

Esta investigación indica que los analistas de los SOC creen que la medida de la eficacia se basa en si una herramienta de seguridad señala o no un evento de amenaza y activa una alerta.

Esto tiene que cambiar. Sin abordar el modelo de seguridad roto y redefinir cómo medimos la eficacia de las herramientas de seguridad, la situación solo va a empeorar a medida que aumenten los volúmenes de alertas.

El primer paso es cambiar la forma en que los analistas miden la eficacia. En la actualidad, la mayoría mide la madurez de los SOC a través de factores como la reducción del tiempo de inactividad (72%), el tiempo de detección, investigación y respuesta (66%), las infracciones evitadas (75%) y el número de incidencias atendidas (60%). Pero es discutible la utilidad de dar prioridad a la medición continua de estos parámetros si la organización sufre infracciones sin saberlo de forma continuada.

Como se ha señalado anteriormente, el 80% de los analistas de seguridad admiten que es probable que la organización en la que trabajan se haya visto comprometida y que aún no lo saben, mientras que el 87% cree que al menos es posible. Al mismo tiempo, a todos los analistas SOC (100%) les preocupa perderse un evento de seguridad relevante porque está enterrado bajo una avalancha de alertas, mientras que a más de la mitad (59%) les preocupa esto todos los días.

Está claro que los analistas del SOC tienen un problema de confianza. Estas dos conclusiones por sí solas plantean la siguiente pregunta: ¿cuánta confianza tiene el equipo del SOC a la hora de saber cuándo y dónde un atacante ha comprometido a la organización en el momento en que se ve comprometido? Esta investigación sugiere la necesidad de un Índice de Confianza en la Seguridad (SCI) que evalúe la visibilidad de las amenazas, la precisión de la detección y la eficacia de la carga de trabajo de los analistas.

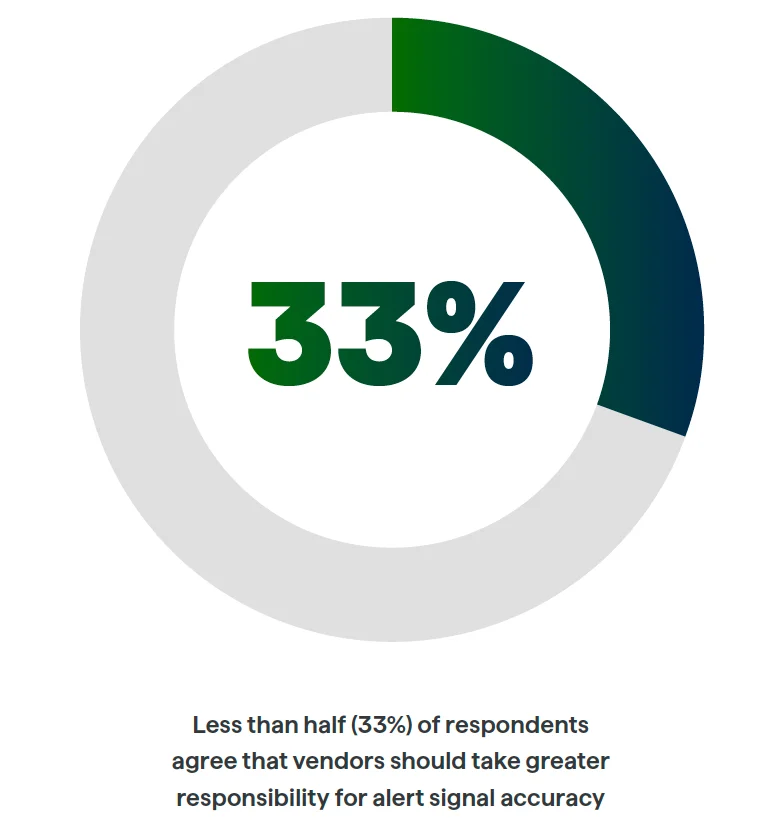

Quizá si existiera una métrica del Índice de Confianza en la Seguridad, las organizaciones responsabilizarían más a sus proveedores de la visibilidad de la superficie de ataque, la precisión de la detección y la productividad de los analistas. Todavía no hemos llegado a ese punto, porque un tercio (33%) de los encuestados está de acuerdo en que los proveedores deberían asumir una mayor responsabilidad en cuanto a la precisión de las señales de alerta, mientras que el 48% cree que la sobrecarga de alertas es la norma porque los proveedores temen no señalar algo que podría resultar importante.

Menos de la mitad (48%) de los analistas afirman estar cansados de que los proveedores vendan nuevos productos que aumentan el volumen de alertas en lugar de mejorar la eficacia frente a las amenazas. Una proporción mayor (53%) afirma que las herramientas que utilizan aumentan la carga de trabajo en lugar de reducirla.

Pero no sólo hay que culpar a los proveedores, sino también a todo el proceso de toma de decisiones. Casi la mitad (47%) afirma que las herramientas de seguridad a menudo se compran más como un ejercicio de cumplimentación de casillas para satisfacer los requisitos de conformidad. Y más de la mitad (57%) desearía que otros miembros del equipo de TI les consultaran antes de invertir en nuevos productos. Un tercio (38%) de los analistas que se plantean abandonar o están abandonando su puesto afirma que no dispone de las herramientas necesarias para proteger su organización. El sector en su conjunto tiene que dejar de cometer los mismos errores y comprar herramientas que entorpecen a los analistas y aumentan su carga de trabajo.

Conclusión

Ya hemos visto en este informe cómo una "espiral de más" amenaza con abrumar a los analistas de los SOC. Mientras que las amenazas disponen de una superficie de ataque cada vez mayor y de un número cada vez mayor de técnicas para atacar, los defensores se enfrentan al ruido excesivo de las alertas y a la complejidad de las TI. Como resultado, pasan horas clasificando las alertas y siguen corriendo el riesgo de pasar por alto ataques legítimos en medio del ruido.

Aunque muchos analistas creen que sus herramientas son eficaces, también admiten importantes lagunas de visibilidad. Una mayoría incluso afirma que es probable que ya no hayan sido conscientes de una brecha. Esto no puede seguir así. Muchos culpan a los proveedores de tecnología o a la falta de consulta con los equipos de seguridad antes de adquirir las herramientas. El estrés y la desmotivación que esto genera está haciendo que muchos se replanteen sus carreras, lo que podría tener un efecto devastador a largo plazo.

Las organizaciones deben centrarse en las cosas que pueden controlar. Esto no incluye la superficie de ciberataque corporativa, que seguirá creciendo a medida que se aprovechen las inversiones digitales para avanzar en productividad, innovación y eficiencia. Los equipos SOC tampoco pueden hacer frente al panorama de amenazas en auge: los atacantes siempre buscarán nuevas formas de burlar a los defensores.

Sin embargo, lo que las organizaciones pueden controlar son los retos de señalización y agotamiento que afectan actualmente a los analistas del SOC. Es hora de reconocer que una seguridad eficaz en el SOC no significa simplemente detectar posibles amenazas, sino detectar con precisión y priorizar los ataques reales. Por eso las organizaciones deben exigir claridad en las señales a sus proveedores de seguridad. Cuanto más eficaz sea la señal de ataque, más ciberresistente, eficiente y efectivo será el SOC.

Perspectiva de Vectra AI

Durante la última década, la defensa de la ciberseguridad se ha centrado en lo conocido. Las metodologías de detección de amenazas a través de personas, procesos y tecnología se han basado en gran medida en firmas, anomalías y reglas para ver e impedir que los ciberdelincuentes se infiltren en la organización y exfiltren datos. El problema de este enfoque es que no funciona. A medida que las empresas cambian a entornos híbridos y cloud , adoptando identidades digitales, cadenas de suministro digitales y ecosistemas, los líderes, arquitectos y analistas de seguridad, riesgo y cumplimiento se enfrentan continuamente a más. Más superficie de ataque para que los atacantes exploten y se infiltren. Más métodos para que los atacantes evadan las defensas y avancen lateralmente. Más ruido, complejidad y ataques e incidentes cloud híbrida.

A esto lo llamamos la "espiral del más" y, a medida que las organizaciones trasladan más aplicaciones y datos a la cloud, mayor es la espiral y más rápido se acelera, creando más retos para los equipos SOC. En medio de la espiral del más, la detección de amenazas y la respuesta se han vuelto más complejas y menos eficaces. El hecho es que simplemente hay demasiadas herramientas dispares y aisladas que crean demasiado ruido de detección para que un analista del SOC pueda gestionarlas. Para empeorar las cosas, los atacantes prosperan con el ruido porque les facilita infiltrarse en una organización, pasar desapercibidos y progresar sin ser vistos. La medida de la eficacia de una herramienta de seguridad NO es si una herramienta detecta y alerta de un posible evento de amenaza. Eso sólo abruma a los analistas y los pone en riesgo de perderse algo importante.

Los equipos SOC dedican una cantidad desmesurada de tiempo a tareas manuales mundanas como el mantenimiento de firmas, el ajuste de las reglas de detección y la clasificación de cientos, si no miles, de alertas al día, sólo para descubrir que han pasado horas persiguiendo falso positivo tras falso positivo, mientras que los ataques reales vuelan bajo el radar. Este sistema no funciona. El enfoque actual de la detección y respuesta a las amenazas es sencillamente insostenible. Los analistas se ven obligados a cubrir una superficie de ataque cada vez mayor, con herramientas de seguridad que escupen un volumen cada vez mayor de alertas imprecisas.

Aun así, a medida que el panorama de las amenazas se amplía y evoluciona, a los equipos de seguridad se les venden más herramientas de detección de amenazas, lo que crea más ruido y facilita más ataques invisibles -lo que da lugar a más infracciones-, por lo que despliegan más herramientas -lo que crea más ruido- y la espiral viciosa continúa. Como industria, no podemos seguir haciendo lo que siempre se ha hecho, cometiendo los mismos errores, alimentando la misma espiral. Si queremos romper la espiral, tenemos que proporcionar a los equipos SOC lo único de lo que siguen careciendo: señal. Cuando se trata de romper la espiral del más, el único "más" que necesita la seguridad es una señal más eficaz. Ya es hora de que los proveedores de seguridad se responsabilicen de la eficacia de su señal.

La claridad de las señales es la diferencia entre el tiempo dedicado a tareas manuales y mundanas y el tiempo dedicado a investigar y responder a ataques reales. Sostenemos que el proveedor que proporcione la señal más precisa se ganará la confianza del equipo del SOC. Cuanto más eficaz sea la señal de amenaza, más ciberresistente, eficiente y efectivo será el SOC.

El enfoque actual de la detección y respuesta a las amenazas es sencillamente insostenible. Los analistas se ven obligados a cubrir una superficie de ataque cada vez mayor, con herramientas de seguridad que escupen un volumen creciente de alertas imprecisas.

Acerca de Vectra AI

Vectra AI es el líder en detección y respuesta a amenazas basadas en IA para empresas híbridas y cloud . Solo Vectra AI ofrece de forma nativa telemetría de ataques híbridos en cloud pública, SaaS, identidad y redes en una única plataforma. La plataforma Vectra Vectra AI con Attack Signal Intelligence™ patentada permite a los equipos de seguridad priorizar, investigar y responder rápidamente a los ciberataques más avanzados y urgentes en su entorno híbrido. Vectra AI tiene 35 patentes en detección de amenazas impulsada por IA y es el proveedor más referenciado por MITRE D3FEND. Organizaciones de todo el mundo confían en la plataforma Vectra AI y en los servicios MDR para moverse a la velocidad y escala de los atacantes híbridos. Para más información, visite www.vectra.ai

Metodología

Este informe se basa en un estudio de marzo-abril de 2023 encargado por Vectra y realizado por Sapio Research. Sapio encuestó a 2.000 analistas de seguridad informática que trabajan en organizaciones con más de 1.000 empleados en Estados Unidos (200), Reino Unido (200), Francia (200), Alemania (200), Italia (200), España (200), Suecia (200), Países Bajos (200), Australia y Nueva Zelanda (200), y Arabia Saudí y Emiratos Árabes Unidos (200).

Las estadísticas de este informe son representativas de los Países Bajos.