Informe de investigación

Informe de investigación de los líderes en seguridad: ¿Preparados o rezagados?

El genio ha salido de la botella. Los expertos creen que la pandemia de COVID-19 empujó a muchas empresas a un "punto de inflexión tecnológico" que aceleró la digitalización varios años.

Principales aspectos de este documento:

- El 83% cree que los métodos tradicionales no protegen contra las amenazas modernas y que hay que cambiar las reglas del juego a la hora de enfrentarse a los atacantes.

- El 79% de los responsables de la toma de decisiones en materia de seguridad han adquirido herramientas que no han cumplido sus promesas, alegando como motivos una integración deficiente, la incapacidad para detectar ataques modernos y la falta de visibilidad.

- El 72% cree que puede haber sufrido una infracción y no lo sabe; un tercio (43%) cree que es "probable".

- El 87% de los encuestados afirma que los recientes ataques de gran repercusión han hecho que los directivos empiecen a prestar la debida atención a la ciberseguridad.

¿Adecuado para un fin o rezagado?

Descubra cómo afrontan las organizaciones actuales las complejas y modernas ciberamenazas.

Resumen ejecutivo

El genio ha salido de la botella. Los expertos creen que a lo largo de 2020, muchas empresas se vieron empujadas por un "punto de inflexión tecnológico" que aceleró la digitalización varios años. Las empresas cambiarán para siempre a mejor. Pero también hay malas noticias. La misma transformación digital que está impulsando la innovación también está ampliando la superficie de ataque. Desde la rápida proliferación de cloud hasta la creciente adopción de microservicios, DevOps y API, se están abriendo nuevos focos de oportunidad que los actores de amenazas pueden aprovechar. Y lo están haciendo como nunca antes.

La misma transformación digital que está impulsando la innovación también está ampliando la superficie de ataque.

Las cuentas de Microsoft 365 secuestradas son ahora el mayor vector de amenazas de seguridad en la cloud, con un aumento del 98% en credenciales comprometidas entre 2018-2020. Existen múltiples puntos ciegos en los entornos de infraestructura cloud , que a menudo están mal configurados, que ofrecen aún más oportunidades a los actores de amenazas. Además, el ransomware aumentó un 150 % interanual en 2020, duplicándose el importe medio de las extorsiones.

Esto es importante porque las infracciones pueden causar daños generalizados. Pueden interrumpir las operaciones, dañar las cadenas de suministro, destruir la confianza de los clientes y exponer a las empresas a multas reglamentarias. Y los ciberataques cuestan mucho dinero hoy en día: de hecho, la cifra media por incidente se estima en 4,2 millones de dólares (3 millones de libras). Los ataques de ransomware que provocan el robo de datos y largas interrupciones operativas pueden acabar costando mucho más. Algunas empresas han registrado pérdidas de decenas de millones de libras. No es de extrañar que la ciberseguridad se haya convertido en un asunto de nivel directivo.

Por desgracia para los CISO, las viejas formas de defenderse de los ataques ya no son tan eficaces. Ya sea mediante la explotación del sistema, el phishing, el uso de cuentas robadas o eludiendo la autenticación multifactor (MFA), siempre hay una manera de entrar. Y una vez dentro, los ciberdelincuentes son maestros en permanecer ocultos: están innovando constantemente, por lo que la ciberseguridad tiene que evolucionar continuamente para seguirles el ritmo.

Para saber más sobre cómo afrontan los responsables de seguridad estas dinámicas amenazas, Vectra encargó a Sapio Research que entrevistara a 1.800 responsables de seguridad informática que trabajan en organizaciones con más de 1.000 empleados en Francia, Italia, España, Alemania, Suecia, Arabia Saudí y Estados Unidos, y a más de 500 empleados en los Países Bajos y Australia y Nueva Zelanda.

Los ataques de ransomware que provocan el robo de datos y largas interrupciones de las operaciones pueden acabar costando mucho más que los 4,2 millones de dólares (3 millones de libras) estimados.

En este informe lo revelaremos:

- Es hora de cambiar las reglas del juego cuando se trata de hacer frente a los atacantes. El sector de la seguridad no consigue seguir el ritmo de las tácticas, técnicas y procedimientos (TTP) de la ciberdelincuencia, lo que dificulta más que nunca la protección frente a las amenazas modernas.

- El pensamiento "centrado en la prevención" heredado pone en peligro a las organizaciones. La mentalidad y las herramientas heredadas son un impedimento en el nuevo panorama de las amenazas. Sin embargo, muchas siguen invirtiendo demasiado en estrategias de prevención condenadas al fracaso que fracasan silenciosamente y las dejan expuestas a ser vulneradas.

- Los responsables de seguridad deben educar al consejo. Los directivos se están dando cuenta de los riesgos que plantean los ciberataques, pero no son expertos. Los responsables de seguridad deben encontrar formas más eficaces de comunicar los riesgos y de informar sobre la mejor manera de mitigarlos.

- Los reguladores están ayudando a los esfuerzos de ciberseguridad. Los responsables de seguridad confían en que los reguladores están creando una legislación eficaz, pero, en última instancia, la mentalidad de hacker, y la detección y respuesta rápidas, le dan la mejor oportunidad.

Estadísticas clave:

- El 83% cree que los métodos tradicionales no protegen contra las amenazas modernas y que hay que cambiar las reglas del juego a la hora de enfrentarse a los atacantes.

- El 79% de los responsables de la toma de decisiones en materia de seguridad han adquirido herramientas que no han cumplido sus promesas, citando como motivos la escasa integración, la incapacidad para detectar ataques modernos y la falta de visibilidad.

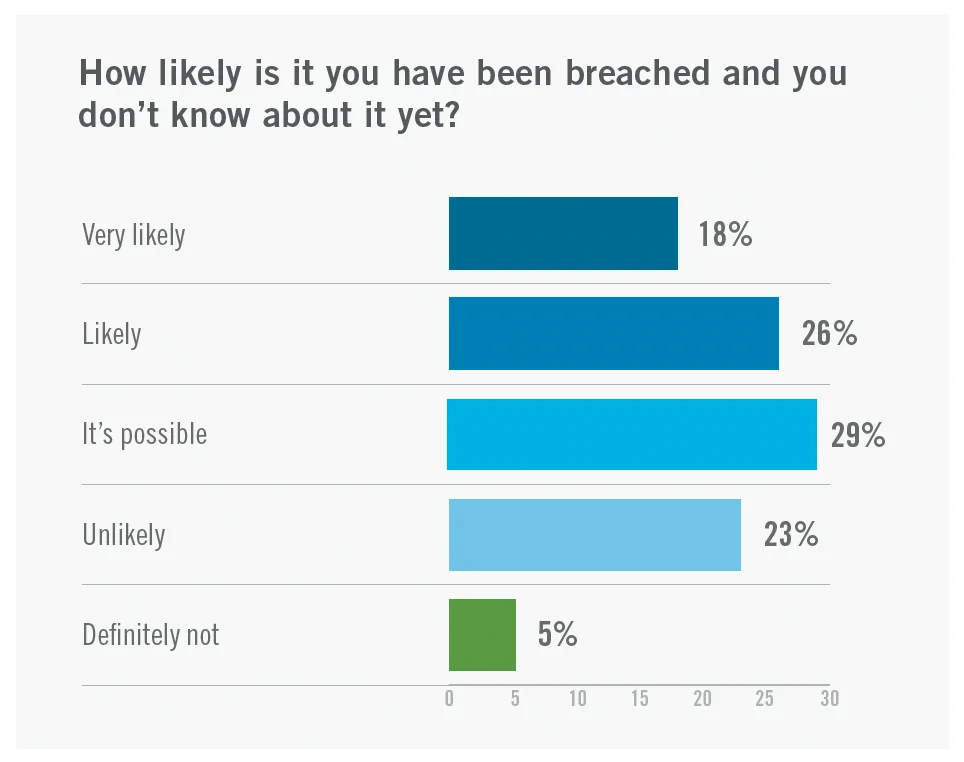

- El 72% cree que puede haber sufrido una violación y no lo sabe; el 43% cree que es "probable".

- El 87% de los encuestados afirma que los recientes ataques de gran repercusión han hecho que los directivos empiecen a prestar la debida atención a la ciberseguridad.

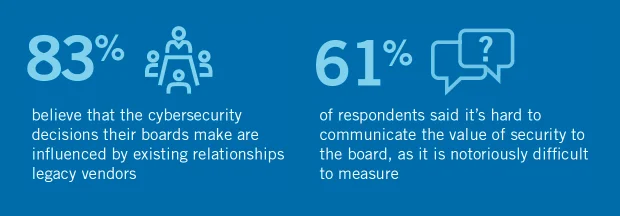

- El 83% afirma que las decisiones de la junta directiva en materia de seguridad se ven influidas por las relaciones existentes con los proveedores de seguridad y TI.

La transformación digital está impulsando el cambio a un ritmo cada vez mayor. Sin embargo, las empresas no son las únicas que innovan. Los ciberdelincuentes también. A medida que evoluciona el panorama de las amenazas, las defensas tradicionales son cada vez más ineficaces. Las organizaciones necesitan herramientas modernas que iluminen los puntos ciegos para ofrecer visibilidad desde cloud hasta las instalaciones. Necesitan responsables de seguridad que hablen el lenguaje del riesgo empresarial. Juntas directivas dispuestas a escuchar. Y una estrategia tecnológica basada en la comprensión de que "no se trata de si se produce una brecha, sino de cuándo se produce". Tim Wade, Director Técnico Adjunto, Vectra AI

Es hora de cambiar el juego a la hora de enfrentarse a los atacantes

La actual carrera armamentística de la ciberseguridad exige una innovación constante por ambas partes. Una economía de la ciberdelincuencia valorada en billones anuales proporciona un entorno fértil para que prosperen y se difundan nuevas TTP. Entonces, ¿cómo afronta el sector el reto de defenderse contra este objetivo en constante movimiento?

Muchos encuestados creen que el sector se está quedando atrás. Más de ocho de cada diez (83%) reconocen con razón que los enfoques heredados no protegen contra las amenazas modernas, y que necesitamos "cambiar las reglas del juego cuando se trata de hacer frente a los atacantes". El 71% cree que los ciberdelincuentes se están adelantando a las herramientas actuales y que la innovación en seguridad va años por detrás de la de los piratas informáticos. Otro 71% cree que las directrices, políticas y herramientas de seguridad no siguen el ritmo de las TTP de los actores de las amenazas.

Tal vez no sorprenda que más de tres cuartas partes (79%) de los responsables de seguridad afirmen haber adquirido herramientas que no cumplían sus promesas, siendo los principales motivos la incapacidad para detectar ataques modernos, la prevención de amenazas de bajo nivel y la escasa integración con otras herramientas.

Las tres razones principales por las que las herramientas de seguridad no cumplen sus promesas:

- No se detectan los ataques modernos

- Sólo prevenía amenazas de bajo nivel

- Escasa integración con otras herramientas

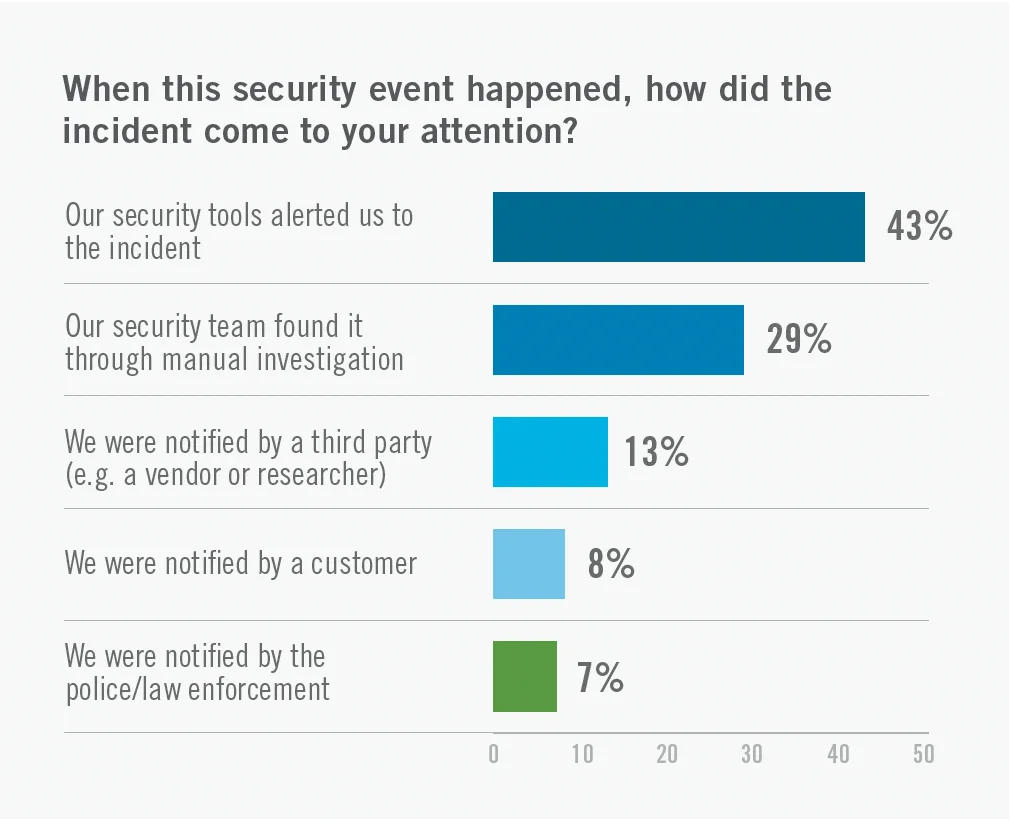

A pesar de estos retos, se están haciendo progresos. Del 74% de los encuestados que sufrieron un incidente que requirió una respuesta significativa, el 43% fueron alertados del problema por sus herramientas de seguridad. Se trata de un avance positivo. Ya en 2015, la investigación indicó que el 70% de los incidentes de violación fueron descubiertos por un tercero. Por tanto, las herramientas de detección y respuesta están mejorando. Pero también es cierto que lo que funcionaba ayer puede no funcionar hoy.

El panorama de las amenazas es dinámico y volátil, por lo que la gente hace bien en adoptar una postura de "asumir el incumplimiento". La protección total no existe. Si un actor de amenazas decidido quiere entrar en su red hoy en día, normalmente lo hará. Simplemente hay demasiados vectores de ataque de los que pueden aprovecharse, y demasiados activos potencialmente no gestionados y desprotegidos a los que dirigirse. Cuentan con la ventaja de los avances en malware, herramientas automatizadas y modelos "como servicio", que han abierto la puerta incluso a los novatos en tecnología. Por eso es vital cazar a los atacantes ocultos en sus redes para encontrar las agujas en el pajar". Tim Wade, Director Técnico Adjunto, Vectra AI

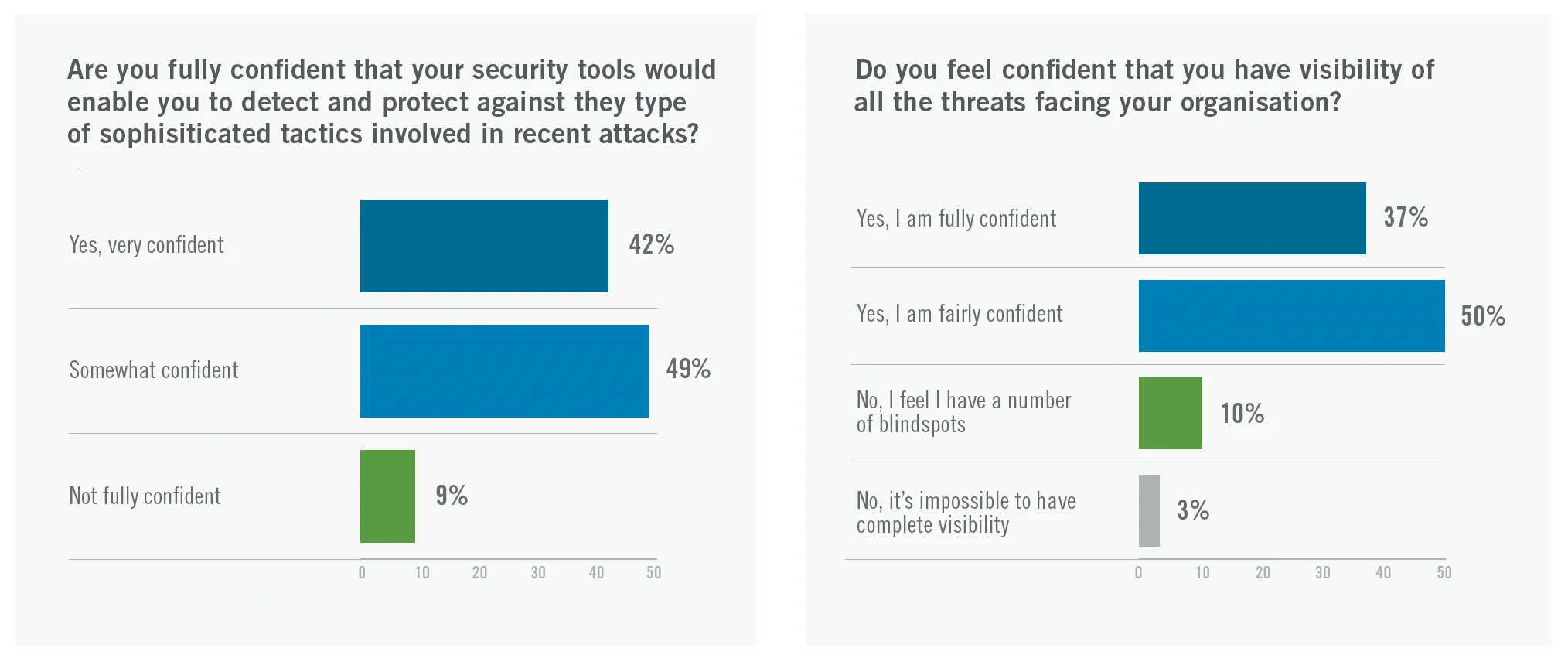

Además, más de dos quintas partes (42%) de los encuestados afirmaron estar muy seguros de que su cartera de herramientas podría detectar y protegerles contra el tipo de amenazas utilizadas en los ataques de Kaseya, SolarWinds y JBS. Otro 37% afirmó estar plenamente seguro de tener visibilidad de todas las amenazas a las que se enfrenta su organización.

La mentalidad "prevencionista" pone en peligro a las organizaciones

Recientemente se han producido avances en los métodos de ataque que permiten a los agresores eludir las tecnologías de prevención -como la autenticación multifactor- con relativa facilidad. Sin embargo, sigue prevaleciendo el pensamiento "centrado en la prevención". Aunque las organizaciones deben seguir tomando medidas preventivas, como la activación de la autenticación multifactor, éstas no bastan por sí solas.

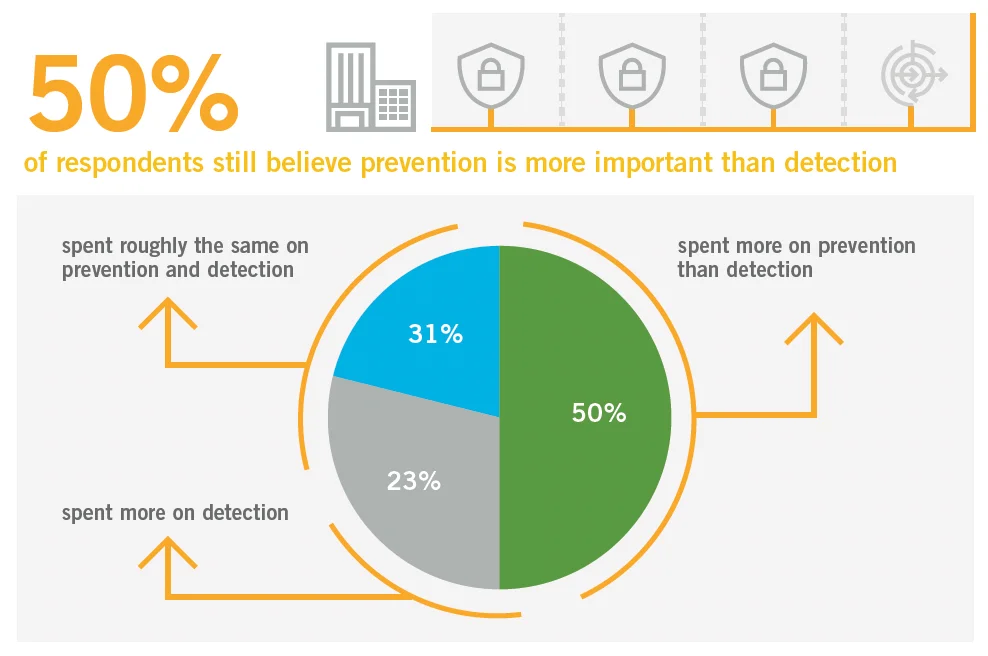

La creencia común sigue siendo que si un pirata informático consigue acceder a una red corporativa, la empresa ya ha perdido. En consecuencia, el 50% de los encuestados afirma gastar más en prevención que en detección, mientras que sólo una quinta parte (22%) invierte más en detección y menos de un tercio (29%) aproximadamente lo mismo.

Este es un ejemplo típico de pensamiento heredado potencialmente dañino. Una estrategia de prevención 100% exitosa en el panorama actual de amenazas es casi imposible. Los ciberdelincuentes tienen demasiadas formas de entrar: desde el aprovechamiento de vulnerabilidades hasta la ingeniería social. El uso de credenciales robadas o forzadas y la facilidad con la que se saltan la MFA hacen que ni siquiera se activen las alarmas malware . Una vez dentro de las redes, pueden utilizar herramientas y técnicas legítimas para permanecer ocultos.

Sin embargo, la mayoría de los encuestados entiende que la prevención no puede ser eficaz al 100%. Más de dos tercios (72%) de los encuestados creen que pueden haber sufrido una brecha y no lo saben, de los cuales el 43% afirma que es probable. Además, el 62% de los encuestados afirma creer que la seguridad de prevención tradicional se está quedando obsoleta, porque los piratas informáticos tienen acceso a dichas herramientas y, por tanto, pueden diseñar formas de eludirlas. Esto sugiere que se está produciendo un importante cambio de mentalidad.

Los responsables de seguridad deben informar a los directivos sobre las amenazas modernas

No es sólo el pensamiento heredado de los departamentos de seguridad lo que expone a los equipos a riesgos potenciales. Las formas tradicionales de pensar de arriba abajo y la cultura corporativa también pueden tener un impacto negativo. El 83% de los encuestados cree que las decisiones sobre ciberseguridad que toman sus consejos de administración están influidas por las relaciones existentes con los proveedores heredados. Más de la mitad (54%) cree que el consejo de administración lleva una década de retraso en los debates sobre seguridad.

Las formas tradicionales de pensar de arriba abajo y la cultura corporativa también pueden tener un impacto negativo.

Esto pone de manifiesto la urgente necesidad de que los equipos de seguridad instruyan a la junta directiva sobre las nuevas amenazas a las que se enfrenta la organización y las estrategias de defensa más eficaces. Sin embargo, esto puede suponer un reto. Casi dos tercios (61%) de los encuestados afirmaron que es difícil comunicar el valor de la seguridad a la junta directiva, ya que es notoriamente difícil de medir. Esto sugiere que la comunicación entre la junta directiva y los equipos de seguridad sigue siendo un reto.

Más de la mitad (54%) cree que el consejo de administración lleva una década de retraso en los debates sobre seguridad.

Si bien es cierto que comunicar y medir el valor de la seguridad no siempre es sencillo, es posible medir capacidades de seguridad específicas. Para hacerlo de la manera más eficaz, los responsables de la seguridad deben tratar siempre de alinear sus métricas con los objetivos empresariales, cuantificados de una manera basada en el riesgo que tenga resonancia. De lo contrario, es probable que el consejo de administración no apruebe fondos importantes para nuevas tecnologías.

Sin embargo, hay indicios de que las cosas podrían estar cambiando, gracias a la mayor exposición mediática. El 87% de los encuestados afirma que los recientes ataques de gran repercusión han hecho que los directivos empiecen a prestar la debida atención a la ciberseguridad.

El 92% de los encuestados agradece la orientación de estas organizaciones, que les ayudan a distinguir a los vendedores buenos de los malos.

Afortunadamente, la experiencia de los socios de canal está resultando inestimable para contrarrestar el impacto negativo de las actitudes heredadas de la junta directiva. Un 92% de los encuestados agradece la orientación de estas organizaciones, que les ayudan a distinguir lo bueno de lo malo. Las organizaciones de canal ofrecen nuevas oportunidades para que los clientes exploren distintos tipos de tecnología, utilizando sus relaciones comerciales para organizar demostraciones y pruebas de concepto tempranas. Sus equipos suelen estar bien formados y muy motivados, y aportan una experiencia adicional en un momento en el que los equipos internos de ciberseguridad de las empresas luchan contra el peso de la escasez de personal cualificado.

A pesar de la complejidad de la legislación, los reguladores van por buen camino

Dependiendo del tipo de organización para la que trabaje, el papel de un profesional de la ciberseguridad puede verse muy influido por un complejo conjunto de mandatos normativos y legislativos que se solapan. Según datos de la Conferencia de las Naciones Unidas sobre Comercio y Desarrollo (UNCTAD), 156 países (el 80%) han promulgado algún tipo de legislación sobre ciberseguridad. Sin embargo, al no existir en la actualidad una legislación internacional general, los profesionales de la seguridad deben cumplir normas y reglamentos diferentes en las distintas regiones, lo que convierte el cumplimiento de la normativa en todo el mundo en una tarea de enormes proporciones.

Más recientemente, el Reglamento General de Protección de Datos (RGPD) de la UE ha elevado considerablemente el riesgo de violación de datos al imponer multas potencialmente astronómicas a las empresas infractoras. Y la Directiva de Seguridad de las Redes y de la Información (SRI) de la UE, actualmente en proceso de revisión, establece nuevos requisitos mínimos para los "operadores de servicios esenciales" en diversos sectores. Aunque centrado en la UE, el RGPD en particular se ha implantado para salvaguardar los datos de los ciudadanos y residentes de la UE dondequiera que se almacenen, lo que significa que tiene implicaciones mundiales para las organizaciones internacionales.

Sin embargo, existe un amplio apoyo mundial a los reguladores y legisladores de ciberseguridad. Más de tres cuartas partes (76%) creen que los reguladores tienen un conocimiento suficientemente sólido de la vida "en primera línea" como para redactar leyes para los profesionales de la ciberseguridad. Otro 65% piensa que, como expertos, los legisladores están bien equipados para tomar decisiones sobre normativas relacionadas con la ciberseguridad. Así pues, el consenso parece ser que, aunque las leyes de ciberseguridad son difíciles de aplicar y seguir, actualmente se cuenta con las personas más adecuadas para tomar estas decisiones.

La mayoría de los encuestados de la mayoría de los países habían leído las orientaciones regionales específicas sobre las que les preguntamos. Esto sugiere que, para muchos, estas instrucciones proporcionan todo lo que los profesionales de la ciberseguridad necesitan para mejorar la detección de amenazas y la respuesta a las mismas. El 57% estaba de acuerdo en que "seguir estas directrices nos ayudará a protegernos de la mayoría de las amenazas", mientras que más de la mitad también estaba de acuerdo en que "ayudan a fomentar las mejores prácticas" y "nos protegen frente a las amenazas modernas" (en ambos casos el 55%).

Conclusión

Los enfoques de seguridad heredados, centrados en la prevención, dan ventaja a los atacantes cuando se enfrentan a amenazas complejas y modernas. En seguridad no hay balas de plata. Todo es falible. Los atacantes tienen acceso a herramientas. Pueden probar y ver qué puede y qué no puede pasar. Al final, lo conseguirán. Como sector, debemos centrarnos en crear programas basados en la resistencia.

La resiliencia debe comenzar con la actitud correcta. Asumir la violación. Así que la mayoría global de profesionales de la ciberseguridad que creen que ya han sufrido una brecha sin saberlo van por buen camino. Sencillamente, no pueden seguir confiando en las herramientas heredadas basadas en la prevención y en la información obsoleta de la junta directiva.

Sin embargo, al aceptar esta evolución en la estrategia, los CISO pueden crear las condiciones adecuadas para una gestión eficaz de los ciberriesgos. Entender que las amenazas pueden pasar desapercibidas no es lo mismo que admitir la derrota, ni mucho menos. El nuevo enfoque debe consistir en hacer todo lo posible para impedir que los hackers entren, pero también en disponer de las herramientas necesarias para detectar comportamientos sospechosos en caso de que se cuelen por la red. Si lo hacen con eficacia, las organizaciones de todo el mundo podrán detectar y contener los incidentes antes incluso de que tengan la oportunidad de convertirse en algo más grave.

Todo es contenible hasta que un atacante alcanza su objetivo. Pero el personal de respuesta a incidentes no puede trabajar en el vacío. Necesitan las herramientas adecuadas para maximizar la productividad de los analistas y ayudarles a encontrar la aguja en el pajar.

Cómo puede ayudar Vectra

Nuestra plataforma líder de detección de amenazas y respuesta ayuda a las organizaciones a mantenerse fuera de los titulares detectando e interrumpiendo a los atacantes antes de que puedan causar ningún daño. ¿Cómo lo hacemos? Adoptando un enfoque de seguridad cloud basado en IA, que ayuda a los equipos del Centro de Operaciones de Seguridad (SOC) permitiéndoles dar prioridad a los eventos basándose en evaluaciones precisas de las amenazas.

La plataforma Vectra AI acelera la detección e investigación de amenazas utilizando algoritmos ML inteligentes para enriquecer los metadatos de cloud y red que recopila y almacena con el contexto adecuado. Es este contexto el que permite a los analistas del SOC detectar, cazar e investigar amenazas conocidas y desconocidas en tiempo real. ¿Cuál es el resultado? Una seguridad proactiva que permite a su organización aprovechar lo mejor del hombre y la máquina para minimizar el riesgo cibernético. Le espera un mundo digital más seguro.