Falsificación de petición del lado del servidor (SSRF): Guía completa de seguridad para 2025

Información clave

- Los ataques SSRF aumentaron un 452% en 2024 impulsados por herramientas de automatización impulsadas por IA, con organizaciones que se enfrentan a períodos de recuperación de 4 a 8 semanas después de infracciones exitosas

- Oracle EBS CVE-2025-61882 demuestra la explotación activa de SSRF para la ejecución remota de código, lo que provoca la fecha límite de parche urgente del 27 de octubre de 2025 de CISA.

- Los servicios de metadatosCloud en direcciones como 169.254.169.254 siguen siendo objetivos principales para el robo de credenciales y el compromiso de la infraestructura.

- Una defensa eficaz contra los SSRF requiere controles por capas que combinen la validación de entradas, la segmentación de la red y el análisis del comportamiento, en lugar de una detección basada en firmas.

En octubre de 2025, el mundo de la ciberseguridad fue testigo de un momento decisivo cuando el grupo de ransomware Cl0p se aprovechó con éxito de una vulnerabilidad SSRF crítica en Oracle E-Business Suite, afectando a organizaciones de Fortune 500 en todo el mundo. Según la inteligencia de amenazas de CrowdStrike, esta campaña marcó una evolución táctica en la forma en que los actores de amenazas sofisticadas aprovechan los ataques de falsificación de solicitudes del lado del servidor. El aumento del 452 % en los ataques SSRF entre 2023 y 2024 no es solo una estadística más, sino que representa un cambio fundamental en el panorama de los ataques, impulsado por herramientas de automatización impulsadas por IA que han democratizado lo que antes era el dominio de los hackers de élite.

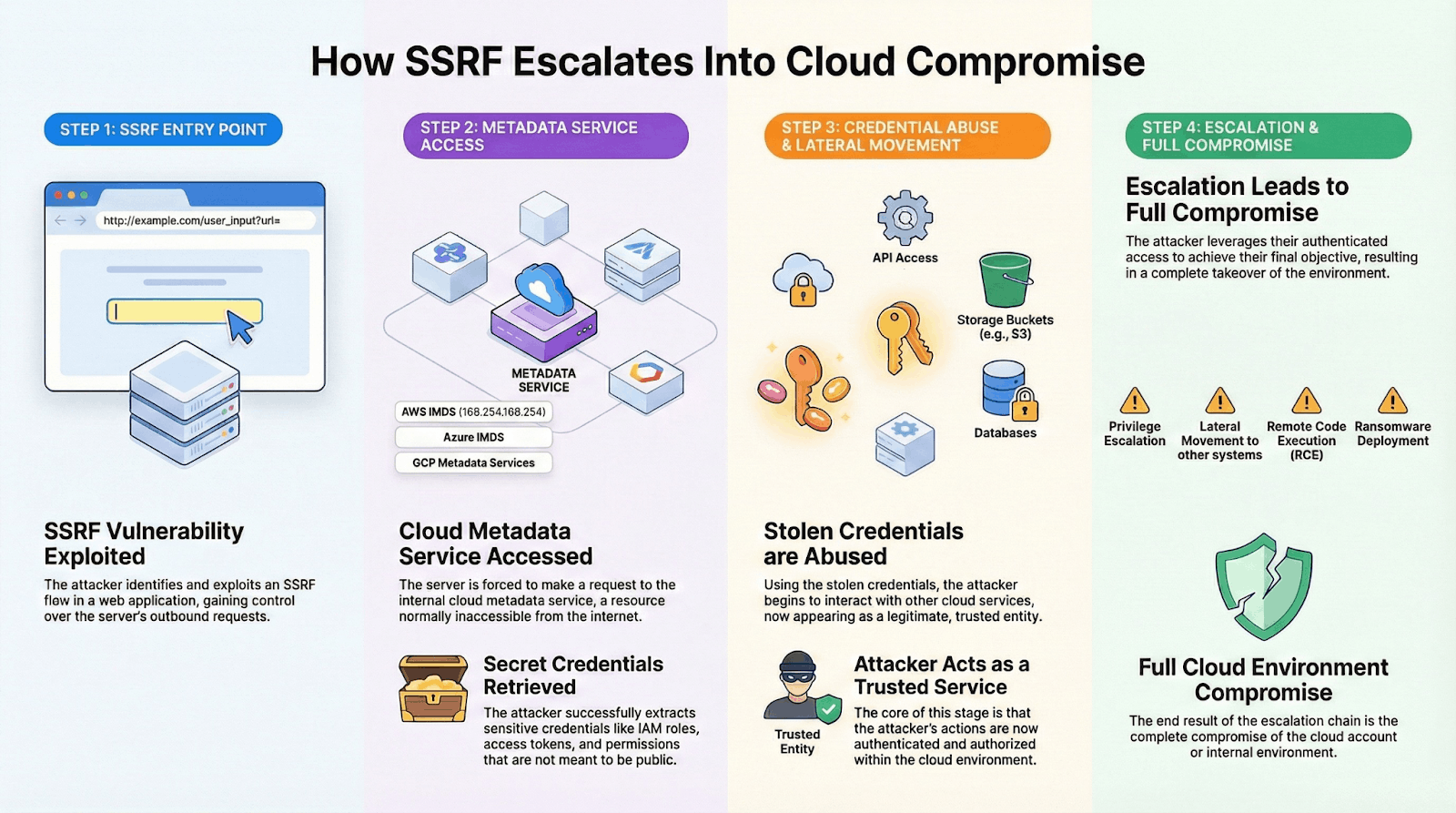

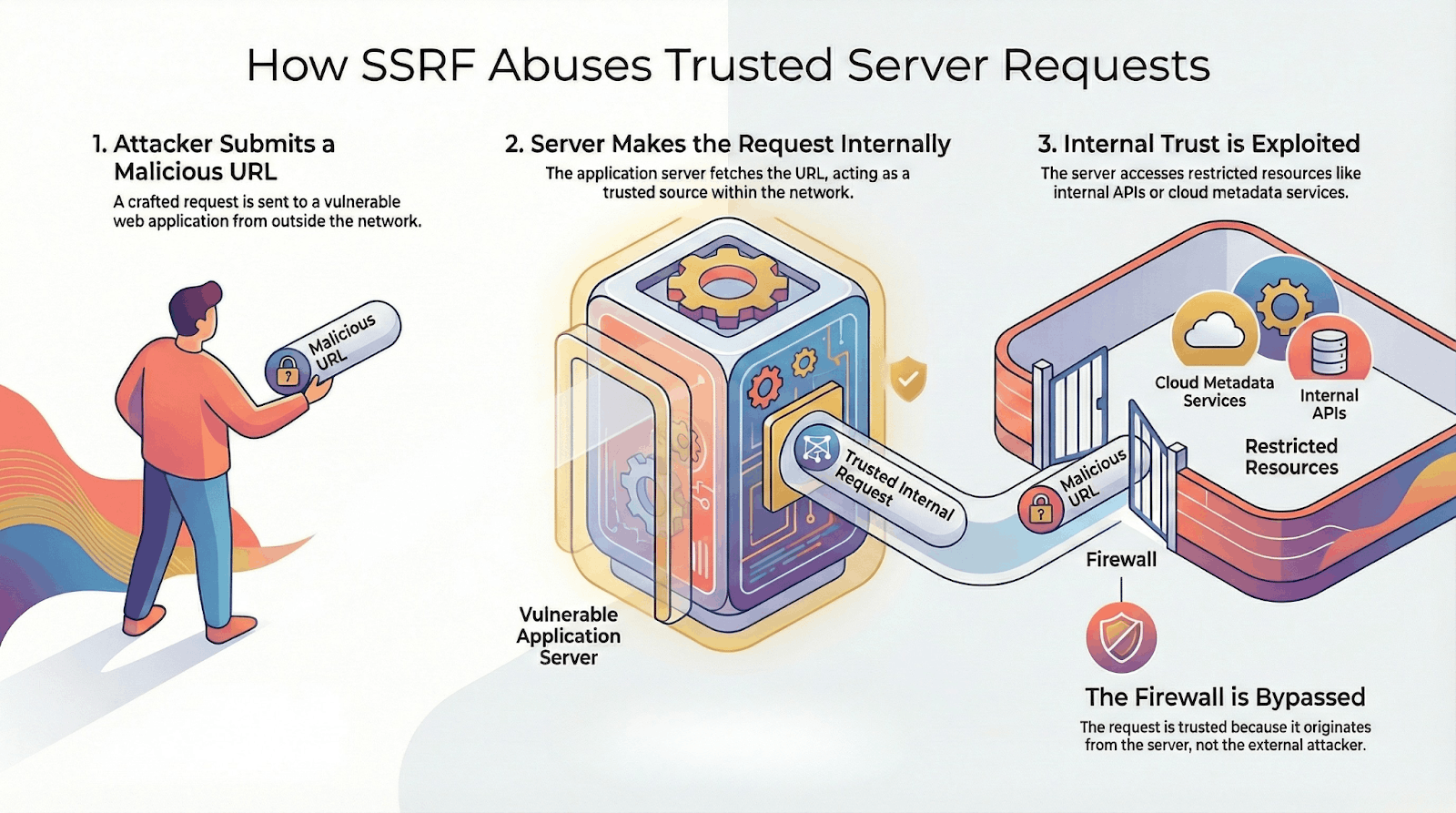

En esencia, SSRF aprovecha las relaciones de confianza entre los servidores de aplicaciones y los sistemas internos. Dado que la solicitud falsificada proviene de un servidor de confianza, los servicios internos la tratan como legítima, incluso cuando el destino estaba controlado por el atacante. Así es como SSRF elude la segmentación de la red y los controles basados en el perímetro que normalmente bloquearían el acceso externo.

¿Qué es la falsificación de peticiones del lado del servidor (SSRF)?

La falsificación de peticiones del lado del servidor (SSRF) es una vulnerabilidad de seguridad web que permite a los atacantes manipular un servidor para que realice peticiones no autorizadas a sistemas internos, servicios de metadatos cloud o recursos externos en su nombre. Al explotar las relaciones de confianza entre servidores, los ataques SSRF eluden los controles de seguridad de la red, acceden a recursos restringidos y potencialmente logran la ejecución remota de código a través de exploits encadenados. Esta vulnerabilidad transforma la funcionalidad legítima del servidor en un potente proxy de ataque.

El peligro fundamental de la SSRF reside en su capacidad para abusar de la confianza implícita que los sistemas internos depositan en los servidores de aplicaciones. Cuando una aplicación vulnerable acepta URL controladas por el usuario sin la validación adecuada, los atacantes pueden redirigir las peticiones del servidor a destinos no deseados. Este abuso de confianza resulta especialmente devastador en entornos de cloud , donde los servicios de metadatos proporcionan credenciales y datos de configuración accesibles únicamente desde dentro de la infraestructura.

La inclusión de SSRF como número 10 en el Top 10 2021 de OWASP refleja su creciente prevalencia e impacto. La vulnerabilidad ocupó el primer lugar en la encuesta de la comunidad OWASP que condujo a su inclusión, lo que pone de relieve el reconocimiento de SSRF por parte de la comunidad de seguridad como una amenaza crítica. La dependencia de las aplicaciones modernas de microservicios, API y servicios cloud ha aumentado exponencialmente la superficie de ataque para la explotación de SSRF.

Noticias de última hora: Aumento de Oracle EBS y SSRF con IA

El panorama de la ciberseguridad cambió radicalmente en octubre de 2025 con la revelación de CVE-2025-61882, una vulnerabilidad SSRF crítica en las versiones 12.2.3 a 12.2.14 de Oracle E-Business Suite. El análisis de CrowdStrike revela que el grupo de ransomware Cl0p, rastreado como Graceful Spider, había estado explotando este zero-day desde agosto de 2025. La vulnerabilidad, con una puntuación de 9,8 en la escala CVSS, permite a los atacantes preautenticados encadenar SSRF con inyección CRLF, elusión de autenticación y procesamiento XSLT inseguro para lograr la ejecución remota de código.

La inclusión de esta vulnerabilidad en el catálogo de vulnerabilidades explotadas conocidas por la CISA el 6 de octubre de 2025 obliga a las agencias federales a aplicar parches antes del 27 de octubre de 2025. Esta designación indica una explotación confirmada contra los sistemas del gobierno de EE.UU. y la infraestructura crítica, elevando la urgencia más allá de las revelaciones típicas de vulnerabilidad.

Para agravar esta crisis, el Informe sobre Ciberamenazas 2025 de SonicWall documenta un asombroso aumento del 452% en los ataques SSRF de 2023 a 2024. Este aumento está directamente relacionado con la proliferación de herramientas de explotación basadas en inteligencia artificial que identifican automáticamente los endpoints vulnerables, generan cargas útiles de desvío conscientes del contexto y evaden los controles de seguridad tradicionales. Estas herramientas han reducido efectivamente la barrera de entrada, permitiendo a los actores de amenazas menos cualificados ejecutar sofisticadas campañas de SSRF que antes requerían profundos conocimientos técnicos.

Para los profesionales de la seguridad que gestionan infraestructuras cloud cada vez más complejas, comprender las SSRF se ha convertido en algo innegociable. Estas vulnerabilidades no sólo exponen los recursos internos, sino que proporcionan a los atacantes las claves de su reino cloud , convirtiendo los servidores de confianza en proxies maliciosos que eluden los controles de seguridad tradicionales. Mientras las organizaciones se apresuran a parchear Oracle EBS antes de la fecha límite de CISA del 27 de octubre de 2025, se plantea una pregunta más amplia: ¿cómo se ha convertido SSRF en el vector de ataque preferido y qué pueden hacer los equipos de seguridad modernos para defenderse de él?

Cómo funcionan los ataques SSRF

Los ataques SSRF explotan la arquitectura fundamental de las aplicaciones web modernas, en las que los servidores obtienen recursos de las URL de forma rutinaria. Los atacantes manipulan estas funciones legítimas inyectando URL maliciosas que redirigen las peticiones del servidor a objetivos no deseados. El ataque tiene éxito porque la solicitud se origina en el servidor de aplicaciones de confianza, eludiendo las reglas del cortafuegos y la segmentación de la red que bloquearían el acceso externo directo.

El proceso de explotación comienza cuando un atacante identifica una funcionalidad que acepta la entrada de URL - ejemplos comunes incluyen implementaciones de webhook, generadores de PDF, características de procesamiento de imágenes e integraciones de API. Mediante una manipulación cuidadosa de los parámetros de la URL, los atacantes pueden forzar al servidor a acceder a recursos internos, a puntos finales de metadatos cloud o incluso a realizar un escaneado de puertos de la red interna. Los sistemas de detección y respuesta de la red se centran cada vez más en identificar estas conexiones anómalas iniciadas por el servidor, ya que las defensas perimetrales tradicionales resultan inadecuadas.

Consideremos un servicio de procesamiento de imágenes vulnerable que acepta URL suministradas por el usuario para obtener y redimensionar imágenes. Un atacante podría enviar http://169.254.169.254/latest/meta-data/iam/security-credentials/ en lugar de una URL de imagen legítima. El servidor, que se ejecuta en AWS EC2, obtendría obedientemente este punto final de metadatos interno, exponiendo potencialmente las credenciales de IAM que conceden acceso a toda la cuenta de AWS. Este sencillo ejemplo demuestra cómo SSRF transforma una funcionalidad inocua en una brecha de seguridad crítica.

Los manejadores de protocolo extienden el alcance de SSRF más allá de las peticiones HTTP. Las aplicaciones vulnerables pueden soportar protocolos como file:// para el acceso a archivos locales, gopher:// para conexiones TCP arbitrarias, dict:// para consultas al servidor de diccionario, o ftp:// para conexiones FTP. Cada protocolo abre vías de explotación únicas - file:///etc/passwd podría exponer a los usuarios del sistema, mientras que gopher:// pueden elaborar peticiones a servicios internos como Redis o Memcached. Las aplicaciones modernas restringen cada vez más estos protocolos, pero los sistemas heredados y los servicios mal configurados siguen siendo vulnerables.

Patrones de ataque SSRF comunes

Los ataques SSRF siguen patrones predecibles que los equipos de seguridad deben reconocer. El patrón más sencillo se dirige al propio servidor vulnerable, intentando acceder a recursos locales a través de referencias localhost como http://127.0.0.1/admin o http://localhost:8080/metrics. Estos ataques explotan servicios vinculados a la interfaz loopback, suponiendo que están protegidos del acceso externo.

La explotación de sistemas backend representa un patrón más sofisticado en el que los atacantes atacan infraestructuras internas invisibles desde Internet. Mediante la elaboración de solicitudes a direcciones RFC1918 como http://192.168.1.10/api/internalLos atacantes pueden interactuar con bases de datos, API internas o interfaces administrativas. La campaña coordinada de marzo de 2025 en la que participaron más de 400 IP demostró este patrón a escala, atacando simultáneamente múltiples servicios internos en las organizaciones víctimas.

Los ataques SSRF ciegos presentan desafíos únicos porque el atacante no recibe respuestas directas de sus peticiones falsificadas. En su lugar, debe inferir el éxito a través de análisis de tiempo, mensajes de error o interacciones fuera de banda. Los ataques DNS rebinding ejemplifican las técnicas SSRF ciegas avanzadas, en las que los atacantes controlan un dominio que inicialmente se resuelve a una IP legítima, y luego cambia a una dirección interna después de pasar las comprobaciones de validación. Estas vulnerabilidades de tiempo de comprobación a tiempo de uso (TOCTOU) eluden incluso los filtros de URL bien implementados.

En escenarios SSRF ciegos, los atacantes deducen el éxito de forma indirecta a través de diferencias de tiempo, devoluciones de llamada DNS o efectos secundarios, en lugar de respuestas directas, lo que hace que estos ataques sean más difíciles de detectar y más fáciles de pasar por alto durante las pruebas.

Técnicas de elusión y evasión de la SSRF

Los controles de seguridad diseñados para prevenir SSRF a menudo fallan porque los atacantes aprovechan las brechas entre la lógica de validación de URL y la forma en que las solicitudes se resuelven y ejecutan finalmente. Muchas defensas se basan en la comparación superficial de cadenas de caracteres en lugar de comprender cómo se analizan, normalizan y resuelven las URL en tiempo de ejecución.

Las técnicas comunes para eludir SSRF incluyen:

- Direcciones IP internas codificadas u ofuscadas

- Formatos IP alternativos (decimal, hexadecimal u octal)

- Reenlace de DNS y resolución retrasada

- Diferencias entre el analizador de URL en la validación y la ejecución

Las técnicas de evasión simples incluyen la codificación de URL, en la que los atacantes ocultan direcciones internas utilizando valores codificados. Por ejemplo, %31%32%37%2e%30%2e%30%2e%31 descodifica a 127.0.0.1, lo que permite a los atacantes eludir los filtros básicos de listas negras. A menudo se combinan múltiples capas de codificación, URL, Unicode o HTML para evadir la detección.

Los atacantes también aprovechan las representaciones alternativas de direcciones IP. Los puntos finales Cloud , como 169.254.169.254 se puede expresar en decimal (2852039166), hexadecimal (0xA9FEA9FE), o formatos octales. Las aplicaciones que no normalizan correctamente la entrada IP pueden permitir el acceso a servicios internos restringidos, incluso cuando se bloquea la notación punteada estándar. La reasignación de DNS complica aún más la detección al resolver un dominio a una dirección benigna durante la validación y cambiar a una dirección interna en el momento de la ejecución.

Los bypass más avanzados se centran en las diferencias del analizador sintáctico, las inconsistencias entre cómo se interpretan las URL durante la validación y cómo se ejecutan las solicitudes. Por ejemplo, http://expected-host@evil-host/ puede pasar la validación si la aplicación extrae host-esperado, mientras que la solicitud real se envía a evil-host. Problemas similares surgen con los fragmentos (#) o componentes de autoridad malformados. Estas discrepancias explican por qué lista de destinos seguros conocidos y aplicar un análisis coherente de las URL son mucho más eficaces que las defensas SSRF basadas en listas negras.

Cómo SSRF conduce a la ejecución remota de código (RCE)

El SSRF rara vez es el objetivo final. En muchos incidentes reales, sirve como punto de entrada para un compromiso más profundo.

Las rutas de escalamiento comunes incluyen:

- Acceso a servicios cloud para robar credenciales

- Interactuar con API internas, bases de datos o paneles de administración.

- Encadenamiento de SSRF con fallos de deserialización, inyección de comandos o servicios mal configurados.

Cuando los atacantes obtienen acceso autenticado a los sistemas internos a través de SSRF, la ejecución remota de código se convierte en un resultado realista en lugar de un riesgo teórico.

Tipos de ataques SSRF

Las vulnerabilidades SSRF se manifiestan de diversas formas, cada una de las cuales presenta oportunidades de explotación y retos defensivos únicos. Comprender estas categorías ayuda a los equipos de seguridad a implantar controles específicos y reconocer patrones de ataque en sus entornos.

Los ataques SSRF básicos se dirigen directamente al servidor vulnerable, explotando los servicios disponibles en localhost o la interfaz loopback. Estos ataques tienen éxito porque muchas aplicaciones enlazan interfaces administrativas, puntos finales de depuración o recolectores de métricas a 127.0.0.1, asumiendo que esto proporciona un aislamiento adecuado. Un atacante podría acceder a http://localhost:8080/actuator/health para recopilar información sobre aplicaciones o http://127.0.0.1:6379/ para interactuar con una instancia de Redis desprotegida. Aunque aparentemente simples, estos ataques pueden exponer datos de configuración sensibles, secretos de la aplicación, o proporcionar puntos de apoyo para una mayor explotación.

Los ataques SSRF de backend aprovechan la posición de red del servidor vulnerable para acceder a sistemas internos. Esta categoría resulta especialmente dañina en arquitecturas modernas en las que los microservicios se comunican a través de redes privadas. Los atacantes elaboran solicitudes dirigidas a rangos de IP internos, accediendo a bases de datos, colas de mensajes o paneles administrativos que carecen de autenticación debido a su presunto aislamiento. La brecha de Capital One de 2019, detallada en este completo análisis, ejemplificó este patrón cuando SSRF permitió el acceso a recursos internos de AWS, exponiendo en última instancia los datos de más de 100 millones de individuos.

La SSRF ciega presenta retos únicos, ya que los atacantes no reciben respuesta directa de sus solicitudes falsificadas. La detección requiere técnicas fuera de banda como búsquedas de DNS en dominios controlados por el atacante, inferencia basada en el tiempo o activación de efectos secundarios observables. Los equipos de seguridad suelen pasar por alto los SSRF ciegos durante las pruebas, aunque estas vulnerabilidades pueden permitir la filtración de datos a través de la tunelización de DNS o la interacción con servicios internos que modifican el estado de la aplicación. Los marcos de explotación modernos automatizan la detección de SSRF ciegos mediante sofisticados mecanismos de devolución de llamada y análisis de temporización.

Explotación de metadatos Cloud

Los servicios de metadatos Cloud nube representan las joyas de la corona para los atacantes SSRF. Estos servicios, accesibles en direcciones predecibles como 169.254.169.254 para AWS o metadata.google.internal para GCP, proporcionan configuración de instancias, credenciales y secretos a las cargas de trabajo cloud . Las estrategias de protección del plano de control deCloud deben tener en cuenta la SSRF como vector principal para comprometer los metadatos.

La vulnerabilidad Azure OpenAI SSRF (CVE-2025-53767), con una puntuación perfecta de CVSS 10.0, demostró el potencial catastrófico de la explotación del servicio de metadatos. Una validación de entrada insuficiente en las URL proporcionadas por el usuario permitía a los atacantes recuperar tokens de identidad gestionada de Azure, permitiendo el movimiento lateral a través de los límites de los inquilinos. El parche de Microsoft solucionó la vulnerabilidad inmediata, pero el incidente puso de manifiesto riesgos sistémicos en las arquitecturas de servicios cloud .

La evolución del servicio de metadatos de instancia (IMDS) de AWS de v1 a v2 responde directamente a las amenazas de SSRF. Las sencillas solicitudes HTTP GET de IMDSv1 hacían que fuera trivial para los ataques SSRF recuperar credenciales. IMDSv2 introdujo la autenticación basada en sesiones que requiere solicitudes PUT con encabezados personalizados, defensas diseñadas específicamente para frustrar la explotación de SSRF. A pesar de las firmes recomendaciones de AWS, muchas organizaciones no han migrado a IMDSv2, dejando su infraestructura vulnerable al robo de credenciales mediante SSRF.

Variantes de SSRF específicas para cada aplicación

Las arquitecturas de aplicaciones modernas introducen nuevas variantes de SSRF que van más allá de las aplicaciones web tradicionales. Las funciones sin servidor, en particular las que procesan URL proporcionadas por el usuario para webhooks o ingestión de datos, crean oportunidades SSRF efímeras pero potentes. Estas funciones suelen tener amplios permisos IAM y acceso a la red, lo que las convierte en objetivos atractivos para los ataques a los servicios de metadatos.

Las implementaciones de GraphQL merecen especial atención, ya que la complejidad de sus consultas puede ocultar vulnerabilidades SSRF. Las consultas anidadas y los resolvedores de campos que obtienen recursos remotos basados en la entrada del usuario crean múltiples vectores SSRF dentro de un único endpoint. La flexibilidad que hace potente a GraphQL también complica la validación de entradas, ya que las URL maliciosas pueden estar profundamente anidadas dentro de estructuras de consulta complejas.

Las plataformas de orquestación de contenedores como Kubernetes introducen sus propios riesgos SSRF a través de mecanismos de descubrimiento de servicios y servidores API. Una vulnerabilidad SSRF en un pod puede exponer la API de Kubernetes, tokens de cuentas de servicio o secretos de clúster. El radio de explosión se amplía drásticamente cuando SSRF permite el acceso a registros de contenedores, canalizaciones CI/CD o herramientas de automatización de infraestructuras que confían en orígenes de red internos.

SSRF frente a CSRF: ¿cuál es la diferencia?

SSRF y CSRF suelen confundirse porque ambos aprovechan las relaciones de confianza, pero se dirigen a diferentes componentes de una aplicación.

- SSRF obliga a un servidor a realizar solicitudes no autorizadas a sistemas internos o externos.

- CSRF engaña al navegador del usuario para que envíe solicitudes no deseadas a una aplicación de confianza.

En la práctica, SSRF es un riesgo a nivel de infraestructura que puede exponer cloud o los servicios internos, mientras que CSRF afecta principalmente a las acciones de los usuarios y a la integridad de las sesiones. Ambos requieren estrategias de detección y prevención diferentes.

SSRF en entornos de cloud

Los entornosCloud amplifican los riesgos de SSRF por su dependencia de servicios de metadatos, identidades gestionadas y arquitecturas basadas en API. El cambio de los perímetros de red tradicionales a modelos de seguridad basados en identidades significa que las vulnerabilidades SSRF pueden conducir directamente a la escalada de privilegios y la toma de control de cuentas.

El modelo de responsabilidad compartida complica la prevención de SSRF en los despliegues cloud . Mientras que los proveedores de cloud nube aseguran la infraestructura subyacente y los puntos finales del servicio de metadatos, los clientes deben configurar adecuadamente sus aplicaciones, implementar controles de red y gestionar los permisos de identidad. Esta división de responsabilidades crea lagunas que los atacantes sofisticados aprovechan mediante ataques SSRF. Las organizaciones a menudo asumen que los controles de seguridad del proveedor de cloud son suficientes, pasando por alto las vulnerabilidades de la capa de aplicación que eluden estas protecciones.

Las estrategias cloud introducen una complejidad adicional, ya que cada proveedor implementa los servicios de metadatos de forma diferente. AWS utiliza 169.254.169.254 con protecciones IMDSv2 opcionales, Azure emplea 169.254.169.254 con cabeceras obligatorias, y GCP utiliza metadata.google.internal con puntos finales específicos del proyecto. Los equipos de seguridad deben comprender estas variaciones para aplicar controles eficaces en entornos de cloud heterogéneos. La detección y respuestaCloud para las plataformas de AWS incorporan cada vez más lógica de detección específica de SSRF adaptada a la arquitectura de cada proveedor de cloud .

Seguridad de los metadatos de AWS

La seguridad de los metadatos de AWS se centra en el servicio de metadatos de instancias (IMDS), que proporciona información crítica sobre las instancias y credenciales temporales a las instancias EC2. El sitio Documentación de AWS detalla dos versiones: IMDSv1 (solicitud/respuesta) e IMDSv2 (orientado a sesiones). La simplicidad de IMDSv1 lo hace vulnerable a los ataques SSRF - una simple petición GET a http://169.254.169.254/latest/meta-data/ devuelve metadatos de instancia sin autenticación.

IMDSv2 implementa múltiples capas defensivas diseñadas específicamente para frustrar los ataques SSRF. La inicialización de la sesión requiere una solicitud PUT con una cabecera específica, que devuelve un testigo de sesión válido durante seis horas. Las solicitudes de metadatos posteriores deben incluir este token como cabecera, lo que impide que vulnerabilidades SSRF simples accedan a los metadatos. La cabecera Time-To-Live (TTL) fijada en 1 garantiza que los tokens no puedan atravesar los límites de la red, lo que añade otra capa de protección.

A pesar de estas mejoras, las organizaciones se enfrentan a retos operativos al migrar a IMDSv2. Las aplicaciones heredadas pueden romperse, el software de terceros puede requerir actualizaciones y los scripts de automatización necesitan modificaciones. AWS proporciona herramientas de migración y analizadores de compatibilidad, pero la transición requiere una planificación y pruebas cuidadosas. Los equipos de seguridad deben equilibrar la necesidad urgente de protección de SSRF con la estabilidad operativa, implementando a menudo controles compensatorios durante el periodo de migración.

Consideraciones sobre Azure y GCP

El enfoque de Azure con respecto a la seguridad de los metadatos difiere del de AWS, ya que implementa requisitos de encabezado obligatorios desde el principio. El servicio de metadatos de instancias de Azure (IMDS) requiere que el Metadatos: true para todas las peticiones, proporcionando una protección SSRF básica. Sin embargo, las vulnerabilidades SSRF sofisticadas que permiten la inyección de encabezados aún pueden eludir este control, como lo demuestra el incidente Azure OpenAI.

Azure Managed Identities añade otra dimensión a los riesgos de SSRF. Estas identidades, asignadas a recursos como máquinas virtuales o App Services, pueden acceder a recursos de Azure sin almacenar credenciales. Una vulnerabilidad SSRF en una aplicación con una identidad gestionada puede conducir a un acceso no autorizado a bases de datos, cuentas de almacenamiento o bóvedas de claves. El radio de explosión depende de los permisos asignados a la identidad, lo que pone de relieve la importancia de los controles de acceso con menos privilegios.

Google Cloud Platform implementa protecciones únicas para los servicios de metadatos a la vez que mantiene diferentes estructuras de punto final. GCP requiere el Sabor de metadatos: Google y utiliza el dominio metadata.google.internal en lugar de direcciones IP. Este enfoque basado en dominios complica algunos ataques SSRF, pero no elimina el riesgo. Los extremos de metadatos específicos del proyecto de GCP y el alcance de la cuenta de servicio proporcionan un aislamiento adicional, pero las vulnerabilidades SSRF aún pueden exponer los metadatos sensibles del proyecto y los tokens de la cuenta de servicio.

Detección y prevención de ataques SSRF

Una defensa eficaz contra la SSRF requiere un enfoque multicapa que combine controles preventivos, mecanismos de detección y capacidades de respuesta a incidentes. Las organizaciones deben ir más allá de la simple validación de entradas para aplicar estrategias de seguridad integrales que aborden la SSRF en todo el ciclo de vida de la aplicación.

La prevención comienza con prácticas de codificación seguras que traten todas las URL suministradas por el usuario como potencialmente maliciosas. La validación de la entrada debe utilizar listas estrictas de permitidos en lugar de listas negras, definiendo explícitamente los protocolos, dominios y puertos aceptables. El análisis sintáctico de URLs debe realizarse de forma consistente en todos los contextos de validación y ejecución para prevenir ataques diferenciales de análisis sintáctico. La hoja de trucos para la prevención de SSRF de OWASP proporciona una guía completa sobre la aplicación eficaz de estos controles.

La segmentación de la red proporciona una defensa en profundidad crucial contra los ataques SSRF. Las aplicaciones que obtienen recursos externos deben operar en zonas de red aisladas con acceso restringido a los servicios internos. El filtrado de salida bloquea las conexiones no autorizadas a rangos de IP internos y puntos finales de metadatos cloud . Estos controles de red limitan el impacto de SSRF incluso cuando fallan las defensas de la capa de aplicación. Las plataformas de detección y respuesta ampliadas correlacionan las anomalías de la red con el comportamiento de las aplicaciones para identificar los intentos de explotación de SSRF.

Los controles de resolución DNS añaden otra capa defensiva al impedir que las aplicaciones resuelvan nombres de host internos o direcciones IP privadas. La implementación de DNS de horizonte dividido o el uso de resolvedores dedicados para búsquedas externas evita los ataques de reenlace DNS. Algunas organizaciones despliegan cortafuegos DNS que bloquean la resolución de direcciones de servicios de metadatos y dominios internos desde servidores de aplicaciones.

La validación de respuestas garantiza que incluso los intentos de SSRF exitosos no devuelvan datos confidenciales a los atacantes. Las aplicaciones deben inspeccionar el contenido de la respuesta, las cabeceras y los códigos de estado antes de devolver los datos a los usuarios. Las respuestas procedentes de rangos de IP internos o que contengan patrones específicos (como credenciales de AWS) deberían activar alertas de seguridad. Este enfoque resulta especialmente eficaz contra las vulnerabilidades SSRF ciegas en las que los atacantes confían en las respuestas de la aplicación para su confirmación.

Lista de verificación de prevención de SSRF (vista del defensor)

Una defensa SSRF eficaz requiere controles por capas en las capas cloud de las aplicaciones, la red y cloud .

Las medidas básicas de prevención incluyen:

- Permitir destinos salientes en lugar de filtrarlos mediante una lista negra.

- Bloqueo del acceso a los puntos finales cloud en la capa de red.

- Aplicación de IMDSv2 o encabezados de metadatos obligatorios

- Supervisión de solicitudes internas anómalas iniciadas por el servidor.

- Aplicación de permisos de privilegios mínimos a las identidades de servicio

Ningún control es suficiente por sí solo, la prevención del SSRF depende de la reducción tanto de la exposición como del radio de la explosión.

Manual de detección de SSRF

Los centros de operaciones de seguridad necesitan manuales estructurados para la detección y respuesta a SSRF. La detección comienza con la identificación de conexiones anómalas iniciadas por el servidor mediante la supervisión de la red y el análisis de registros. Los indicadores clave incluyen conexiones a rangos IP internos, puntos finales de servicios de metadatos o protocolos inusuales de servidores de aplicaciones.

Los registros de aplicaciones proporcionan pruebas forenses cruciales para las investigaciones de SSRF. Los equipos de seguridad deben vigilar los parámetros de URL que contengan IP internas, direcciones codificadas o referencias a servicios de metadatos. Los cortafuegos de aplicaciones web (WAF) pueden señalar patrones sospechosos, aunque los ataques sofisticados a menudo eluden la detección basada en firmas. El análisis del comportamiento resulta más eficaz, ya que identifica las desviaciones de los patrones normales de comunicación de las aplicaciones.

La detección Cloud aprovecha servicios específicos de la plataforma como AWS CloudTrail, Azure Monitor o GCP Cloud Logging. Estos servicios pueden alertar sobre el acceso a servicios de metadatos, el uso inusual de credenciales IAM o las llamadas a API desde fuentes inesperadas. La correlación entre los registros de aplicaciones y los registros de auditoría cloud a menudo revela cadenas de ataques SSRF que las fuentes de registro individuales podrían pasar por alto.

Los procedimientos de respuesta a incidentes deben tener en cuenta el potencial de SSRF para comprometer credenciales cloud y servicios internos. Al detectar la explotación de SSRF, los equipos deben rotar inmediatamente las credenciales potencialmente expuestas, revisar los registros de acceso en busca de indicadores de movimiento lateral y evaluar el alcance del acceso a los servicios internos. El período medio de recuperación de entre 4 y 8 semanas para las violaciones iniciadas por SSRF refleja la complejidad de determinar el alcance del ataque y garantizar una reparación completa.

Mejores prácticas de prevención

La prevención moderna de SSRF requiere decisiones arquitectónicas que minimicen la superficie de ataque al tiempo que mantienen la funcionalidad. Las arquitecturas de malla de servicios con políticas de salida explícitas proporcionan un control granular sobre la comunicación de servicio a servicio. Estas arquitecturas hacen inmediatamente visibles las conexiones no autorizadas y pueden bloquear automáticamente los patrones de tráfico sospechosos.

Los servicios proxy seguros ofrecen una solución práctica para las aplicaciones que necesitan funciones de obtención de URL. En lugar de peticiones directas al servidor, las aplicaciones se dirigen a través de proxies reforzados que aplican una validación estricta, limitación de velocidad y filtrado de respuestas. Estos proxies pueden mantener listas de servicios externos aprobados mientras bloquean todo acceso a la red interna. Este patrón arquitectónico reduce significativamente el riesgo de SSRF al tiempo que preserva la funcionalidad de la aplicación.

La adopción de IMDSv2 sigue siendo fundamental para los entornos de AWS, pero las organizaciones deben implementar controles adicionales independientemente de la versión de IMDS. Las políticas de red que bloquean el acceso al servicio de metadatos desde subredes de aplicaciones proporcionan una defensa en profundidad. Los perfiles de instancia de IAM deben seguir los principios de mínimo privilegio, limitando el daño de los ataques SSRF exitosos. La rotación regular de credenciales reduce la ventana de oportunidad para el robo de credenciales.

Los principios de confianza cero se aplican directamente a la prevención de SSRF: nunca confíe en las entradas de los usuarios, verifique siempre los destinos de las solicitudes y asuma el incumplimiento al diseñar los controles. Las aplicaciones modernas deberían implementar la firma de solicitudes, TLS mutuo para la comunicación de servicios y un registro de auditoría exhaustivo. Estos controles complican la explotación de SSRF al tiempo que proporcionan capacidades forenses cuando falla la prevención.

Cumplimiento y marcos del SSRF

Los marcos normativos y las normas de seguridad reconocen cada vez más la SSRF como una vulnerabilidad crítica que requiere controles y procedimientos de evaluación específicos. Las organizaciones deben comprender cómo se relaciona la SSRF con los requisitos de cumplimiento e implantar estructuras de gobernanza adecuadas.

La inclusión de SSRF en el Top 10 2021 de OWASP en la posición A10 lo establece como un control de seguridad básico para las aplicaciones web. Este reconocimiento significa que las evaluaciones de seguridad, las pruebas de penetración y las revisiones de código deben abordar específicamente las vulnerabilidades SSRF. Las organizaciones que sigan las directrices de la OWASP deben aplicar las técnicas de prevención descritas en su documentación exhaustiva y realizar pruebas periódicas para detectar vulnerabilidades SSRF.

MITRE ATT&CK asigna SSRF a múltiples técnicas, proporcionando orientación para la detección y la caza de amenazas. La técnica T1190 (Exploit Public-Facing Application) cubre el acceso inicial a través de vulnerabilidades SSRF, mientras que la T1552.005Cloud Instance Metadata API) aborda específicamente la explotación del servicio de metadatos. Estas asignaciones ayudan a los equipos de seguridad a alinear las defensas SSRF con estrategias de detección de amenazas más amplias y a comprender el oficio de los atacantes.

CWE-918 clasifica formalmente SSRF en la Enumeración de Debilidades Comunes, proporcionando una referencia estandarizada para los sistemas de gestión de vulnerabilidades. CAPEC-664 detalla el patrón de ataque, ayudando a los profesionales de la seguridad a comprender las técnicas de explotación y a desarrollar contramedidas apropiadas. Estas clasificaciones garantizan la coherencia de los informes sobre vulnerabilidades y facilitan el intercambio de conocimientos entre la comunidad de seguridad. Las soluciones de conformidad incorporan cada vez más controles específicos de SSRF para cumplir los requisitos normativos.

Enfoques modernos de la seguridad de los SSRF

La evolución de los ataques SSRF exige estrategias defensivas igualmente sofisticadas. Las organizaciones están yendo más allá de la detección tradicional basada en firmas para adoptar análisis de comportamiento, aprendizaje automático y capacidades de respuesta automatizada que puedan igualar la velocidad y sofisticación de los ataques modernos.

El análisis del comportamiento basado en IA representa un cambio de paradigma en la detección de SSRF. En lugar de basarse en patrones de ataque conocidos, estos sistemas establecen líneas de base del comportamiento normal de las peticiones del lado del servidor y detectan anomalías. Los modelos de aprendizaje automático pueden identificar indicadores sutiles de explotación de SSRF, como secuencias de peticiones inusuales, patrones de tiempo anormales o conexiones a puntos finales internos no observados previamente. El aumento del 452% de los ataques SSRF ha hecho imposible el análisis manual a gran escala, lo que ha impulsado la adopción de sistemas de detección automatizados.

Las arquitecturas de confianza cero proporcionan defensas estructurales contra la SSRF al eliminar la confianza implícita entre servicios. Cada solicitud requiere autenticación y autorización, independientemente del origen de la red. La microsegmentación garantiza que incluso los ataques SSRF exitosos tengan un radio de explosión limitado. Las implementaciones de malla de servicios como Istio o Consul aplican estos principios en la capa de red, haciendo que las conexiones no autorizadas sean inmediatamente visibles y se bloqueen automáticamente.

Las tendencias futuras apuntan hacia la prevención proactiva de SSRF mediante marcos seguros por defecto y prácticas de infraestructura como código. Los proveedores de Cloud están introduciendo nuevas protecciones de los servicios de metadatos, como la autenticación obligatoria y los controles a nivel de red. Los marcos de aplicaciones incluyen cada vez más protecciones SSRF integradas, lo que hace que la gestión segura de URL sea el valor predeterminado en lugar de una capa de seguridad adicional.

Cómo piensa Vectra AI sobre la detección de SSRF

Vectra AI aborda la detección de SSRF a través de la lente de Attack Signal Intelligence™, centrándose en los indicadores de comportamiento en lugar de la coincidencia de firmas. La plataformaVectra AI correlaciona los patrones de tráfico de la red, los registros de auditoría de cloud y los comportamientos de las aplicaciones para identificar la explotación de SSRF en tiempo real. Al comprender los patrones normales de comunicación entre servicios, la plataforma puede detectar conexiones anómalas iniciadas por el servidor indicativas de ataques SSRF, incluso cuando los atacantes utilizan sofisticadas técnicas de evasión. Este enfoque basado en el comportamiento resulta especialmente eficaz contra las vulnerabilidades SSRF zero-day , para las que no existen firmas tradicionales.

Conclusión

El dramático aumento del 452% en los ataques SSRF entre 2023 y 2024 marca un punto de inflexión en el panorama de las amenazas, impulsado por la automatización impulsada por IA y los sofisticados actores de amenazas como Cl0p que expanden sus tácticas más allá del despliegue tradicional de ransomware. Mientras las organizaciones se apresuran a cumplir la fecha límite del 27 de octubre de 2025 de CISA para parchear Oracle EBS, la lección más amplia es clara: SSRF ha evolucionado de una vulnerabilidad oscura a una amenaza crítica que requiere atención inmediata y estrategias defensivas integrales.

La convergencia de la adopción de cloud , las arquitecturas de microservicios y el desarrollo impulsado por API ha creado un entorno en el que las vulnerabilidades SSRF pueden proporcionar vías directas para comprometer completamente la infraestructura. Los servicios de metadatos Cloud , diseñados para ofrecer comodidad y funcionalidad, se han convertido en objetivos de gran valor que los atacantes explotan mediante técnicas cada vez más sofisticadas. Los incidentes relacionados con Oracle EBS, Azure OpenAI y muchas otras plataformas demuestran que ninguna organización es inmune a los riesgos SSRF.

De cara al futuro, los equipos de seguridad deben adoptar un enfoque multicapa que combine controles preventivos, capacidades de detección y preparación para la respuesta a incidentes. La adopción de IMDSv2, la implantación de arquitecturas de confianza cero y el despliegue de herramientas de análisis del comportamiento representan inversiones necesarias en la defensa de las SSRF. A medida que la IA sigue reduciendo la barrera para la explotación de SSRF, los defensores deben adoptar igualmente tecnologías avanzadas para mantener la paridad de seguridad.

Para las organizaciones que buscan reforzar sus defensas contra SSRF, el camino a seguir requiere tanto acciones tácticas inmediatas como cambios estratégicos a largo plazo. Parchee las vulnerabilidades críticas, implemente la segmentación de la red, adopte controles de seguridad cloud y asegúrese de que sus operaciones de seguridad pueden detectar y responder a los ataques SSRF. La cuestión no es si su organización se enfrentará a intentos de SSRF, sino si estará preparada cuando lleguen.

Fundamentos relacionados con la ciberseguridad

Preguntas frecuentes

¿Qué diferencia al SSRF de otras vulnerabilidades web?

SSRF explota de forma única la relación de confianza entre los servidores y los recursos internos, convirtiendo la funcionalidad legítima del servidor en un vector de ataque. A diferencia cross-site scripting (XSS) o la inyección SQL, que se dirigen directamente a la lógica de la aplicación, SSRF manipula los servidores para convertirlos en cómplices involuntarios de ataques contra la infraestructura interna. El poder de la vulnerabilidad reside en eludir la segmentación de la red y las reglas del cortafuegos que bloquearían los ataques externos directos. SSRF puede acceder a servicios de metadatos cloud , API internas y sistemas backend que son invisibles e inaccesibles desde Internet. Esta naturaleza del lado del servidor significa que las protecciones del lado del cliente, como las políticas de seguridad de contenidos o el sandboxing del navegador, no proporcionan ninguna defensa. La superficie de ataque se extiende más allá de la aplicación vulnerable para abarcar toda la red interna y la infraestructura cloud accesible desde el servidor comprometido.

¿Pueden prevenirse completamente los ataques SSRF?

La prevención completa de SSRF sigue siendo un reto debido a la necesidad legítima de obtener URL del lado del servidor en las aplicaciones modernas. Sin embargo, la aplicación de estrategias de defensa en profundidad puede reducir el riesgo a niveles aceptables. Las organizaciones deben combinar múltiples controles, incluida la validación estricta de entradas con listas de URL permitidas, la segmentación de la red para limitar el acceso interno, las protecciones de servicios de metadatos como IMDSv2 y la supervisión del comportamiento para la detección de anomalías. El objetivo no es la perfección, sino hacer que la explotación de SSRF sea tan difícil y detectable que los atacantes se desplacen a objetivos más fáciles. Las evaluaciones periódicas de la seguridad, la exploración automatizada de vulnerabilidades y los ejercicios del equipo rojo ayudan a identificar las lagunas en las defensas SSRF. Las organizaciones también deben mantener capacidades de respuesta a incidentes para detectar y remediar rápidamente los intentos de SSRF que eluden los controles preventivos.

¿Por qué los entornos cloud son especialmente vulnerables a la SSRF?

Los entornos Cloud se enfrentan a elevados riesgos de SSRF debido a su dependencia fundamental de los servicios de metadatos para la configuración de instancias y la gestión de credenciales. Estos servicios, accesibles en direcciones predecibles como 169.254.169.254, proporcionan credenciales IAM, claves API y datos de configuración que permiten el funcionamiento de los recursos cloud . Un ataque SSRF exitoso puede recuperar estas credenciales, otorgando a los atacantes los mismos permisos que la instancia comprometida. La naturaleza dinámica de la infraestructura de cloud significa que los controles de red tradicionales a menudo resultan inadecuados. El escalado automático, la contenedorización y las arquitecturas sin servidor crean recursos efímeros con contextos de red variables. Las aplicaciones Cloud nube utilizan ampliamente API y microservicios, lo que aumenta el número de componentes que podrían contener vulnerabilidades SSRF. El modelo de responsabilidad compartida también crea confusión sobre quién debe implementar las protecciones SSRF, lo que provoca lagunas en la cobertura de seguridad.

¿Cómo pueden las organizaciones detectar la explotación activa de SSRF?

La detección de la explotación activa de SSRF requiere una supervisión exhaustiva a través de múltiples fuentes de datos. El análisis del tráfico de red debe detectar conexiones salientes inusuales desde servidores de aplicaciones, en particular a rangos de IP internos, puntos finales de metadatos cloud o puertos poco comunes. Los registros de aplicaciones pueden mostrar parámetros de URL que contengan direcciones IP codificadas, referencias a hosts locales o URL de servicios de metadatos. Los registros de auditoría de Cloud nube revelan llamadas API inusuales, uso de credenciales de fuentes inesperadas o patrones de acceso a servicios de metadatos. Los equipos de seguridad deben implementar reglas de detección para consultas DNS a dominios internos desde servidores de aplicaciones, cambios repentinos en el comportamiento de la red de servidores y respuestas que contengan patrones de credenciales o datos de servicios internos. La correlación entre estos indicadores a menudo revela cadenas de ataques SSRF que las señales individuales podrían pasar por alto. Los sistemas de detección automatizados que utilizan el aprendizaje automático pueden identificar patrones sutiles que los analistas humanos podrían pasar por alto.

¿Qué medidas inmediatas deben tomarse tras descubrir un SSRF?

Una vez descubiertas las vulnerabilidades SSRF o su explotación activa, las organizaciones deben actuar con rapidez para contener los daños potenciales. En primer lugar, implementar controles de red de emergencia para bloquear el acceso de la aplicación vulnerable a los recursos internos y servicios de metadatos. Rote inmediatamente todas las credenciales potencialmente accesibles a través de la vulnerabilidad SSRF, incluidas las credenciales IAM cloud , las claves API y los tokens de cuentas de servicio. Revise los registros de acceso para identificar a qué recursos internos puede haber accedido el atacante y busque indicadores de movimiento lateral o exfiltración de datos. Despliegue parches virtuales a través de reglas WAF mientras desarrolla correcciones permanentes. Llevar a cabo un análisis forense para comprender el alcance completo del ataque, ya que el SSRF a menudo sirve como acceso inicial para ataques más amplios. Notificar a las partes interesadas pertinentes, incluidos los equipos de seguridad, los responsables de cumplimiento y los clientes potencialmente afectados, si se ha producido una exposición de datos.

¿Cómo eluden los ataques SSRF la validación de URL?

Los atacantes emplean numerosas técnicas para eludir los controles de validación de URL. La codificación de URL oculta los destinos maliciosos. %31%32%37%2e%30%2e%30%2e%31 decodifica a 127.0.0.1 pero puede pasar los filtros que buscan localhost. Las representaciones alternativas de IP, como la decimal (2130706433 para 127.0.0.1) o la hexadecimal (0x7f000001), pueden eludir la coincidencia de patrones. Los ataques DNS rebinding utilizan dominios que inicialmente se resuelven a IPs legítimas pero que más tarde cambian a direcciones internas. Los ataques diferenciales al analizador aprovechan las incoherencias entre los contextos de validación y ejecución. http://expected.com@evil.com podría validar el primer dominio pero conectarse al segundo. La confusión de protocolos utilizando esquemas menos conocidos como gopher:// o dict:// puede eludir los filtros sólo HTTP. Los atacantes también encadenan múltiples vulnerabilidades, utilizando SSRF para llegar a servicios internos con vulnerabilidades adicionales. Estas técnicas de evasión ponen de relieve por qué las listas de permitidos siguen siendo superiores a las listas negras para la validación de URL.

¿Qué papel desempeña el SSRF en los ataques de ransomware?

SSRF se ha convertido en un vector de acceso inicial crítico para las operaciones de ransomware, como lo demuestra la explotación de Cl0p de Oracle EBS CVE-2025-61882. Los grupos de ransomware utilizan SSRF para robar credenciales cloud , lo que les permite acceder y filtrar datos confidenciales antes de desplegar cargas útiles de cifrado. La vulnerabilidad proporciona capacidades de reconocimiento sigiloso, permitiendo a los atacantes mapear redes internas e identificar objetivos de alto valor sin activar las defensas perimetrales tradicionales. El acceso de SSRF a los servicios de metadatos cloud puede conceder permisos para eliminar copias de seguridad, modificar configuraciones de seguridad o desactivar el registro, acciones que maximizan la presión de los rescates. El cambio del acceso inicial tradicional phishing a la explotación SSRF representa una evolución táctica entre los operadores de ransomware. Esta tendencia amenaza especialmente a las organizaciones con aplicaciones orientadas a Internet, ya que las vulnerabilidades SSRF pueden ser identificadas y explotadas a través de la exploración automatizada.

¿El SSRF conduce a la explotación cloud ?

Sí. SSRF es una de las formas más comunes que utilizan los atacantes para acceder a los servicios cloud . Cuando se puede obligar a un servidor vulnerable a realizar solicitudes internas, los atacantes pueden recuperar credenciales, tokens y datos de configuración de puntos finales de metadatos a los que no se puede acceder directamente desde Internet. Esto permite que SSRF pase de ser una vulnerabilidad web a comprometer por completo cloud .

¿Por qué SSRF es más peligroso que otras vulnerabilidades web?

El SSRF es especialmente peligroso porque abusa de la identidad de un servidor de confianza en lugar de la interacción del usuario. A diferencia de las vulnerabilidades que exponen una sola aplicación, el SSRF permite a los atacantes acceder a redes internas, planos cloud y servicios de metadatos. Esto convierte al SSRF en una vulnerabilidad de puerta de enlace que a menudo permite la escalada de privilegios, el movimiento lateral y el despliegue de ransomware.

¿El SSRF suele ser una técnica de acceso inicial o posterior al compromiso?

El SSRF se utiliza con mayor frecuencia como técnica de acceso inicial que permite un compromiso más profundo. Los atacantes aprovechan el SSRF para recopilar información interna, robar cloud y mapear servicios internos. Una vez establecido el acceso, el SSRF se encadena con frecuencia con movimientos laterales, abuso de credenciales o despliegue de ransomware.