Técnica de ataque

Vulnerabilidad de puntos finales

La explotación de vulnerabilidades de endpoints se refiere al ataque dirigido a endpoints, como ordenadores de sobremesa, portátiles, dispositivos móviles y dispositivos IoT, aprovechando software sin parches, credenciales predeterminadas o configuraciones erróneas. Los atacantes aprovechan estas debilidades para obtener acceso no autorizado, escalar privilegios y moverse lateralmente dentro de la red de una organización.

Definición

¿Qué es la explotación de vulnerabilidades de puntos finales?

La explotación de vulnerabilidades de endpoints implica aprovecharse de fallos de seguridad específicos en dispositivos endpoint. Estos fallos pueden deberse a parches obsoletos, credenciales por defecto o débiles y ajustes mal configurados. Al identificar y explotar estas vulnerabilidades, los atacantes eluden las defensas tradicionales, establecen un punto de apoyo y comprometen sistemas críticos.

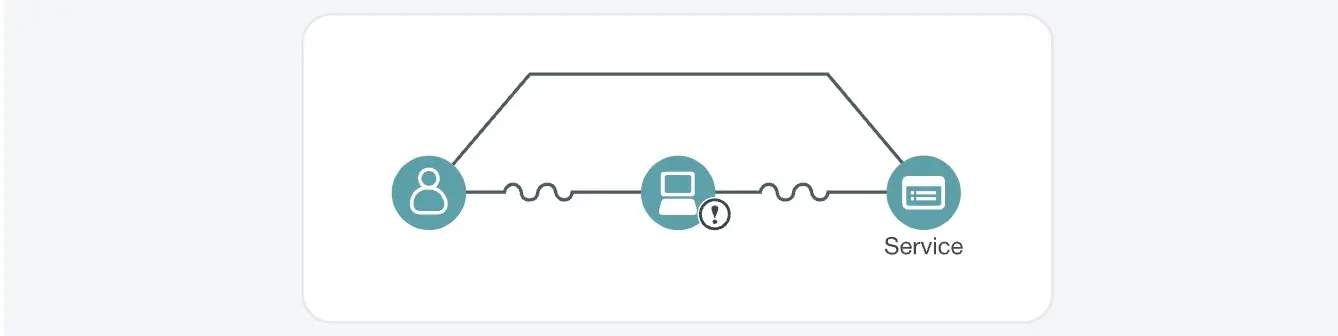

Cómo funciona

Cómo funciona la explotación de vulnerabilidades en puntos finales

Los atacantes utilizan varias técnicas para explotar las vulnerabilidades de los endpoints:

- Sistemas sin parches: Los sistemas operativos y aplicaciones obsoletos crean brechas de seguridad explotables que pueden aprovecharse para introducir malware o ransomware.

- Credenciales por defecto: Los dispositivos que siguen utilizando contraseñas predeterminadas de fábrica o fáciles de adivinar ofrecen un punto de entrada sencillo para los atacantes.

- Configuración incorrecta: Los puntos finales con configuraciones de seguridad inadecuadas -como puertos abiertos o funciones de seguridad desactivadas- ofrecen a los agresores una vía directa para la intrusión.

- Movimiento lateral: Una vez comprometido un endpoint, los adversarios pueden pivotar a través de la red, accediendo a sistemas adicionales y escalando sus privilegios.

Por qué lo utilizan los atacantes

Por qué los atacantes aprovechan la vulnerabilidad de los puntos finales

Los actores de amenazas se centran en las vulnerabilidades de los endpoints porque:

- Facilidad de acceso: Los sistemas sin parchear y las credenciales por defecto suelen ser una fruta al alcance de la mano, lo que reduce el esfuerzo necesario para vulnerar la seguridad.

- Penetración en la red: Los endpoints comprometidos sirven como plataforma de lanzamiento para una infiltración más profunda en la red, facilitando el robo de datos y su posterior explotación.

- Alto impacto: Una explotación exitosa puede conducir a extensas violaciones de datos, interrupción operativa y pérdidas financieras significativas.

- Automatización: Los atacantes despliegan herramientas automatizadas para buscar puntos finales vulnerables, lo que permite una explotación rápida a través de grandes redes.

Detección de plataformas

Cómo prevenir y detectar la explotación de vulnerabilidades en puntos finales

La mitigación de los riesgos asociados a la explotación de vulnerabilidades de los puntos finales requiere un enfoque integral y de múltiples capas:

- Gestión periódica de parches: Actualice continuamente los sistemas y aplicaciones para cerrar las vulnerabilidades conocidas y reducir la superficie de ataque.

- Cambie las credenciales por defecto: Sustituya las contraseñas predeterminadas de fábrica por credenciales sólidas y exclusivas e imponga medidas de autenticación robustas.

- Implemente la detección y respuesta ante amenazas: Utilice soluciones basadas en IA para supervisar el comportamiento de la red, identificar actividades anómalas y aislar rápidamente los dispositivos comprometidos.

- Supervisión continua: Integre herramientas de supervisión completas para mantener la visibilidad en tiempo real de las configuraciones de los endpoints y la actividad de la red.

- Formación de los usuarios: Eduque a los empleados sobre los riesgos del software obsoleto y las configuraciones inseguras, haciendo hincapié en las mejores prácticas de seguridad de los puntos finales.

La plataformaVectra AI aprovecha la detección avanzada de amenazas basada en IA para supervisar la actividad de los endpoints e identificar intentos de explotación en tiempo real. Al analizar los comportamientos anómalos y correlacionarlos con patrones de ataque conocidos, la plataforma proporciona a los equipos de seguridad información práctica para corregir las vulnerabilidades antes de que puedan ser explotadas.