Comunicados y actualizaciones

Todos los últimos cambios y mejoras Vectra AI .

Muchas gracias. Hemos recibido su envío.

¡Uy! Algo ha ido mal al enviar el formulario.

Claro

Date:

Enero de 2026

Liberación:

2026.1

RUX: Entrega de SaaS

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI su transición de las detecciones que antes se realizaban a través del motor Suricata a detecciones nativas que se ejecutan directamente en el motor de flujo de Vectra. Este esfuerzo continuo garantiza que todos los clientes dispongan de una cobertura avanzada del comportamiento de los atacantes, sin necesidad de recurrir a la actividad de protocolo sospechoso (SPA) ni depender de la lógica de detección basada en firmas.

- Esta versión introduce detecciones adicionales para Cobalt Strike, Brute Ratel y PowerShell Empire.

- Vectra AI mejorado la precisión de la detección de Smash and Grab al garantizar que los nombres de dominio de destino se actualicen correctamente cuando se observan más adelante en una sesión. Esta mejora permite que la lógica de la lista blanca funcione según lo previsto, lo que reduce las alertas innecesarias y mejora la fidelidad de las detecciones de Smash and Grab.

- Vectra AI mejorado las detecciones a nivel de información para las herramientas de gestión y supervisión remotas (RMM) al rellenar correctamente los detalles del protocolo de la aplicación en los metadatos de detección. Esta mejora proporciona un contexto más claro en las páginas del host cuando se observa actividad RMM, lo que mejora la claridad de la investigación y mantiene una experiencia de alertas con poco ruido y sin puntuación.

- Vectra AI perfeccionado su lógica de detección Mythic C2 para reducir los falsos positivos mediante un análisis más riguroso de los campos de los certificados de servidor. Esta actualización reduce la coincidencia de patrones excesivamente amplios, lo que evita que los dominios benignos que contienen términos similares activen alertas y mejora la fidelidad general de la detección.

Nueva detección: Operación sospechosa en Azure: modificación de la política de seguridad DNS

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones en el registro del flujo de red. La nueva detección «Operación sospechosa de Azure: modificación de la directiva de seguridad DNS» está diseñada para revelar acciones en las que se ha observado que una entidad ha eliminado o modificado un recurso asociado con una directiva de seguridad DNS. Esto podría desactivar el registro de consultas DNS o alterar de otro modo la resolución DNS dentro del entorno de Azure. Los actores maliciosos utilizan esta técnica para perjudicar el registro y evadir la detección.

Nueva detección: Operación sospechosa en Azure: registros de flujo deshabilitados

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones en el registro del flujo de red. La nueva detección «Operación sospechosa de Azure: registros de flujo desactivados» está diseñada para revelar acciones en las que se ha observado que una entidad ha eliminado un recurso de registro de flujo de Azure. Esto indica la eliminación del registro de flujo para una red virtual, una subred o una tarjeta de red, y es una técnica de evasión cloud muy conocida que utilizan los atacantes para perjudicar la visibilidad y la auditabilidad de las acciones.

Nueva detección: Operación sospechosa en Azure: cambio en la configuración de seguridad de la red

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones de las configuraciones de seguridad de la red. La nueva detección «Operación sospechosa de Azure: cambio en la configuración de seguridad de la red» está diseñada para revelar acciones en las que una entidad crea o modifica inesperadamente un grupo de seguridad de red (NSG) de Azure o modifica un recurso de firewall de Azure. Esto puede indicar un movimiento lateral dentro de la red o un intento de debilitar las defensas.

Nueva detección: Operación sospechosa en Azure: eliminación arriesgada

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con eliminaciones de alto riesgo en un entorno Azure. La nueva detección Azure Suspect Operation - Risky Deletion está diseñada para revelar acciones como la eliminación de copias de seguridad confidenciales y políticas de inmutabilidad que los actores maliciosos pueden utilizar para cegar las defensas y causar impacto. Esta detección refuerza la cobertura contra actores cloud como Storm-0501, que han aprovechado estas técnicas en ataques documentados.

Mejora de la detección: Actividad TOR en Azure

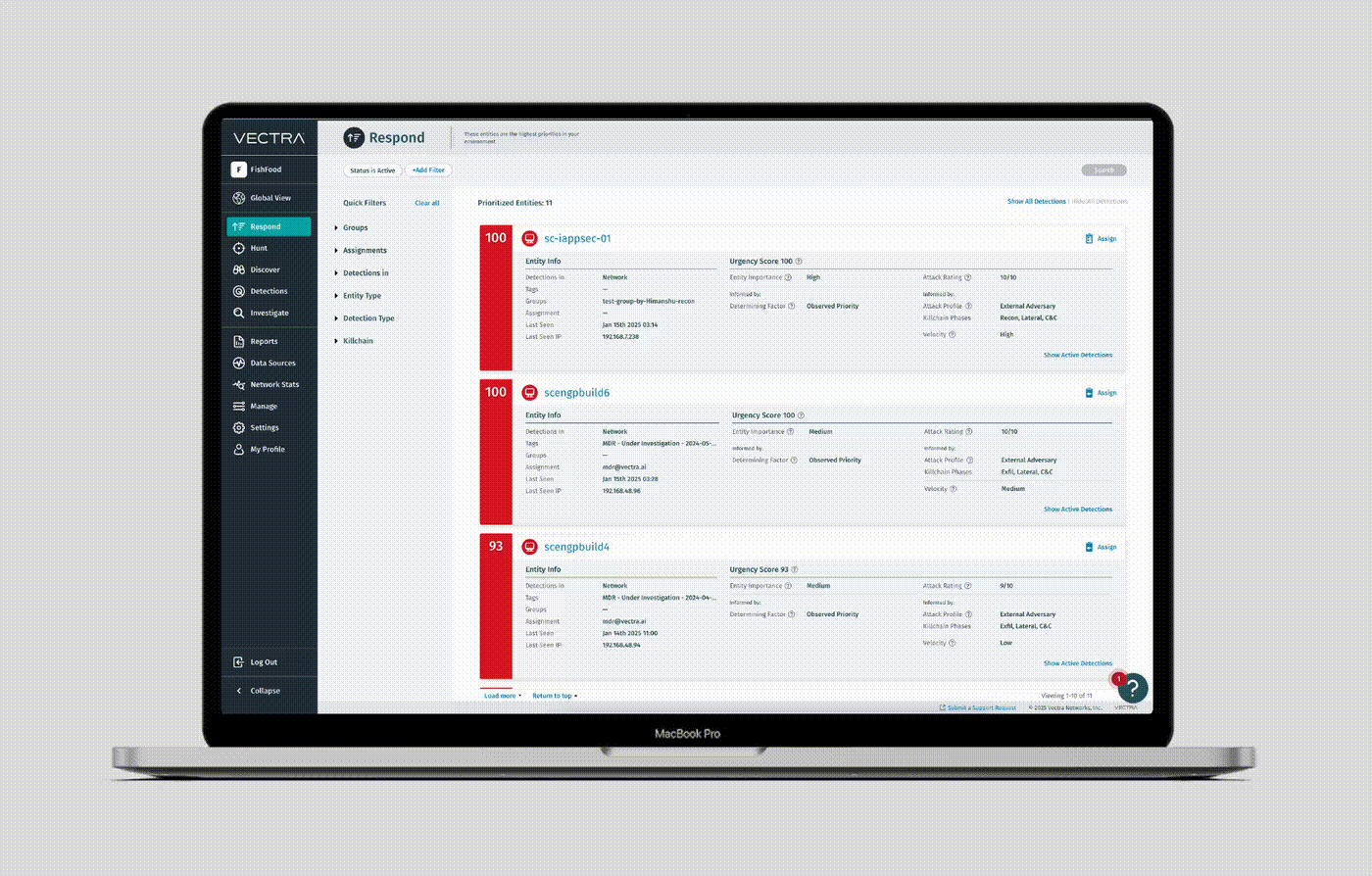

Se han introducido mejoras en el modelo de detección de actividad TOR de Azure para mejorar la priorización de las entidades asociadas con este comportamiento. En el futuro, Vectra AI importancia a las entidades que muestren este comportamiento, de modo que aparezcan rápidamente en la página Responder. Los clientes pueden observar un ligero aumento en las entidades priorizadas como resultado de este cambio.

Nueva detección: Operación sospechosa de Azure AD: Usuario invitado añadido

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con el acceso inicial. La nueva detección «Operación sospechosa de Azure AD: usuario invitado añadido» está diseñada para revelar comportamientos en los que se observa que un principal invita a un usuario invitado externo al entorno, lo que no concuerda con el perfil de comportamiento observado del principal. Los actores maliciosos utilizan este método en campañas de ingeniería social para establecer acceso y mantener la persistencia en el entorno de la víctima.

Nueva detección: Operación sospechosa de Azure AD: inicio de sesión inusual desde un proxy

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con el acceso inicial. La nueva detección Azure AD Suspect Operation: Unusual Sign-On from a Proxy (Operación sospechosa de Azure AD: inicio de sesión inusual desde un proxy) está diseñada para revelar acciones en las que se observa que un principal inicia sesión utilizando un proxy o una VPN que no se ajusta a su comportamiento habitual. Este es un método utilizado por los actores maliciosos para ocultar su verdadera ubicación. Esta detección es la primera en aprovechar el nuevo motor de inteligencia sobre amenazas Vectra AI, una colección de fuentes de amenazas privadas y con licencia diseñadas para proporcionar información contextual y de reputación detallada con el fin de obtener la mayor claridad posible en las señales.

Visibilidad mejorada del cifrado Kerberos

Hemos mejorado la forma en que se informan los metadatos de cifrado Kerberos para proporcionar una visibilidad más precisa de la actividad de autenticación.

La plataforma ahora distingue claramente entre:

- Los cifrados solicitados por el cliente

- El cifrado utilizado para proteger la clave de sesión Kerberos.

- El cifrado utilizado para encriptar el ticket Kerberos.

Esta mejora refuerza la investigación de las técnicas de ataque basadas en Kerberos, incluyendo AS-REP Roasting y Kerberoasting, al garantizar que se muestre el contexto de cifrado correcto para cada etapa de autenticación.

Los equipos de seguridad que realizan la búsqueda de amenazas o revisan la telemetría de autenticación pueden observar campos de cifrado Kerberos actualizados a partir de finales de enero. No es necesario realizar ninguna acción, pero se deben revisar las consultas o los flujos de trabajo existentes para tener en cuenta los metadatos actualizados.

Visibilidad mejorada de la autenticación previa de Kerberos

Hemos introducido una mayor visibilidad en los intercambios de preautenticación Kerberos (PA-DATA) durante los flujos AS-REQ y AS-REP.

La plataforma ahora muestra tanto los tipos como los recuentos de datos de preautenticación utilizados por el cliente y devueltos por el KDC. Esto proporciona un contexto adicional para comprender cómo se negocia la autenticación Kerberos y ayuda a los equipos de seguridad a identificar comportamientos de preautenticación anormales o inesperados.

Estas mejoras permiten investigar de forma más eficaz los ataques y las configuraciones erróneas basados en Kerberos, especialmente aquellos que implican mecanismos de autenticación previa modificados o eludidos.

Los cazadores de amenazas y analistas que revisen la telemetría de autenticación Kerberos pueden observar nuevos metadatos de preautenticación a partir de finales de enero.

Date:

Enero de 2026

Liberación:

9.8

QUX: Interfaz del aparato

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI su transición de las detecciones que antes se realizaban a través del motor Suricata a detecciones nativas que se ejecutan directamente en el motor de flujo de Vectra. Este esfuerzo continuo garantiza que todos los clientes dispongan de una cobertura avanzada del comportamiento de los atacantes, sin necesidad de recurrir al protocolo de actividad sospechosa (SPA) ni depender de la lógica de detección basada en firmas.

Esta versión introduce detecciones adicionales para Cobalt Strike, Brute Ratel y PowerShell Empire. - Vectra AI mejorado la precisión de la detección de Smash and Grab al garantizar que los nombres de dominio de destino se actualicen correctamente cuando se observan más adelante en una sesión. Esta mejora permite que la lógica de la lista blanca funcione según lo previsto, lo que reduce las alertas innecesarias y mejora la fidelidad de las detecciones de Smash and Grab.

- Vectra AI mejorado las detecciones a nivel de información para las herramientas de gestión y supervisión remotas (RMM) al rellenar correctamente los detalles del protocolo de la aplicación en los metadatos de detección. Esta mejora proporciona un contexto más claro en las páginas del host cuando se observa actividad RMM, lo que mejora la claridad de la investigación y mantiene una experiencia de alertas con poco ruido y sin puntuación.

- Vectra AI perfeccionado su lógica de detección Mythic C2 para reducir los falsos positivos mediante un análisis más riguroso de los campos de los certificados de servidor. Esta actualización reduce la coincidencia de patrones excesivamente amplios, lo que evita que dominios benignos que contienen términos similares activen alertas y mejora la fidelidad general de la detección.

Nueva detección: Operación sospechosa en Azure: modificación de la política de seguridad DNS

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones en el registro del flujo de red. La nueva detección «Operación sospechosa de Azure: modificación de la directiva de seguridad DNS» está diseñada para revelar acciones en las que se ha observado que una entidad ha eliminado o modificado un recurso asociado con una directiva de seguridad DNS. Esto podría desactivar el registro de consultas DNS o alterar de otro modo la resolución DNS dentro del entorno de Azure. Los actores maliciosos utilizan esta técnica para perjudicar el registro y evadir la detección.

Nueva detección: Operación sospechosa en Azure: registros de flujo deshabilitados

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones en el registro del flujo de red. La nueva detección «Operación sospechosa de Azure: registros de flujo desactivados» está diseñada para revelar acciones en las que se ha observado que una entidad ha eliminado un recurso de registro de flujo de Azure. Esto indica la eliminación del registro de flujo para una red virtual, una subred o una tarjeta de red, y es una técnica de evasión cloud muy conocida que utilizan los atacantes para perjudicar la visibilidad y la auditabilidad de las acciones.

Nueva detección: Operación sospechosa en Azure: cambio en la configuración de seguridad de la red

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con modificaciones de las configuraciones de seguridad de la red. La nueva detección «Operación sospechosa de Azure: cambio en la configuración de seguridad de la red» está diseñada para revelar acciones en las que una entidad crea o modifica inesperadamente un grupo de seguridad de red (NSG) de Azure o modifica un recurso de firewall de Azure. Esto puede indicar un movimiento lateral dentro de la red o un intento de debilitar las defensas.

Nueva detección: Operación sospechosa en Azure: eliminación de alto riesgo

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con eliminaciones de alto riesgo en un entorno Azure. La nueva detección Azure Suspect Operation - High-Risk Deletion (Operación sospechosa de Azure: eliminación de alto riesgo) está diseñada para revelar acciones como la eliminación de copias de seguridad confidenciales y políticas de inmutabilidad que los actores maliciosos pueden utilizar para cegar las defensas y causar impacto. Esta detección refuerza la cobertura contra actores cloud como Storm-0501, que han aprovechado estas técnicas en ataques documentados.

Mejora de la detección: Actividad TOR en Azure

Se han introducido mejoras en el modelo de detección de actividad TOR de Azure para mejorar la priorización de las entidades asociadas con este comportamiento. En el futuro, Vectra AI importancia a las entidades que muestren este comportamiento, de modo que aparezcan rápidamente en la página Responder. Los clientes pueden observar un ligero aumento en las entidades priorizadas como resultado de este cambio.

Nueva detección: Operación sospechosa de Azure AD: Usuario invitado añadido

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con el acceso inicial. La nueva detección «Operación sospechosa de Azure AD: usuario invitado añadido» está diseñada para revelar comportamientos en los que se observa que un principal invita a un usuario invitado externo al entorno, lo que no concuerda con el perfil de comportamiento observado del principal. Los actores maliciosos utilizan este método en campañas de ingeniería social para establecer acceso y mantener la persistencia en el entorno de la víctima.

Nueva detección: Operación sospechosa de Azure AD: inicio de sesión inusual desde un proxy

Vectra AI introducido una nueva detección que revela comportamientos sospechosos asociados con el acceso inicial. La nueva detección Azure AD Suspect Operation: Unusual Sign-On from a Proxy (Operación sospechosa de Azure AD: inicio de sesión inusual desde un proxy) está diseñada para revelar acciones en las que se observa que un principal inicia sesión utilizando un proxy o una VPN que no se ajusta a su comportamiento habitual. Este es un método utilizado por los actores maliciosos para ocultar su verdadera ubicación. Esta detección es la primera en aprovechar el nuevo motor de inteligencia sobre amenazas Vectra AI, una colección de fuentes de amenazas privadas y con licencia diseñadas para proporcionar información contextual y de reputación detallada con el fin de obtener la mayor claridad posible en las señales.

Controlar

Bloqueo del tráfico: defensa automatizada de la red mediante la integración de cortafuegos

Vectra AI permite a los clientes tomar medidas inmediatas ante las amenazas detectadas con Traffic Lockdown, una nueva función que bloquea automáticamente los hosts maliciosos a nivel del firewall. Al integrarse directamente con los firewalls compatibles, Vectra AI publica Vectra AI las direcciones IP de las amenazas para su aplicación inmediata, sin necesidad de reglas manuales ni configuraciones complejas. Los equipos de seguridad obtienen una contención más rápida, flujos de trabajo más limpios y una protección más sólida donde más importa: en el perímetro de la red. Visite Traffic Lockdown para obtener instrucciones de configuración. Para obtener más información, vea este podcast:

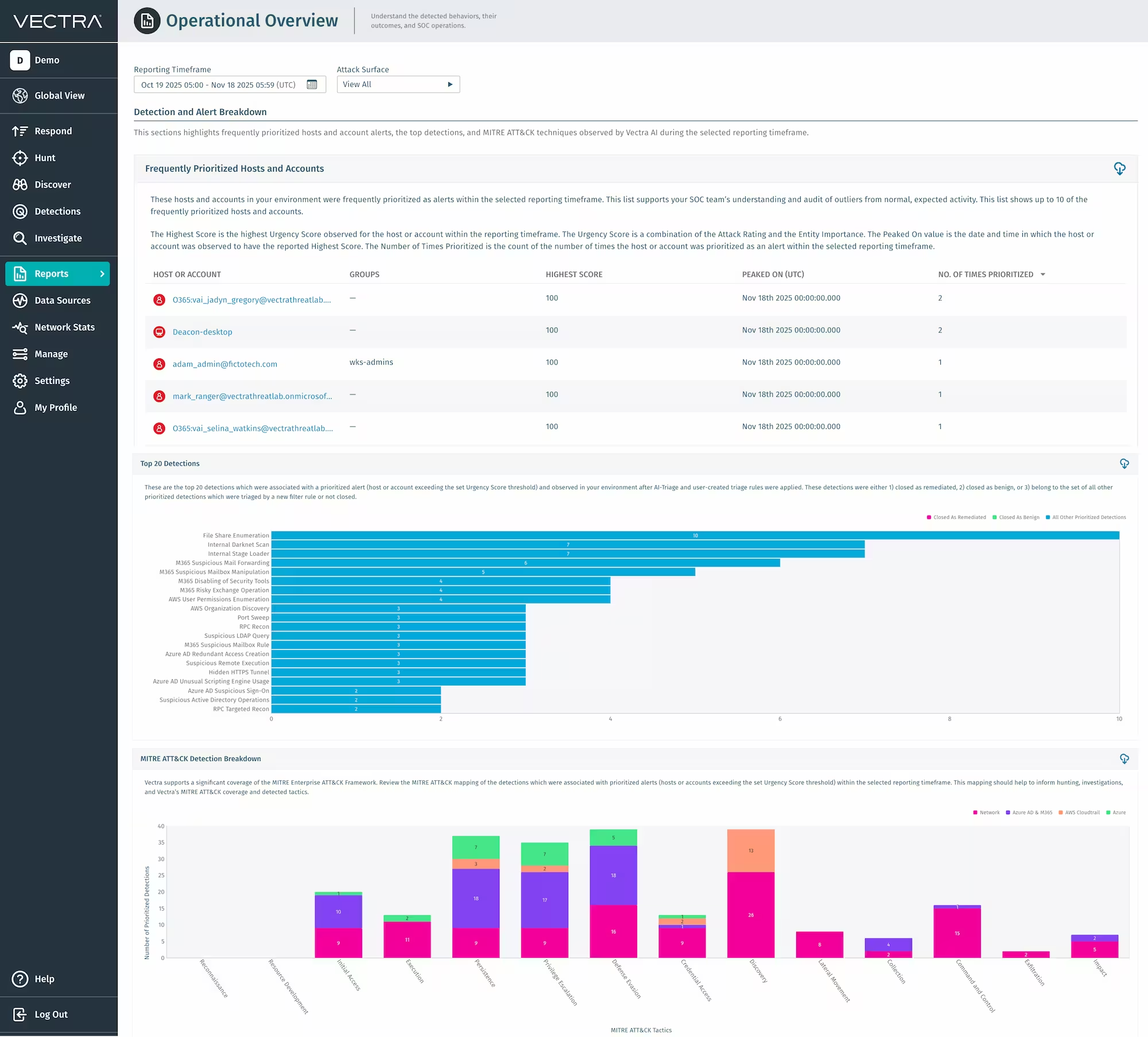

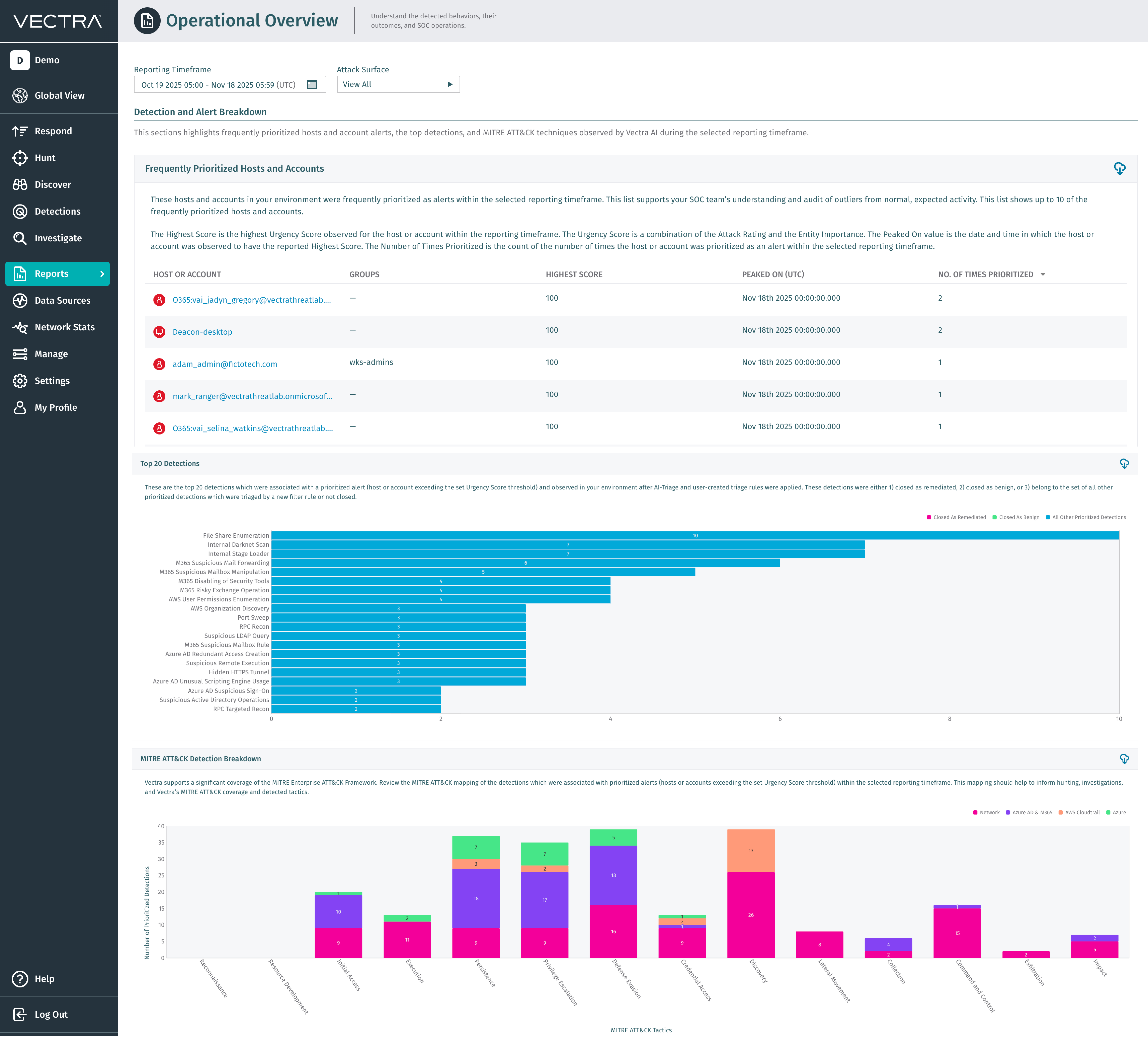

Informe general de operaciones

Presentamos el informe de visión general operativa, la nueva vista de comando de su SOC para el rendimiento y el impacto. Este informe reúne métricas clave como el tiempo medio de asignación, el tiempo medio de investigación y el tiempo medio de resolución, junto con las principales detecciones, MITRE ATT&CK y las entidades priorizadas en un panel de control claro y visual. Cuantifica cómo Vectra AI investigaciones más rápidas, una clasificación más precisa y ganancias de eficiencia medibles. Con información valiosa para revisiones empresariales, informes ejecutivos y operaciones diarias, convierte los datos de rendimiento en una prueba de valor. Para obtener más información, vea este podcast:

Arquitectura/Administración

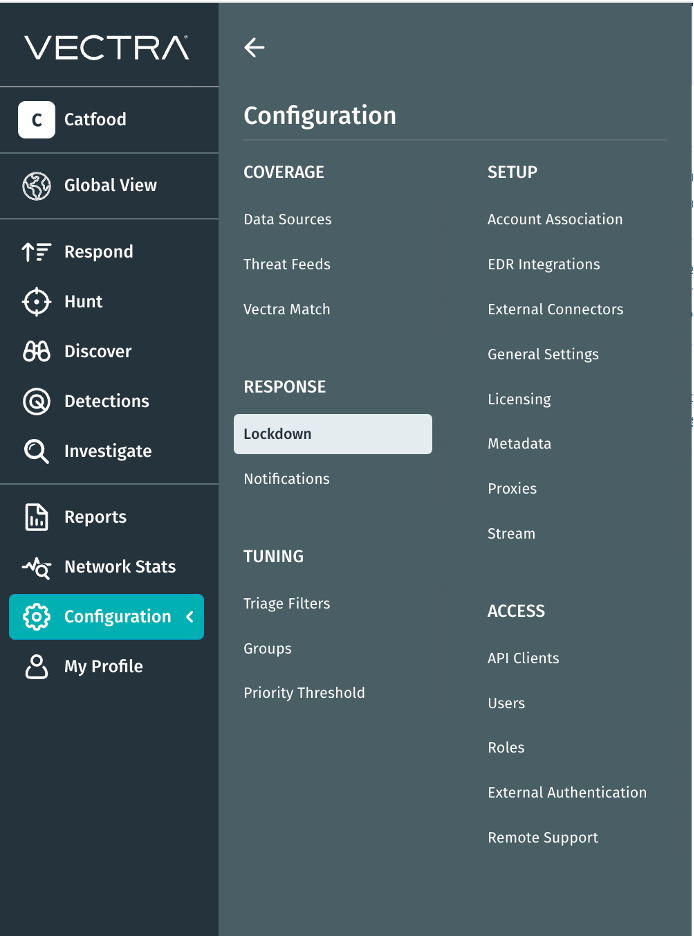

Cambio de navegación: Configuración

Hemos optimizado la forma en que gestionas tu entorno en la Vectra AI . La nueva pestaña Configuración unifica las opciones de Gestión y Ajustes para reunir todos los ajustes de configuración y control en una vista clara e intuitiva, de modo que puedas encontrar lo que necesitas más rápidamente y actuar con confianza. Esta actualización elimina las fricciones y simplifica la navegación. Menos búsquedas. Más acción.

Validación de certificados Syslog

Vectra 9.8 añade compatibilidad con la validación de certificados de servidor para destinos Syslog mediante TLS. La validación se controla mediante una casilla de verificación en la configuración de Syslog, lo que permite a los clientes confirmar sus certificados antes de habilitar la validación. Siga los pasos de configuración de la guía Syslog de Vectra para obtener orientación.

Nota: Durante esta actualización, también identificamos un problema anterior que podía provocar la pérdida del certificado CA del servidor en determinadas configuraciones. Los clientes deben revisar la configuración de Syslog en Configuración > Respuesta > Notificaciones para confirmar que todos los certificados necesarios están presentes.

Inicio de sesión SSH en dispositivos Vectra (vista previa privada)

Vectra AI simplificado y aclarado la forma en que los administradores acceden a los dispositivos a través de SSH. Ahora, los usuarios autorizados de la interfaz de usuario pueden iniciar sesión con sus propias credenciales SSH, en lugar de depender de las credenciales compartidas. vectra cuenta. Los administradores pueden gestionar las claves SSH personales y las contraseñas CLI directamente desde la interfaz de usuario web. Estas actualizaciones facilitan a los equipos seguir las prácticas recomendadas, reducir la dependencia de las credenciales predeterminadas y mantener un acceso administrativo seguro. Para obtener más información, visite Guía de documentación para el inicio de sesión SSH en dispositivos Vectra.

Transición de implementaciones GCP a Infrastructure Manager

Las implementaciones de GCP ahora utilizan Infrastructure Manager, que sustituye a Deployment Manager, lo que garantiza una asistencia continua y una experiencia de implementación más fiable. Esta actualización simplifica la forma en que se implementan los cerebros y sensores de Vectra en GCP, sustituyendo las herramientas obsoletas por un enfoque moderno y estandarizado.

- Las guías de implementación se actualizarán esta semana con el proceso de Infrastructure Manager: Guía de implementación de GCP vSensor, Guía de implementación de GCP Brain, GuíaStream

Presentamos el sistema Vectra S127

Nos complace anunciar el nuevo miembro de la familia de dispositivos Vectra: el S127, ¡ya disponible para su compra! El S127 es el sucesor directo de nuestra plataforma S101, que ofrece el mismo rendimiento fiable con hardware modernizado y capacidad de crecimiento. El S127 admite una capacidad sensora agregada de 58 Gbps y un rendimiento de 30 Gbps con Match . Para obtener más información sobre las especificaciones del dispositivo, consulte las especificaciones del dispositivo y del sensor.

- Para obtener la guía de implementación, consulte la Guía de inicio rápido S127.

Date:

Diciembre de 2025

Liberación:

2025.12

RUX: Entrega de SaaS

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI su transición de las detecciones que antes se realizaban a través del motor Suricata a detecciones nativas que se ejecutan directamente en el motor de flujo de Vectra. Este esfuerzo continuo garantiza que todos los clientes dispongan de una cobertura avanzada del comportamiento de los atacantes, sin necesidad de recurrir al protocolo de actividad sospechosa (SPA) ni depender de la lógica de detección basada en firmas.

Esta versión introduce detecciones adicionales para Cobalt Strike, Brute Ratel y PowerShell Empire. - Vectra AI mejorado la precisión de la detección de Smash and Grab al garantizar que los nombres de dominio de destino se actualicen correctamente cuando se observan más adelante en una sesión. Esta mejora permite que la lógica de la lista blanca funcione según lo previsto, lo que reduce las alertas innecesarias y mejora la fidelidad de las detecciones de Smash and Grab.

- Vectra AI mejorado las detecciones a nivel de información para las herramientas de gestión y supervisión remotas (RMM) al rellenar correctamente los detalles del protocolo de la aplicación en los metadatos de detección. Esta mejora proporciona un contexto más claro en las páginas del host cuando se observa actividad RMM, lo que mejora la claridad de la investigación y mantiene una experiencia de alertas con poco ruido y sin puntuación.

- Vectra AI perfeccionado su lógica de detección Mythic C2 para reducir los falsos positivos mediante un análisis más riguroso de los campos de los certificados de servidor. Esta actualización reduce la coincidencia de patrones excesivamente amplios, lo que evita que dominios benignos que contienen términos similares activen alertas y mejora la fidelidad general de la detección.

Claridad

Correlación de procesos EDR (vista previa privada)

Vectra AI lanzado la correlación de procesos CrowdStrike EDR para clientes con acceso privado a la versión preliminar. Esta función agiliza las investigaciones al encontrar automáticamente el proceso probable relacionado con una detección NDR y presentarlo junto con la detección en la plataforma y cuando el evento se recopila a través de la API.

El resultado es una detección y respuesta más potentes, menos trabajo manual y mejores resultados para los equipos de seguridad. Elimina la necesidad de una lógica de correlación SIEM o SOAR personalizada y puede ahorrar hasta 30 minutos por detección. ¿Cuál era el proceso que impulsaba C2, un navegador o un script de PowerShell? ¿Es previsible o destaca? Estas son preguntas que los analistas deben responder de inmediato, y esta capacidad lo hace al instante. Póngase en contacto con su equipo Vectra AI para unirse a la vista previa privada y visitelas preguntas frecuentes sobre la integración de Crowdstrike EDRpara obtener instrucciones sobre cómo admitir esta integración.

Obtenga más información sobre cómo Vectra AI con CrowdStrike en este podcast:

Mejora de la respuesta de Vectra 360 para Cloud

El bloqueo de cuentasVectra AI ahora incluye el restablecimiento de contraseñas para AzureAD/Entra ID, lo que proporciona a los clientes una forma más sólida y fiable de detener de forma proactiva los ataques basados en la identidad, en particular el robo de tokens. Al revocar las sesiones y forzar el restablecimiento de la contraseña, Vectra AI elimina Vectra AI el acceso del atacante, al tiempo que permite a los usuarios legítimos volver a iniciar sesión con una fricción mínima. Esto amplía la capacidad de respuesta 360 Vectra AI, que permite una respuesta proactiva en el tráfico, los dispositivos y la identidad. Para obtener más información sobre la función, consulte el artículo de soporte técnico «https://support.vectra.ai/vectra/article/KB-VS-1123»(Función de bloqueo de cuentas de Vectra AI). Para obtener más información sobre la función, vea:

Date:

Diciembre de 2025

Liberación:

9.7

QUX: Interfaz del aparato

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI rediseñando varias firmas Cobalt Strike como detecciones nativas de Python. Al trasladar estas detecciones al motor basado en Python de Vectra, todos los clientes se benefician ahora de esta cobertura Cobalt Strike sin depender de la lógica basada en firmas.

- Vectra AI perfeccionado su detección del uso de Kali Repo para mejorar la precisión y reducir los falsos positivos, reforzando la forma en que se identifican los agentes de usuario relacionados con Kali. Esta mejora centra los criterios de coincidencia en la actividad real de Kali Linux, lo que garantiza alertas de mayor fidelidad y una información más fiable a la hora de investigar las posibles herramientas de los atacantes.

- Vectra AI introducido nuevas detecciones a nivel de información para las herramientas de gestión y supervisión remotas (RMM) observadas en los entornos de los clientes. Dado que las utilidades RMM se utilizan cada vez más en los ciberataques, estas alertas proporcionan visibilidad sobre su uso sin generar ruido ni afectar a la puntuación. Las notificaciones aparecen en páginas de host individuales, una por cada sesión de host, y permanecen ocultas en la página principal de Detecciones a menos que se ajusten los filtros. Esta actualización ofrece a los clientes una visión más clara de las actividades administrativas potencialmente sensibles, al tiempo que mantiene una experiencia de alertas de bajo impacto.

Claridad

Grupos basados en la pertenencia a Active Directory en Quadrant UX

Incorpore sin problemas sus grupos existentes de AD a Vectra y manténgalos perfectamente sincronizados, sin más recreaciones manuales ni mantenimiento tedioso. La importación masiva elimina el trabajo administrativo repetitivo, para que sus equipos puedan centrarse en la búsqueda de amenazas, no en la gestión de grupos. Al racionalizar las reglas de triaje y reducir el ruido, actuará con mayor rapidez sobre las alertas que realmente importan. Esto es eficacia y claridad de señales, integradas. Visite Grupos de Active Directory (AD) para obtener más información.

Agente de priorización de puntuación de IA

El agente de priorización de IA detecta ahora cuándo los atacantes despliegan nuevos sistemas -desde portátiles fraudulentos hasta Raspberry Pis- y lo tiene en cuenta en la puntuación de las amenazas.

También aprende de las tendencias históricas para señalar los tipos de detecciones clave poco frecuentes en todo su entorno, lo que proporciona una priorización más rápida y precisa con menos ruido.

El cliente puede ver un pequeño número de hosts con puntuaciones actualizadas. Para obtener más información, vea este podcast: https://youtu.be/DvsvR57xCS8

Arquitectura/Administración

Acceso solo HTTPS para iDRAC y página de estado del embrión

Como parte de nuestro compromiso continuo con la seguridad de la plataforma, la versión 9.7 deshabilita el acceso al puerto 80 (HTTP) tanto para la interfaz de gestión fuera de banda iDRAC como para la página de estado Embryo (utilizada durante el descifrado y aprovisionamiento pre-VHE).

Con esta actualización, ahora se puede acceder a estos componentes exclusivamente a través de HTTPS (puerto 443), lo que elimina el riesgo del tráfico HTTP sin cifrar. Los clientes ya no verán el puerto 80 abierto en los dispositivos Vectra, lo que garantiza que todas las comunicaciones estén cifradas de forma predeterminada.

Este cambio no requiere ninguna acción por parte de los usuarios y mantiene todos los sistemas alineados con las mejores prácticas de seguridad modernas.

API REST v2.5 (Quadrant UX)

Vectra AI sigue actualizando la API QUX con nuevas funciones cada mes. Para estar al día de las últimas funciones, visite el registro de cambios de la API REST v2.5.

Date:

Noviembre de 2025

Liberación:

2025.11

RUX: Entrega de SaaS

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI rediseñando varias firmas Cobalt Strike como detecciones nativas de Python. Al trasladar estas detecciones al motor basado en Python de Vectra, todos los clientes se benefician ahora de esta cobertura Cobalt Strike sin depender de la lógica basada en firmas.

- Vectra AI perfeccionado su detección del uso de Kali Repo para mejorar la precisión y reducir los falsos positivos, reforzando la forma en que se identifican los agentes de usuario relacionados con Kali. Esta mejora centra los criterios de coincidencia en la actividad real de Kali Linux, lo que garantiza alertas de mayor fidelidad y una información más fiable a la hora de investigar las posibles herramientas de los atacantes.

- Vectra AI introducido nuevas detecciones a nivel de información para las herramientas de gestión y supervisión remotas (RMM) observadas en los entornos de los clientes. Dado que las utilidades RMM se utilizan cada vez más en los ciberataques, estas alertas proporcionan visibilidad sobre su uso sin generar ruido ni afectar a la puntuación. Las notificaciones aparecen en páginas de host individuales, una por cada sesión de host, y permanecen ocultas en la página principal de Detecciones a menos que se ajusten los filtros. Esta actualización ofrece a los clientes una visión más clara de las actividades administrativas potencialmente sensibles, al tiempo que mantiene una experiencia de alertas de bajo impacto.

Claridad

Bloqueo del tráfico: defensa automatizada de la red mediante la integración de cortafuegos (vista previa pública)

Vectra AI permite a los clientes tomar medidas inmediatas ante las amenazas detectadas con Traffic Lockdown, una nueva función que bloquea automáticamente los hosts maliciosos a nivel del firewall. Al integrarse directamente con los firewalls compatibles, Vectra AI publica Vectra AI las direcciones IP de las amenazas para su aplicación inmediata, sin necesidad de reglas manuales ni configuraciones complejas. Los equipos de seguridad obtienen una contención más rápida, flujos de trabajo más limpios y una protección más sólida donde más importa: en el borde de la red. Visite Traffic Lockdown para obtener instrucciones de configuración.

_compressed.gif)

Controlar

Bloqueo del tráfico: defensa automatizada de la red mediante la integración de cortafuegos (vista previa pública)

Vectra AI permite a los clientes tomar medidas inmediatas ante las amenazas detectadas con Traffic Lockdown, una nueva función que bloquea automáticamente los hosts maliciosos a nivel del firewall. Al integrarse directamente con los firewalls compatibles, Vectra AI publica dinámicamente las direcciones IP de las amenazas para su aplicación inmediata, sin necesidad de reglas manuales ni configuraciones complejas. Los equipos de seguridad obtienen una contención más rápida, flujos de trabajo más limpios y una protección más sólida donde más importa: en el borde de la red. VisiteTraffic Lockdownpara obtener instrucciones de configuración.

Informe general de operaciones

Presentamos el informe de visión general operativa, la nueva vista de comando de su SOC para el rendimiento y el impacto. Este informe reúne métricas clave como el tiempo medio de asignación, el tiempo medio de investigación y el tiempo medio de resolución, junto con las principales detecciones, MITRE ATT&CK y las entidades priorizadas en un panel de control claro y visual. Cuantifica cómo Vectra AI impulsa investigaciones más rápidas, una clasificación más precisa y ganancias de eficiencia medibles. Con información valiosa para revisiones empresariales, informes ejecutivos y operaciones diarias, convierte los datos de rendimiento en una prueba de valor.

Arquitectura/Administración

Cambio de navegación: Configuración

Hemos optimizado la forma en que gestiona su entorno en la Vectra AI . La nuevapestaña Configuraciónunifica las opciones de Gestión y Ajustes para reunir todos los ajustes de configuración y control en una vista clara e intuitiva, de modo que pueda encontrar lo que necesita más rápidamente y actuar con confianza. Esta actualización elimina las fricciones y simplifica la navegación. Menos búsquedas. Más acción.

Compatibilidad con Multi-SAML

La plataforma Respond UX admite actualmente el inicio de sesión único (SSO) mediante la integración con el proveedor de identidad (IDP) del cliente utilizando un perfil SAML configurado. Hasta ahora, solo se puede definir un único perfil SAML, lo que limita la integración a un IDP a la vez.

Para solucionar este problema, estamos introduciendo la compatibilidad con múltiples perfiles SAML. Esta mejora permitirá a los clientes y MSSP configurar y gestionar integraciones con múltiples IDP simultáneamente, lo que proporcionará una mayor flexibilidad y alineación con entornos de identidad complejos.

Soporte técnico para inquilinos de RUX

Hemos introducido la posibilidad de que los empleados autorizados Vectra AIaccedan de forma segura a las interfaces de usuario de los inquilinos de RUX cuando sea necesario. Ahora los clientes pueden configurar una fecha de caducidad para este acceso, lo que garantiza que siga estando limitado en el tiempo y bajo su control total.

API REST (Respond UX)

Vectra AI sigue actualizando la API RUX con nuevas funciones cada mes. Para estar al día de las últimas funciones, visite nuestro sitio de documentación de la API.

Date:

Noviembre de 2025

Liberación:

9.6

QUX: Interfaz del aparato

Cobertura

Vista previa pública de la integración de Netskope con SASE

A medida que los usuarios y las aplicaciones se desplazan más allá del perímetro corporativo, los defensores pierden visibilidad del tráfico crítico que fluye directamente a la cloud. Esto crea puntos ciegos en los que se pueden ocultar el mando y control avanzados (C2) y la filtración de datos, dejando expuestas a las organizaciones.

La nueva integración de Vectra AIcon Netskope CloudTAP cierra esta brecha. Al recibir el tráfico de GENEVE desde Netskope Stitcher, Vectra ofrece la misma visibilidad de metadatos y detección de amenazas para usuarios remotos y cloud que para usuarios locales, lo que elimina los puntos ciegos en los entornos SASE modernos.

Póngase en contacto con su equipo de cuenta de Vectra si está interesado en habilitar la integración Netskope de Vectra. Consulte Integración y optimización de Netskope SASE para obtener detalles sobre la implementación.

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI detecta ahora las consultas LDAP dirigidas a cuentas de Active Directory que carecen de preautenticación Kerberos, un paso habitual en los ataques AS-REP roasting. Esta mejora ofrece una visibilidad más temprana del reconocimiento de credenciales, lo que ayuda a los equipos de seguridad a detener a los atacantes antes de que comience el abuso de credenciales.

- Vectra AI ha perfeccionado su lógica de detección de actividades de fuerza bruta RDP y rociado de contraseñas para mejorar la precisión y reducir los falsos positivos en entornos con hosts compartidos o bastiones. La mejora aclara los umbrales de detección y las descripciones, garantizando que los clientes reciban alertas de mayor fidelidad y más información procesable al investigar posibles comportamientos de fuerza bruta.

- Vectra AI ha mejorado el análisis LDAP para identificar el reconocimiento de usuarios de AD con nombres principales de servicio (SPN), un precursor de Kerberoasting. Esta actualización proporciona una detección más rápida de los ataques dirigidos a credenciales, dando a los clientes una visibilidad más profunda de las amenazas sigilosas de Active Directory.

Claridad

JA4T/JA4TS Huellas dactilares: Recall y Stream

Vectra AI incluye ahora huellas JA4T (cliente TCP) y JA4TS (servidor TCP) en metadatos, lo que aporta huellas de última generación al análisis de tráfico cifrado. Este potente marco reduce las colisiones, vincula sesiones relacionadas y facilita la detección de la infraestructura de los atacantes que se oculta tras protocolos comunes. Los analistas obtienen información más clara y rápida, con menos ruido y mejor contexto en las detecciones. Las huellas JA4T/JA4TS son ahora compatibles con Stream y Recall, y se añadirán a Advanced Investigate (RUX) a finales de este año. Más información sobre los nuevos atributos aquí.

Gráfico de ataque: Vista focalizada

Presentamos Focused View, una nueva forma de eliminar el ruido de los complejos gráficos de ataques. En lugar de abrumar a los analistas con todos los nodos y aristas, Focused View filtra las detecciones de baja prioridad y sólo muestra los enlaces y rutas de progresión más importantes. El resultado: menos desorden, menos confusión y una perspectiva clara de cómo se desarrolló un ataque. Con claridad en lugar de desorden, los equipos de seguridad pueden acelerar las investigaciones sin dejar de cambiar al gráfico completo cuando sea necesario.

Arquitectura/ Administración

Presentación del cerebro virtual Vectra para Nutanix

Vectra ofrece ahora un dispositivo Brain totalmente virtualizado para entornos Nutanix. Disponible con un rendimiento de 10 Gbps, este Brain virtual proporciona las mismas capacidades avanzadas que los dispositivos físicos, optimizados para la escalabilidad, la implementación rápida y la eficiencia operativa. Para obtener especificaciones detalladas y configuraciones compatibles, consulte la guía Especificaciones de dispositivos y sensores. Consulte la Guía de implementación de Nutanix para obtener instrucciones de implementación.

Seguridad mejorada: Acceso sólo HTTPS a la interfaz de usuario de Vectra

Para reforzar la seguridad de la plataforma, la interfaz de usuario de Vectra ahora bloquea el acceso externo a través del puerto 80 (HTTP) en lugar de redirigir automáticamente al puerto 443 (HTTPS) como lo hacía anteriormente. Con esta actualización, la interfaz de usuario de Vectra será accesible exclusivamente a través de HTTPS, reforzando aún más la seguridad de la plataforma y garantizando que todas las conexiones estén cifradas por defecto. Esta actualización sólo se aplica al Vectra Brain y no requiere ninguna acción por parte de los usuarios y mantiene su entorno alineado con las mejores prácticas de seguridad modernas.

Date:

Octubre de 2025

Liberación:

9.5

QUX: Interfaz del aparato

Cobertura

Cobertura de Command and Control Sliver

Vectra AI ha introducido una nueva cobertura de detección para la actividad de Command & Control (C2) de Sliver, un marco avanzado utilizado por los equipos rojos y los actores de amenazas para eludir las defensas tradicionales. El uso que hace Sliver del cifrado, los codificadores en capas y los patrones variables de temporización y datos le permite camuflar el balizamiento malicioso dentro del tráfico cifrado normal. El modelo de aprendizaje profundo de Vectra identifica estos sutiles patrones sin depender de la inspección de la carga útil, aprovechando el mayor conjunto de datos del sector sobre el comportamiento de la red. Esta actualización mejora nuestros algoritmos actuales de balizamiento C2, ofreciendo una mayor visibilidad de los canales C2 evasivos y ayudando a los equipos de seguridad a detectar la actividad de adversarios sofisticados en una fase más temprana de la cadena de ataque.

Nueva Detección: Cambio en el registro de máquinas virtuales sospechosas de Azure

Vectra AI ha introducido una nueva detección que muestra comportamientos sospechosos relacionados con la modificación de las extensiones de registro para máquinas virtuales Windows y Linux, conjuntos de escalado de máquinas virtuales y máquinas híbridas. Esto proporciona una visibilidad más profunda de las actividades sospechosas que pueden indicar intentos de manipular la supervisión de la seguridad (registros degradados frente a registros totalmente deshabilitados).

Mejora de la detección: Criptominería Azure

Se han introducido mejoras en la detección de criptominería de Azure para filtrar comportamientos relacionados con la modificación de instancias de cálculo existentes. Esta mejora mejora la fidelidad de las alertas en torno a la creación de nuevas instancias de cálculo. El cliente debería esperar menos alertas relacionadas con este comportamiento en su entorno.

Mejoras en la detección de M365

Se han introducido mejoras en las siguientes detecciones para ampliar la cobertura:

- M365 Suspicious mailbox Rule Creation y M365 Suspicious Mail Forwarding: Estas detecciones se han mejorado para incluir la cobertura de los comportamientos relacionados con UpdateInboxRule. Como resultado de esta mejora, los clientes pueden observar un ligero aumento en los volúmenes vinculados a estas alertas.

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- NDR-242: Vectra AI ha ampliado sus algoritmos actuales de balizamiento de Command & Control para detectar técnicas avanzadas de balizamiento C2 que utilizan datos y fluctuaciones temporales para eludir la supervisión tradicional de la red. El resultado es una mayor visibilidad del comportamiento sigiloso de C2 y una detección más temprana de las amenazas sofisticadas que intentan ocultarse dentro de la actividad normal de la red.

- NDR-302: Vectra AI ha mejorado la cobertura de detección para las comunicaciones TCP en texto plano, identificando la actividad de comandos sospechosos ocultos en el tráfico no cifrado basado en texto. Esta actualización detecta patrones de comportamiento sutiles, como el flujo anormal de paquetes y la estructura de la carga útil, para descubrir canales de comandos encubiertos que evaden la inspección tradicional. Amplía la visibilidad más allá del tráfico cifrado, reforzando la detección en todos los tipos de comunicación.

- NDR-314: Vectra AI ha ampliado la cobertura para incluir el canal HTTP en inglés de Sliver, que disfraza el tráfico de comando y control con cadenas de palabras inglesas aleatorias para que parezca legítimo. Esta mejora perfecciona la detección de la actividad ofuscada de Sliver dentro del tráfico HTTP normal, reforzando la visibilidad de las técnicas avanzadas de evasión C2.

Claridad

Reducción del volumen de alertas con AI-Triage mejorado

AI-Triage de Vectra ofrece ahora capacidades ampliadas en toda la cadena de destrucción y en las redes modernas, reduciendo significativamente los volúmenes de detección. Investiga y resuelve automáticamente las alertas benignas, reduciendo la fatiga de las alertas y preservando al mismo tiempo la visibilidad completa de las amenazas reales.

Esta capacidad personalizada, rigurosamente probada, identifica los patrones de bajo riesgo que aparecen sistemáticamente en su entorno y los resuelve automáticamente, manteniendo a su equipo centrado en el riesgo significativo.

Espere menos detecciones benignas en la red C2, reconocimiento, Azure AD, M365, Copilot para M365 y AWS.

La visibilidad nunca se pierde: las detecciones resueltas siguen siendo investigables, auditables y totalmente rastreables. No se realiza ninguna acción en su nombre más allá de la resolución.

Próximamente: Contexto ampliado del proceso EDR

En noviembre, Vectra lanzará Vectra AI Stitching con CrowdStrike EDR para todos los clientes. Esta capacidad agiliza las investigaciones encontrando automáticamente el proceso probable relacionado con una detección NDR y presentándolo junto a la detección en la plataforma y cuando el evento se recopila a través de la API.

El resultado es un NDR más potente, menos trabajo manual y mejores resultados para los equipos de seguridad. Cuál fue el proceso que condujo a C2 un navegador o un script de PowerShell, es esperado o sobresale, estas son preguntas que los analistas deben responder inmediatamente, y esta capacidad hace que eso sea instantáneo.

Para garantizar una entrega sin problemas de esta capacidad, animamos a todos los clientes de Crowdstrike a que proporcionen permisos de Lectura NGSIEM / Escritura NGSIEM para apoyar la recopilación futura de esta información. Visite Crowdstrike EDR Integration FAQ para obtener instrucciones sobre cómo conceder estos permisos.

Controlar

Mejoras del gráfico de ataques

El gráfico de ataques de Vectra AIAI es ahora más inteligente gracias a dos potentes actualizaciones. C2 Blast Radius revela instantáneamente todos los hosts que se comunican con el mismo punto final de comando y control, lo que elimina las referencias cruzadas manuales y acelera la clasificación. Targeted Detections rastrea el punto inicial de compromiso y el movimiento del atacante, proporcionando a los analistas un linaje claro de cómo se llegó a cada host o cuenta. Juntas, estas mejoras ofrecen una visibilidad más nítida, investigaciones más rápidas y respuestas más precisas. Explore las preguntas frecuentes sobre Attack Graph para obtener más información.

Arquitectura / Administración

Verificación de archivos SHA256 para el Portal de Soporte

Todos los archivos actuales y futuros en Recursos Adicionales > Descargas en nuestro Portal de Soporte incluyen ahora un hash SHA256 para validar que el archivo descargado es el mismo que se sirvió desde el Portal de Soporte. Hoy esto se aplica a las descargas de archivos OVA y Vectra Match .

Reconocimiento ampliado de cifrado TLS/SSL

Vectra AI ha ampliado su asignación de conjuntos de cifrado TLS/SSL para incluir los últimos conjuntos de cifrado TLS 1.3 y modernos, lo que garantiza que las sesiones cifradas se identifiquen con precisión y se muestren con nombres claros y legibles. Esta actualización mejora la visibilidad y la precisión del análisis del tráfico cifrado en Recall y Stream, y la compatibilidad con Advanced Investigations está prevista para una futura versión.

Date:

Octubre de 2025

Liberación:

2025.10

RUX: Entrega de SaaS

Cobertura

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- Vectra AI detecta ahora las consultas LDAP dirigidas a cuentas de Active Directory que carecen de preautenticación Kerberos, un paso habitual en los ataques AS-REP roasting. Esta mejora ofrece una visibilidad más temprana del reconocimiento de credenciales, lo que ayuda a los equipos de seguridad a detener a los atacantes antes de que comience el abuso de credenciales.

- Vectra AI ha actualizado la descripción de su detección de fuerza bruta RDP y rociado de contraseñas para que se ajuste mejor a su comportamiento de detección. Aunque la lógica subyacente permanece inalterada, la descripción revisada aclara cómo se representa la actividad de robo de contraseñas en la interfaz de usuario, lo que ayuda a los analistas a interpretar las alertas con mayor precisión.

- Vectra AI mejorado el análisis LDAP para identificar el reconocimiento de usuarios de AD con nombres de principio de servicio (SPN), un precursor del Kerberoasting. Esta actualización proporciona una detección más rápida de los ataques dirigidos a las credenciales, lo que ofrece a los clientes una mayor visibilidad de las amenazas ocultas de Active Directory.

Claridad

Presentación de la búsqueda asistida por IA

Hacemos que la búsqueda e investigación de amenazas sea más rápida e inteligente. Con la búsqueda asistida por inteligencia artificial, puede formular preguntas en lenguaje sencillo, en cualquier idioma principal, y obtener al instante respuestas contextualizadas, información visual y recomendaciones sobre los pasos a seguir. Sin sintaxis de consulta, sin conjeturas, sólo inteligencia procesable al alcance de la mano. Los primeros usuarios han reducido el tiempo de investigación en hasta tres horas por caso, descubriendo riesgos que podrían haber pasado por alto. Disponible ahora para clientes de RUX con al menos 14 días de metadatos.

.gif)

Agente de priorización de IA

El agente de priorización de IA detecta ahora cuándo los atacantes despliegan nuevos sistemas -desde portátiles fraudulentos hasta Raspberry Pis- y lo tiene en cuenta en la puntuación de las amenazas.

También aprende de las tendencias históricas para señalar los tipos de detecciones clave poco frecuentes en todo su entorno, lo que proporciona una priorización más rápida y precisa con menos ruido.

El cliente puede ver un pequeño número de host con las puntuaciones actualizadas. Para más información vea este prodcast. https://youtu.be/DvsvR57xCS8

Arquitectura y administración

Grupos basados en la pertenencia a Active Directory

Incorpore sin problemas sus grupos existentes de AD a Vectra y manténgalos perfectamente sincronizados, sin más recreaciones manuales ni mantenimiento tedioso. La importación masiva elimina el trabajo administrativo repetitivo, para que sus equipos puedan centrarse en la búsqueda de amenazas, no en la gestión de grupos. Al racionalizar las reglas de triaje y reducir el ruido, actuará con mayor rapidez sobre las alertas que realmente importan. Esto es eficacia y claridad de señales, integradas. Visite Grupos de Active Directory (AD) para obtener más información.

Ya está disponible la nueva documentación de la API REST

Nos complace presentar el nuevo portal de documentación de la API REST de Vectra, su destino único para crear, probar e integrar las API de Vectra más rápido que nunca.

RAD sustituye los PDF estáticos por documentación OpenAPI dinámica y siempre precisa, que incluye un cliente integrado para probar las solicitudes directamente desde tu navegador.

Los desarrolladores ahora pueden explorar, validar y generar integraciones sin problemas, lo que garantiza una automatización más rápida, menos errores y una mayor confianza en la seguridad de su entorno.

A partir de la API v3.5, toda la documentación se proporcionará exclusivamente a través del portal de documentación de la API REST: https://apidocs.vectra.ai

Date:

Septiembre de 2025

Liberación:

2025.09

RUX: Entrega de SaaS

Cobertura

Cobertura de Command and Control Sliver

Vectra AI ha ampliado la cobertura para incluir el canal HTTP en inglés de Sliver, que disfraza el tráfico de comando y control con cadenas de palabras inglesas aleatorias para que parezca legítimo. Esta mejora perfecciona la detección de la actividad ofuscada de Sliver dentro del tráfico HTTP normal, reforzando la visibilidad de las técnicas avanzadas de evasión C2.

Cobertura de Command and Control TCP

Vectra AI ha mejorado la cobertura de detección de las comunicaciones TCP en texto plano, identificando la actividad de comandos sospechosos ocultos en el tráfico no cifrado basado en texto. Esta actualización detecta patrones de comportamiento sutiles, como el flujo anormal de paquetes y la estructura de la carga útil, para descubrir canales de comandos encubiertos que evaden la inspección tradicional. Amplía la visibilidad más allá del tráfico cifrado, reforzando la detección en todos los tipos de comunicación.

Nueva Detección: Cambio en el registro de máquinas virtuales sospechosas de Azure

Vectra AI ha introducido una nueva detección que muestra comportamientos sospechosos relacionados con la modificación de las extensiones de registro para máquinas virtuales Windows y Linux, conjuntos de escalado de máquinas virtuales y máquinas híbridas. Esto proporciona una visibilidad más profunda de las actividades sospechosas que pueden indicar intentos de manipular la supervisión de la seguridad (registros degradados frente a registros totalmente deshabilitados).

Mejora de la detección: Criptominería Azure

Se han introducido mejoras en la detección de criptominería de Azure para filtrar comportamientos relacionados con la modificación de instancias de cálculo existentes. Esta mejora mejora la fidelidad de las alertas en torno a la creación de nuevas instancias de cálculo. El cliente debería esperar menos alertas relacionadas con este comportamiento en su entorno.

Ampliación del registro de recursos para la cuenta de almacenamiento (CDR para Azure)

Vectra AI ahora consumirá los registros de recursos de Azure vinculados a las cuentas de almacenamiento en apoyo de nuevos y próximos casos de uso de detección. Estos nuevos registros permitirán a Vectra detectar contra el impacto y los comportamientos de exfiltración observados en las últimas etapas de la cadena de asesinato cloud . Todos los nuevos conectores CDR para Azure acumularán automáticamente los registros como parte de la configuración del conector. Para los clientes existentes de CDR para Azure, los scripts de despliegue automatizado asociados con CDR para Azure tendrán que volver a ejecutarse. Los equipos de cuentas de Vectra se pondrán en contacto con los clientes existentes para facilitar la ampliación de los registros.

Mejoras en la detección de M365

Se han introducido mejoras en las siguientes detecciones para ampliar la cobertura:

- Creación de reglas para buzones sospechosos en M365 y reenvío de correo sospechoso en M365: estas detecciones se han mejorado para incluir la cobertura de comportamientos relacionados con UpdateInboxRule. Como resultado de esta mejora, los clientes pueden observar un ligero aumento en los volúmenes relacionados con estas alertas.

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra con el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de esta versión:

- NDR-242: Vectra AI ha ampliado sus algoritmos actuales de balizamiento de Command & Control para detectar técnicas avanzadas de balizamiento C2 que utilizan datos y fluctuaciones temporales para eludir la supervisión tradicional de la red. El resultado es una mayor visibilidad del comportamiento sigiloso de C2 y una detección más temprana de las amenazas sofisticadas que intentan ocultarse dentro de la actividad normal de la red.

- NDR-302: Vectra AI ha mejorado la cobertura de detección para las comunicaciones TCP en texto plano, identificando actividad de comandos sospechosa oculta en el tráfico no cifrado basado en texto. Esta actualización detecta patrones de comportamiento sutiles, como el flujo anormal de paquetes y la estructura de la carga útil, para descubrir canales de comandos encubiertos que evaden la inspección tradicional. Amplía la visibilidad más allá del tráfico cifrado, reforzando la detección en todos los tipos de comunicación.

- NDR-314: Vectra AI ha ampliado la cobertura para incluir el canal HTTP en inglés de Sliver, que disfraza el tráfico de comando y control con cadenas de palabras inglesas aleatorias para que parezca legítimo. Esta mejora perfecciona la detección de la actividad ofuscada de Sliver dentro del tráfico HTTP normal, reforzando la visibilidad de las técnicas avanzadas de evasión C2.

Claridad

Mejoras en la API de CDR para Azure Alerts

Vectra AI ha introducido mejoras en la API para incluir contexto humanamente legible enriquecido (identidad y nombres de ID de aplicación) en el CDR para alertas de Azure consumidas a través de la API. Esto ayuda a los flujos de trabajo de investigación a reducir significativamente el tiempo que necesita un analista para recopilar el contexto clave. Anteriormente, estos valores enriquecidos sólo estaban disponibles en la plataforma Vectra. Las nuevas mejoras garantizan que estos valores estén ahora presentes en los flujos de trabajo centrados en API que los clientes puedan tener implementados.

Reducción del volumen de alertas con AI-Triage mejorado

AI-Triage de Vectra ofrece ahora capacidades ampliadas en toda la cadena de destrucción y en las redes modernas, reduciendo significativamente los volúmenes de detección. Investiga y resuelve automáticamente las alertas benignas, reduciendo la fatiga de las alertas y preservando al mismo tiempo la visibilidad completa de las amenazas reales.

Esta capacidad personalizada, rigurosamente probada, identifica los patrones de bajo riesgo que aparecen sistemáticamente en su entorno y los resuelve automáticamente, manteniendo a su equipo centrado en el riesgo significativo.

Espere menos detecciones benignas en la red C2, reconocimiento, Azure AD, M365, Copilot para M365 y AWS.

La visibilidad nunca se pierde: las detecciones resueltas siguen siendo investigables, auditables y totalmente rastreables. No se realiza ninguna acción en su nombre más allá de la resolución.

Gráfico de ataque: Vista focalizada

Presentamos Focused View, una nueva forma de eliminar el ruido de los complejos gráficos de ataques. En lugar de abrumar a los analistas con todos los nodos y aristas, Focused View filtra las detecciones de baja prioridad y sólo muestra los enlaces y rutas de progresión más importantes. El resultado: menos desorden, menos confusión y una perspectiva clara de cómo se desarrolló un ataque. Con claridad en lugar de desorden, los equipos de seguridad pueden acelerar las investigaciones sin dejar de cambiar al gráfico completo cuando sea necesario.

Date:

Agosto de 2025

Liberación:

9.4

QUX: Interfaz del aparato

JA4+ Huellas dactilares

Vectra AI incluye ahora huellas JA4L, JA4X y JA4H en metadatos, lo que aporta huellas de última generación al análisis del tráfico cifrado. Este potente marco reduce las colisiones, vincula sesiones relacionadas y facilita la detección de la infraestructura de los atacantes que se oculta tras protocolos comunes. Los analistas obtienen información más clara y rápida, con menos ruido y mejor contexto en las detecciones. JA4+ es compatible con Investigate (RUX), Stream y Recall. Más información sobre los nuevos atributos aquí.

Alertas de aplicaciones externas (notificaciones Webhook)

Con las alertas de aplicaciones externas, la plataforma Vectra AI envía notificaciones instantáneas a las herramientas de colaboración de su equipo cuando se producen eventos de seguridad críticos, como hosts o cuentas de alta prioridad y alertas de sistemas clave. Ya no tendrá que mirar la pantalla ni responder con retraso: obtendrá información en tiempo real que le permitirá actuar con mayor rapidez. Ya está disponible con integración directa en Microsoft Teams y pronto será compatible con Slack. Consulte External App Alerts para obtener más información sobre la implementación.

Uso del motor de scripting de Azure AD

Vectra AI ha introducido mejoras para ampliar la gama de comportamientos y agentes de usuario cubiertos por esta detección. Las actualizaciones de la capa de análisis sintáctico ahora filtran los agentes de usuario de los registros con mayor precisión, lo que aumenta la fidelidad y reduce los falsos positivos.

Mejoras en la interfaz de usuario de Entra ID y M365 Detections

Se han introducido mejoras en varias detecciones para proporcionar un contexto adicional y agilizar los flujos de trabajo de investigación:

- Anomalíaen la operación de privilegios de AzureAD: ahora incluye los detalles del agente de usuario cuando están disponibles.

- Registro de factores sospechosos de Azure AD: Actualizado para incluir el campo result_reason de los logs.

- Azure AD Suspicious Sign In: Actualizado para mostrar el estado del dispositivo para mejorar el contexto.

- M365 Spearphishing: Se ha actualizado para mostrar los nombres de archivo, lo que permite una clasificación más rápida.

Mejora del modelo de detección de Azure Cloud

Las mejoras en la detección de Azure Diagnostic Logging Disabled amplían la cobertura para incluir la eliminación de extensiones de registro tanto para máquinas virtuales Windows como Linux. Esto proporciona una visibilidad más amplia de las actividades sospechosas que pueden indicar intentos de desactivar la supervisión de la seguridad.

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra AIcon el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de la versión 9.3:

- NDR-251: Añade cobertura de detección de accesos Mimikatz sospechosos a través del tráfico SMB. Esto mejora nuestra capacidad para detectar posibles técnicas de robo de credenciales utilizadas habitualmente en los ataques.

- NDR-117: Amplía la cobertura del algoritmo de actividad de administración del protocolo de escritorio remoto (RDP) para mejorar la cobertura de seguridad.

- NDR-241: Añade cobertura de detección para identificar ataques de fuerza bruta a la autenticación NTLM, lo que ayuda a impedir que los atacantes accedan a las cuentas mediante repetidos intentos de inicio de sesión.

Date:

Agosto de 2025

Liberación:

9.3

QUX: Interfaz del aparato

Integración de Zscaler Internet Access SSE en vista previa pública

Vectra AI y Zscaler se han unido para eliminar los puntos ciegos en el tráfico cifrado y directo cloud la nube. A través de la integración con Zscaler Internet Access (ZIA), Vectra reproduce el tráfico de usuario desde PCAP seguros para la detección de amenazas de espectro completo, descubriendo C2 avanzado y exfiltración que las herramientas tradicionales pasan por alto. Supone un cambio radical en la seguridad de los entornos remotos y cloud. Para obtener más información, consulte el comunicado de prensa y el podcast de Vectra AIAI. Póngase en contacto con su equipo de cuentas Vectra AI si está interesado en habilitar la integración ZIA de Vectra. Consulte Zscaler ZIA Integration and Optimization para obtener detalles de implementación.

Gestión integrada de conjuntos de reglas Vectra Match

Vectra Match facilita ahora la detección de Indicadores de Compromiso (IOC) conocidos con firmas compatibles con Suricata, sin necesidad de herramientas externas. A partir de la versión 9.3, puede gestionar, modificar, activar o desactivar reglas directamente en la plataforma, y sus cambios persisten incluso después de las actualizaciones de Amenazas Emergentes. Es más rápido de configurar, más sencillo de mantener y pone en sus manos el control total de la lógica de detección. Para obtener más información, visite Gestión de conjuntos de reglas Vectra AI Match .

Informe ejecutivo

Vectra AI presenta el Executive Overview Report, su instantánea de seguridad lista para la sala de juntas. Diseñado específicamente para CISO y líderes de seguridad, ofrece métricas claras y de gran impacto, como tendencias de ruido a señal y patrones de ataque en evolución. En cuestión de minutos, dispondrá de la información necesaria para mostrar el impacto de Vectra, orientar las decisiones estratégicas y demostrar cómo está reduciendo el riesgo de infracción, sin necesidad de profundizar.

Ataque Gráficos Visualizaciones En Cuadrante UX

El nuevo Gráfico de Ataques aporta claridad instantánea a las amenazas activas al mapear visualmente cómo se mueven los atacantes a través de su red, cloud y entornos de identidad. Gracias a la priorización de Vectra AI , ahora cada amenaza se muestra directamente en la página del host o de la cuenta, lo que ofrece una visión inmediata de dónde comenzó el ataque, con qué sistemas interactuó y cómo evolucionó su nivel de riesgo con el tiempo.

Los equipos de seguridad pueden elegir entre tres vistas intuitivas para investigar las amenazas de la forma que mejor se adapte a su flujo de trabajo:

- Gráfico de ataque: vea cómo se vinculan las distintas entidades durante el ataque.

- Flujo de ataque - Vea la secuencia de acciones del atacante en una ruta estructurada.

- Cronología del ataque: vea cómo ha cambiado y aumentado el riesgo de amenaza.

Esta capacidad permite a los equipos SOC actuar con rapidez y confianza al mostrar el contexto y la urgencia en una única vista procesable. Para más información, visite las preguntas frecuentes sobre Attack Graph.

JA4/JA4S Huellas dactilares

Vectra AI incluye ahora las huellas JA4 y JA4S en los metadatos, lo que aporta una nueva generación de huellas al análisis del tráfico cifrado. Este potente marco reduce las colisiones, vincula sesiones relacionadas y facilita la detección de infraestructuras de atacantes ocultas tras protocolos comunes. Los analistas obtienen información más clara y rápida, con menos ruido y mejor contexto en las detecciones. JA4 es compatible con Investigate (RUX), Stream y Recall, y pronto lo será con otras aplicaciones del paquete JA4+. Más información sobre los nuevos atributos aquí.

Interfaz de usuario de validación del tráfico de red en Quadrant UX

A partir de la versión 9.3, Vectra AI ha introducido nuevas páginas de Validación de Tráfico. Estas páginas transforman el informe JSON de validación de tráfico en un panel intuitivo que muestra información más rápidamente y sin la molestia de analizar datos sin procesar. Las estadísticas clave se comprueban automáticamente con respecto a los umbrales de salud predefinidos, con claros indicadores rojos o amarillos que resaltan las áreas que pueden necesitar atención. Para más información, lea las preguntas frecuentes.

AI-Triage ahora resuelve automáticamente las amenazas más benignas

La inteligencia artificial patentada de Vectra AIse ha vuelto más inteligente. Nuestro algoritmo AI-Triage mejorado ahora investiga y resuelve automáticamente el 50% de las detecciones benignas de C&C y el 25% de las detecciones benignas de Recon, reduciendo drásticamente los eventos benignos. Aprovecha tanto los patrones locales como los conocimientos globales para ofrecer la señal más clara hasta la fecha. Para obtener más información sobre AI-Triage, consulte el artículo y el vídeo sobre AI-Triage.

Mejor clasificación de las amenazas con priorización por IA

Vectra AI Prioritization se ha mejorado para detectar mejor las amenazas que reflejan los cambios recientes en el comportamiento de los atacantes. Espere una mejor separación de amenazas altas y críticas, una priorización más inteligente en todo su entorno y una priorización más rápida de las amenazas. Tenga en cuenta que las puntuaciones de amenaza y certeza de algunos hosts y cuentas pueden cambiar en función de la lógica de puntuación actualizada una vez que se actualice el sistema.

Mejores prácticas de triaje

Vectra AI Vectra AI está introduciendo una nueva serie de Mejores Prácticas diseñadas para ayudar a los usuarios a sacar el máximo provecho de las características clave de la Plataforma Vectra AI . La primera publicación de esta serie se centra en el Triage. La guía de Mejores Prácticas de Triaje incluye terminología común, cuándo y por qué hacer triaje, instrucciones de cómo hacerlo, preguntas frecuentes y mucho más. Visite el artículo Triage Best Prac tices para perfeccionar su flujo de trabajo de Triage.

Eliminación de VirusTotal

Vectra AI ha eliminado la integración de VirusTotal de Quadrant UX debido a cambios en las licencias. La ventana emergente de Destino Externo ya no muestra datos de VirusTotal, y en la próxima versión se realizará una limpieza completa de la interfaz de usuario para evitar confusiones. Para comentarios o preguntas sobre esta eliminación, póngase en contacto con su equipo de cuenta Vectra AI .

Nueva suite de detección: AWS S3

Vectra AI ha introducido tres nuevas detecciones para sacar a la luz comportamientos sospechosos en torno al uso de AWS S3 en las fases de impacto y extracción de la cadena de destrucción de cloud :

- Eliminación sospechosa por lotes de S3 de AWS: Esta detección saca a la superficie comportamientos asociados con descargas a gran escala y eliminaciones asociadas con múltiples archivos. Este comportamiento puede indicar la fase de manipulación destructiva de la actividad del ransomware en el entorno.

- Eliminación sospechosa de objetos de S3 de AWS: Al igual que la nueva detección de eliminación por lotes de S3, esta detección destaca comportamientos en los que se descargaron objetos individuales y luego se eliminaron de un bucket de S3 de una manera que puede indicar la fase de manipulación destructiva de la actividad de ransomware en el entorno.

- Cifrado sospechoso en S3 de AWS: Esta detección destaca actividades de cifrado inusuales que podrían indicar una fase de cifrado de ransomware en curso.Está diseñado para sacar a la superficie el cifrado de muchos objetos S3 utilizando una clave externaKMS (SSE-KMS) o una clave controlada por el cliente (SSE-C).

Mejoras de señalización en M365, Azure AD y Azure

Se han introducido mejoras en las siguientes detecciones de AAD, Microsoft 365 y Azure para tener más en cuenta el riesgo de los comportamientos subyacentes y mostrarlos rápidamente para su revisión. La introducción de estas mejoras puede dar lugar a cambios en el número de entidades priorizadas dentro de la plataforma Vectra AI :

- M365 Actividad sospechosa de Power Automate: Esta detección alerta sobre posibles comportamientos de exfiltración o C2 utilizando Power Automate en el entorno. Las mejoras introducidas en esta detección se traducen en mejoras significativas en la fidelidad de esta detección y la reducción de la tasa de falsos positivos observados en esta detección y detecciones similares (M365 Power Automate HTTP Flow Creation y M365 Suspicious Power Automate Flow Creation).

- Azure AD Privilege Operation Anomaly: Esta detección alerta sobre operaciones anómalas de Azure AD potencialmente asociadas con la escalada de privilegios. Vectra AI está mejorando esta detección para afinar los comportamientos considerados anómalos. El resultado esperado es una disminución del ruido en torno a esta detección.

- Operación arriesgada de Exchange: Esta detección alerta sobre operaciones privilegiadas dentro de Exchange que pueden ser objeto de abuso por parte de un atacante. Vectra AI está mejorando el alcance de los comportamientos considerados para esta alerta y eliminando acciones potencialmente benignas en Exchange (como la configuración de respuestas automáticas). Los clientes pueden esperar una reducción significativa del volumen (más del 30%) gracias a estas mejoras.

- Registro de diagnóstico de Azure deshabilitado: Esta detección detecta comportamientos que afectan a la defensa en relación con la eliminación de la configuración de los registros de diagnóstico de Azure. La detección se ha mejorado para ampliar la cobertura en torno a la eliminación del registro de diagnóstico en máquinas virtuales (VM). Los clientes pueden observar un aumento menor en los volúmenes de detección asociados con esta mejora.

Mejoras rápidas

Se han realizado las siguientes mejoras en los algoritmos desde el último ciclo de lanzamiento del software. Los clientes que están conectados al servicio de actualización de Vectra AIcon el soporte remoto activado han recibido estas mejoras. Todos los demás clientes recibirán las siguientes mejoras como parte de la versión 9.3:

- NDR-222: Actualiza el título de una detección de Actividad de Protocolo Sospechosa para el uso sospechoso de la Administración Remota de Windows (WinRM). El nuevo título es "Posible uso malintencionado de WinRM" para reflejar mejor la naturaleza del comportamiento.

- CS-10426: Se ha resuelto un problema que afectaba a algunas detecciones de Actividad de protocolo sospechosa en las que las direcciones IP de origen y destino se atribuían incorrectamente debido a que el cliente actuaba como proxy. Esta corrección se ha aplicado a todos los algoritmos de detección pertinentes.

- NDR-251: Amplía la cobertura de detección contra técnicas de penetración utilizadas por el repositorio de paquetes Kali Linux.

- NDR-251: Amplía la detección de Actividad Tor identificando IPs de destino que coinciden con nodos Tor conocidos.

Date:

Agosto de 2025

Liberación:

2025.08

RUX: Entrega de SaaS

Contexto más sólido con las nuevas mejoras del gráfico de ataques

VectraVectra AI ha mejorado el Gráfico de Ataques con dos nuevas y potentes funciones. En primer lugar, ahora los analistas pueden ver las detecciones dirigidas directamente a la entidad que están investigando, lo que facilita la respuesta a la pregunta: "¿Cómo se ha visto comprometida esta entidad?". Esto ayuda a localizar rápidamente al "paciente cero" incluso en escenarios complejos de movimiento lateral. En segundo lugar, el gráfico de ataques ahora visualiza el radio de explosión de los canales de mando y control (C2), ampliándose automáticamente para mostrar todas las entidades vinculadas al mismo dominio o IP maliciosos. En conjunto, estas mejoras aceleran las investigaciones, revelan vínculos ocultos y ofrecen a los equipos un contexto completo para detener los ataques con mayor rapidez.

Acelere las investigaciones con la caza en cinco minutos

Noscomplace anunciar que ya están disponibles las búsquedas de cinco minutos en Advanced Investigations. Estas búsquedas guiadas revelan información significativa en metadatos sin necesidad de que los clientes dominen SQL o terminología especializada. Los equipos de seguridad pueden descubrir rápidamente los patrones de los atacantes, demostrar el valor proactivo "en tiempo de paz" y aumentar la eficacia con unos pocos clics. Entre bastidores, la función está impulsada por nuestro marco flexible de entrega de contenidos, que incluye diseños adaptables, animaciones fluidas y atractivos efectos visuales para que la experiencia del analista sea perfecta.

Alertas de aplicaciones externas (notificaciones Webhook)

Con las alertas de aplicaciones externas, Vectra AI envía notificaciones instantáneas a las herramientas de colaboración de su equipo cuando se producen eventos de seguridad críticos, como hosts o cuentas de alta prioridad y alertas de sistemas clave. Ya no tendrá que mirar la pantalla ni responder con retraso: obtendrá información en tiempo real que le permitirá actuar con mayor rapidez. Ya está disponible con integración directa en Microsoft Teams y pronto será compatible con Slack. Consulte External App Alerts para obtener más información sobre la implementación.

JA4+ Huellas dactilares

VectraVectra AI incluye ahora huellas JA4, JA4S, JA4L, JA4X y JA4H en metadatos, lo que aporta huellas de última generación al análisis del tráfico cifrado. Este potente marco reduce las colisiones, vincula sesiones relacionadas y facilita la detección de la infraestructura de los atacantes que se oculta tras protocolos comunes. Los analistas obtienen información más clara y rápida, con menos ruido y mejor contexto en las detecciones. JA4+ es compatible con Investigate (RUX), Stream y Recall. Más información sobre los nuevos atributos aquí.

Investigaciones más sencillas con datos CDR de Azure legibles por humanos

Vectra AI ha facilitado el uso de Azure CDR sustituyendo los confusos UUID por nombres claros y legibles. Los nombres de las cuentas en la API REST reflejan ahora Entra ID reconocibles, mientras que la actividad de detección muestra nombres intuitivos de objetos y aplicaciones. Los analistas ya no necesitan descifrar los ID en bruto, lo que agiliza el triaje, facilita las investigaciones y hace que los cuadros de mando sean más procesables.

Date:

Julio de 2025

Liberación:

2025.07

RUX: Entrega de SaaS

Grupos basados en la pertenencia a Active Directory

Incorpore sin problemas sus grupos existentes de AD a Vectra y manténgalos perfectamente sincronizados, sin más recreaciones manuales ni mantenimiento tedioso. La importación masiva elimina el trabajo administrativo repetitivo, para que sus equipos puedan centrarse en la búsqueda de amenazas, no en la gestión de grupos. Al racionalizar las reglas de triaje y reducir el ruido, actuará más rápidamente sobre las alertas que realmente importan. Esto es eficacia y claridad de señales, integradas. Visite Grupos de Active Directory (AD) para obtener más información.

Integración de Zscaler Internet Access SSE en vista previa pública