Ahora que el polvo del día zero-day MOVEit Transfer se ha asentado un poco, puede ser un buen momento para que todos demos un paso atrás y evaluemos nuestro enfoque actual para gestionar el riesgo asociado con la amenaza particularmente molesta de los días cero. Porque, si la tendencia actual sirve de indicación, no van a ceder pronto.

Análisis de las tendencias Zero-Day con los datos del martes de parches de Microsoft

Para encontrar un punto de referencia para una línea de tendencia zero-day , hemos indagado en los datos de los martes de parches de Microsoft, ya que es una de las pocas fuentes fiables que realiza un seguimiento e informa sobre ellos. Y, por suerte para nosotros, hacen públicos los datos en bruto a través de la Guía de actualizaciones de seguridad del MSRC. Así pues, hemos descargado los datos de los últimos cuatro años y medio en busca de información.

Nota: Las actualizaciones de seguridad asociadas específicamente a vulnerabilidades pueden encontrarse en la pestaña "Vulnerabilidades" o accediendo directamente al enlace Vulnerabilidades. Desafortunadamente, las capacidades de filtrado de esta pestaña son limitadas, por lo que tuvimos que descargar los datos a Excel para llegar a las cosas buenas. Afortunadamente, disponen de un sencillo botón de descarga que exporta los datos.

Comprender la clasificación de Zero-Day de Microsoft

Entonces, ¿qué es lo que Microsoft considera un "zero-day"? En la guía de actualizaciones de seguridad del MSRC no se mencionan explícitamente los días cero. Pero lo que sí proporcionan es una clasificación de si la vulnerabilidad fue vista siendo explotada en la naturaleza antes de que se publicara la actualización de seguridad. Y también registran si la vulnerabilidad se divulgó públicamente, lo que es una medida útil de lo bien informada que estaba la industria con respecto a la vulnerabilidad específica. Una vulnerabilidad explotable sin parche disponible cumple nuestra norma para calificarla de zero-day a efectos de este informe.

Examinando VulnerabilidadZero-Day Tendencias y divulgaciones

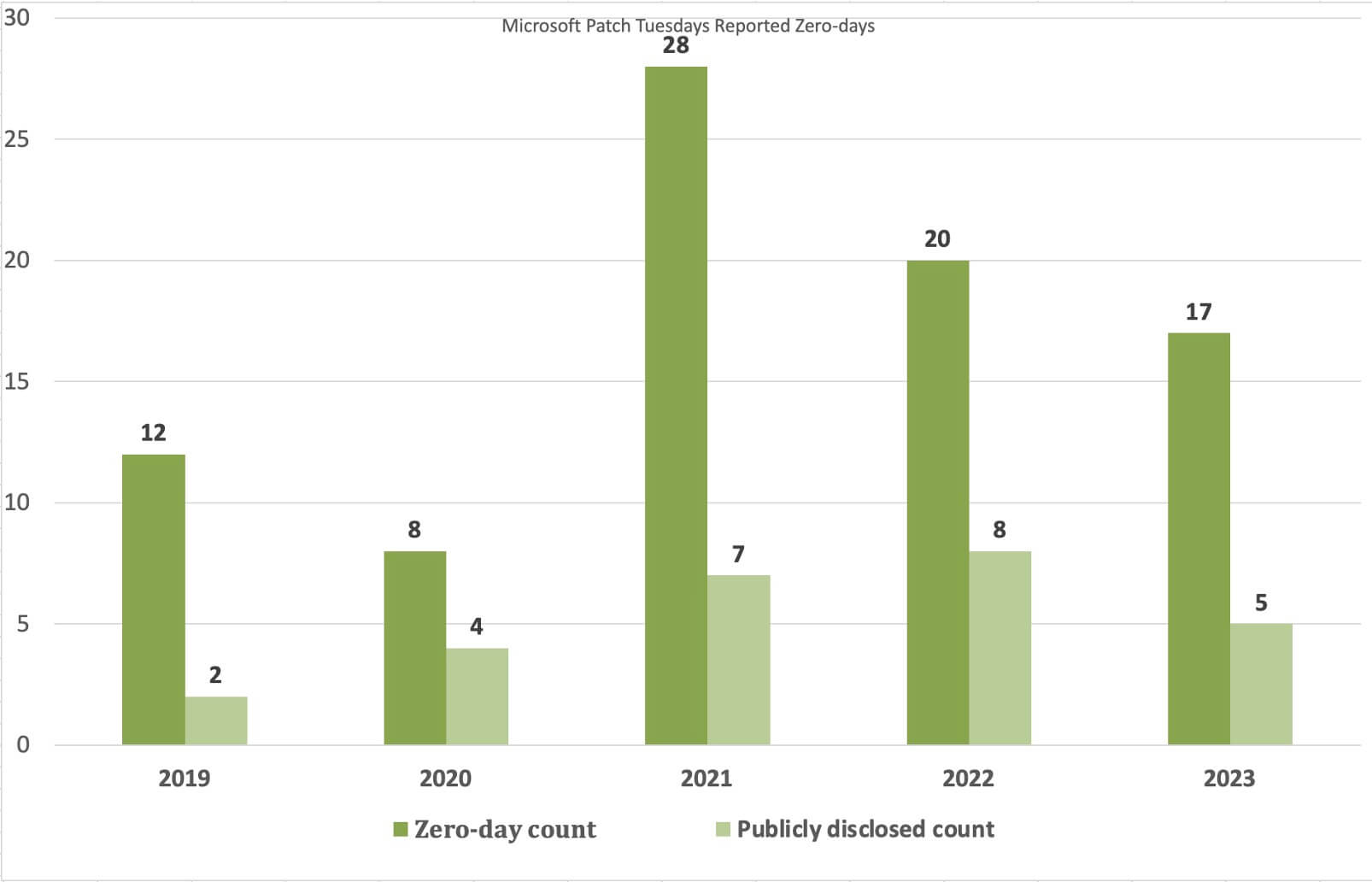

Si elaboramos un simple gráfico de cuántas vulnerabilidades se han marcado como explotadas y cuántas de ellas se han hecho públicas en los últimos cuatro años y medio, podemos observar un aumento algo sorprendente en el número de días cero en 2021. El número de divulgaciones públicas también aumenta, pero no en proporción al número de vulnerabilidades explotadas, lo que resulta un tanto preocupante:

A primera vista, parece que estamos obteniendo cierto alivio, ya que la tendencia parece estar cayendo desde el máximo de 2021, pero al ritmo actual de 17 vulnerabilidades explotadas a poco más de la mitad de 2023, es razonable esperar que estemos en camino de volver al máximo de 2021.

Si bien el número de días cero puede parecer pequeño en comparación con el número total de vulnerabilidades notificadas anualmente, es el aumento porcentual a partir de 2021, en comparación con años anteriores, lo que resulta notablemente preocupante. Además, más de la mitad de las vulnerabilidades no se divulgaron públicamente, lo que significa que para esas vulnerabilidades, los defensores no tienen la oportunidad de implementar mitigaciones mientras esperan un parche.

La cantidad de daño que un actor de amenazas puede infligir con un solo zero-day puede ser sustancial cuando se dan las circunstancias adecuadas. Cada zero-day adicional aumenta las probabilidades de dar con la trifecta soñada por un actor de amenazas: una vulnerabilidad accesible, impactante y, lo que es más importante, generalizada entre su público objetivo.

Validación de tendencias Zero-Day con los datos del Proyecto Zero de Google

Comparación de fuentes de datos

Obviamente, las cifras de zero-day utilizadas anteriormente corresponden a un solo proveedor, por lo que decidimos que sería una buena idea analizar otros puntos de datos para asegurarnos de que los informes de zero-day de Microsoft son representativos del panorama general, y resulta que lo son. El siguiente gráfico se ha extraído de los datos proporcionados por Project Zero de Google y sus datos de seguimiento "0-days In-the-Wild".

Tendencias paralelas en los datos de Google

Al igual que en los datos puros de Microsoft, los datos de Google "0-days In-the-Wild" muestran un salto espectacular en 2021, un ligero retroceso en 2022 y un repunte en 2023 que parece estar al mismo nivel que la cifra de 2021. Sería lógico concluir que la tendencia está alineada debido a que los datos de 0day de Google están muy influidos por el número de vulnerabilidades de Microsoft, pero no es del todo así. Por ejemplo, en 2023, los datos de Microsoft muestran 17 "zero-days", mientras que las vulnerabilidades de Microsoft sólo representan 10 "0days" en los datos de Google. En 2022, el número era de 11, frente a los 20 "zero-days" de Microsoft. Independientemente de las discrepancias de registro en las dos fuentes diferentes, la tendencia parece mantenerse.

Correlación de los ataques de ransomware con las vulnerabilidades Zero-Day

Al examinar los datos, tuvimos la corazonada de que otra tendencia podría coincidir con ésta. Así que recurrimos a los informes State of Ransomware de BlackFogpara obtener algunas estadísticas sobre el número de ataques de ransomware denunciados públicamente:

Nota: Blackfog no dispone de datos para 2019, por lo que asignamos a ese año el mismo valor que a 2020 para no sesgar significativamente la apariencia del gráfico. Al final de este informe se incluyen enlaces a los informes de Blackfog.

Como se observa en el primer gráfico, con 250 informes públicos de ransomware hasta siete meses de 2023, es razonable esperar que la tendencia alcance al menos el máximo anterior de 376 informes.

Aunque no se refleja en el gráfico anterior, también cabe señalar que los informes mensuales de incidentes de ransomware notificados en 2020 se mantuvieron relativamente estables hasta septiembre, cuando el número de informes se disparó un 66 % con respecto al mes anterior y se mantuvo elevado durante el resto del año. (Consulta el informe de Blackfog para 2020 para ver una representación mes a mes de los ataques de ransomware).

Nos pareció interesante que el pico de finales de 2020 precediera a un salto tan espectacular en el número de informes de zero-day en 2021.

Aprovechar la inteligencia artificial para defenderse de las vulnerabilidades Zero-Day

En el mejor de los casos, las cifras anteriores no son más que una correlación interesante, pero ilustran un punto importante: Las tendencias muestran un aumento constante tanto de los informes de zero-day como de las revelaciones públicas de ataques de ransomware. En conjunto, representan una situación lógica pero preocupante para los defensores de la ciberseguridad, y es que es razonable suponer que un grupo de atacantes muy motivado sigue poseyendo un montón de armamento sofisticado con el que llevar a cabo sus fechorías.

Si estas tendencias persisten, la defensa contra ataques que son casi imposibles de prevenir va a ser un pilar en la rutina normal de una organización de ciberseguridad. Como tal, un método fiable para detectar a los atacantes que están empleando exploits de zero-day será una necesidad para los equipos que esperan tener éxito en este esfuerzo. Y aquí es donde la IA puede cambiar las reglas del juego. Al aumentar las estrategias de prevención existentes con inteligencia artificial basada en la ciencia que utiliza una serie de técnicas especializadas de aprendizaje automático para detectar los comportamientos de los atacantes, independientemente de las herramientas que estén utilizando para perseguir sus objetivos, los equipos de ciberseguridad pueden disponer de una señal fiable y de bajo ruido que les alerte de la presencia de un atacante antes de que éste alcance sus objetivos deseados. En Vectra AI AI, llamamos a esto Attack Signal IntelligenceTM.

MOVEit Transfer Zero-Day Exploit Caso de Estudio

Explotación de CVE-2023-34363

Tomando como ejemplo el zero-day MOVEit Transfer(CVE-2023-34363), la Cybersecurity & Infrastructure Security Agency (CISA) informó oficialmente de que se había observado a la banda de ransomware CL0P, alias TA505, aprovechando la vulnerabilidad para colocar un shell web "LEMURLOOT" en el host víctima para mantener la persistencia. El informe de CISA describe que LEMURLOOT tiene las siguientes capacidades:

- Recupere la configuración del sistema de Microsoft Azure, Azure Blob Storage, la cuenta de Azure Blob Storage, la clave de Azure Blob y Azure Blob Container mediante la siguiente consulta:

- Enumera la base de datos SQL subyacente.

- Almacenar una cadena enviada por el operador y luego recuperar un archivo con un nombre que coincida con la cadena desde el sistema MOVEit Transfer.

- Cree una nueva cuenta privilegiada de administrador con un nombre de usuario generado aleatoriamente y los valores LoginName y RealName establecidos en "Health Check Service".

- Eliminar una cuenta con los valores LoginName y RealName establecidos en 'Health Check Service'.

Utilidad limitada del acceso inicial

Aunque estas capacidades son útiles para establecer y mantener la persistencia en el host atacado, no contribuyen significativamente a lograr un objetivo más significativo, como coaccionar un rescate de la organización víctima. En consecuencia, son necesarias acciones adicionales para que el atacante logre sus objetivos.

Nota: se observaron casos en los que cl0p utilizó un zero-day diferente para el acceso inicial sin realizar ninguna acción de seguimiento en el entorno objetivo, pero es razonable concluir que el daño infligido en esos ataques fue limitado.

CISA informa sobre el conjunto de herramientas de CL0P

El CISA también informó del uso por parte del CL0P de multitud de otras herramientas creadas específicamente para ampliar el acceso en el entorno de las víctimas:

- FlawedAmmyy/FlawedGrace Troyano de acceso remoto (RAT): Recopila información e intenta comunicarse con el servidor de Command and Control (C2) para permitir la descarga de componentes adicionales malware [T1071],[T1105].

- SDBot RAT: Propaga la infección, explotando vulnerabilidades y soltando copias de sí mismo en unidades extraíbles y recursos compartidos de red[T1105]. También es capaz de propagarse cuando se comparte a través de redes peer-to-peer (P2P). SDBot se utiliza como puerta trasera[T1059.001] para permitir la ejecución de otros comandos y funciones en el ordenador infectado. Este malware utiliza el shimming de aplicaciones para persistir y evitar ser detectado[T1546.011].

- Truebot: Un módulo descargador de primera etapa que puede recopilar información del sistema y tomar capturas de pantalla[T1113], desarrollado y atribuido al grupo de hacking Silence. Tras conectarse a la infraestructura C2, Truebot puede recibir instrucciones para cargar código shell[T1055] o DLLs[T1574.002], descargar módulos adicionales[T1129], ejecutarlos o borrarse a sí mismo[T1070]. En el caso de TA505, Truebot ha sido utilizado para descargar balizas FlawedGrace o Cobalt Strike .

- Cobalt Strike: Se utiliza para ampliar el acceso a la red tras obtener acceso al servidor Active Directory (AD)[T1018].

Detección y control Zero-Day transferencias MOVEit con Vectra AI

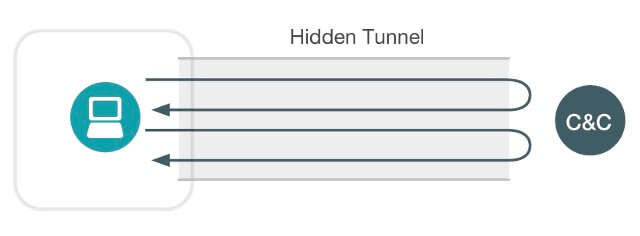

Todas las herramientas descritas anteriormente comparten la funcionalidad común de proporcionar cierta medida de mando y control al host objetivo. Vectra AI dispone de varios algoritmos diseñados específicamente para detectar túneles ocultos, como el algoritmo Hidden HTTPS Tunnel, que puede detectar túneles ocultos en tráfico cifrado sin necesidad de realizar ningún descifrado de la sesión HTTPS.

Activadores de detección de túneles ocultos deVectra AI

- Un host interno se está comunicando con una IP externa utilizando HTTPS donde otro protocolo se está ejecutando sobre las sesiones HTTPS.

- Se trata de un túnel oculto que incluye una sesión larga o varias sesiones más cortas a lo largo de un periodo de tiempo más prolongado, imitando el tráfico web cifrado normal.

- Cuando se pueda determinar si el software de tunelización se basa en una consola o se maneja a través de una interfaz gráfica de usuario, ese indicador se incluirá en la detección

- La puntuación de la amenaza depende de la cantidad de datos enviados a través del túnel

- La puntuación de certeza depende de la combinación de la persistencia de las conexiones y el grado en que el volumen observado y el momento de las solicitudes coinciden con las muestras de entrenamiento.

Además de la funcionalidad de comando y control, el troyano de acceso remoto SDBot tiene la capacidad de propagarse por el entorno objetivo aprovechando vulnerabilidades. En tal caso, el algoritmo de replicación automatizada de Vectra AIAI se activará, permitiendo a los equipos de ciberseguridad identificar el "host cero" y seguir la progresión de la infección.

Activadores de detección de Vectra AI para la replicación automatizada

- Un host interno está enviando cargas útiles muy similares a varios objetivos internos

- Esto puede ser el resultado de un host infectado que envía uno o más exploits a otros hosts en un intento de infectarlos.

- La puntuación de certeza depende del número de hosts objetivo y de la detección de un propagador ascendente.

- La puntuación de la amenaza viene determinada por el número de hosts objetivo y el número de exploits diferentes, en particular los exploits en diferentes puertos.

Transformación de la detección de amenazas Zero-Day con IA

Como se ha señalado en los ejemplos específicos anteriores, las TTP habituales de los atacantes ofrecen amplias oportunidades para detectar la presencia del adversario antes de que alcance su objetivo deseado. Pero las oportunidades no se traducen automáticamente en resultados. Los comportamientos descritos pueden ser difíciles de detectar con las soluciones tradicionales basadas en firmas, especialmente cuando se trata de exploits de zero-day cero, y otras fuentes, como los registros de sucesos de Windows, suelen carecer del contexto necesario para distinguir entre los comportamientos que probablemente sean acciones administrativas aprobadas y los que son inusuales y potencialmente maliciosos.

Cuando se despliegan capacidades de detección basadas en IA, los comportamientos pueden verse a través de una lente diferente. "¿Muestra esta sesión HTTPS un patrón de comunicación indicativo de mando y control externo?". Esa es una pregunta que puede responderse con IA. "¿Podría esta llamada WMI favorecer el acceso de un atacante a través del entorno y es inusual que esta combinación de host/usuario realice esta llamada WMI?". Estas también son preguntas que pueden responderse con IA. "¿Es esta transferencia de carga útil una instancia única entre dos sistemas o se asemeja a un patrón más amplio de cargas útiles empujadas a muchos sistemas que es indicativo de la propagación de un worm ?". De nuevo, una pregunta que puede responderse de forma fiable con IA.

Por el contrario, intentar utilizar la IA (o cualquier otra técnica de detección de amenazas) para detectar la explotación de una vulnerabilidad desconocida hasta el momento no es posible, por el momento, de una forma que no genere un volumen prohibitivo de datos para analizar. En cambio, si nos centramos en los comportamientos de los atacantes después de la vulnerabilidad, podemos producir una señal de ataque muy fiable que sea a la vez poco ruidosa y muy eficaz.

Así que en lugar de basar su estrategia de zero-day en la esperanza de que pueda parchear antes de que un atacante la encuentre, considere adaptar su estrategia a la mentalidad de compromiso asumido: Es muy probable que haya una vulnerabilidadzero-day en nuestro entorno en este momento y si un atacante la utiliza para obtener acceso a nuestra red, estaremos preparados y seremos capaces de detectar su presencia con capacidades de detección posteriores al compromiso basadas en IA.

Exploración de las capacidades avanzadas de detección de Vectra AI

Esta es sólo una pequeña muestra de los algoritmos de detección basados en IA incorporados en la plataforma Detect de Vectra AI. Para una revisión más completa de las capacidades de detección, revise el artículo de la base de conocimientos Understanding Vectra AI AI y para una visión general de la plataforma, comience con nuestra sección de Attack Signal IntelligenceTM . Si desea una visita personalizada, póngase en contacto con su socio tecnológico preferido para que le presente a nuestro equipo.

--- Referencias---

NIST

Microsoft

Niebla negra

- El estado del ransomware en 2020

- El estado del ransomware 2021

- El estado del ransomware en 2022

- La situación del ransomware en 2023

CISA