Recientemente tuve la oportunidad de sentarme con René Kretzinger, un cazador de amenazas senior en Infoguard, para hablar sobre la caza de amenazas en el mundo real. Nos contó cómo utiliza la plataforma Vectra AI en su trabajo diario para descubrir amenazas, investigar incidentes y cerrar brechas de visibilidad. A continuación se presentan ideas y ejemplos clave compartidos directamente de su experiencia sobre el terreno.

¿Qué es la caza de amenazas? Una visión práctica

La caza de amenazas es un proceso proactivo, basado en hipótesis, diseñado para descubrir amenazas que los sistemas tradicionales basados en alertas podrían pasar por alto. Implica asumir un compromiso y buscar activamente indicios del comportamiento del adversario. En lugar de esperar a recibir una alerta, los cazadores de amenazas utilizan conocimientos contextuales, intuición y pistas de comportamiento para identificar actividades anómalas o maliciosas.

Una caza eficaz de la amenaza depende de la visibilidad. Si no puedes verlo, no puedes cazarlo. Disponer de telemetría en la red, los terminales, los sistemas de identidad y los entornos cloud es la base. También es una cuestión de mentalidad: debe pensar como un adversario mientras defiende su entorno.

Elementos básicos de una caza de amenazas eficaz

- Visibilidad: Recopile datos de toda la superficie de ataque: Registros DNS, registros SMB, tráfico proxy, registros de procesos de endpoints, registros de autenticación, actividad USB, actividades de identidad y uso de cloud .

- Centralización de datos: Agregue la telemetría en un solo lugar. Los registros fragmentados ralentizan la detección y reducen la precisión.

- Baselining: Establecer comportamientos "normales" para detectar más eficazmente las desviaciones.

- Conocimiento de la TTP del adversario: Estudie los libros de jugadas y las herramientas de ataque del mundo real para detectar el comportamiento del adversario.

Tipos de caza de amenazas y ejemplos reales

1. Caza de base

La búsqueda de la línea de base comienza con la comprensión de lo que es típico en todos los sistemas, usuarios y aplicaciones. Esto puede implicar catalogar cuántas herramientas de gestión remota se esperan en el entorno y en qué sistemas. Cuando las estaciones de trabajo de RR.HH., que normalmente no ejecutan ningún RMM, muestran diez o más instalados, se trata de una fuerte desviación de la norma y una señal potencial de uso indebido o mala configuración por parte de la información privilegiada.

Las tareas programadas también ofrecen pistas. Por ejemplo, una tarea encontrada en una estación de trabajo no administrativa que ejecuta scripts de PowerShell fuera del horario laboral puede dar lugar a una investigación sobre automatización no autorizada o persistencia de atacantes.

Otro ejemplo son las extensiones del navegador. Una extensión de aspecto legítimo puede instalarse en varios puntos finales, pero inicia conexiones a las API de Mega o Telegram, que son destinos poco comunes para el tráfico empresarial, lo que pone de manifiesto la preocupación por la exposición de los datos.

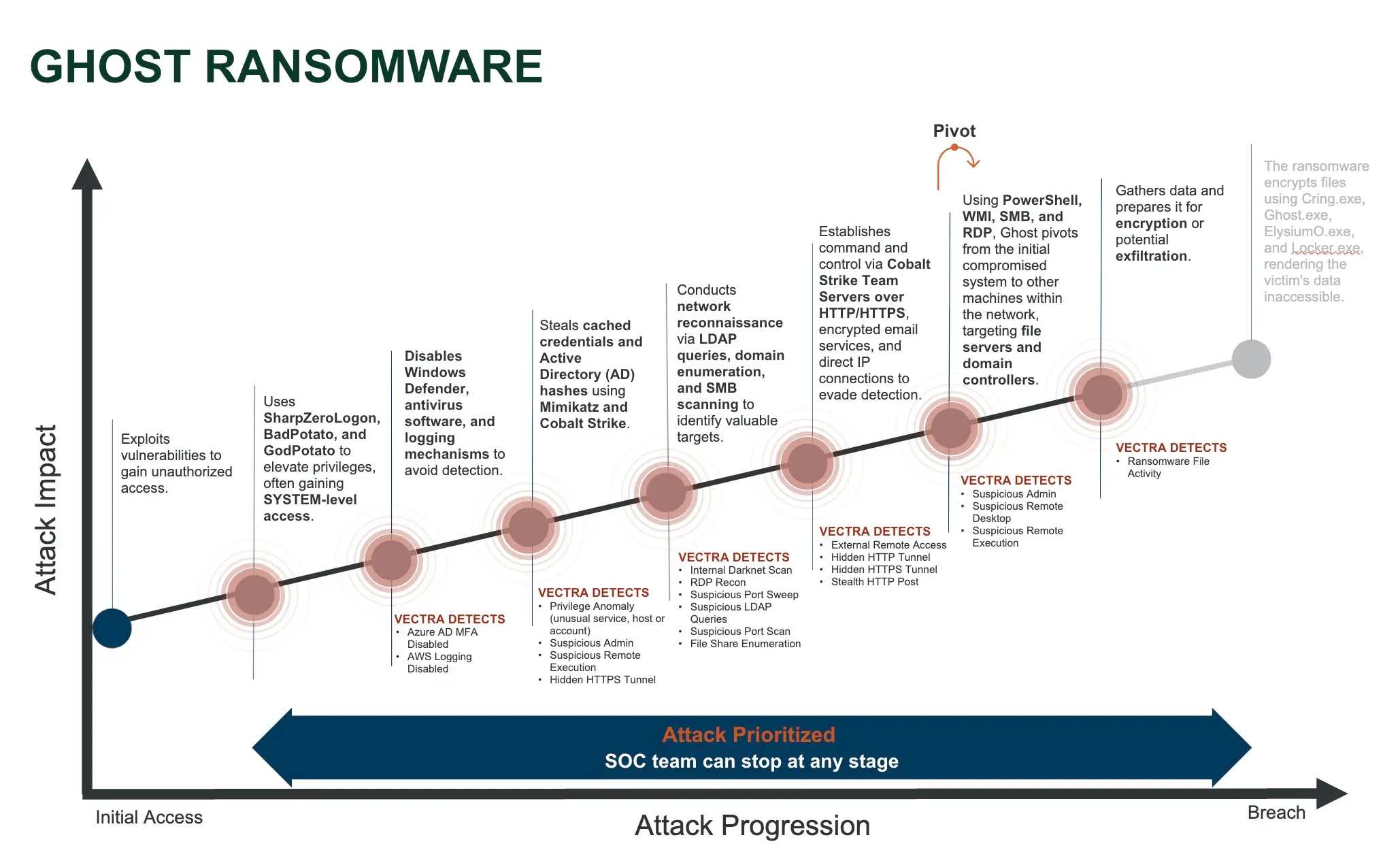

2. Caza de la TTP del actor de la amenaza

Este enfoque implica la búsqueda basada en tácticas, técnicas y procedimientos (TTP) conocidos de los agresores. Por ejemplo, cuando los grupos de ransomware u otros actores de amenazas filtran sus herramientas o técnicas, esos indicadores pueden utilizarse para buscar actividades similares en un entorno. A menudo, los agresores cambian el nombre de herramientas como Rclone o Mimikatz, pero su comportamiento en la línea de comandos permanece inalterado. La búsqueda por argumentos de línea de comandos ayuda a detectar estas herramientas incluso cuando están ofuscadas.

3. Caza de la exfiltración

Las búsquedas centradas en la exfiltración buscan señales de que los datos se están organizando y transfiriendo fuera del entorno. En un caso, se observó un proceso con el nombre ChatGPT ubicado en una carpeta de Firefox que filtraba datos de contraseñas y cookies de Firefox a la API de Telegram. En otro, se crearon archivos ZIP antes de que un usuario se conectara a un servicio de almacenamiento cloud , lo que indica una posible puesta en escena y contrabando de datos confidenciales.

Estas actividades suelen ser sutiles. Los agresores pueden distribuir las cargas a lo largo del tiempo para imitar el comportamiento habitual de los usuarios y evitar ser detectados. Las conexiones a canales de filtración conocidos, como plataformas de almacenamiento cloud , API de mensajería o incluso transferencias de correo electrónico de línea de comandos a través de SMTP, son señales de interés.

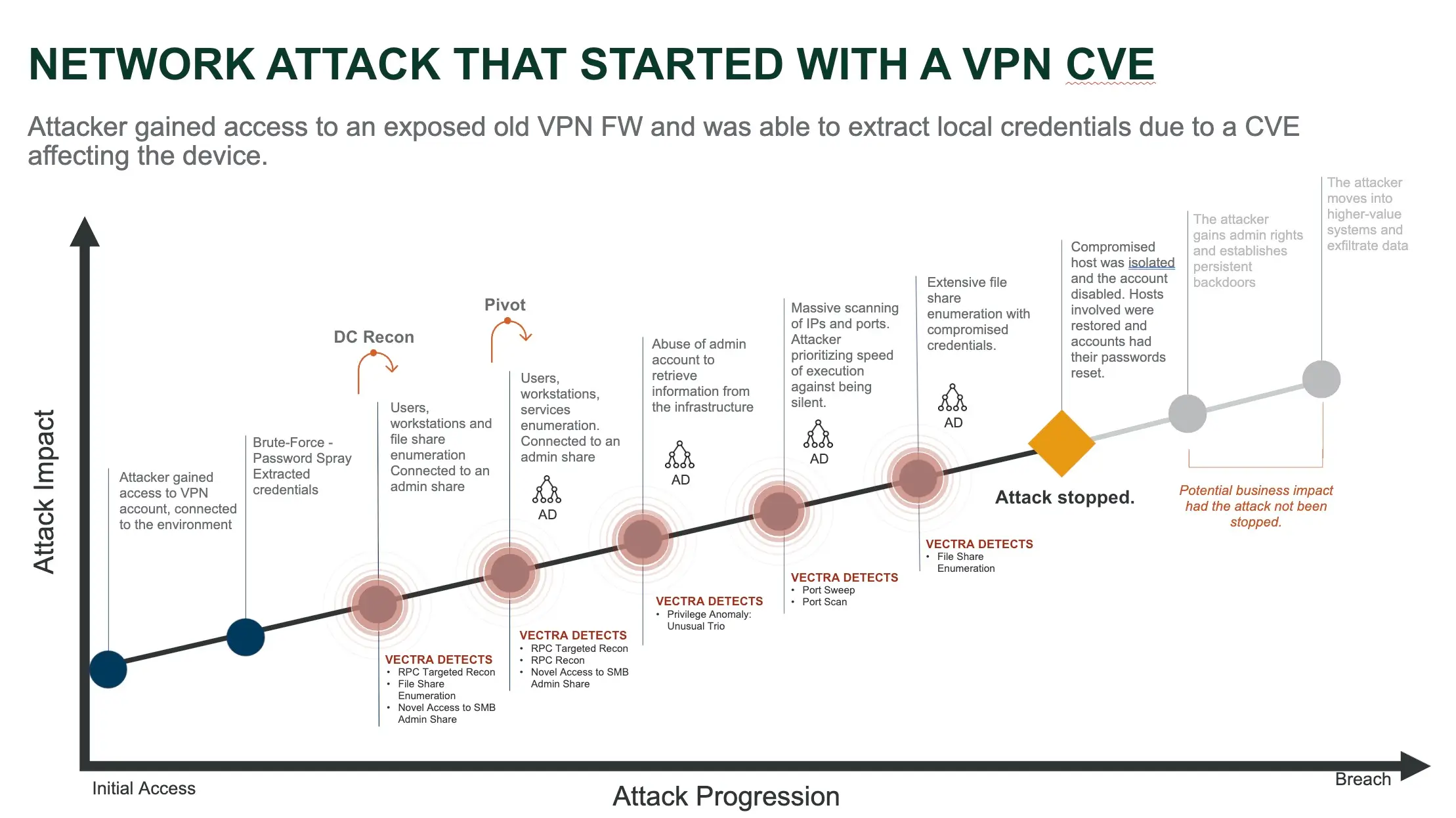

4. Caza basada en exploits/CVE

La caza basada en CVE recientes implica comprobar si los atacantes están explotando activamente las vulnerabilidades recientemente reveladas. Por ejemplo, tras la divulgación de una CVE que afectaba a los sistemas SAP, los cazadores de amenazas buscaron indicios de explotación, como el despliegue de web shells o el inicio de movimientos laterales tras la exposición a RDP.

Este tipo de caza incluye la revisión de los registros en busca de secuencias de ataque conocidas o cadenas de ejecución de comandos tras intentos de explotación.

5. Caza basada en el cumplimiento

La caza basada en el cumplimiento garantiza que los controles de seguridad se ajustan a normas como HIPAA, PCI-DSS o ISO. Los cazadores de amenazas comprueban infracciones como:

- Abrir recursos compartidos SMB que contengan información sensible.

- Almacenamiento de credenciales en texto plano en archivos Excel o de texto.

- Uso no autorizado de unidades USB para la transferencia de datos. Además, las herramientas colocadas en carpetas no supervisadas (p. ej., C:\temp, C:\pictures) y excluidas de los análisis de seguridad pueden ser aprovechadas por los actores de amenazas para persistir o evadir. La presencia de este tipo de herramientas a menudo se correlaciona con el incumplimiento y el riesgo elevado.

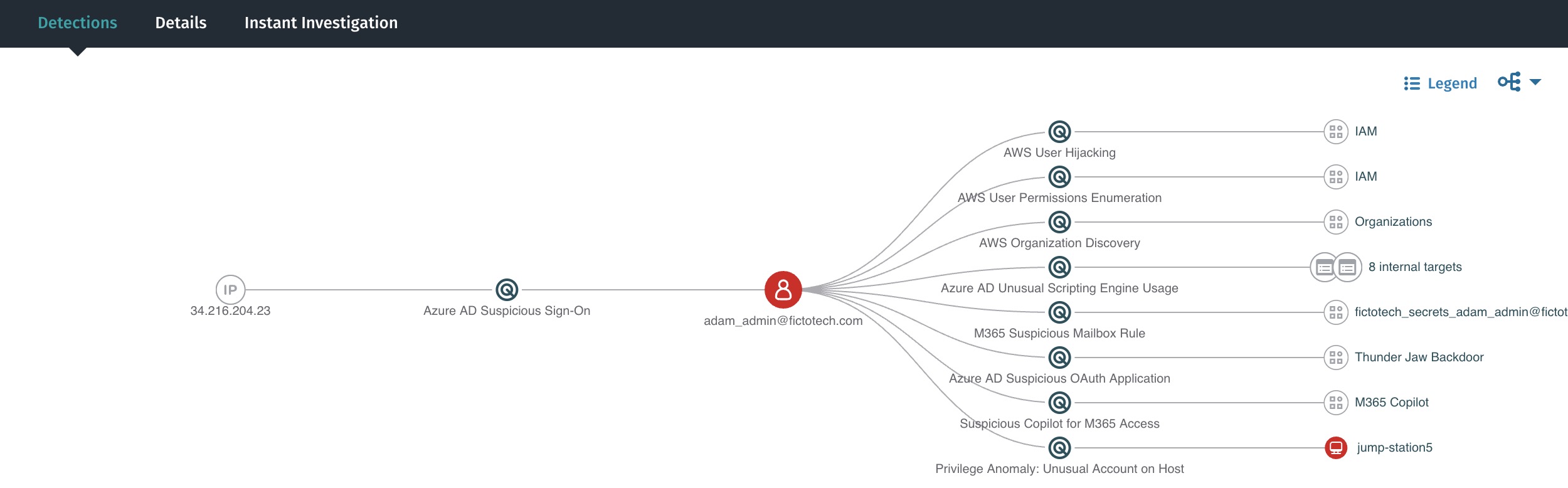

6. Caza basada en credenciales e identidades

La caza de credenciales suele comenzar con credenciales filtradas encontradas en datos de infracciones o en plataformas de la Web oscura. Los cazadores de amenazas rastrean esas credenciales hasta los sistemas y la actividad de los usuarios dentro de la organización. En algunos casos, las extensiones del navegador que roban credenciales o el adware incluido en programas gratuitos se han vinculado a la filtración de contraseñas.

Comportamientos como los inicios de sesión inesperados desde IP extranjeras, o los casos de MFA que implican técnicas de elusión como EvilGinx, también levantan sospechas. Por ejemplo, se observó que un usuario residente en Suiza iniciaba sesión desde Estados Unidos sin un contexto de viaje válido, lo que indicaba un secuestro de sesión.

Cómo Vectra AI marca la diferencia en la caza de amenazas

1. Visibilidad unificada de la red, la identidad y Cloud

Vectra AI reúne la telemetría del tráfico de red, la identidad de los usuarios y la actividad cloud en una única plataforma. Dado que las redes modernas ahora abarcan infraestructuras locales, campus, oficinas remotas, centros de datos cloud , identidades cloud , SaaS, IoT y sistemas OT, este enfoque holístico elimina la necesidad de pivotar entre herramientas aisladas. Permite a los cazadores de amenazas supervisar toda la superficie de ataque en un solo lugar, una capacidad esencial para los entornos híbridos actuales.

2. La visibilidad única de la red deja al descubierto todo el alcance de los ataques

En el caso de un cliente, se produjo una filtración lenta y sigilosa durante seis meses a través de un host que carecía de agente EDR. Como no se disponía de telemetría de punto final, la filtración no se detectó hasta que se desplegó Vectra AI . Con su exclusivo análisis de metadatos de red, Vectra AI reveló el patrón de tráfico saliente constante a un servicio de almacenamiento cloud nube, descubriendo tanto la táctica como su duración. Esto demostró cómo Vectra AI llena los vacíos de visibilidad que otras herramientas pueden pasar por alto.

3. Investigación acelerada mediante la clarificación de activos y usuarios

Vectra AI enriquece la telemetría bruta con IPs de dispositivos de mapeo contextual e IDs de sesión para nombrar usuarios y activos. En los casos de robo de credenciales o anomalías de identidad (por ejemplo, elusión de MFA o inicios de sesión sospechosos), esto ayudó a determinar rápidamente qué usuario estaba implicado y a qué sistemas se había accedido. René destacó cómo esta claridad redujo el tiempo de investigación y ayudó a aislar los sistemas afectados sin demora.

4. Revelación de infracciones

Durante las búsquedas basadas en el cumplimiento de normativas, Vectra AI detectó actividades como conexiones RDP no autorizadas, el uso de almacenamiento USB no autorizado y recursos compartidos SMB abiertos que contenían datos confidenciales. Estos hallazgos proporcionaron pruebas concretas de violaciones de políticas y ayudaron a informar sobre la preparación para el cumplimiento de marcos como PCI DSS e HIPAA.

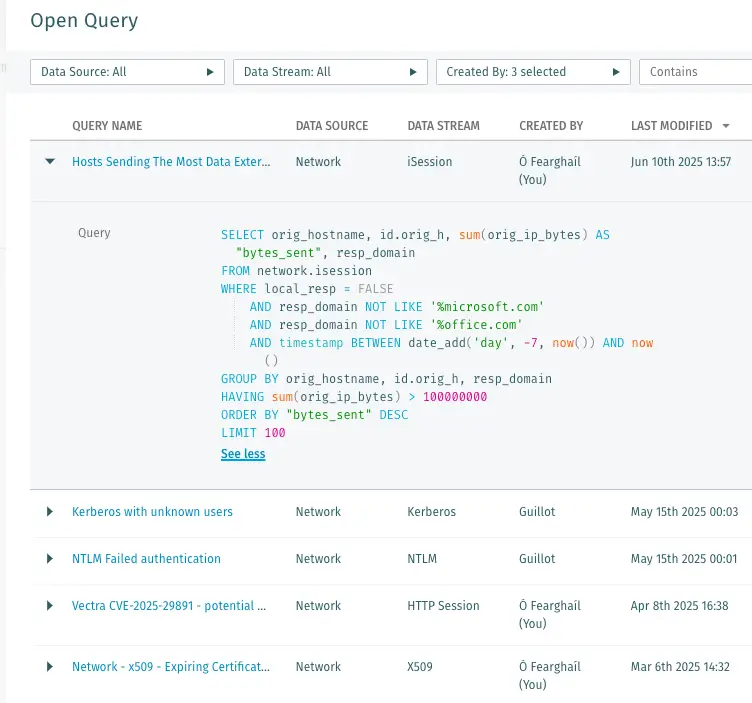

5. Experiencia de investigación sencilla e intuitiva

Vectra AI proporciona a los cazadores de amenazas acceso directo a búsquedas guardadas y consultas curadas desarrolladas por expertos en seguridad. René hizo hincapié en lo fácil que resultaba pasar de una detección a otra, profundizar en las alertas, visualizar ataques multidominio y reconstruir líneas temporales con la plataformaVectra AI . Este acceso simplificado a la información facilitó una caza eficaz y selectiva en todos los entornos.

Primeros pasos: Buenas prácticas para la caza de amenazas

- Empiece por la visibilidad: Asegúrese de tener los datos de su red, puntos finales, cloud y fuentes de identidad en un solo lugar.

- Comportamiento normal de referencia: Comprenda cómo funcionan normalmente sus usuarios y sistemas.

- Cacerías temáticas periódicas: Estructure cacerías en torno a casos de uso específicos o escenarios de amenazas de forma mensual o trimestral. También puede aprovechar las búsquedas guardadas de Vectra AI y las búsquedas sugeridas por expertos para iniciar la búsqueda de amenazas.

- Automatice siempre que sea posible: Cree reglas de detección para patrones recurrentes, como nuevas instalaciones de herramientas RMM.

- Utilizar informes y plataformas CTI: Aproveche la información sobre amenazas y los informes para crear nuevas hipótesis de caza.

Reflexiones finales

La caza de amenazas consiste en conocer su entorno lo suficientemente bien como para reconocer lo que no corresponde. Vectra AI transforma este proceso ofreciéndole visibilidad de todas las superficies de ataque, enriqueciendo los datos con contexto de comportamiento y uniéndolo todo.

Empiece poco a poco. Elija un caso de uso. Correlacione lo que encuentre. Con Vectra AI, su primera búsqueda puede ser su primera victoria.

¿Listo para ver la plataforma Vectra AI en acción?

Vea la demostración y compruebe cómo marcamos la diferencia en su investigación y caza de amenazas.