Vectra Investigate: Vea la historia completa detrás de cada amenaza

En el entorno de red híbrido actual, la detección por sí sola no es suficiente; los equipos de seguridad deben comprender la narrativa completa detrás de cada incidente. El panorama ha evolucionado: los ataques modernos no se limitan a un vector o endpoint. Se adaptan, escalan privilegios, se mezclan con comportamientos legítimos y explotan la red, la identidad y... cloud sistemas en infraestructuras cada vez más complejas.

Sin embargo, obtener información rápida y práctica sigue siendo difícil. Los datos suelen estar aislados, fragmentados, ocultos tras herramientas complejas o simplemente no están disponibles, lo que obliga a los analistas a combinar manualmente la información de los distintos sistemas para responder a preguntas básicas: ¿Dónde se inició el ataque? ¿Qué más se vio afectado? ¿Cuánto tiempo lleva activo?

Aquí es donde entra en juego Vectra Investigate. Como parte de la Vectra AI Plataforma, y respaldada por nuestra posición de liderazgo en el Cuadrante Mágico de Gartner para Detección y Respuesta de Red (NDR) , Vectra Investigate complementa nuestras detecciones de IA, para proporcionar metadatos enriquecidos, unificados y de fácil acceso para respaldar investigaciones rápidas y en profundidad y la búsqueda de amenazas.

Vectra Investigate se basa en metadatos enriquecidos de más de 25 fuentes y más de 300 campos, lo que proporciona hasta 30 días de visibilidad histórica en toda su red moderna. Al integrar el contexto basado en IA con la telemetría de amenazas, Vectra Investigate ayuda a los equipos de seguridad a reducir el riesgo, resolver amenazas, acelerar las investigaciones y habilitar la búsqueda proactiva de amenazas, todo desde la misma consola.

Con acceso intuitivo a la información —mediante investigaciones sin consultas, búsquedas de expertos y, ahora, Búsqueda SQL y Búsquedas Guardadas—, los equipos de seguridad pueden ir más allá de las alertas para responder preguntas críticas con rapidez. Según el informe de IDC "El Valor Empresarial de Vectra AI , las organizaciones que utilizan Vectra Investigate han visto una reducción del 50 % en el tiempo dedicado a investigar alertas de seguridad , lo que se traduce en decisiones más rápidas y una respuesta más eficiente.

Los clientes confían en Vectra Investigate para:

- Mantener una visibilidad continua de los riesgos emergentes, como herramientas de TI en la sombra no administradas (por ejemplo, DeepSeek) y exposiciones heredadas, como cifrados débiles.

- Realizar investigaciones de incidentes completas que correlacionen las señales NDR y EDR, no solo alertando, sino descubriendo el alcance y el impacto completos.

- Búsqueda de amenazas de potencia para el movimiento lateral, validación de cumplimiento en todas las regiones y roles, y resolución de problemas de red para anomalías de rendimiento

- Responda las preguntas de alto impacto que conducen a decisiones más rápidas, una comprensión más profunda y resultados más efectivos.

Desbloquee investigaciones más rápidas y profundas a través de la búsqueda SQL y las búsquedas guardadas

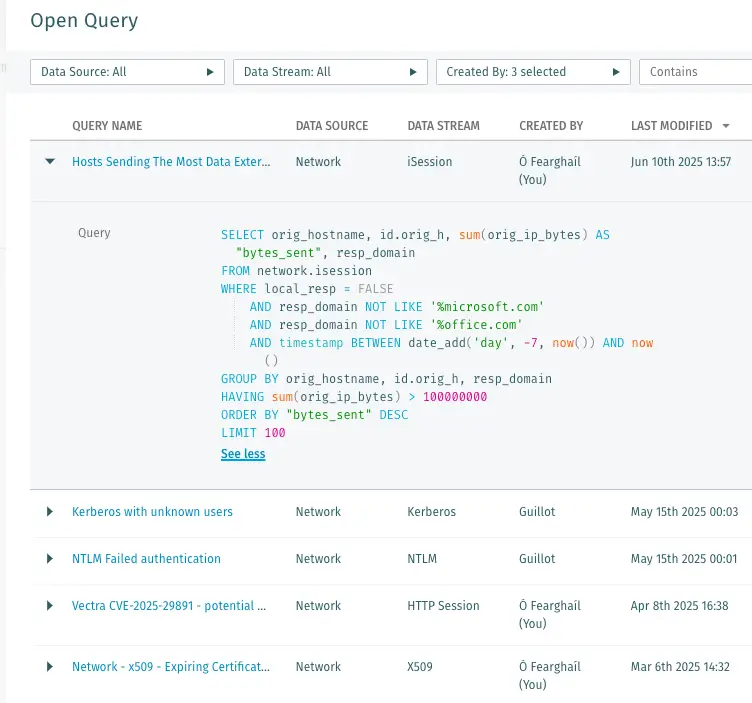

Con la disponibilidad general de SQL Search en el Vectra AI Plataforma, su equipo ahora tiene el poder de descubrir información detallada de sus metadatos en todo el mundo. cloud , identidad y entorno de red. Ya sea que esté rastreando la exfiltración de datos, descubriendo inicios de sesión inusuales o exponiendo actividad de balizamiento sigiloso, SQL Search ofrece a los analistas total flexibilidad para explorar señales de amenaza. Pero también sabemos que la velocidad y la accesibilidad son igual de cruciales. Por eso, hemos creado una biblioteca de consultas prediseñadas . Las búsquedas guardadas (búsquedas listas para usar) están diseñadas por Vectra AI Analistas de seguridad: para acelerar sus investigaciones con un solo clic. Esta biblioteca se actualizará periódicamente con las últimas investigaciones de amenazas y técnicas de ataque, lo que garantiza que su equipo se mantenga a la vanguardia de las amenazas emergentes.

Por qué esto es importante para su equipo

- Investigaciones avanzadas, simplificadas: ejecute consultas complejas de múltiples condiciones para encontrar comportamientos sutiles de atacantes.

- Conocimiento experto, accesible instantáneamente: las búsquedas guardadas permiten que tanto los analistas junior como los senior puedan realizar investigaciones profundas sin tener que escribir una línea de SQL.

- Preparado para el futuro : esto es solo el comienzo: próximamente estarán disponibles las guías de búsqueda en lenguaje natural y de búsqueda de amenazas dentro del producto.

A continuación se muestran 6 ejemplos de búsqueda prácticos que puede comenzar a utilizar hoy mismo desde la pestaña Búsquedas guardadas:

1. Red: Descargas de archivos mediante HTTP no seguro

Por qué: Los atacantes suelen utilizar HTTP para entregar cargas útiles internamente.

Lo que encuentra: Dispositivos que obtienen tipos de archivos potencialmente maliciosos a través de HTTP.

SELECCIONE marca de tiempo, nombre_de_host_orig, id.orig_h, id.resp_h, host, uri, agente_de_usuario, longitud_del_cuerpo_de_respuesta DE network.http DONDE método != 'HEAD' Y (uri COMO '%.ps1' O uri COMO '%.exe' O uri COMO '%.bat' O uri COMO '%.msi' O uri COMO '%.vb' O uri COMO '%.vbs' O uri COMO '%.dll' O uri COMO '%.reg' O uri COMO '%.rgs' O uri COMO '%.bin' O uri COMO '%.cmd' O uri COMO '%.hta' ) Y marca de tiempo ENTRE date_add( 'day' , - 7 , now()) Y now() LÍMITE 100 2. Red: Hosts que envían la mayor cantidad de datos externamente

Por qué: La exfiltración no siempre parece ruidosa: el volumen importa.

Lo que encuentra: Hosts con la mayor cantidad de datos salientes en los últimos 7 días.

SELECCIONE orig_hostname, id.orig_h, suma(orig_ip_bytes) COMO "bytes_sent" , resp_domain DE network.isession DONDE local_resp = FALSO Y resp_domain NO COMO '%microsoft.com' Y resp_domain NO COMO '%office.com' Y marca de tiempo ENTRE date_add( 'day' , - 7 , now()) Y now() AGRUPE POR orig_hostname, id.orig_h, resp_domain QUE TIENE suma(orig_ip_bytes) > 100000000

ORDENAR POR "bytes_sent" DESC LÍMITE 100 3. Red: balizamiento hacia destinos poco comunes

Por qué: Los implantes dirigidos a menudo se comunican con una infraestructura exclusiva de un host.

Lo que encuentra: Destinos con comunicación repetida desde un solo dispositivo.

SELECCIONE resp_domains, CONTAR(DISTINCT id.orig_h) COMO "hosts_únicos" , SUMA(recuento_de_sesiones) COMO "sesiones_totales" DE network.beacon DONDE timestamp ENTRE date_add( 'day' , - 7 , now()) Y now() AGRUPAR POR resp_domains QUE TIENE CONTAR(DISTINCT id.orig_h) = 1 Y SUMA(recuento_de_sesiones) > 20

ORDENAR POR "total_sesiones" DESC LÍMITE 100 4. Consulta DNS que contiene «DeepSeek»

Por qué : Detectar posible malware o herramientas basadas en IA como DeepSeek que se utilizan en su entorno.

Lo que encuentra: consultas DNS que contienen referencias a “deepseek”.

SELECCIONAR * DE network.dnsrecordinfo DONDE consulta COMO '%deepseek%' 5. Entra ID: Ubicaciones de inicio de sesión inusuales

Por qué: Los patrones de inicio de sesión inusuales pueden indicar credenciales comprometidas o abuso de acceso.

Lo que encuentra: Inicios de sesión de países que rara vez o nunca se ven en su entorno.

SELECCIONE ubicación.país_o_región como "ubicación" , cuenta (*) AS "inicios de sesión"

DESDE o365.signins._all DONDE timestamp ENTRE date_add( 'day' , - 7 , now()) Y now() AGRUPAR POR location.country_or_region ORDENAR POR "signins" ASC LÍMITE 100 6. AWS: Llamadas API repetidas no autorizadas o fallidas

Por qué: Los intentos de fuerza bruta o la automatización mal configurada a menudo dejan rastros de fallas de API.

Lo que encuentra: Entidades que realizan repetidas llamadas fallidas a la API de AWS, con contexto de error completo.

SELECCIONE vectra.entity.resolved_identity.canonical_name, nombre_de_evento, código_de_error, COUNT(*) como "failureCount" , MIN(marca de tiempo) como "firstSeen" , MAX(marca de tiempo) como "Última vez visto"

DESDE aws.cloudtrail._all DONDE COALESCE(código_de_error, '' ) != ''

GRUPO POR vectra.entity.resolved_identity.canonical_name, event_name, error_code QUE TIENE un recuento (*) > 10

ORDENAR POR "failureCount" DESC LÍMITE 100 Empieza ahora

Con Vectra Investigate, su equipo se mueve más rápido, busca de forma más inteligente y comparte conocimiento de forma más efectiva, lo que garantiza que la actividad sospechosa no pase desapercibida.

Utilice estas búsquedas hoy a través de su biblioteca de Búsquedas guardadas en el Vectra AI Plataforma o mira esta demostración para obtener más información.