Su entorno híbrido ha llegado para quedarse. Como la mayoría de los equipos SOC, es probable que esté añadiendo más herramientas y gestionando más alertas que nunca en respuesta a los nuevos casos de uso y avances tecnológicos. Al mismo tiempo, más herramientas generan más alertas, más falsos positivos y ruido que sólo añaden más presión y suponen una carga más pesada para su equipo, con el mismo número de horas para remediarlas. A esto lo llamamos la "Espiral de más".

Peor aún, si no puede identificar comportamientos maliciosos fuera de su cobertura o no tiene tiempo suficiente para examinar cada alerta, no podrá investigar, priorizar o incluso responder a cada amenaza. Algo tiene que ceder.

La "espiral del más" se hace aún más real con la expansión de los entornos híbridos

La protección de su organización se vuelve aún más difícil a medida que amplía continuamente su superficie híbrida más allá del endpoint. El hecho es que la defensa de un entorno híbrido es una responsabilidad que va más allá de las soluciones de endpoint heredadas e incluso sofisticadas.

Y, por supuesto, los actores de amenazas híbridas están más que encantados de aprovecharse de su entorno híbrido en expansión, ¿por qué no habrían de hacerlo? Les permite infiltrarse en su entorno, escalar privilegios, moverse lateralmente y progresar en sus ataques sin ser detectados.

Los atacantes híbridos tienen espacio para campar a sus anchas

Desde el punto de vista de un atacante, ¿qué puede no gustar de una superficie de amenaza híbrida en expansión? Más superficies cloud , más cargas de trabajo SaaS, más identidades, más espacio para correr, esconderse y atacar. También sabemos que las amenazas suelen lanzar múltiples ataques a través de superficies híbridas, muchos de los cuales no son detectados por las soluciones convencionales.

Un tiempo de permanencia no detectado significa un comportamiento no detectado, la oportunidad para el atacante de explorar y mezclarse con los patrones de comportamiento normales para ejecutar posibles robos de datos, daños operativos, ransomware... y todo lo demás.

Por este motivo, la protección de un entorno híbrido en expansión no se limita a la eficacia de la defensa de los endpoints, sino que también debe dar prioridad a la seguridad que proteja a su organización frente a las amenazas híbridas que se exponen y, en última instancia, comprometen más allá de los endpoints.

Además, no es ningún secreto que continuamente se desarrollan y lanzan nuevas TTP de ataques híbridos. Los actores de amenazas hacen lo que hacen. Basta con echar un vistazo a todas las tácticas y técnicas de ataque actuales observadas en el informe MITRE ATT&CK de MITRE.

Cinco TTP habituales en los ataques híbridos

Hay un puñado de TTP de ataques híbridos que los atacantes utilizan con bastante frecuencia por una sencilla razón: funcionan. La buena noticia es que una vez que se tiene una idea de cómo funcionan, se pueden adaptar las prácticas de seguridad para detenerlos. Para ello, a continuación se presentan cinco TTP de ataques híbridos comunes que podrían amenazar a su organización sin llegar a activar o comprometer sus defensas de endpoints. Veamos cinco métodos que los verdaderos atacantes utilizan para encontrar exposición más allá del endpoint.

Los TTP detallados a continuación son fragmentos del eBook: A Breakdown of Emerging Attacker Methods - descárguelo gratis y obtenga toda la información sobre cada ataque, incluyendo cómo priorizar cada técnica post-compromiso en su defensa.

1.

Anulación de MFA: MFA (autenticación de múltiples factores) debe ser utilizado por todas las organizaciones como una forma eficaz de ayudar a prevenir el acceso no autorizado a la cuenta si una contraseña ha sido comprometida, sin embargo, los atacantes siguen trabajando para exponer las identidades en otros lugares.

Uso de atacantes híbridos: El actor de la amenaza Lapsus$ es un grupo de ciberdelincuentes bien financiado que se centra en el ransomware y los datos con técnicas en los libros de jugadas de ransomware. Lapsus$ utiliza credenciales comprometidas, en algunos casos mediante la compra de acceso VPN con el fin de eludir MFA. Pueden intentar conectarse a un endpoint, realizar reconocimiento de red, moverse lateralmente sobre RDP (escritorio remoto) y escalar privilegios locales. Después de eludir la MFA, los informes muestran que Lapsus$ va tras credenciales privilegiadas, accediendo a Azure AD (ahora Entra ID), M365 y SharePoint mientras trabajan hacia la exfiltración. Detener este tipo de ataque requiere la capacidad de priorizar los métodos de ataque posteriores al compromiso.

He aquí una forma sencilla de calcular el riesgo de exposición a la identidad de su organización. Calculadora de exposición a la identidad de Vectra.

2.

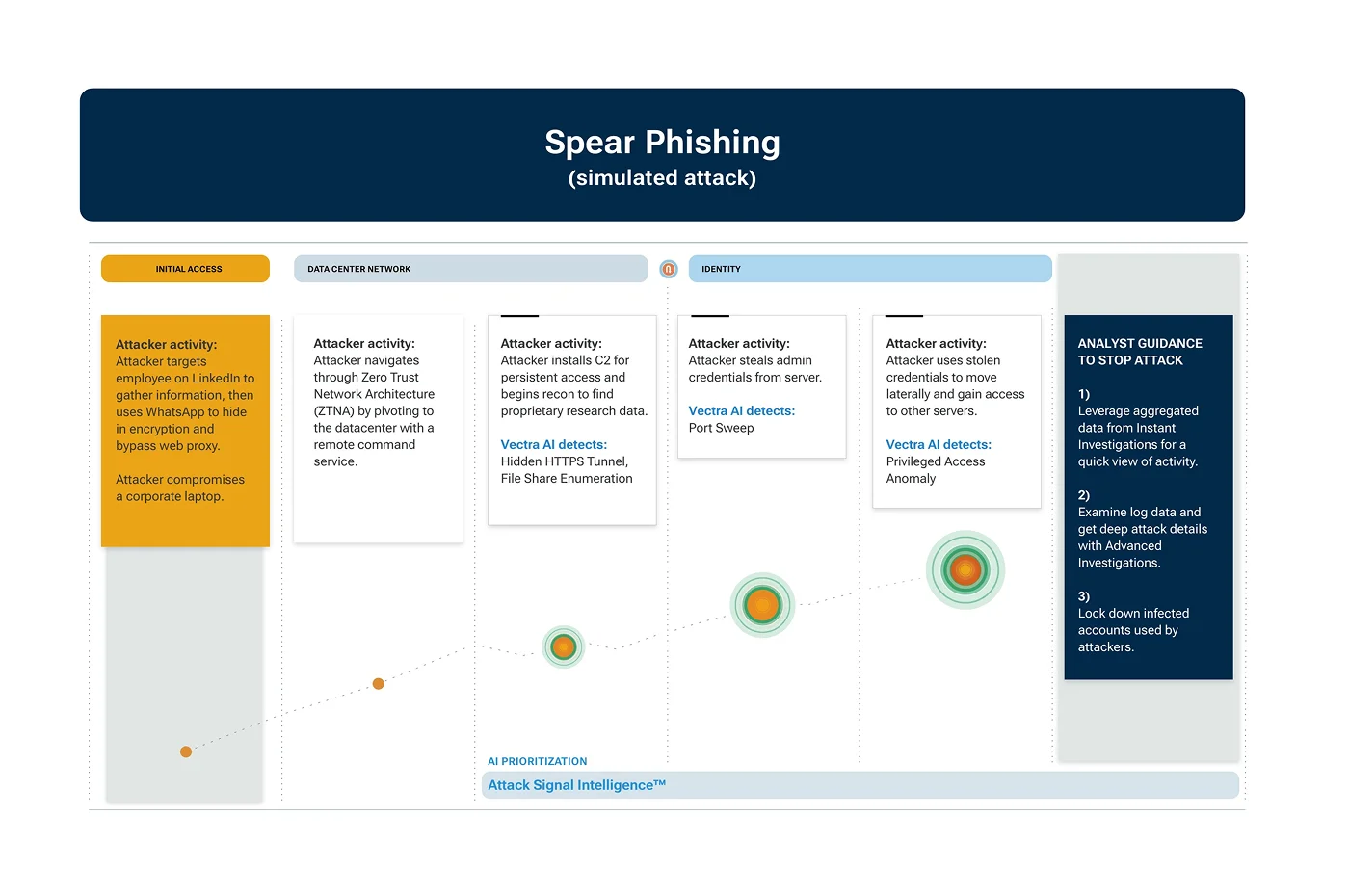

Spear Phishing: Una técnica común en la que los atacantes utilizan información que puede ser de interés para un grupo o individuo como cebo, por lo que el objetivo actúa abriendo un archivo adjunto o haciendo clic en un enlace - en última instancia, la exposición de su organización.

Uso de atacantes híbridos: Actores de amenazas como Lazarus, un grupo de ciberdelincuentes norcoreano patrocinado por el estado que tiene un historial de atacar a las empresas farmacéuticas para el robo de patentes también ha sido asociado con ataques de alto perfil como la brecha de Sony Pictures en 2014 y el uso de Log 4j Exploits para capitalizar una vulnerabilidad de ejecución remota de código. Los informes muestran a Lazarus recopilando información de los empleados de las cuentas de LinkedIn y luego utilizando WhatsApp para ocultarse en el tráfico cifrado y eludir la seguridad de prevención para comprometer un ordenador portátil corporativo. A partir de ahí, la progresión potencial podría ser cualquier cosa, desde obtener acceso al centro de datos o instalar comando y control (C2 ) para el acceso persistente para moverse lateralmente. La detección temprana y la priorización de la actividad y los patrones de comportamiento de los atacantes son fundamentales para que su equipo de seguridad impida que progrese un ataque similar.

3.

Living Off the Land (LOTL): Una táctica comúnmente utilizada para mezclarse con la actividad normal de la red y operar discretamente, los atacantes híbridos aprovechan las técnicas LOTL para progresar a través de entornos y permanecer más tiempo después del compromiso.

Uso de atacantes híbridos: Volt Typhoonphoon, un actor de amenazas patrocinado por el estado chino ha estado activo desde 2021 con objetivos que incluyen equipos de red de pequeñas oficinas domésticas como routers, firewalls y hardware VPN. Volt Typhoon se centra en recopilar credenciales de usuario para obtener y mantener el acceso sin ser detectado durante el mayor tiempo posible a través de una variedad de técnicas LOTL. Una vez dentro, las tácticas incluyen, entre otras, técnicas de mando y control (C2) y de reconocimiento para recopilar información. Una señal de ataque integrada con detección de comportamientos y priorización basada en IA es clave para detener este tipo de ataque.

¿Cómo funciona el mando y control (C2) ¿Cómo funcionan las técnicas de mando y control?

4.

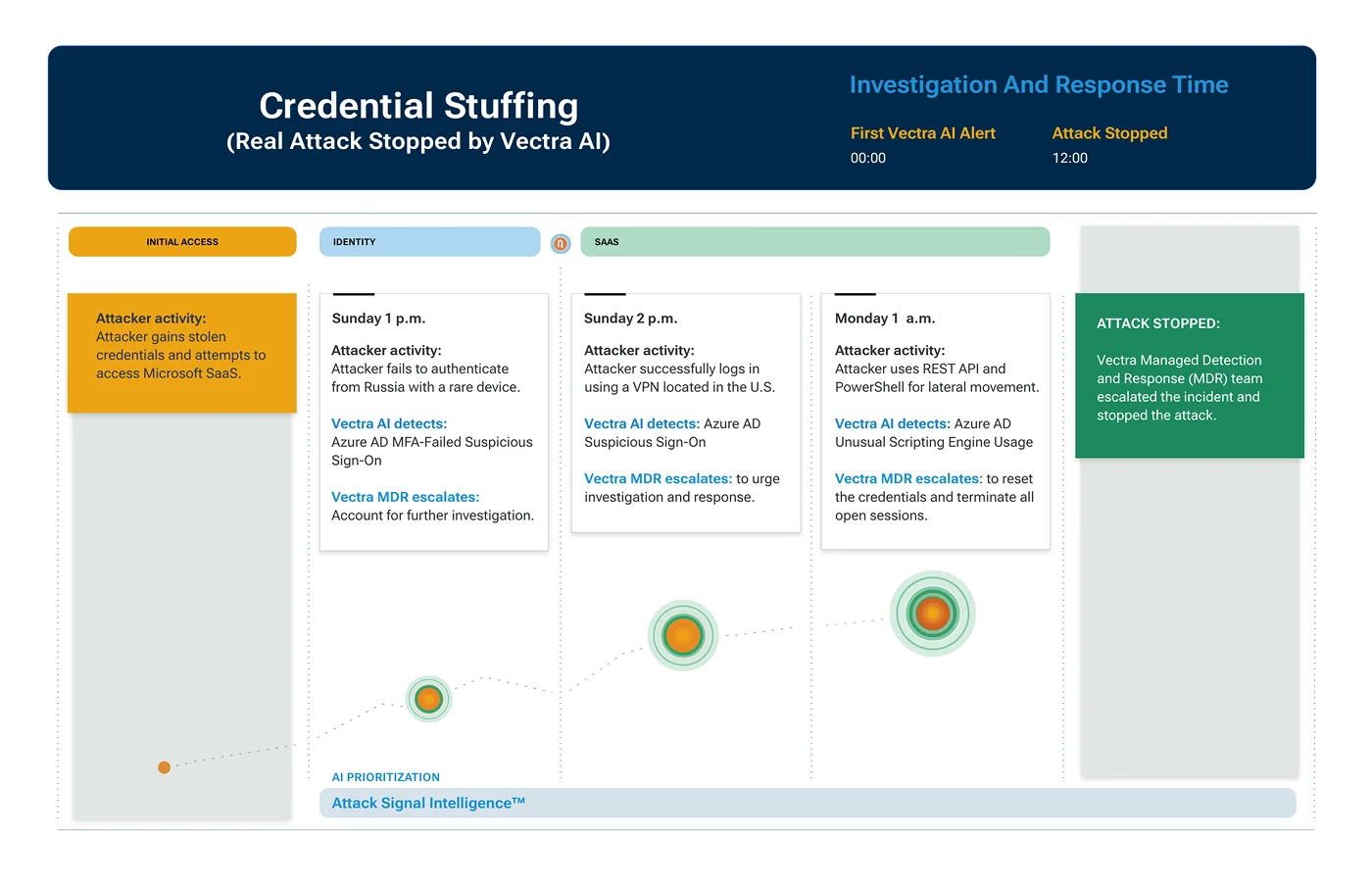

Credential Stuffing: Los atacantes siempre están buscando formas de autenticarse, y las credenciales robadas les permiten hacerlo. El relleno de cre denciales es una técnica de fuerza bruta que puede producirse cuando los atacantes obtienen credenciales de usuario (posiblemente cuando son desechadas y/o vendidas en línea después de un compromiso) y utilizan herramientas automatizadas para ayudar a autenticar y obtener acceso. Dado que el relleno de credenciales suele implicar múltiples intentos de autenticación, los equipos de seguridad tienen la oportunidad de detectar los intentos fallidos de inicio de sesión con las herramientas adecuadas.

Uso de atacantes híbridos: El equipo de Vectra MXDR respondió recientemente a un ataque en el que un atacante con base en Rusia obtuvo credenciales robadas e hizo múltiples intentos fallidos de autenticación. El actor de la amenaza finalmente obtuvo acceso a través de una VPN con sede en EE.UU. y rápidamente se movió lateralmente para acceder a los sistemas SaaS. Una vez más, una señal de ataque integrada para detectar y priorizar el comportamiento del atacante tras el ataque, junto con un plan de respuesta, es el factor clave para detener este tipo de ataque.

5.

ExplotaciónZero-Day : Una de las formas más comunes en las que los atacantes siempre buscarán exponer los entornos híbridos es atacando sistemas con una vulnerabilidad no identificada o sin parche. Para ir un paso más allá, si una vulnerabilidad es desconocida o existe sin un parche, es más probable que los atacantes que la utilicen tengan éxito en su ataque.

Uso de atacantes híbridos: Las vulnerabilidadesZero-Day quedan fuera de su cobertura típica de TI cuando quedan sin parche o son desconocidas. Cuando esto ocurre, los atacantes tienen una ruta fácil para explotarlas y luego comprometer su entorno híbrido, robar datos o avanzar hacia un objetivo. Debido a la naturaleza desconocida de una vulnerabilidad de Zero-Day cero, las medidas de seguridad preventivas no detectarán a un atacante que aproveche el fallo, lo que subraya aún más la necesidad de detectar y priorizar el comportamiento de los atacantes que ya están activos en sus sistemas antes de que se produzcan daños.

Vea exactamente cómo una vulnerabilidad zero-day cero puede ser utilizada por los atacantes híbridos en el Vectra AI Threat Briefing: Ataques a Cloud híbrida:

¿Cómo defenderse de los ataques híbridos que van más allá del endpoint?

En cada escenario de ataque descrito anteriormente y detallado en el eBook, una defensa exitosa incluye tres piezas cruciales:

Cobertura: Los atacantes híbridos no sólo intentan exponer una superficie, lo que significa que su señal de ataque debe abarcar todas las superficies de ataque híbridas.

Claridad: Una señal de ataque integrada impulsada por IA puede detectar y priorizar los métodos de ataque posteriores al compromiso, para que su equipo sepa qué es malicioso y qué eventos necesitan atención.

Control: Uno de los ejemplos de ataque mostraba cómo un ataque de relleno de credenciales fue detenido por un equipo gestionado de detección y respuesta. La clave es disponer de controles de respuesta 24x7x365, ya sean gestionados internamente o por un equipo externo.

Cada entorno presenta un conjunto único de retos para los defensores, pero detener a los atacantes no tiene por qué ser excesivamente complicado. De hecho, sabemos que los atacantes híbridos tratarán de explotar las debilidades de las herramientas de seguridad existentes, atacar a través de múltiples superficies, tratar de avanzar ocultándose en la actividad normal, utilizar credenciales robadas y aprovechar cualquier otro medio posible, por lo que los defensores sólo tienen que asegurarse de que tienen un plan que les permita priorizar la actividad posterior al compromiso.

No olvide descargar el eBook gratuito : A Breakdown of Emerging Attacker Methods para ver cómo los equipos de seguridad están priorizando con éxito el comportamiento de los atacantes después del compromiso. O echa un vistazo a la infografía relacionada.