No sé ustedes, pero cuando oigo cómo se comportan los atacantes híbridos de hoy en día (hablaremos de ellos en un minuto), mi mente se traslada directamente al reino animal. Tácticas implacables con espacio para correr en grandes dominios. Son el tejón melero. Una mordedura de serpiente o unos cientos de picaduras de abeja pueden retrasar su ataque por un momento, pero encontrarán la forma de acabar con toda la colmena o esperarán a que pase el efecto del veneno para saciar su apetito.

Afortunadamente, no tienes que adentrarte demasiado en la región subsahariana conmigo porque hemos estado estudiando de cerca lo que los ciberatacantes hacen realmente después de un compromiso: cómo se mueven, qué tácticas utilizan para progresar y qué se necesita para detenerlos una vez que ya han conseguido acceder. Nuestras anatomías de ataque publicadas son una forma sencilla de ver lo que ocurre realmente durante un ciberataque, y también me impiden hablar de la progresión de los ataques sin utilizar imágenes de depredadores de pastizales.

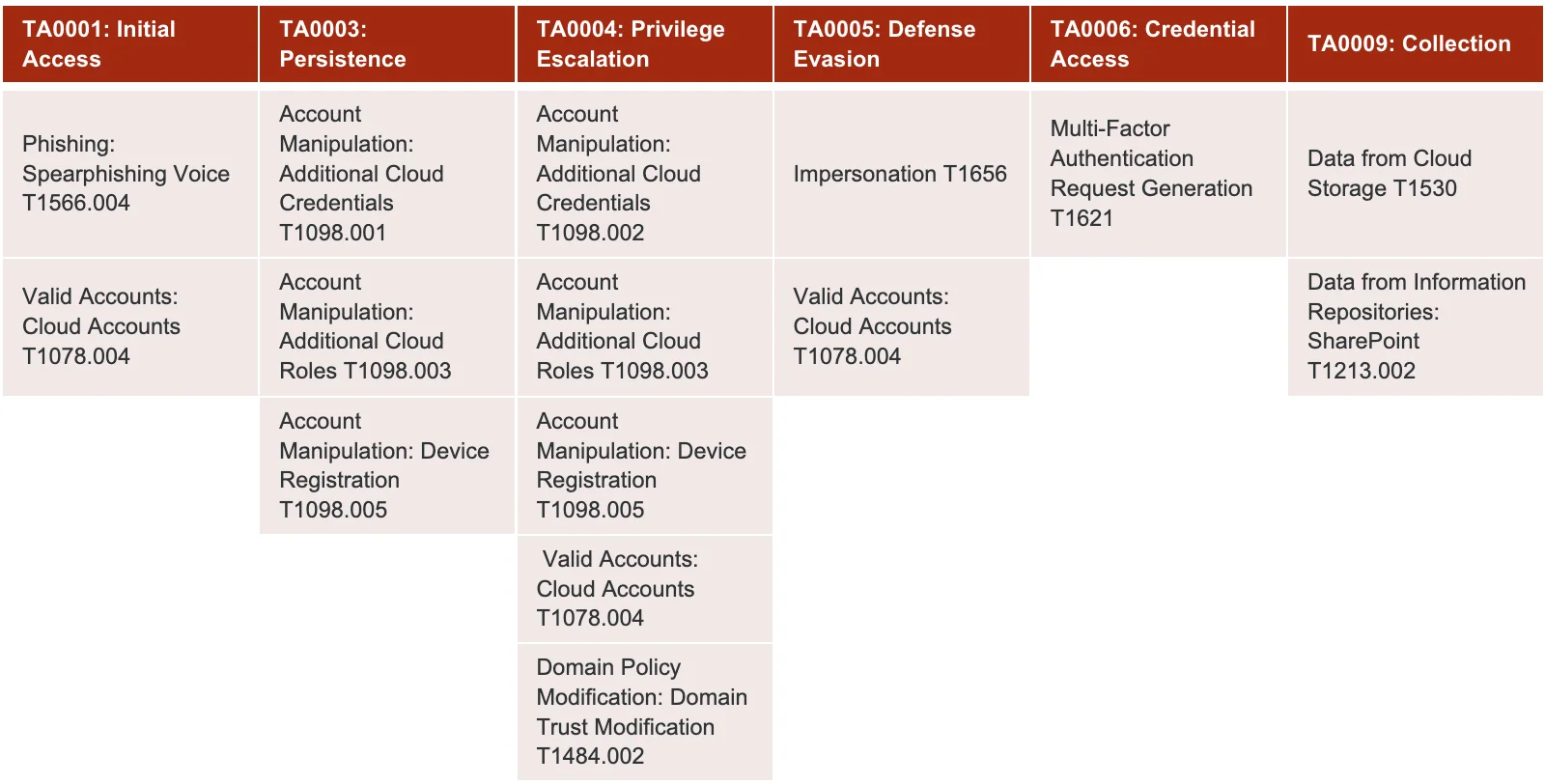

Para mantener el rumbo, hace poco analizamos detenidamente cinco ejemplos de ataques híbridos en el eBook: A Breakdown of Emerging Attacker Methods para ver cómo los atacantes de hoy se infiltran, escalan privilegios, se mueven lateralmente y progresan en sus ataques. Puede utilizar los detalles de los ataques cubiertos para hacerse una buena idea de lo que hacen los atacantes después de la intrusión, ya que hemos alineado sus tácticas con las de MITRE ATT&CK de MITRE, a la vez que se muestra dónde se puede detectar y priorizar cada táctica con la oportunidad de detenerla antes en la progresión del ataque. En este blog, vamos a hablar de algunos de los puntos clave.

Estamos de acuerdo: defenderse de los ataques híbridos es extremadamente difícil.

En primer lugar, expliquemos qué entendemos por ataque híbrido.

El factor principal es que, dado que las empresas son ahora híbridas, los atacantes están utilizando esto en su beneficio, por lo que todos los ataques son ahora ataques híbridos. Mark Wojtasiak (también conocido como Woj), vicepresidente de producto de Vectra AI, ofrece más información sobre este concepto en su reciente publicación.

Algunos de los rasgos más comunes que dificultan la detención de los ataques híbridos son la forma en que eluden la prevención, comprometen las identidades, elevan y se ocultan en los privilegios para moverse lateralmente a través de los dominios, a menudo a gran velocidad. En muchos casos, las herramientas de seguridad echan más leña al fuego. De media, los equipos SOC reciben 4.484 alertas al día y más de dos tercios (67%) de ellas son ignoradas, según el informe 2023 State of Threat Detection. Como dice Mark, es como intentar encontrar "la aguja" en un montón de agujas.

De hecho, el 97% de los analistas del mismo informe afirmaron que les preocupa perderse un suceso relevante por estar enterrado en una avalancha de alertas. A menudo nos hemos referido a esto como la "espiral de más": más superficie de ataque, más exposición, más lagunas, más puntos ciegos que conducen a más herramientas, más detecciones, más alertas y más falsos positivos. La espiral crea un volumen inmanejable de ruido y trabajo para los equipos SOC que los atacantes híbridos aprovechan para esconderse, moverse lateralmente y hacer progresar sus ataques. ¿Qué importa cuántas detecciones o alertas tenga si la mayoría de ellas no se pueden abordar?

Los ataques híbridos se producen en múltiples superficies

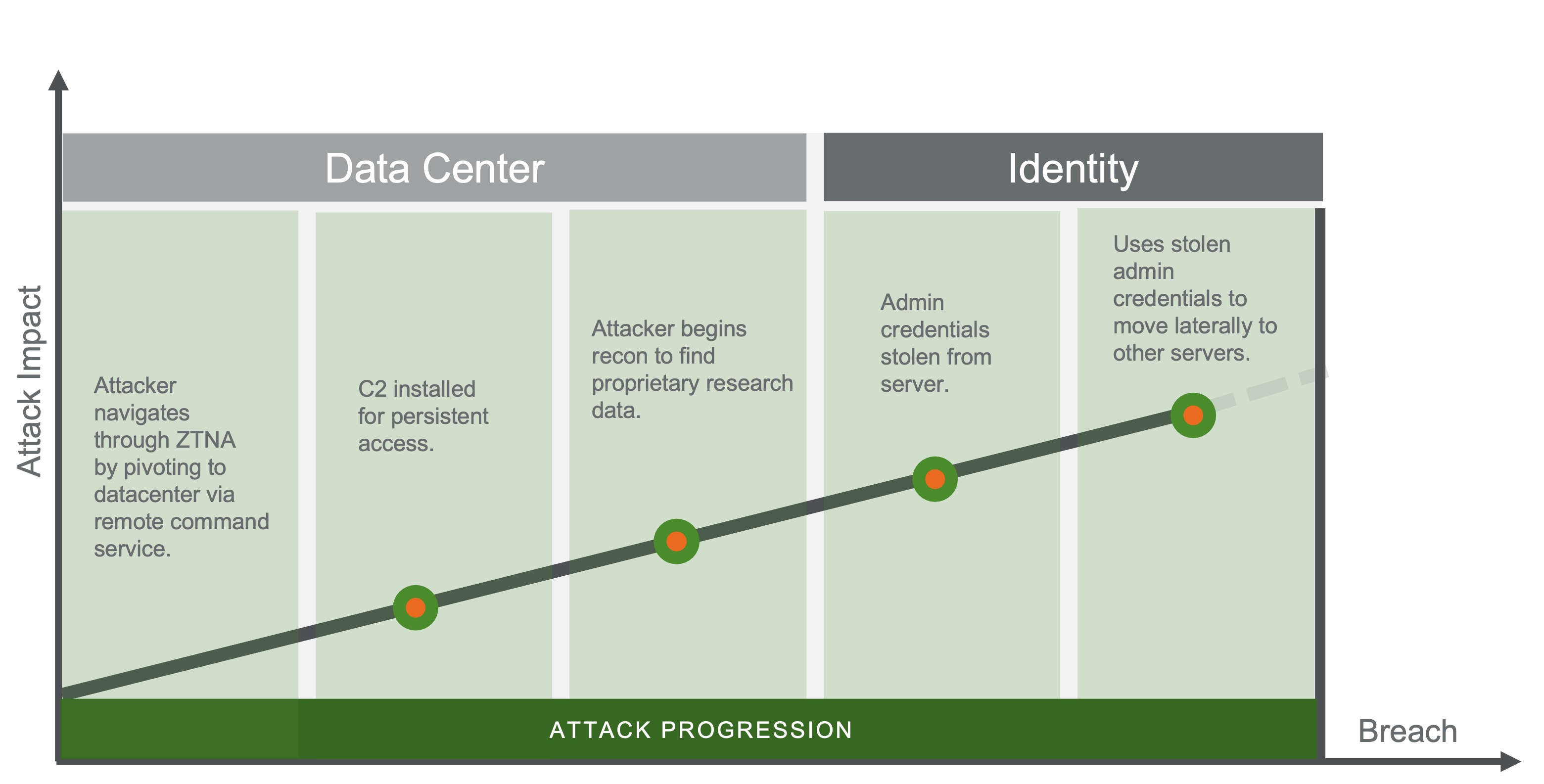

Dado que los entornos son ahora híbridos, la exposición a las amenazas existe en todas partes. Más allá del centro de datos, tal vez sean su cloud pública, SaaS, IaaS, PaaS, instancias de identidad, puntos finales, etc., los que abren vías de ataque a los agresores. Cada ataque que destacamos en el eBook incluía múltiples superficies de ataque. Por ejemplo, se detendrá a un atacante que intente poner en peligro un punto final si dispone de EDR (detección y respuesta de puntos finales), pero eso no significa que no intente abrirse camino a través de una ruta diferente o eludir por completo la protección de los puntos finales. Podría ser con credenciales robadas, obteniendo acceso VPN, tal vez ambas cosas o algo totalmente diferente - la clave para detenerlos será lo pronto que seas capaz de verlos una vez que ya están dentro.

Los ataques híbridos son tácticas basadas en la identidad

Al igual que cada uno de los cinco ataques evaluados incluye múltiples superficies de ataque, los cinco ataques también aprovecharon el robo de credenciales o contraseñas de administrador. Coincidentemente, el Informe de Horizontes de Amenazas 2023 de Google Cloud encontró que "los problemas de credenciales siguen siendo un desafío constante, representando más del 60% de los factores de compromiso." A medida que seguimos aprendiendo más sobre los ataques basados en la identidad, la empresa híbrida en expansión también está afectando nuestra capacidad como defensores para asegurar cada identidad. Incluso con MFA (autenticación multifactor), que es una forma efectiva de ayudar a prevenir el acceso no autorizado a cuentas si una contraseña ha sido comprometida, los atacantes están encontrando otras formas de exponer las identidades - Scattered Spider que ha descifrado esta tuerca con eficacia. Independientemente de cómo se comprometa una identidad, ya sea mediante spear phishing o a través de nuevos métodos basados en IA, detenerlos dependerá de nuevo de lo pronto que se detecte y priorice el compromiso de la identidad.

El siguiente diagrama muestra algunas vistas diferentes de las técnicas de identidad cloud documentadas.Puedes leer más sobre este tema en el reciente blog de Vectra AIAI Scattered Spider threat briefing.

Los atacantes híbridos se esconden para prosperar tras el compromiso

Woj, vicepresidente de producto de Vectra AI suele decir: "La seguridad piensa en términos de superficies de ataque individuales, pero los atacantes piensan en una superficie de ataque híbrida gigante." Se ha informado de que el 25% de todos los ciberataques implican movimiento lateral. Todo lo que eso significa realmente es que un atacante se mueve por todo su entorno híbrido. Según esa definición, la estadística es probablemente muy superior al 25%. La mayoría de los ataques que evaluamos contienen alguna forma de movimiento lateral. En general, los atacantes se las ingenian para moverse de una superficie de ataque a otra, obtener credenciales que les ayuden a pasar desapercibidos, vivir de la tierra o moverse por donde puedan con cualquier acceso que tengan para poder realizar reconocimientos y aprender sobre el entorno. El movimiento lateral es sólo un ejemplo, pero la conclusión es que detener a los atacantes híbridos se reduce a -lo han adivinado- la capacidad de detectar, priorizar y detenerlos una vez que ya están dentro, independientemente de dónde se encuentren.

Los ataques híbridos pueden detenerse... al principio de su progresión

Sabemos por qué son difíciles de encontrar, sabemos lo que quieren hacer (obtener acceso, robar credenciales, moverse lateralmente para progresar y, en última instancia, causar daños) y sabemos que añadir más alertas a la cola de los analistas SOC no va a resolver el problema: ya no podemos ocuparnos de todas las que tenemos (¿quién podría olvidar el número 4.484?). A veces las herramientas que tenemos nos hacen sentir seguros de que estamos cubiertos, pero eso no tiene por qué ser cierto, ya que el 71% de los analistas SOC admiten que su organización puede haber sido comprometida y que aún no lo saben. Eso no es exactamente confianza.

Sin embargo, si echamos un vistazo a los ejemplos de ataques híbridos que se han desglosado, podemos ver que, aunque todavía hay detecciones que alertan sobre varios métodos de ataque, se les está dando prioridad para que los defensores tengan la información correcta para responder con confianza con la acción correcta en el momento adecuado. Hay una diferencia entre tener otra detección y una señal de ataque que permite a los defensores del SOC saber cómo, cuándo y dónde está ocurriendo algo que requiere atención urgente, tiempo y talento.

Para profundizar en lo que hacen los atacantes híbridos, eche un vistazo al eBook gratuito o descubra cómo ir más allá de las detecciones con una señal de ataque basada en IA.