En todo el mundo ha surgido una ola silenciosa pero deliberada de intrusiones cibernéticas. Estas operaciones no son campañas ruidosas de ransomware ni fugas caóticas de datos. Son esfuerzos calculados diseñados para perdurar. Los actores que están detrás de ellas se mueven estratégicamente a través de los sistemas que impulsan la vida cotidiana (operadores de telecomunicaciones, routers, redes eléctricas e infraestructura gubernamental) sin dejar casi ningún rastro.

Estos grupos de amenazas, denominados colectivamente «Typhoons», incluyen Volt Typhoon, Flax Typhoon y Salt Typhoon, todos ellos vinculados a actividades patrocinadas por el Estado chino. Cada grupo opera con objetivos distintos, pero sus técnicas comparten el mismo ADN: sigilo, paciencia y un profundo conocimiento operativo. En lugar de desplegar malware personalizado, reutilizan herramientas de confianza y se mezclan con la actividad legítima del sistema.

Desde el posicionamiento previo para provocar interrupciones hasta el espionaje encubierto de las telecomunicaciones, los Typhoons representan un cambio hacia ataques que tienen éxito precisamente porque pasan desapercibidos.

La lista de tifones

Cada grupo Typhoon desempeña un papel en una estrategia más amplia dirigida a infraestructuras críticas globales. Aunque sus misiones difieren, sus métodos priorizan sistemáticamente la invisibilidad y la persistencia.

Tácticas sin herramientas: Living Off the Land

Lo que hace que las operaciones de Typhoon sean tan difíciles de detectar no es solo su habilidad, sino también su moderación. Rara vez implementan código nuevo. En su lugar, utilizan lo que ya está disponible dentro del entorno.

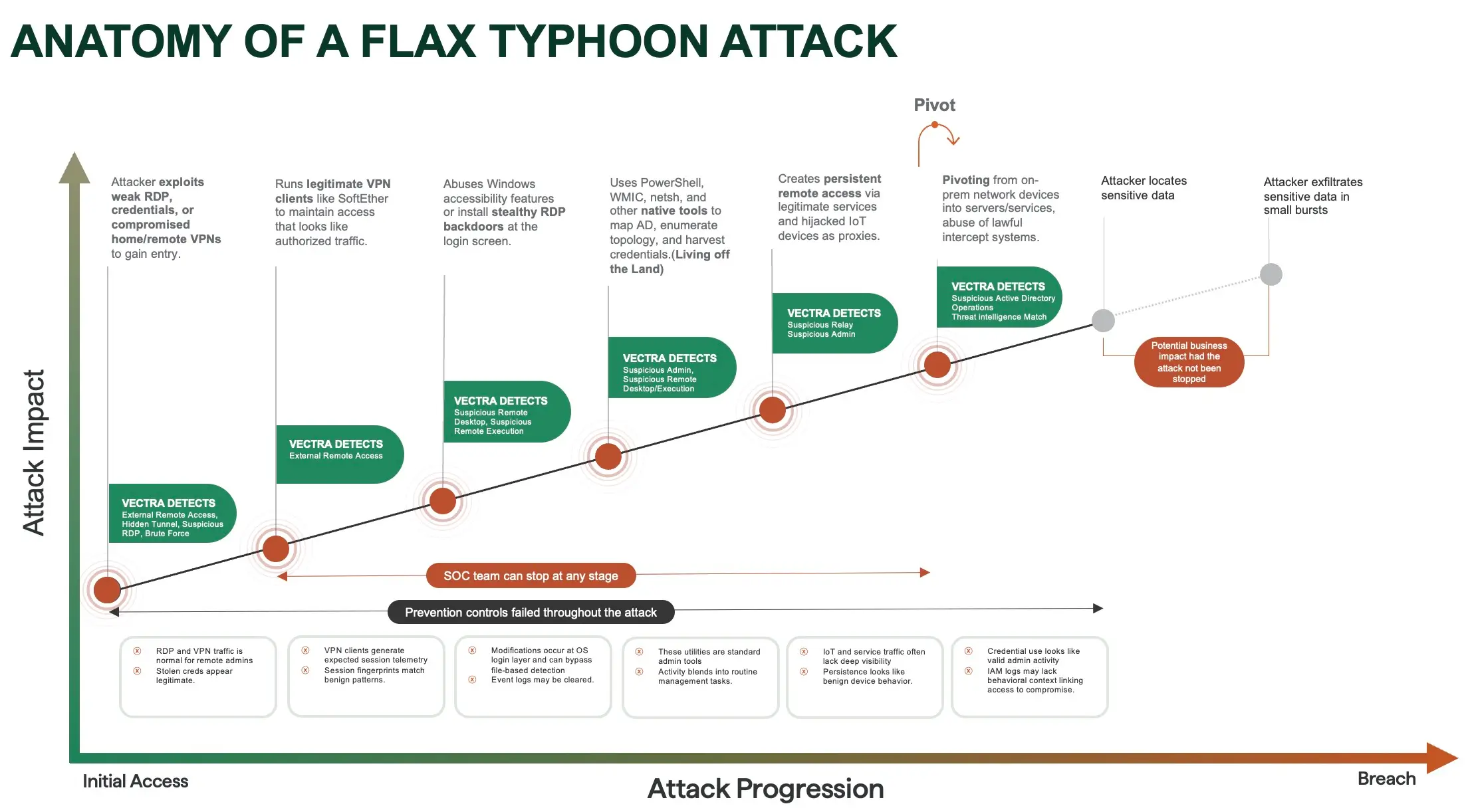

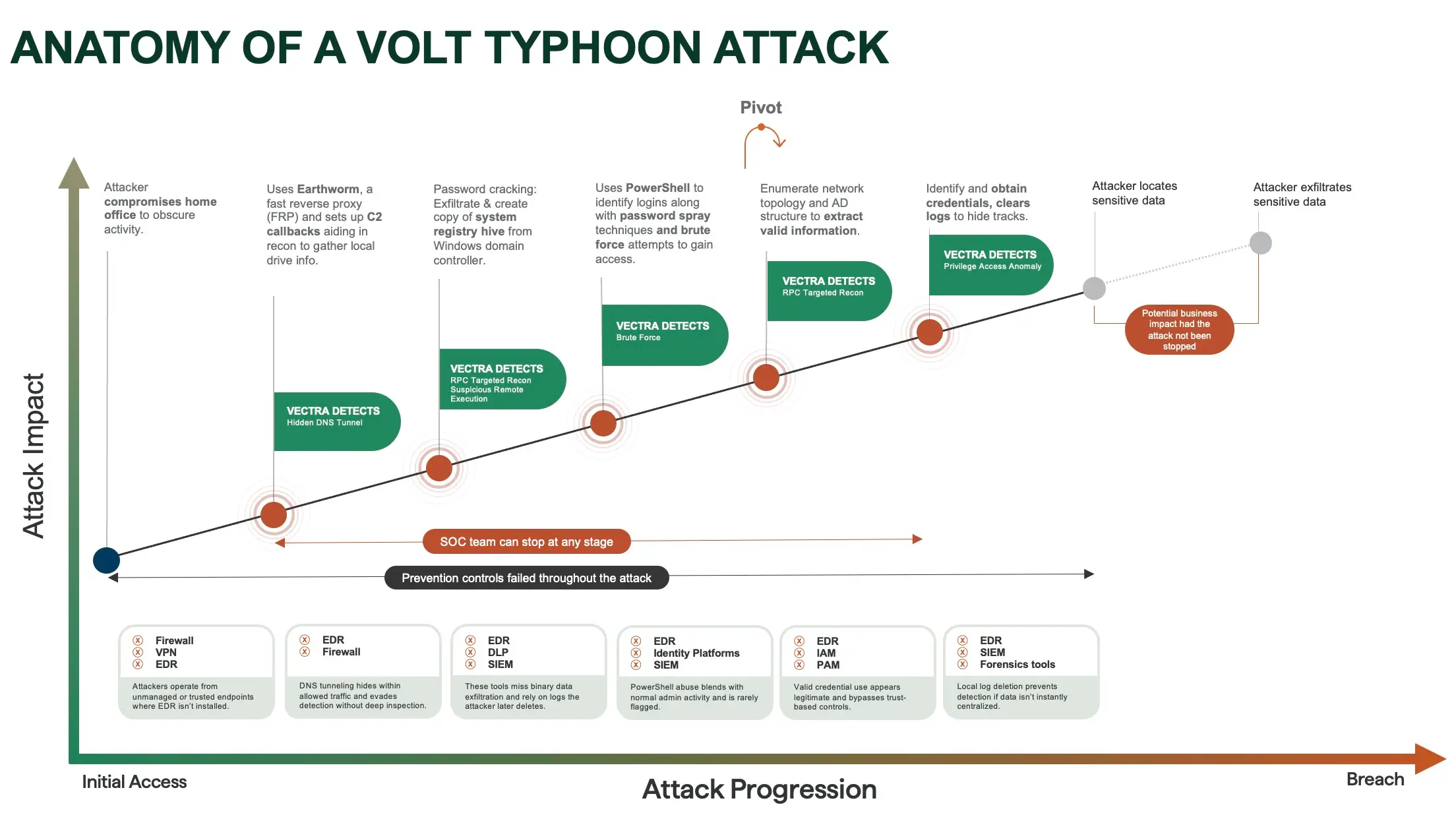

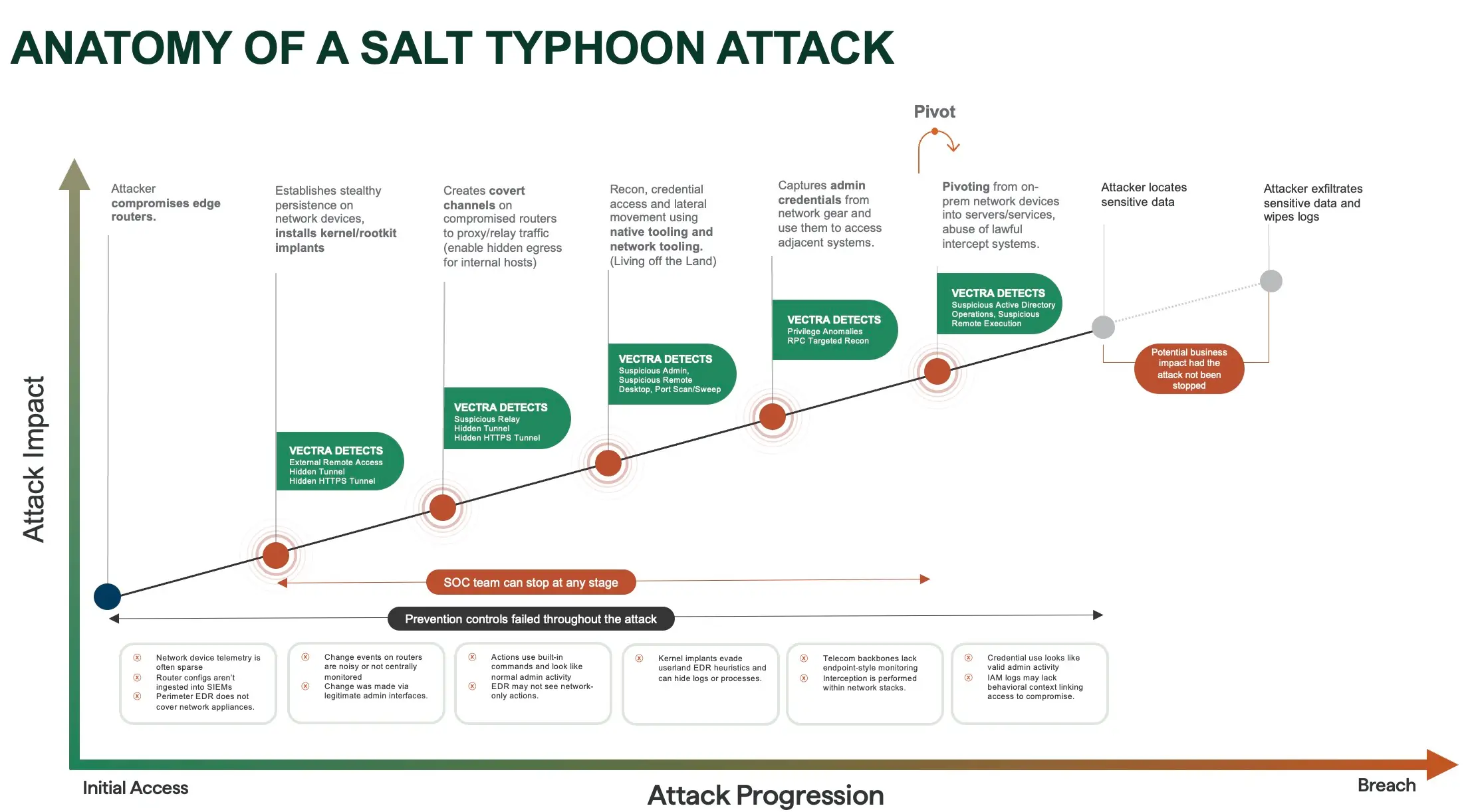

Esto enfoque de «vivir de la tierra» se basa en el uso indebido de herramientas administrativas legítimas como PowerShell, WMIC, netsh y Escritorio remoto para realizar actividades maliciosas bajo la apariencia de operaciones normales. Dado que estas herramientas son comunes en entornos empresariales, el comportamiento anormal puede pasar fácilmente desapercibido entre el ruido.

Volt Typhoon Flax Typhoon dependen en gran medida de esta táctica para recopilar información de forma discreta o establecer puntos de apoyo a largo plazo. Salt Typhoon combina herramientas nativas con técnicas avanzadas de sigilo, como implantes a nivel del núcleo, para mantener un acceso más profundo. El objetivo común: completar la misión sin llamar la atención.

Persistencia sobre cargas útiles

Para los grupos Typhoon, la infiltración es solo el primer paso. Su verdadero objetivo es permanecer dentro de sus objetivos el mayor tiempo posible, evitando ser detectados mientras construyen un acceso duradero. No se trata de entregar cargas útiles tradicionales. Se trata de moldear el entorno para asegurarse de que nunca tengan que irse.

Flax Typhoon mantiene el acceso remoto mediante la instalación de clientes VPN legítimos como SoftEther, que se mezclan con los patrones de tráfico normales. En algunos casos, secuestran las funciones de accesibilidad de Windows, como el atajo Sticky Keys, para crear silenciosamente puertas traseras de inicio de sesión que sobreviven a los reinicios y evitan la supervisión de los puntos finales.

Volt Typhoon se basa en credenciales robadas y utilidades nativas de Windows para moverse por las redes sin ser detectado. A menudo establecen túneles encubiertos utilizando herramientas como netsh portproxy, lo que les permite redirigir el tráfico interno sin activar alertas ni depender de una infraestructura externa de comando y control.

Salt Typhoon combina el sigilo con un profundo control técnico. Además de abusar de los routers y los equipos de red para mantener el acceso, despliegan rootkits que operan a nivel del núcleo. Se ha observado que habilitan servicios inactivos, alteran los controles de acceso y manipulan las configuraciones de los dispositivos para garantizar múltiples rutas persistentes en la red.

Estos actores no solo se ocultan dentro de la red, sino que la remodelan a su antojo. Su modelo de persistencia obliga a los defensores a supervisar los comportamientos a lo largo del tiempo en lugar de buscar malware de malware .

La persistencia es la carga útil

Ya sea Volt Typhoon se está preparando para causar estragos, Flax Typhoon está cartografiando la infraestructura taiwanesa, o Salt Typhoon intercepta las comunicaciones a través de las redes troncales globales, el denominador común es claro: malware ya nomalware el indicador de compromiso, sino el comportamiento. Cada uno de estos grupos crea accesos por capas, manipula la confianza y opera muy por debajo del umbral de detección tradicional. Dependen de que los defensores se centren en los archivos, no en las acciones.

Aquí es donde entra en juego la Vectra AI marca una diferencia fundamental. Al analizar el comportamiento en cloud, la red y la identidad, Vectra detecta los patrones sutiles de uso de comandos, escalada de privilegios y movimiento lateral en los que se basan los actores de Typhoon. La plataforma no busca malware, sino que identifica intenciones maliciosas, incluso cuando los adversarios parecen legítimos.

Si su estrategia de detección solo está orientada a encontrar lo obvio, estos actores tendrán éxito. Para descubrir las amenazas que no quieren ser detectadas, necesita una visibilidad constante e inteligencia impulsada por IA que aprenda a medida que los atacantes se adaptan.