LockBit es una prolífica operación de ransomware como servicio (RaaS) que ha evolucionado a través de múltiples versiones desde su debut en 2019. A pesar de un importante desmantelamiento policial (Operación Cronos a principios de 2024) que incautó servidores y filtró claves de descifrado, el grupo ha resurgido con LockBit 5.0. Esta última versión se presenta como el "regreso" de la banda, con un cifrado más rápido, una evasión más potente y un programa de afiliados renovado. Este blog ofrece un desglose exhaustivo de las características técnicas de LockBit 5.0 e información práctica para que los equipos de SOC refuercen las defensas contra sus campañas de afiliación.

Resumen rápido de la evolución de LockBit

LockBit apareció por primera vez en 2019 bajo el nombre de ABCD ransomware, una referencia a la extensión ".abcd" que añadía a los archivos cifrados. Esta primera versión era relativamente básica y se centraba únicamente en el cifrado rápido de archivos locales, sin las tácticas avanzadas que vemos hoy en día.

En 2021, LockBit 2.0 (Red) marcó el primer gran salto. Introdujo StealBit, una herramienta de exfiltración de datos especialmente diseñada que permitía a los atacantes robar datos confidenciales a gran escala. Esta versión también añadió la propagación automatizada a través de SMB y PsExec, dando a los afiliados la capacidad de propagarse rápidamente por las redes corporativas. Más o menos al mismo tiempo, el grupo amplió sus objetivos a Linux y VMware ESXi, marcando el inicio de su caza mayor.

LockBit 3.0 (Black), lanzado en 2022, impulsó aún más la innovación. Fue el primer grupo de ransomware que puso en marcha un programa de recompensas por errores, invitando abiertamente a los hackers a ayudar a mejorar su malware. También implementó el cifrado intermitente para acelerar los ataques, cifrando sólo fragmentos de archivos grandes y dejándolos inservibles. Esta versión consolidó a LockBit como el grupo de ransomware más activo a nivel mundial, responsable de más del 40% de los incidentes registrados ese año. A finales de 2022 se filtró un kit de construcción que permitió a los investigadores -y a los delincuentes rivales- echar un vistazo al grado de personalización de LockBit.

A finales de 2024, LockBit respondió a la presión de las fuerzas de seguridad con LockBit 4.0 (Green). Esta versión era casi una reescritura completa, desarrollada en .NET Core con una arquitectura modular y una ocultación mejorada. Desaparecieron funciones ruidosas como el spam de impresoras, sustituidas por el desenganche de API, la ofuscación y una ejecución más sigilosa. La velocidad de cifrado alcanzó nuevos máximos, capaz de paralizar grandes redes en cuestión de minutos. Los afiliados ganaron más flexibilidad con notas de rescate personalizables y compatibilidad con entornos Linux y ESXi.

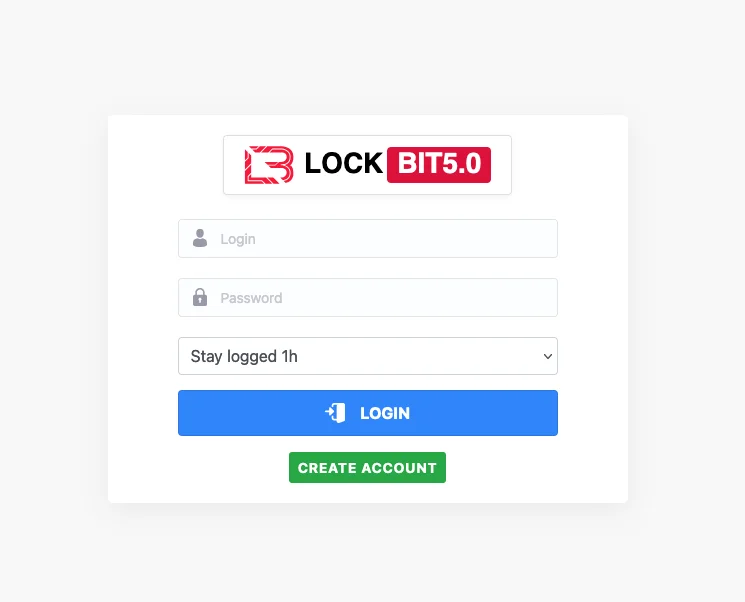

Ahora, con LockBit 5.0, el grupo está intentando volver por sus fueros tras los desmantelamientos globales y las filtraciones internas. Esta versión mantiene el enfoque modular, introduce una mayor evasión frente a los EDR modernos y ofrece incentivos renovados a los afiliados para reconstruir su red. El resultado es una cepa de ransomware diseñada para ser más rápida, más resistente y más adaptable que cualquiera de sus predecesoras.

Características de LockBit 5.0 en acción: TTPs y lo que ha cambiado

LockBit 5.0 introduce modularidad, un cifrado más rápido y una evasión más potente, pero el verdadero impacto es cómo se desarrollan estas funciones durante una intrusión. A continuación, asignamos las nuevas funciones a cada etapa del ciclo de vida del ataque para que los equipos de los SOC puedan ver exactamente dónde centrar la detección y la respuesta.

Acceso inicial

- Novedad: la reducción de las barreras del programa de afiliación (registro automático, mayor captación) se traduce en una mayor variedad de técnicas de intrusión en las campañas.

- Técnicas observadas: Phishing, fuerza bruta y relleno de credenciales de RDP/VPN, explotación de servicios no parcheados como Exchange o Fortinet.

- Enfoque SOC: Supervisar la actividad anormal de inicio de sesión, los fallos repetidos de autenticación y la infraestructura de cara al público sin parches.

Ejecución y escalada de privilegios

- Novedad: las cargas útiles suelen lanzarse sin archivos a través de PowerShell o LOLBins, y las compilaciones pueden incluir periodos de validez que expiran, lo que dificulta el análisis.

- Técnicas observadas: Cargadores en memoria, ejecución de mshta.exe, volcado de credenciales desde LSASS, exfiltración del hive del registro.

- Enfoque SOC: Detectar actividad de scripts sospechosa, especialmente PowerShell generando procesos hijo, y acceso al registro fuera de las líneas de base normales.

Movimiento lateral

- Novedades: Los afiliados pueden alternar los módulos de propagación, lo que hace que LockBit sea menos predecible y más sigiloso que las versiones anteriores worm.

- Técnicas observadas: PsExec, trabajos WMI, abuso de Objetos de Política de Grupo (GPO) para propagar ransomware a través de hosts.

- Enfoque SOC: Buscar nuevas creaciones de servicios, comandos WMI remotos inusuales o conexiones RDP laterales fuera del horario laboral.

Defensa Evasión

- Novedades: listas de procesos eliminados ampliadas, desenganche avanzado de API y ofuscación integrada en la arquitectura modular.

- Técnicas observadas: Terminación de agentes AV/backup, borrado de shadow copy (vssadmin delete), borrado de logs, comprobaciones sandbox/VM.

- Enfoque SOC: Correlacionar paradas masivas de procesos/servicios con ediciones del registro o ejecuciones de comandos administrativos.

Impacto y extorsión

- Qué hay nuevo: La velocidad de encriptación es más rápida gracias a la encriptación intermitente optimizada. Las notas de rescate pueden incluir plazos de pago escalonados e IDs de Tox en lugar de sólo portales Tor.

- Observed techniques: Large-scale file renaming with randomized extensions, {random}.README.txt ransom notes in directories, wallpaper changes, exfiltration via StealBit/Rclone.

- Enfoque SOC: Detectar renombramientos masivos de archivos, cambios inesperados del fondo de pantalla y transferencias salientes anómalas al almacenamiento cloud o a servidores desconocidos.

Por qué la prevención por sí sola no basta contra LockBit 5.0

LockBit 5.0 pone de manifiesto una verdad incómoda: ni siquiera unos controles de prevención bien ajustados pueden detener todos los ataques. Los afiliados aprovechan las credenciales débiles, los sistemas sin parches o el phishing para entrar, y una vez dentro, utilizan herramientas y técnicas que se mezclan con la actividad legítima. Cuando el ransomware se activa, el daño ya está hecho.

Aquí es donde las capas de prevención tradicionales se quedan cortas:

- Las defensas perimetrales como cortafuegos, VPN y MFA bloquean muchos intentos pero no pueden reconocer credenciales válidas robadas. Si un atacante se registra como un usuario de confianza, pasa directamente.

- Los agentes de punto final se pueden eliminar o eludir. LockBit 5.0 termina agresivamente procesos AV y EDR, ejecuta sin archivos en la memoria, y desengancha APIs, dejando pocos rastros.

- Las herramientas centradas en registros (SIEM, DLP) dependen de la visibilidad que los atacantes puedan eliminar. LockBit borra los registros de eventos y elimina las instantáneas, cegando a los defensores justo antes de que comience el cifrado.

- Las copias de seguridad son un objetivo directo. Las listas negras de procesos incluyen los servicios de copia de seguridad y recuperación, dejando a las organizaciones sin su última línea de defensa.

Para los equipos SOC, esto significa que centrarse únicamente en la prevención no es suficiente. Es fundamental contar con una estrategia de detección y respuesta tras la vulneración, que busque los comportamientos que los atacantes no pueden ocultar:

- Uso indebido de credenciales y escalada de privilegios.

- Movimiento lateral inusual a través de PsExec, WMI o GPO.

- Terminación masiva de procesos y borrado de shadow copy.

- Transferencias anormales de datos salientes a servicios cloud o canales Tor/Tox.

Detecte actividades relacionadas con LockBit con Vectra AI

El sitio PlataformaVectra AI está diseñada para cerrar esta brecha de detección. En lugar de basarse únicamente en registros o firmas, analiza continuamente los comportamientos en los entornos de red, identidad, cloud y SaaS, sacando a la luz la actividad real de los atacantes en tiempo real. Al combinar la prevención con la detección posterior a la vulneración y la respuesta basada en IA, los equipos SOC pueden detener LockBit 5.0 antes de que el cifrado paralice las operaciones empresariales.

Explore nuestra demostración autoguiada para ver cómo Vectra AI cierra la brecha y garantiza que cuando la prevención falla, la detección y la respuesta están listas.

---

Fuentes: La información de este blog procede de diversos análisis de inteligencia sobre amenazas, incluidos blogs de investigación del sector y avisos oficiales. Entre las principales referencias figuran blog de inteligencia de amenazas de SOCRadar sobre las características de LockBit 5.0el aviso conjunto (mayo de 2025) en el que se detalla la TTP de LockBit 3.0/4.0, el informe de Trend Micro en colaboración con la NCA del Reino Unido sobre las novedades de LockBit y la investigación de investigación de Trellix sobre los datos filtrados del panel de administración de LockBit.