El reciente anuncio de Microsoft sobre la actividad de "Volt Typhoon" vuelve a poner de relieve la realidad de los actores de amenazas persistentes. No siempre es la destrucción de datos que se observa en los ataques de ransomware lo que supone una amenaza para las organizaciones, sino que los actores que mantienen un acceso continuado son a menudo incluso más peligrosos.

Los objetivos de estos grupos de amenaza están bien planificados y dotados de recursos por parte de los organismos que los apoyan. Además, dado que mantener el acceso es un objetivo clave para estos grupos, la actividad tiende a seguir técnicas más sigilosas para permanecer ocultos y mezclarse, así como tener periodos de letargo. En el pasado, como consultor de respuesta a incidentes, he observado incluso a actores estatales mantener el acceso en un entorno durante más de una década.

Revelación de Microsoft sobre los ataques a infraestructuras críticas de Volt Typhoon

El miércoles24 de mayo, Microsoft hizo públicos los detalles de los ataques dirigidos contra infraestructuras nacionales críticas de Estados Unidos perpetrados por un atacante patrocinado por el Estado chino y conocido como Volt Typhoon. En esta campaña también se hizo público un comunicado de la Junta Consultiva Conjunta de Ciberseguridad, de la que forman parte la NSA, el CISA y el NCSC.

Ataques APT sigilosos y técnicaspara "vivir de la tierra

Desde el primer ataque de APT1, el compromiso de Piriform CCleaner, los ataques de Solarflare contra SolarWinds que llevaron a un compromiso masivo, y muchos más, una cosa está clara: los atacantes altamente motivados y competentes siempre encontrarán una manera de comprometer una red, y cuando lo hagan, harán todo lo posible para permanecer ocultos.

En todos estos ejemplos, los atacantes "vivían de la tierra" y utilizaban herramientas incorporadas para lograr una presencia duradera y difícil de detectar en las redes.

Retos en la detección de amenazas sigilosas y estratégicas

Las amenazas invisibles que operan bajo el radar pueden ser a menudo más dañinas, ya que sus objetivos suelen ser más estratégicos y acarrear mayores consecuencias. Una de las principales conclusiones es que el uso de credenciales legítimas y de técnicas de "vivir del cuento" dificulta aún más la detección de la actividad. A menudo, los actores no instalan malware ni otras herramientas de pirateo de uso común, sino que se basan en lo que ya está presente en el entorno objetivo para llevar a cabo espionaje y otras actividades nefastas como la exfiltración de datos. Incluso si se utilizan nuevas herramientas, a menudo son de código abierto o legítimas, por lo que es poco probable que el software de detección de endpoints active ninguna alarma. Esto pone un mayor peso en la detección de esta actividad por el comportamiento observado, que es un reto ya que la actividad es probable que ocurra dentro del entorno de una organización legítimamente. Todo esto quiere decir que la detección va a depender en mayor medida de los comportamientos normales aprendidos y de los métodos para sacar a la luz esas desviaciones, cuando estén relacionadas con técnicas de ataque, para su investigación.

Persistencia y sutileza en las tácticas de Volt Typhoon

Los métodos utilizados para obtener y mantener el acceso en los informes de Volt Typhoon no son nuevos, ya que otras campañas de espionaje patrocinadas por el Estado han utilizado técnicas similares durante muchos años. Dicho esto, los actores de amenazas APT siguen siendo una amenaza para la seguridad de una organización y seguirán siéndolo, por lo que es fundamental reforzar las detecciones en torno a sus actividades.

Desmenuzando las técnicas de espionaje de Volt Typhoon

En la campaña Volt Typhoon , podemos ver un desglose similar del comportamiento "esperado" de los actores de amenazas de espionaje:

Compromiso inicial > Reconocimiento y movimiento lateral en vivo fuera del terreno > Preparar la información para la exfiltración a través de los canales C2

Más concretamente, de los informes redactados por Microsoft y los avisos de la JCA se desprende el siguiente comportamiento de Volt Typhoon

- Los ataques se originaban en dispositivos Small Office Home Office (SOHO) que habían sido comprometidos y luego utilizados para enviar tráfico proxy a los objetivos. Esto enmascara los ataques entrantes y la infraestructura C2 detrás de espacios de direcciones IP residenciales.

- Los atacantes utilizaron credenciales comprometidas para iniciar sesión en los sistemas de los objetivos. Esto enmascara la actividad de los atacantes, ya que no explotan la infraestructura externa ni los sistemas web expuestos para hacerse un hueco en el entorno.

- Una vez que los atacantes tenían acceso al entorno objetivo, no utilizaban malware para conseguir persistencia y un canal de mando y control. En su lugar, se basaron en herramientas integradas para crear túneles proxy, y sólo en muy raras circunstancias recurrieron al uso de herramientas como Fast Reverse Proxy (frp) o EarthWorm.

- Los atacantes utilizaron herramientas integradas de Windows para reconocer sus entornos y rara vez utilizaron herramientas de ataque o binarios sospechosos conocidos (como PSExec) para ejecutar comandos y recopilar datos.

Incluso sin conocer el origen de este ataque y la naturaleza de patrocinio estatal del mismo, estas Tácticas y Procedimientos ya apuntan a una operación altamente motivada y hábil.

Aunque por el momento no están claros los objetivos del atacante, éste sigue la pauta de anteriores ataques patrocinados por el Estado. Los actores de amenazas altamente competentes pueden estar motivados por ganancias monetarias, o notoriedad en la forma de comprometer objetivos de alto valor, Volt Typhoon, parecen seguir los patrones tradicionales de espionaje.

Comprender y responder a los COIs de LOLBins y Volt Typhoon

Ante unos atacantes tan intimidantes, ¿qué podemos hacer los defensores? La propia naturaleza de los LOLBins (Live Off the Land Binaries) y su uso en ataques de estilo espionaje dificulta la redacción de una lista exhaustiva de IOCs. Mientras que la CSA y el blog de Microsoft comparten hashes SHA256 y cadenas que buscar en tu entorno, la mayoría de estos archivos son herramientas existentes que están marcadas como maliciosas en herramientas como VirusTotal o sólo son útiles cuando se realiza respuesta a incidentes y actividad forense.

Los retos de la seguridad de los dispositivos SOHO

Lo mejor que pueden hacer los defensores es comprender los motivos y las prácticas básicas de este tipo de atacantes para cazar amenazas en sus propios entornos. Para ello, veamos los puntos anteriores y analicemos algunos aspectos básicos de la caza de amenazas que podríamos aplicar para descubrir actividades maliciosas.

Los ataques se originaban en dispositivos Small Office Home Office (SOHO) que habían sido comprometidos y luego utilizados para enviar tráfico proxy a los objetivos. Esto enmascara los ataques entrantes y la infraestructura C2 detrás de espacios de direcciones IP residenciales.

Este punto conlleva algunos retos. En primer lugar, vale la pena señalar que el ataque se origina en el espacio de direcciones IP públicas, esto no significa que todos los que tienen una conexión de banda ancha necesitan ejecutar un proceso completo de respuesta a incidentes APT, pero debe asegurarse de que las herramientas de administración remota disponibles en la mayoría de los routers comerciales no están disponibles en Internet. Como objetivo potencial de las APT que se mueven a través de estos dispositivos SOHO, los defensores deberían buscar métodos para detectar la actividad de inicio de sesión de usuarios de confianza pero desde ubicaciones desconocidas o que no son de confianza. Para ello, se pueden examinar los registros o invertir en capacidades de detección que ayuden a identificar estos comportamientos potencialmente maliciosos que no son habituales en el entorno.

El papel de las credenciales comprometidas en la estrategia de Volt Typhoon

Si hay un inicio de sesión desde un dispositivo, o dirección IP que es desconocida para un usuario, entonces servicios como Spur.us pueden ayudar a identificar el uso de la dirección IP y orientar a los defensores hacia la toma de una decisión sobre un evento específico. También puede haber varios usuarios que inicien sesión desde el mismo dispositivo en rápida sucesión, lo que también podría indicar un comportamiento malicioso.

Los atacantes utilizaron credenciales comprometidas para iniciar sesión en los sistemas de los objetivos. Esto enmascara la actividad de los atacantes, ya que no explotan la infraestructura externa ni los sistemas web expuestos para hacerse un hueco en el entorno.

Al igual que el punto anterior, éste se refiere a las credenciales comprometidas que se utilizan para afianzarse en el entorno objetivo. Aunque varios de los consejos anteriores siguen siendo válidos, también hay que tener en cuenta otros puntos más específicos de las cuentas.

Una vez que un atacante está dentro de un entorno, necesita acceder a hosts en el entorno, y tocará servicios (servicios SPN Kerberos) en el entorno que potencialmente causarán alarmas en el entorno. Los defensores deben buscar actividad inusual de cuentas a través de su red, incluyendo pero no limitado a

- Cuentas con privilegios bajos que inician sesión en hosts desconocidos con privilegios altos, como controladores de dominio o servidores Exchange.

- Cuentas con privilegios elevados que inician sesión en hosts con privilegios reducidos y acceden a servicios con privilegios elevados: Un administrador de dominio, conectado a un portátil de RRHH, conectándose a Active Directory para consultar políticas.

- Cuentas de usuario que inician sesión en servidores sin un vínculo claro, por ejemplo Un funcionario de finanzas que se conecta a un host que pertenece al soporte de TI.

Análisis del uso de herramientas raras y túneles proxy en las estrategias de ataque

Estos tipos de detección pueden automatizarse con las herramientas adecuadas, pero pueden servir como un buen marco de reflexión a la hora de determinar si un host o una cuenta se utilizaron en una posible infracción.

Una vez que los atacantes tenían acceso al entorno objetivo, no utilizaban malware para conseguir persistencia y un canal de mando y control. En su lugar, se basaron en herramientas integradas para crear túneles proxy, y sólo en muy raras circunstancias recurrieron al uso de herramientas como Fast Reverse Proxy (frp) o EarthWorm.

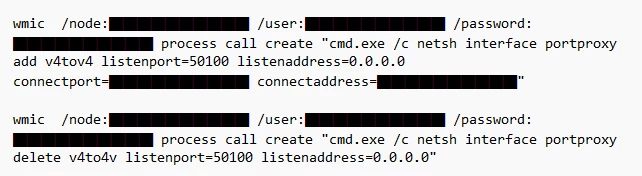

Es fácil observar este comportamiento y creer que bloquear el acceso a las herramientas Earthworm o FRP sería suficiente para detener a los atacantes. Sin embargo, esto sólo se observó en contadas ocasiones. En la mayoría de los casos, el atacante utilizaba herramientas integradas de Windows. Un ejemplo de ello es el comando netsh.exe portproxy. Este comando está limitado a los productos Windows Server y permite al usuario crear un proxy en un host para reenviar las comunicaciones a otro host del entorno. Sin embargo, los casos en los que esto ocurría en contraposición al simple uso de credenciales válidas eran mínimos, por lo que la validación de cuentas y credenciales debería realizarse por orden de prioridad.

Los defensores deberían buscar aquí algunos artefactos, ya sea en la red o en la memoria de los hosts.

Escrutinio del uso de las herramientas integradas de Windows para el reconocimiento

En la red, los defensores deben buscar conexiones entrantes a puertos poco comunes. El tráfico entrante al entorno debe ser razonablemente estático y bien entendido, por lo que las conexiones entrantes a hosts en puertos desconocidos pueden servir como punto de partida para investigar un posible compromiso. En los raros casos en los que se utilizó software proxy comercial, los atacantes codificaron los siguientes puertos para conectarse a su infraestructura C2 8080, 8443, 8043, 8000 y 10443. Estos, sin embargo, son puertos bien conocidos para proxies de Internet comerciales y pueden hacer que un defensor persiga demasiados falsos positivos para que este sea el punto de partida de una investigación.

Los atacantes utilizaron herramientas integradas de Windows para reconocer sus entornos y rara vez utilizaron herramientas de ataque o binarios sospechosos conocidos (como PSExec) para ejecutar comandos y recopilar datos.

Este último punto es uno de los más difíciles de detectar para los defensores. Si bien es posible encontrar actividad relacionada con el uso de LOLbins, distinguir este tráfico como separado del trabajo diario normal es difícil Por lo tanto, la recomendación es buscar esta actividad cuando hay un host o cuenta sospechosa en la que centrarse y evaluar.

Se sabía que Volt Typhoon utilizaba herramientas como ping.exe para reconocer el entorno de red, por lo que los hosts que han realizado barridos de ping de la red pueden activar mecanismos de detección internos, ya sean productos de detección y respuesta de red, o honeypots que no deben tocarse, los barridos de ping tienden a ser ruidosos. También utilizaron wmic para realizar operaciones remotas en hosts objetivo utilizando el servicio WMI (Windows Mangement Instrumentation). Como resultado, las recomendaciones anteriores relativas a la búsqueda de actividad sospechosa de inicio de sesión se aplicarían aquí también. Por ejemplo, el uso de wmic puede causar que se cree un Registro de Sucesos de Windows ID 4624, con el tipo de inicio de sesión para la cuenta siendo 3 (Red).

Si está utilizando una solución de monitorización que puede exponer tuberías con nombre en la red, lo siguiente puede exponer WMIC siendo utilizado para iniciar procesos remotamente. Sin embargo, estos named pipes y métodos asociados son bastante genéricos y se observarán a través de la red con actividad normal. Sin embargo, a los que realmente hay que prestar atención es a los que provienen de cuentas con privilegios elevados, hacia hosts con privilegios elevados. Específicamente, se debe prestar mucha atención a IWbemServices::ExecMethod, ya que esta función se ve más típicamente para permitir que se emitan comandos remotos a través de WMI.

Vigilancia ante amenazas estatales como Volt Typhoon

Los ataques contra infraestructuras críticas son siempre una perspectiva aterradora, especialmente cuando los actores de la amenaza implicados son operadores de espionaje altamente capaces y patrocinados por el Estado. Sin embargo, como defensores debemos recordar nuestros principios de pertenecer al equipo azul. Los compromisos ocurren, debemos estar preparados para afrontarlos cuando se produzcan. Debemos tener un buen conocimiento de nuestra red y de las operaciones dentro de la red, ya sea a través de herramientas que puedan exponer actividades inusuales o simplemente conociendo íntimamente la base de usuarios y sus funciones.

Que alguien se conecte desde una dirección IP doméstica no significa que todo vaya bien. El trabajo desde casa y el trabajo híbrido hacen que cada vez veamos más fuerzas de trabajo remotas, pero esto no es motivo para bajar la guardia. Hay que tener en cuenta la ubicación del usuario y los posibles escenarios de viajes imposibles, así como cualquier patrón de inicio de sesión establecido para ese usuario.

Vivir de la tierra es una técnica valiosa y sigilosa, que no va a desaparecer pronto, especialmente cuando el objetivo del actor de la amenaza es el espionaje. Como defensores y administradores, tenemos que entender cómo esas herramientas que utilizamos a diario pueden volverse en nuestra contra para comprometer nuestras redes y tenemos que saber cómo detectar esas actividades que, a primera vista, pueden parecer normales, pero que no resisten el escrutinio.

Ataques como éste, al más alto nivel, no van a cesar pronto, debemos estar preparados y calentar motores antes de que nos golpeen de nuevo.

Para obtener información sobre cómo se manifiestan estas amenazas en la plataforma de detección de amenazas de Vectra, lea nuestro artículo de soporte.