Qilin no surgió de la nada. El grupo maduró hasta convertirse en una operación de ransomware como servicio de alto rendimiento en 2025, con ataques a organismos públicos, educación, sanidad, industria y grandes empresas. Múltiples informes de inteligencia sitúan a Qilin entre los grupos más activos de este año, con una cuota de dos dígitos en el número mensual de víctimas y un crecimiento interanual de tres dígitos. Los equipos de seguridad de Francia y Estados Unidos sintieron directamente este aumento, desde consejos regionales y distritos escolares hasta oficinas del sheriff y fabricantes.

Quién es Qilin en la práctica

Qilin ejecuta un modelo RaaS clásico. Los operadores centrales mantienen malware, los sitios de filtración y los portales de negociación. Los afiliados obtienen el acceso inicial, se mueven lateralmente, roban datos, despliegan el casillero y luego presionan a las víctimas con amenazas de publicación. La investigación pública y los análisis de los proveedores describen a Qilin utilizando cargas útiles compatibles con Windows, Linux y ESXi, originalmente asociadas a la familia Agenda, junto con herramientas que favorecen un despliegue rápido y pasos antidefensa.

En resumen, el afiliado específico y el vector de entrada pueden variar, pero el arco operativo de Qilin es consistente. Cabe esperar acceso basado en credenciales, movimiento lateral silencioso, despliegue por lotes, robo de datos y extorsión.

Anatomía de un ataque Qilin

Las operaciones de Qilin siguen una cadena de actividad reconocible. Cada fase revela una oportunidad de detección que suele pasar desapercibida a las herramientas convencionales.

Cada uno de los pasos siguientes representa una huella de comportamiento que los análisis basados en IA pueden sacar a la luz, pero que las herramientas basadas en reglas suelen pasar por alto.

1. Acceso inicial

Los afiliados a Qilin recurren a la ingeniería social y a la explotación de accesos para penetrar en los objetivos.

Las técnicas más comunes son:

- Spearphishing: los correos electrónicos phishing selectivo entregan cargas maliciosas o enlaces para la obtención de credenciales. Qilin suele utilizar plataformas legítimas de intercambio de archivos cloud nube para aparentar confianza.

- Explotación de la monitorización y gestión remotas (RMM): Los atacantes secuestran o imitan herramientas RMM de confianza como AnyDesk o ConnectWise para obtener persistencia bajo la apariencia de soporte de TI.

- Movimiento lateral y explotación: Una vez dentro, Qilin sondea los sistemas conectados y pivota a través de recursos compartidos de red o confianzas de dominio, en busca de credenciales débiles o configuraciones erróneas.

- Bombardeo de autenticación multifactor (MFA): Repetidas solicitudes de MFA abruman a un usuario, engañándolo para que apruebe un inicio de sesión fraudulento.

- Intercambio de SIM: En algunos casos, los afiliados de Qilin utilizan el SIM-swapping para interceptar tokens MFA, particularmente en cuentas de ejecutivos o administradores objetivo.

Por qué funciona: Cada una de estas técnicas abusa del comportamiento legítimo de los usuarios , no de las firmas de malware . Sin un análisis continuo de la identidad y una línea de base de comportamiento, los equipos SOC ven estos como "inicios de sesión normales".

2. Establecimiento de puntos de apoyo y escalada de privilegios

Una vez conseguido el acceso, las filiales de Qilin se centran en consolidar el control:

- Creación de nuevas cuentas de administrador locales o de dominio para garantizar la persistencia.

- Despliegue de shells o scripts remotos para mantener la conectividad permanente.

- Desactivar o manipular las defensas de los puntos finales y los servicios de registro.

En muchos casos, desactivan el antivirus, suspenden el registro y plantan puntos de acceso secundarios mediante tareas programadas o la creación de servicios. Esta fase puede durar días, lo que les da tiempo de sobra para identificar dónde residen los datos sensibles.

Brecha de detección: Estas actividades se mezclan con los flujos de trabajo normales de TI. Sin modelos de IA entrenados para identificar escaladas de privilegios inusuales o reutilización de privilegios, estas anomalías rara vez se priorizan.

3. Movimiento lateral y control del dominio

Una vez dentro de la red, Qilin se mueve deliberadamente para obtener el control administrativo total. Ellos usan:

- Remote Desktop Protocol (RDP) y Windows Management Instrumentation (WMI) para el pivotaje de host a host.

- Enumeración de Active Directory para identificar sistemas y controladores de dominio de alto valor.

- Abuso de objetos de directiva de grupo (GPO ) para distribuir cargas útiles en toda la red.

Reto de detección: Muchas de estas acciones reflejan funciones legítimas de administración. Solo las plataformas que modelan continuamente las relaciones entre identidades y privilegios pueden poner de manifiesto este comportamiento en tiempo real.

4. Exfiltración de datos

Antes del cifrado, Qilin exfiltra sistemáticamente los datos confidenciales para realizar una doble extorsión. Entre las herramientas habituales se incluyen Rclone, recursos compartidos SMB y API de almacenamientocloud .

Estas transferencias suelen originarse en cuentas de servicio o servidores de copia de seguridad con privilegios elevados, sistemas que rara vez activan alertas de filtración. Los agresores cifran o comprimen los archivos antes de subirlos a los extremos de cloud para reducir la probabilidad de detección.

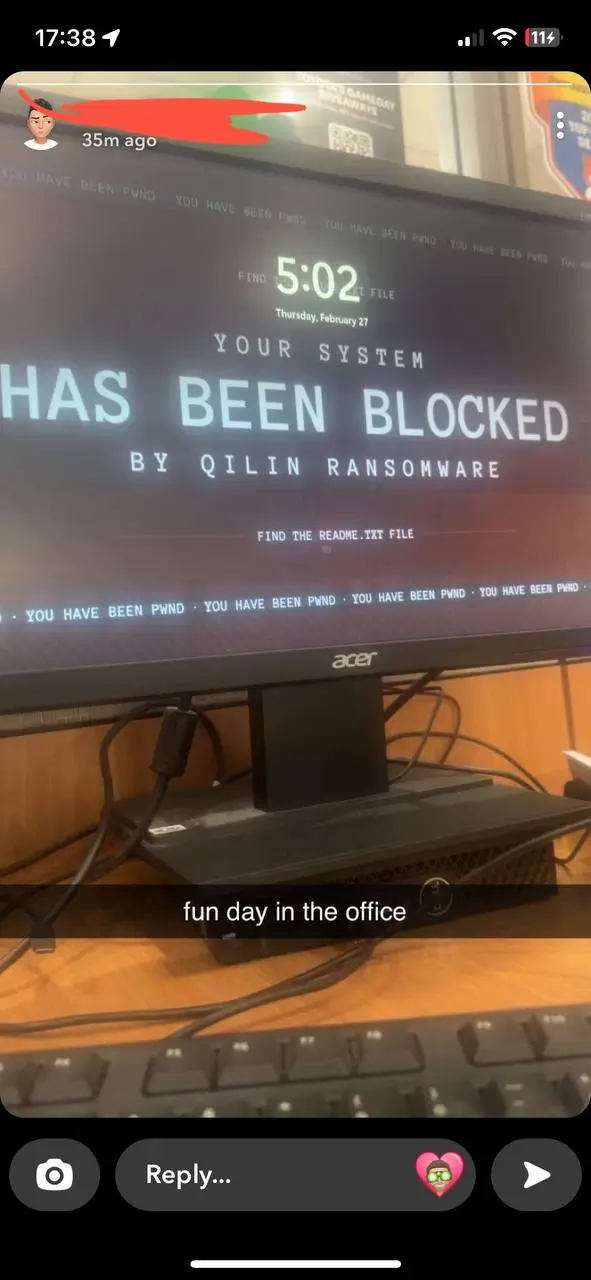

5. Impacto y cifrado

En 2025, Qilin introdujo importantes mejoras en sus cargas útiles de ransomware, aumentando tanto el rendimiento como la resistencia:

Mejoras de cifrado

- AES-256-CTR: utiliza claves de 256 bits en modo contador (CTR), lo que permite un cifrado simétrico de alta velocidad.

- Relleno óptimo de cifrado asimétrico (OAEP): Refuerza el encapsulado de claves RSA para resistir ataques criptográficos.

- Optimización AES-NI: Aprovecha las nuevas instrucciones AES x86 para conseguir un cifrado casi instantáneo en las CPU modernas.

- Cifrado Stream ChaCha20: implementa un cifrado rápido y seguro para determinadas comunicaciones y tipos de archivos.

Estas características hacen que el descifrado sin claves sea casi imposible. En combinación con el cifrado en paralelo, es posible bloquear redes enteras en cuestión de minutos.

Evasión de la seguridad

Las variantes de Qilin están diseñadas para dificultar la investigación forense y la respuesta a incidentes:

- Borra los registros de eventos de Windows para eliminar los rastros de ejecución.

- Se elimina a sí mismo después de la encriptación para borrar las pruebas de la carga útil.

- Elimina los procesos de seguridad y desactiva los informes de telemetría antes de su ejecución.

Corrupción de la copia de seguridad

- Elimina Windows Volume Shadow Copies (VSS) para evitar la restauración del sistema.

- Su objetivo son las copias de seguridad en red, a menudo corrompiendo o cifrando instantáneas para maximizar su aprovechamiento.

La brecha de seguridad que aprovecha Qilin

Las herramientas tradicionales dependen de firmas, indicadores estáticos o correlación posterior al evento. Qilin prospera en entornos en los que el comportamiento de la identidad, el movimiento lateral y la telemetría de exfiltración no están unificados.

La detección basada en agentes tiene dificultades en entornos híbridos: los servidores no gestionados, el IoT o las aplicaciones SaaS a menudo no se supervisan. El acceso basado en credenciales elude por completo la detección de endpoints. Y la fatiga de alertas entierra pistas de comportamiento tempranas que deberían haber activado la contención.

Los equipos de SOC necesitan una visión unificada del comportamiento de los atacantes, correlacionada a través de la red, la identidad y la cloud , exactamente donde la plataforma Vectra AI ofrece visibilidad.

Cuando la visibilidad falla, la detección por IA cambia el resultado

La plataformaVectra AI detecta precursores de ransomware centrándose en el comportamiento, no en las firmas:

- Visibilidad sin agentes en entornos híbridos, incluidos sistemas no gestionados, ESXi e infraestructuras cloud .

- Correlación basada en IA en las superficies de identidad, red, SaaS y cloud para detectar el uso indebido de credenciales, el movimiento lateral y la filtración.

- Triaje y priorización en tiempo real que consolida las señales débiles en un único incidente de alta confianza.

- Perfecta integración con las herramientas SIEM, SOAR y EDR existentes para acelerar la respuesta.

Al mapear los comportamientos de los atacantes en lugar de esperar a los indicadores, Vectra AI permite a los equipos SOC interrumpir las campañas similares a Qilin antes de que se produzcan el cifrado y la exposición de los datos.

El éxito de Qilin en 2025 demuestra que el ransomware ya no depende de nuevas vulnerabilidades. Depende de los puntos ciegos entre sus herramientas. Con la detección basada en IA que supervisa continuamente el comportamiento en la identidad, la red y la cloud, su equipo SOC puede detectar las acciones que definen a los operadores de ransomware modernos antes de que comience el cifrado.

Vea cómo la plataforma Vectra AI detecta lo que otros pasan por alto. Vea la demostración autoguiada para experimentar la detección basada en el comportamiento en acción.