Un modelo de amenazas preciso y bien dimensionado es necesario para garantizar que las capacidades de detección de la organización sean eficaces frente a comportamientos adversarios realistas y relevantes. Dar prioridad a los comportamientos utilizados por los adversarios tendrá el mayor impacto en la postura de seguridad de una organización al abordar las técnicas de amenaza más frecuentes que probablemente se encuentren y, por lo tanto, detectar los ataques mucho antes de que se produzcan daños.

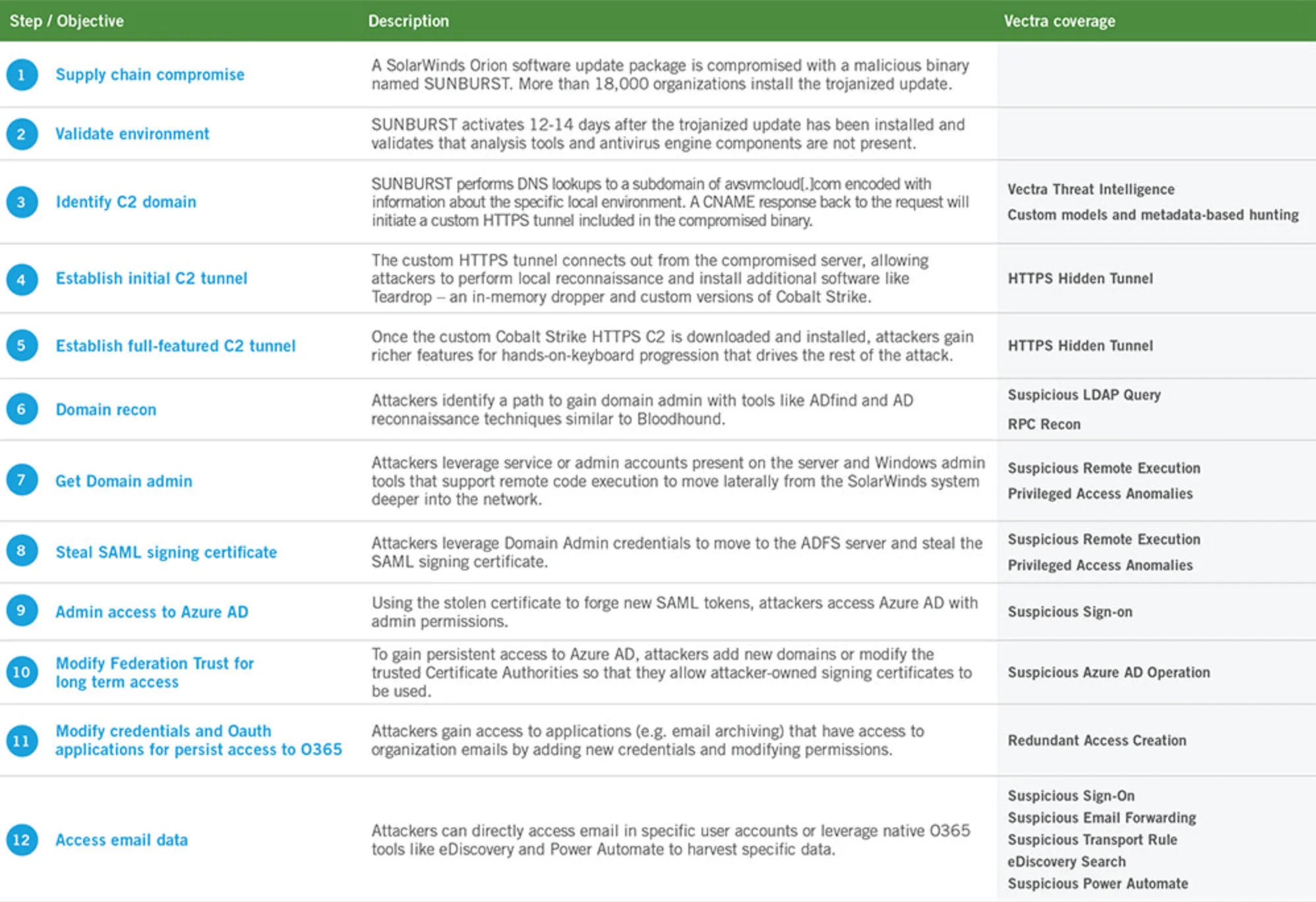

El objetivo del ataque SUNBURST era establecer un canal de mando y control (C2) continuo y no detectado por los atacantes a una infraestructura de confianza y privilegiada dentro del centro de datos-SolarWinds. Esto proporcionaría a los atacantes una cuenta privilegiada inicial, así como un punto de pivote para llevar adelante el ataque.

Los investigadores de Vectra han diseccionado el compromiso de la cadena de suministro de SolarWinds desde la puerta trasera inicial hasta el establecimiento del acceso persistente en el centro de datos y los entornos cloud . Se presta especial atención a Microsoft Office 365, que parece haber sido un objetivo clave de los ataques.

Posteriormente, también hemos identificado tendencias de comportamientos de movimientos internos mediante el análisis de metadatos de cloud y red generados por entornos de clientes de Vectra. Estos datos nos permiten cuantificar el volumen y la frecuencia de los comportamientos, ya sean benignos, sospechosos o maliciosos e intencionados, dentro de organizaciones de múltiples sectores y geografías. La combinación de la aparición de comportamientos con las técnicas y tácticas utilizadas en ataques como SUNBURST proporciona una mejor comprensión de los patrones de comportamiento de ataque que representan el mayor riesgo para una organización.

Análisis del comportamiento de SUNBURST y SolarFlare

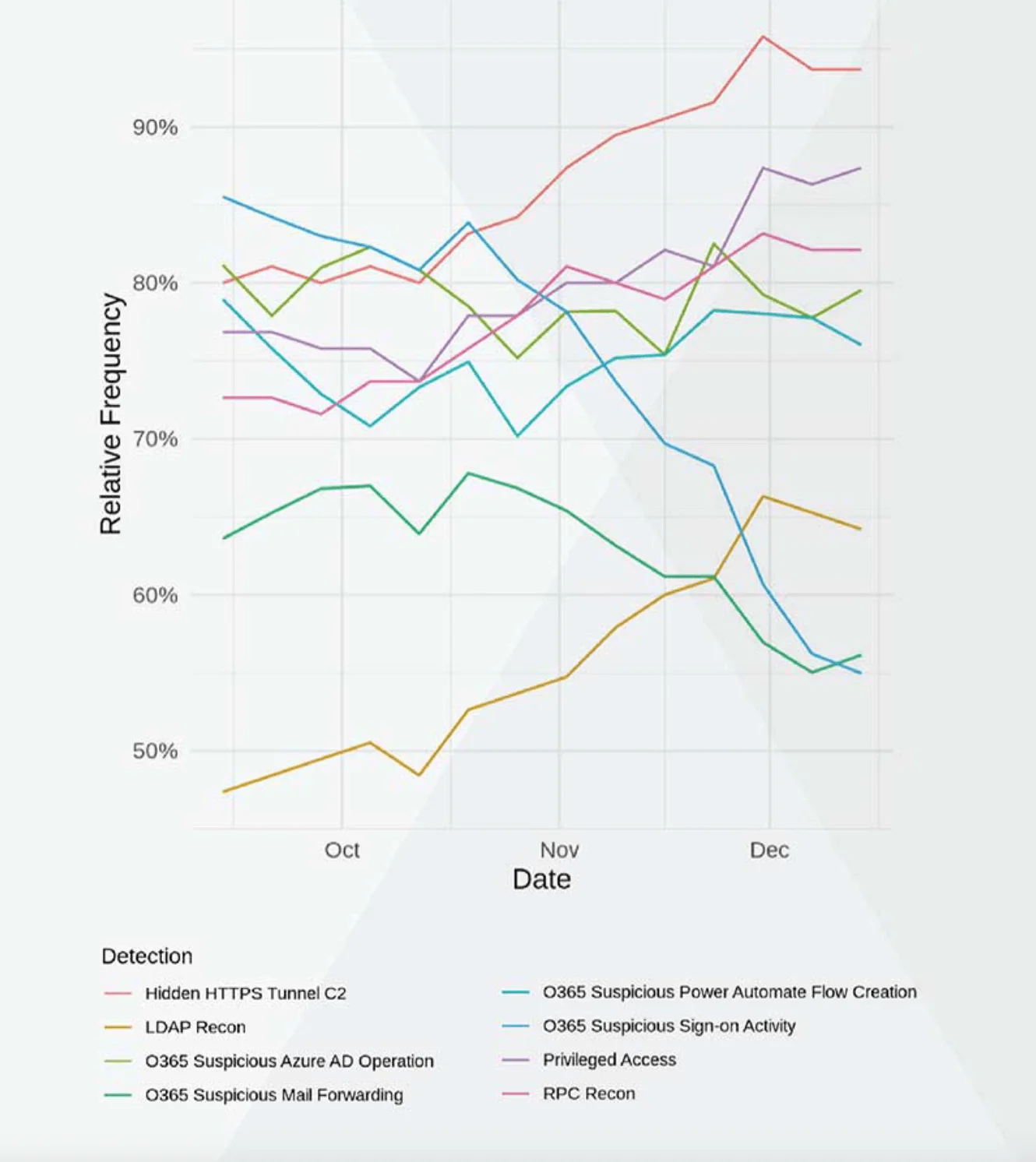

Los investigadores de Vectra analizaron los metadatos de cloud y la red de octubre a diciembre de 2020 para determinar la frecuencia de aparición por semana y descubrieron que todos los comportamientos utilizados en el ataque SUNBURST estaban presentes en todos los sectores. Cada industria tiene un perfil de comportamientos de red y de usuario que se relacionan con modelos de negocio, aplicaciones y usuarios específicos. Mediante una observación minuciosa, los adversarios pueden imitar y mimetizarse con estos comportamientos, lo que dificulta su detección.

Los adversarios intentan ocultar su presencia en el ruido y la complejidad del entorno de su objetivo utilizando mecanismos legítimos y camuflando tácticas maliciosas en el tráfico de red normal y la actividad de los usuarios. Esto da al adversario tiempo de sobra para conseguir esos objetivos mucho antes de que se conozca su presencia, como demuestra el hecho de que SolarWinds accediera por primera vez el 4 de septiembre de 2019 y más de 1 año después, el 12 de diciembre de 2020 se les notificara la brecha.

Aunque la aparición de comportamientos no refleja un compromiso, sí muestran que los comportamientos pueden darse y se dan hoy en día dentro de las organizaciones.

La figura 2 ofrece detalles sobre el porcentaje de organizaciones en las que se han producido comportamientos alineados con el ciclo de vida de los ataques SUNBURST al menos una vez a la semana durante el periodo de tres meses comprendido entre octubre y diciembre de 2020. El examen de los datos de comportamiento en un amplio conjunto de organizaciones a lo largo del tiempo permite predecir futuras frecuencias y tasas de ocurrencia. En general, todos los comportamientos, excepto tres, tendieron al alza a finales de 2020. Es razonable esperar que la tendencia de estos comportamientos continúe manteniéndose o aumentando en 2021 sin más intervención o cambio dentro de las organizaciones.

Por ejemplo, casi todas las organizaciones monitorizadas experimentaron algún tipo de actividad C2 HTTPS oculta a mediados de diciembre, frente a sólo el 80% a principios de octubre. Se trata de una alarmante tendencia al alza. Hay muchos tipos de túneles legítimos que los servicios financieros y otras empresas utilizan para compartir datos dentro de las redes o entre aplicaciones. A menudo sirven como modos de comunicación que eluden los controles de seguridad para lograr una mayor eficacia. Por desgracia, los túneles ocultos utilizados por un adversario para C2 tienen un aspecto similar y sirven para un propósito diferente.

Contextualizar el comportamiento

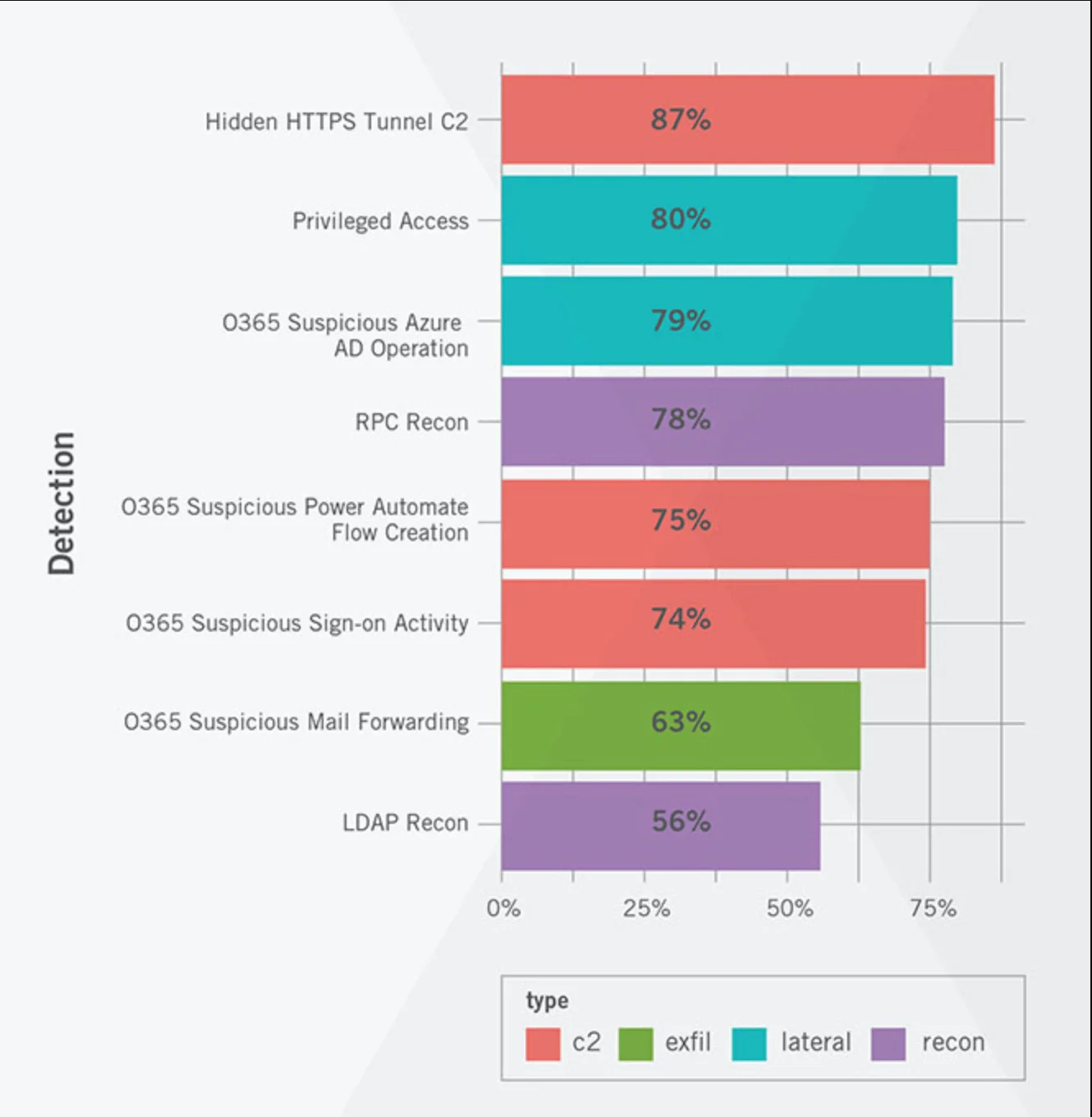

Evaluar el impacto de un comportamiento significa comprender en qué fase es más probable que se produzca ese comportamiento. La Figura 3 muestra la media semanal de aparición de cada comportamiento y su etapa correspondiente en el ciclo de vida del ataque. Una alta frecuencia media de ocurrencia puede utilizarse para predecir si un adversario utilizará las mismas tácticas (como las utilizadas en el ataque a la cadena de suministro de SolarWinds) en el futuro. Cuanto más probable es que ocurra, más probable es que tenga éxito.

Lo que más destaca al observar la frecuencia media relativa por semana es la combinación de Suspicious Privileged Access y Suspicious Azure AD Operations en los puestos dos y tres.

El uso indebido del acceso privilegiado es una parte clave del movimiento lateral , ya que conduce a las capacidades y la información más valiosas. Los adversarios utilizan múltiples técnicas que van desde el robo de credenciales, el abuso de protocolos, el malware, el phishing o la mera adivinación de nombres de cuenta y contraseñas simples y predeterminados para acceder a cuentas privilegiadas.

Incluso cuando existen herramientas de gestión de accesos privilegiados, estas cuentas rara vez reciben supervisión directa o control de cómo se utilizan. Esta falta de supervisión crea el mayor riesgo para las organizaciones. Si se utilizan de forma inadecuada, las cuentas privilegiadas pueden usarse para robar datos, realizar espionaje, sabotear o pedir un rescate a una organización.

Controlar y mitigar los riesgos

Comportamientos como los exhibidos durante el ataque a SUNBURST y SolarFlare ocurren regularmente en todas las organizaciones. Comprender el contexto de estos comportamientos es clave para entender su impacto y si es necesario tomar medidas. Es de vital importancia supervisar los entornos de cloud cloud e híbrida, así como determinar cómo correlacionar los datos y el contexto de ambos en información procesable para los analistas de seguridad.

Esto significa comprender cómo se produce el acceso a los privilegios en las redes locales, los trabajadores remotos, los centros de datos privados y las instancias cloud , además de supervisar los hosts.

La visibilidad de los accesos privilegiados y otros comportamientos de los atacantes depende de la implementación de herramientas adecuadas que aprovechen los datos de todas las redes de zero trust actuales, desde la red empresarial hasta los centros de datos, los dispositivos IoT y los entornos cloud . La unión de estas herramientas elimina los puntos ciegos y aumenta la probabilidad de detectar actividades posteriores a la infracción antes de que se produzca una infracción catastrófica.

Obtenga más información sobre cómo Vectra puede ayudarle si cree que puede haberse visto afectado por la infracción de SolarWinds.