El crecimiento, el éxito y la notoriedad suelen considerarse problemas saludables para una empresa, pero como el gran Biggie Smalls trató de advertirnos hace más de dos décadas, a veces "Mo money" significa "Mo problems". Ahora bien, no estoy tan seguro de que Biggie se refiriera a "Mo problems" en términos de ciberataques, pero no es ningún secreto que los atacantes sienten atracción por los objetivos grandes, así que ¿por qué siempre es un shock cuando vemos brechas masivas que causan estragos en organizaciones que pensaban que estaban haciendo todo lo posible para cubrir todas sus bases?

Bueno, esa es la parte frustrante, porque las organizaciones siguen aumentando su gasto en ciberseguridad; de hecho, la reciente encuesta Gartner 2021 CIO Agenda Survey cita la ciberseguridad como la principal prioridad para el nuevo gasto. No hay una sola cosa que estemos haciendo mal para provocar un ataque o una brecha, pero con la superficie de ataque en continua expansión, existe la necesidad de actualizar nuestra forma de pensar en cómo abordamos la defensa de estas nuevas superficies.

La adopción de Cloud y la transformación digital han ampliado sin duda la superficie de ataque, pero ¿dónde estaríamos este último año sin muchas de las aplicaciones cloud que ayudan a mantener a todo el mundo conectado y productivo? Otra área de la superficie de ataque que se ha pasado por alto es la cadena de suministro, que todos hemos aprendido que puede ser un área vulnerable después de presenciar el ataque a la cadena de suministro de SolarWinds a principios de este año.

¿Qué es un ataque a la cadena de suministro?

Los ataques a la cadena de suministro se producen cuando un atacante accede a su sistema a través de un socio externo, como un proveedor o un prestador de servicios. Una forma de pensar en ello es que, a medida que adopta nuevos servicios o socios para ayudar a su negocio u organización a crecer, su cadena de suministro se expande y también lo hace su superficie de ataque.

En cuanto a los objetivos, cualquier empresa que produzca software o hardware para otras empresas u organizaciones podría ser un objetivo potencial para un ataque a la cadena de suministro. La realidad es que existe una gran oportunidad para los atacantes si son capaces de comprometer software popular debido al acceso que proporcionaría a todas las empresas que lo utilizan. Es importante comprender que los ciberdelincuentes ven en la cadena de suministro una oportunidad de obtener grandes beneficios, pero también es importante reconocer que centrarse únicamente en intentar detener o prevenir un ataque a la cadena de suministro también podría acarrear problemas.

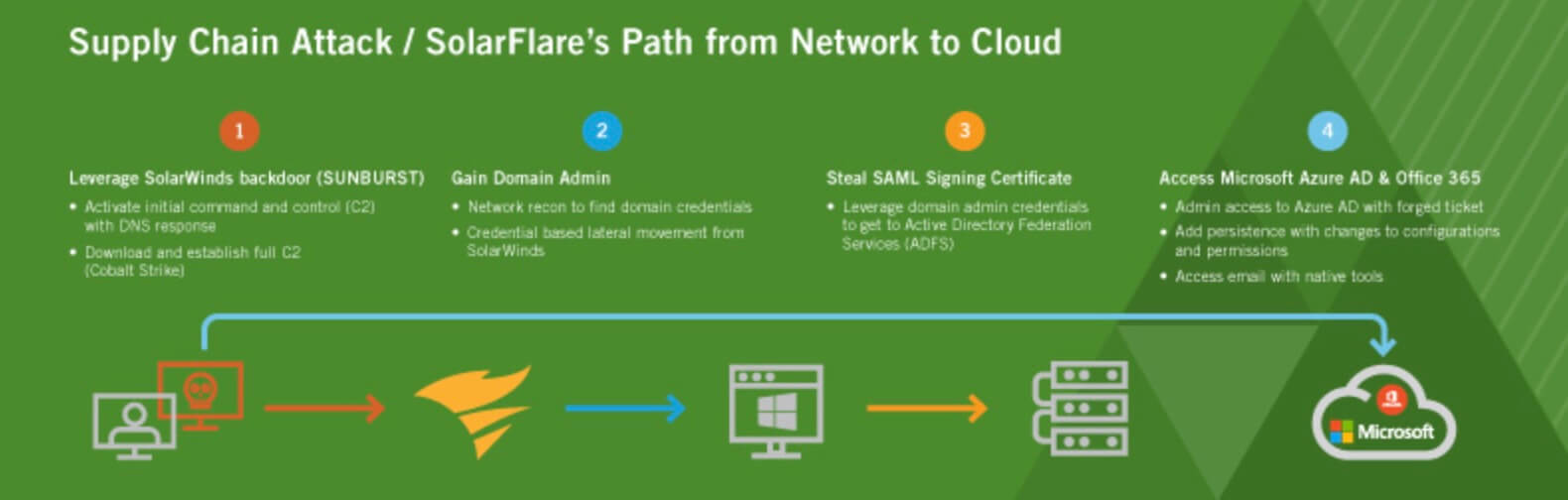

Existe la idea de que este tipo de ataques evasivos a la cadena de suministro pueden detenerse, pero si ese fuera el caso, ¿cómo es que los hackers de SolarWinds no fueron detectados durante nueve meses? Estamos hablando de grandes empresas tecnológicas que se vieron afectadas por este ataque, no es que no tuvieran equipos y herramientas de seguridad. Para entenderlo mejor, echamos un vistazo a un reciente ataque a la cadena de suministro para ver cómo los delincuentes utilizaron el acceso a un producto de un proveedor ampliamente desplegado para acceder a las redes de área local de muchas organizaciones. Puede encontrar todos los detalles en nuestro informe más reciente Spotlight Report-Visionand Visibility: Top 10 Threat Detections for Microsoft Azure AD and Office 365, pero por ahora vamos a entrar en algunas de las conclusiones rápidas.

Una de las cosas que más llama la atención de los ataques a la cadena de suministro es que, en algunos de los casos más recientes, como el de SolarWinds, los agresores han demostrado un gran esfuerzo y habilidad para eludir los controles preventivos que implican los entornos aislados de la red, los terminales y la autenticación multifactor (MFA). Las tácticas que los atacantes de la cadena de suministro utilizan para eludir los controles preventivos incluyen:

- Realizando comprobaciones exhaustivas para asegurarse de que no se encontraba en un sandbox u otro entorno de análisis de malware .

- Uso de la firma de código y de procesos legítimos para eludir los controles habituales de los puntos finales.

- Novedoso dropper en memoria para eludir el análisis basado en archivos en la distribución de la baliza de mando y control (C2).

- Evasión de MFA utilizando claves de firma de sesión de lenguaje de marcado de aserción de seguridad (SAML) robadas.

El informe completo entra en mucho más detalle e incluso muestra cómo los hackers pueden hacer progresar un ataque a través del entorno, desde la puerta trasera inicial hasta la cloud. También señala que el nivel de habilidad y concentración necesario para eludir limpiamente los controles de los puntos finales es un tributo a los recientes avances en la detección y respuesta de puntos finales (EDR). Se trata de un importante recordatorio de que un adversario decidido y sofisticado siempre será capaz de eludir la prevención y los controles de endpoints.

Entonces, ¿qué hacemos? ¿Asumir que nos van a atacar? Bueno, sí, en realidad eso es parte de ello, junto con tener las herramientas adecuadas y el apoyo en el lugar cuando usted lo hace para que el ataque pueda ser contenido. Una de las cosas que hicimos al recopilar datos para el informe Spotlight mencionado anteriormente fue mostrar cómo las acciones notificadas de un ataque a la cadena de suministro se correspondían con las detecciones de amenazas definidas de Vectra. Por ejemplo, si un hacker falsifica tokens SAML para obtener acceso a Azure AD y Office 365, eludiendo MFA y otras validaciones de seguridad, esta acción activaría una detección de Vectra, alertando al equipo de seguridad sobre el problema.

Este es sólo un ejemplo, pero asegúrese de obtener todos los detalles sobre cómo las acciones llevadas a cabo por los atacantes podrían relacionarse con un ataque devastador a la cadena de suministro.

Consiga hoy mismo su copia del informe. Y, para escuchar una evaluación detallada del Director Técnico de Vectra, Tim Wade, y nuestra CMO, Jennifer Geisler, no se pierda nuestro seminario web el martes 8 de junio a las 8:00 am PT | 11:00 am ET | 4:00 pm BST | 5:00 pm CET.