Cuando se presenta una amenaza física, la mayoría de la gente pone en marcha mecanismos de protección. Cuando se les advierte de la inminencia de un huracán, lo normal es que tapien sus propiedades y se pongan a cubierto. Este comportamiento está condicionado, pero ¿por qué no se extiende ese condicionamiento a los programas de seguridad de las empresas?

La protección de sus datos requiere varios controles que juntos mejorarán su defensa contra un ciberataque. Proporcionar funcionalidades de detección o respuesta por sí solas no es suficiente. Las soluciones individuales pueden permitirle minimizar los daños, pero proteger sus datos de forma proactiva antes de que se produzcan es a lo que aspiran realmente los profesionales de la seguridad, y eso es lo que tratará este blog.

Comprender el planteamiento del problema

Muchas organizaciones implementan controles para identificar cuándo los datos se ven comprometidos y cuál es la mejor manera de recuperarse del desafío. Este enfoque es habitual porque la prevención al 100% no es posible. Como sabemos, los actores de amenazas son muy inteligentes e innovadores en los métodos que utilizan para comprometer a las organizaciones. Con este enfoque, la protección de puntos finales parece ser "la herramienta" que la mayoría de las organizaciones quieren tener. Es omnipresente, pero puede ser insuficiente, ya que los atacantes han sido capaces de eludir estas protecciones comprometiendo las credenciales de identidad y acceso. Los enfoques de protección de puntos finales pueden ser implementaciones difíciles, que requieren una combinación de técnicas para la eficacia real y los requisitos de usabilidad. También pueden crear problemas de interoperabilidad, requerir operadores amplios y cualificados, o dar lugar a un elevado número de falsos positivos que agotan rápidamente los recursos. La empresa típica puede proteger aproximadamente el 40% de su entorno con protección de puntos finales, dejando el resto expuesto. Los agentes de amenazas han demostrado su capacidad para eludir la protección de puntos finales con nuevos exploits y vulnerabilidades. Además, con credenciales válidas, los actores de amenazas pueden obtener acceso e iniciar una campaña difícil de detener utilizando enfoques reactivos de protección de endpoints. Así las cosas, se necesitan otras soluciones para detectar cuando se abusa del acceso a los datos.

Adelantarse a la amenaza

Es posible adelantarse a las amenazas y proteger los datos de forma proactiva eliminando los silos de control de la seguridad y esforzándose por adoptar un enfoque de seguridad holístico. El concepto de seguridad holística no es nuevo. El Marco de Ciberseguridad del NIST (Instituto Nacional de Estándares y Tecnología ) hace un excelente trabajo al exponer los elementos críticos de la seguridad holística, así como sus relaciones. Estos componentes se centran en las capacidades de Identificar, Proteger, Detectar, Responder y Recuperar. Por diseño, los proveedores de seguridad se centran tradicionalmente en estos controles de forma individual, simplemente debido al vasto alcance de las ciberamenazas y a la complejidad que conlleva abordarlas. Dado que los casos de uso de los proveedores de seguridad se aíslan tradicionalmente en controles específicos, esto supone una enorme carga para el operador a la hora de definir manualmente las relaciones proactivas de los controles de seguridad en un panorama de amenazas cada vez más complejo.

Protección proactiva de datos asistida por el proveedor

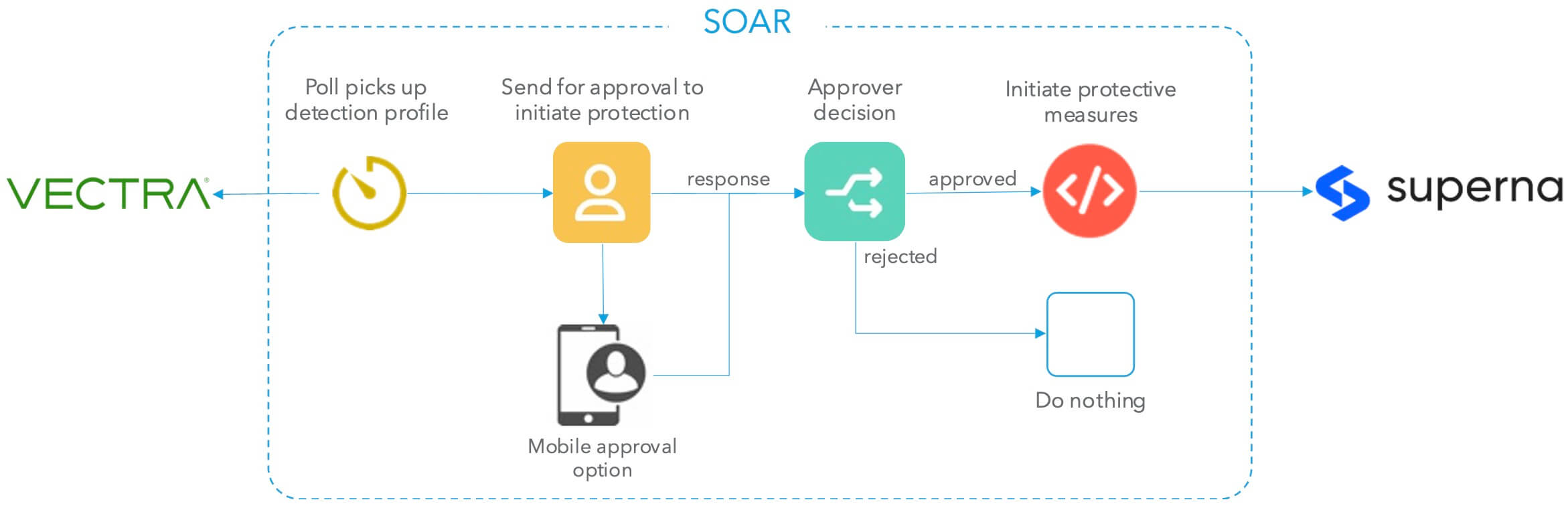

Superna for Dell, líder mundial en seguridad de datos no estructurados, y Vectra, líder mundial en detección y respuesta ante amenazas, han colaborado en este planteamiento del problema para ayudar a los clientes a implantar automáticamente controles proactivos de protección de datos. De este modo, Superna y Vectra ayudan a los clientes a transformar la protección de datos tradicional en una seguridad de datos avanzada.

Vectra utiliza inteligencia artificial avanzada para identificar y priorizar las actividades sospechosas en las primeras fases del ataque, antes de que se produzcan daños. Cuando las amenazas individuales o los perfiles de ataque apuntan a los datos, Vectra notifica a Superna para que los datos críticos puedan colocarse inmediatamente en un estado protector e inmutable sin afectar al acceso a los datos de producción. De este modo, se protegen los datos y se evita la necesidad de una costosa recuperación.

Además, Superna ofrece sus análisis en tiempo real y su historial forense en la propia capa de datos, lo que permite comprender cuándo una actividad nefasta supone una amenaza directa para los datos críticos, incluso si no se ha activado una alarma de seguridad tradicional. Esta auditoría avanzada en tiempo real y la visión histórica de la actividad de los datos ayudan a proteger a los clientes de las actividades de malos actores internos y del ransomware, la fuga de datos, los borrados masivos y el acceso de usuarios no fiables. El documento estratégico Superna data-first está disponible aquí.

Un enfoque único

El ransomware es probablemente la técnica de destrucción/interrupción de datos más común en la actualidad. Aunque varias soluciones pueden detectar variantes conocidas de ransomware o el proceso activo de cifrado del tráfico, esto sigue siendo más reactivo que proactivo. Además, tomar medidas de precaución basadas en amenazas individuales interrumpe innecesariamente el negocio. Esto ocurrirá si la señal de amenaza no es de alta calidad y no se prioriza adecuadamente.

Vectra y Superna ofrecen un enfoque único para abordar estos problemas. Vectra se encuentra en una posición única al aprovechar Attack Signal IntelligenceAtaqueTM patentada e impulsada por la IA de seguridad para detectar, clasificar y priorizar automáticamente amenazas conocidas y desconocidas en tiempo real. El enfoque de seguridad basado en IA identifica los ataques lo antes posible en su progresión. Una de estas aplicaciones en la práctica se analiza en el artículo "Stop a RansomOp Before Ransomware". La capacidad única de identificar los primeros signos de ransomware antes de cualquier exfiltración o cifrado de datos, junto con la capacidad de emerger con urgencia es primordial para permitir la protección proactiva de los datos.

Superna tiene total visibilidad de la huella de datos no estructurados y la capacidad única de hacer instantáneas de los sistemas de archivos o almacenes de objetos apropiados y colocarlos en un estado inmutable de protección para evitar interrupciones o costosas recuperaciones sin afectar a los datos de producción. Las copias limpias de los datos de producción pueden almacenarse en una ciberbóveda protegida contra el aire, lo que es fundamental para sectores como el financiero y el sanitario.

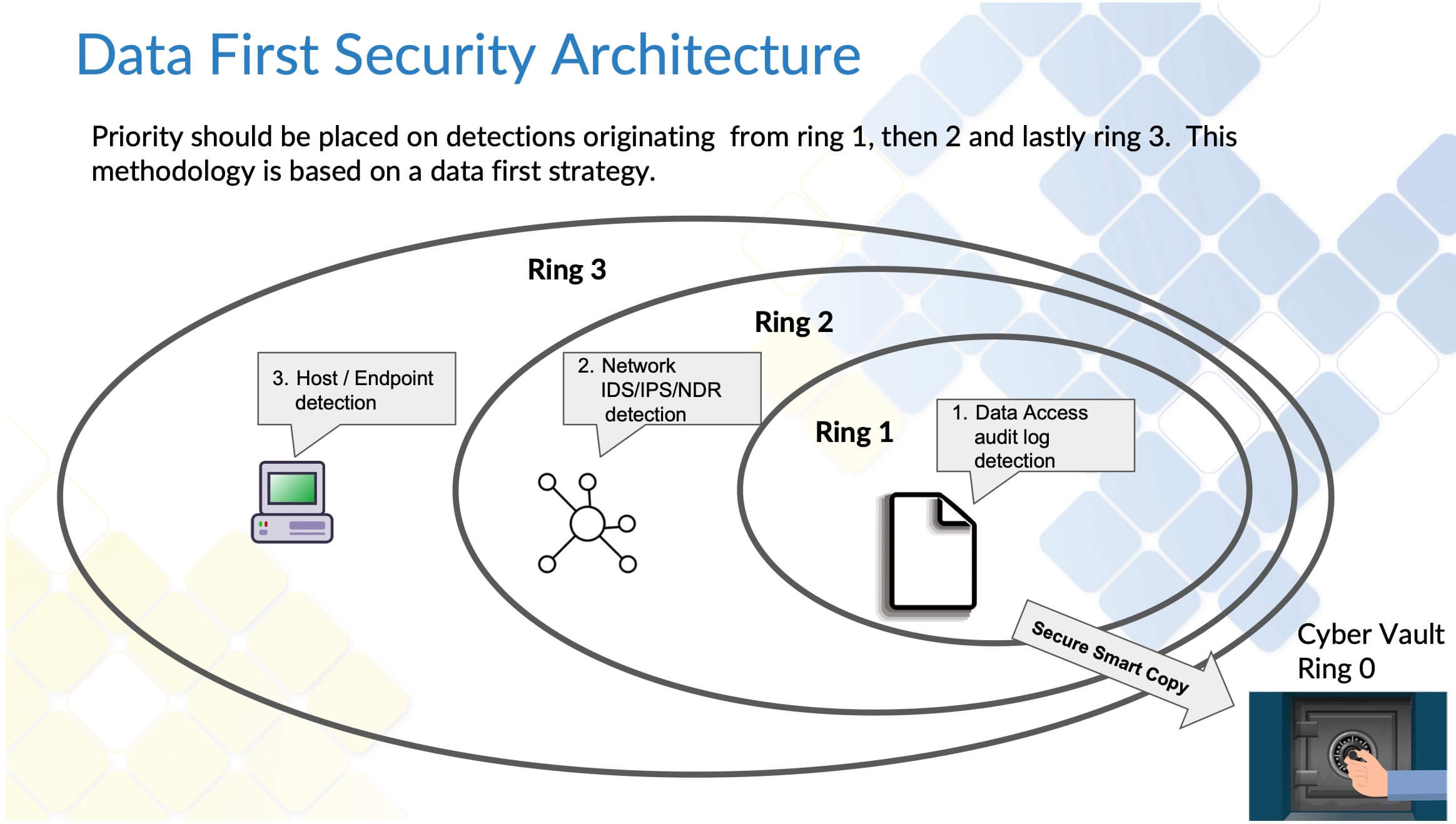

Arquitectura de seguridad Data First

Una arquitectura de seguridad que da prioridad a los datos comienza protegiendo los datos en anillos que los rodean y se extiende hacia el dominio de detección menos significativo. Un ejemplo de esto sería un dominio con el mayor porcentaje de falsos positivos o donde sólo se dispone de una cobertura de supervisión parcial, como los puntos finales. En la imagen siguiente se detalla cómo podría aparecer la arquitectura de seguridad Data First en su entorno.

Descripción general de la implantación del flujo de trabajo

Para más información, visite