La ilusión de la cobertura

Todos los responsables de seguridad que han construido su negocio aprovechando el ecosistema de Microsoft se han hecho la misma pregunta: ¿estamos protegidos?

MFA está habilitado. Se aplica el acceso condicional. Se ha implementado EDR.

Sin embargo, los atacantes siguen colándose, no aprovechando vulnerabilidades, sino abusando de la confianza.

Grupos como Midnight Blizzard, Scattered Spider, Mango Sandstorm y Peach Sandstorm siguen demostrando esto:

- Scattered Spider : le costó al grupo cooperativo británico 107 millones de dólares tras un ataque híbrido motivado por el robo de credenciales contra sus operaciones minoristas y de servicios.

- Midnight Blizzard (APT29): sigue atacando organizaciones gubernamentales y del sector público mediante intrusiones a gran escala basadas en credenciales y el robo de tokens de acceso.

- Mango Sandstorm (MERCURY): ejecutó ataques destructivos en cloud locales y cloud en entornos híbridos de Microsoft.

Según IBM, el coste medio de remediar una cloud pública es de 4,7 millones de dólares.

Los atacantes no irrumpen, sino que inician sesión. Secuestran identidades humanas y de máquinas legítimas, y operan dentro de los límites de las políticas diseñadas para proteger la empresa. Una vez dentro, se mueven lateralmente por el centro de datos local, Active Directory, Entra ID, M365 y cloud de Azure, aprovechando los recursos disponibles y mezclándose con la actividad legítima.

El problema no es la prevención, sino la detección cuando la prevención falla. Las herramientas de Microsoft destacan en el bloqueo de amenazas conocidas y en la aplicación de medidas de seguridad, pero ofrecen una visibilidad limitada de los comportamientos posteriores al compromiso: abuso de privilegios, movimiento lateral, técnicas de «vivir de la tierra» y exfiltración de datos que se desarrollan silenciosamente a través de dominios interconectados.

Los atacantes modernos aprovechan las fisuras entre estos sistemas, los puntos ciegos donde la telemetría se detiene y se pierde el contexto. Ahí es donde se produce el daño real y donde la detección, la investigación y la respuesta tras el ataque son fundamentales.

Donde las herramientas nativas se quedan cortas

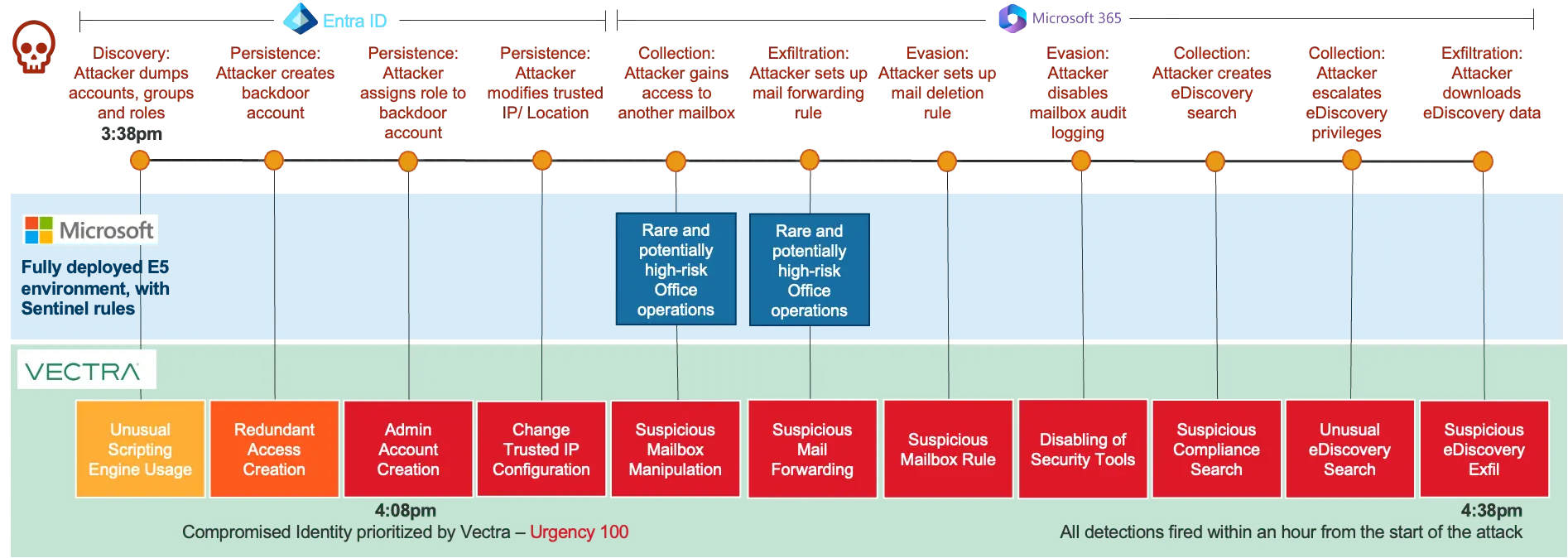

La pila de seguridad de Microsoft supervisa la configuración, la identidad y los puntos finales, pero a menudo pasa por alto los movimientos de los actores maliciosos cuando estos se desplazan entre superficies inconexas del ecosistema. Incluso dentro de Entra ID, M365 y Azure, las detecciones nativas suelen pasar por alto actividades sutiles pero comunes de los atacantes.

Otro reto al que se enfrentan los equipos SOC es correlacionar señales entre las superficies de Microsoft, especialmente cuando las alertas provienen de herramientas dispares con formatos de telemetría inconsistentes. Cada superficie habla un idioma diferente, lo que obliga a los defensores a traducir y unir el contexto en tiempo real. Se pierden horas valiosas persiguiendo alertas de baja prioridad que, cuando se ven en conjunto, revelan un atacante coordinado que se mueve entre las superficies. Los eventos que parecen benignos de forma aislada a menudo se vuelven críticos cuando se correlacionan y contextualizan, y esa claridad es precisamente lo que falta.

Para comprender por qué es importante la claridad de esta señal, veamos tres ataques reales en entornos que utilizan la Vectra AI junto con la suite de seguridad nativa de Microsoft.

Ataque Cloud (servicios financieros de Fortune 500)

Durante un Scattered Spider en el que se produjeron movimientos laterales en Entra ID y M365, Microsoft Defender detectó un hallazgo de baja prioridad. Vectra AI 11 comportamientos de atacantes, correlacionando y priorizando señales en todos los dominios en una única entidad urgente y deteniendo al atacante antes de que causara daños.

cloud híbrida (gran grupo asegurador)

El atacante comenzó en las instalaciones, robó credenciales y se trasladó sigilosamente a Entra ID con comportamientos posteriores en la suite M365 y cloud AWS. Microsoft emitió dos alertas de baja prioridad, un día después del ataque inicial. Durante los primeros 30 minutos del primer día, Vectra AI nueve técnicas en cinco dominios, conectando comportamientos sospechosos en el centro de datos local, Active Directory, Entra ID, Microsoft 365 y cloud de AWS cloud una cadena de ataque híbrida completa que salió a la luz 24 horas antes de la primera detección de Microsoft.

cloud (fintech global)

Un atacante utilizó credenciales robadas para acceder a Azure, pasó a Entra ID e implementó una política maliciosa de Azure para desactivar el registro y prepararse para la exfiltración de datos. Las herramientas nativas de Microsoft detectaron un único «inicio de sesión sospechoso». Vectra AI seis técnicas relacionadas en cloud de Azure cloud Entra ID en menos de 90 minutos, revelando toda la historia detrás de la brecha.

Estos ejemplos indican que, aunque las herramientas nativas muestran síntomas, a menudo no ofrecen una visión completa. La lección es clara: cuando falla la prevención, es fundamental contar con una estrategia de defensa en profundidad por capas para evitar que un incidente se convierta en una brecha de seguridad.

Cómo Vectra AI estas brechas

La plataforma híbrida NDRVectra AI refuerza y amplía el valor de las defensas nativas de Microsoft al unificar las detecciones en centros de datos locales, IoT y OT, ubicaciones remotas, identidad,cloud y M365. Su Attack Signal Intelligence busca el comportamiento de los atacantes para ofrecer:

- Cobertura: más de 100 detecciones de IA basadas en el comportamiento para Microsoft en Active Directory, Entra ID, M365, Copilot para M365 y Azure Cloud. Detecta comportamientos como el secuestro de políticas, el abuso de identidades gestionadas y el uso sospechoso de cuentas de automatización que las herramientas de postura no pueden detectar.

- Claridad: la clasificación y priorización mediante IA reducen el ruido de las alertas hasta en un 99 % y aumentan la eficiencia del SOC en un 40 %. Las señales correlacionadas y centradas en la identidad se unen y contextualizan automáticamente, tanto para entidades humanas como no humanas, con fines de investigación. Los analistas pueden pasar de la alerta a la causa raíz en cuestión de minutos y, con gráficos de ataque guiados y búsqueda asistida por IA, los defensores pueden exponer de forma proactiva los patrones y las amenazas emergentes con mayor rapidez.

- Control: las integraciones nativas con Microsoft Sentinel y Defender for Endpoint permiten automatizar los manuales de estrategias, iniciar el bloqueo de cuentas y aislar dispositivos para una rápida contención y mitigación en todos los entornos de Microsoft.

Vectra AI las inversiones en las herramientas nativas de Microsoft, lo que permite un verdadero enfoque de defensa en profundidad.

La prueba está en los números

Una investigación independiente de IDC cuantifica este enfoque por capas. Las organizaciones que utilizan Vectra AI consiguen:

- Se identificaron un 52 % más de amenazas en un 37 % menos de tiempo.

- Equipos SOC un 40% más eficientes

- 50 % menos de tiempo dedicado a las investigaciones

Cuando se integra con Microsoft Sentinel y Defender, Vectra AI el camino desde la detección hasta la decisión, convirtiendo la complejidad híbrida en certeza procesable.

Validación del cliente: claridad que cambia los resultados

La diferencia entre saber y ver es la claridad. Tres clientes muestran cómo se traduce esto en la práctica:

Museo Van Gogh

«Con Microsoft, todo es solo un identificador: identificadores de correlación, identificadores de usuario, cadenas interminables de...».

caracteres. Pasaba 25 minutos saltando entre portales tratando de entenderlo, solo para descubrir que no era nada. Soy humano. Necesito nombres y contexto. Vectra AI mi idioma. Me dice exactamente lo que está pasando, ya sea un usuario que intenta acceder a archivos confidenciales o un servidor que se comporta de forma sospechosa. Esa claridad, todo en un solo lugar, no tiene precio cuando cada minuto cuenta».

- Rob de Zwaan, director de seguridad de la información, Museo Van Gogh

Al proteger activos digitales y culturales de valor incalculable, el museo logró una tasa de verdaderos positivos del 84 % y una detección temprana en los entornos de red, identidad y Azure. Gracias a la visibilidad unificada y las detecciones explicables, el equipo ahora responde en cuestión de minutos en lugar de horas.

Empresa de servicios financieros incluida en la lista Fortune 500

«Microsoft es una pieza fundamental de nuestro ecosistema de TI, pero en lo que respecta a la seguridad, necesitamos ir más allá de lo básico. Con Vectra AI, obtenemos la señal de amenaza integrada y agregada que necesitamos para defender eficazmente nuestro entorno Microsoft, además de centralizar el análisis y la correlación de esas señales, lo que nos ahorra tiempo y esfuerzo».

- CISO, Servicios financieros de Fortune 500

Esta empresa de inversión global, que opera en entornos Azure y locales, detuvo dos ataques basados en la identidad que Microsoft E5 no detectó, incluida una campaña AiTM phishing. Durante una prueba de emulación de adversarios independiente, Vectra AI las nueve técnicas de ataque simuladas que E5 no identificó, gracias a la visibilidad unificada y la detección de bajo ruido en M365, Entra ID y Azure.

Advens

«Tener una visión conjunta de M365 y los entornos locales es realmente útil. Esa capacidad de pivotar es esencial. Nos permite investigar más rápido y con mayor precisión. Muchos clientes aún no creen que los ataques multidominio sean reales hasta que se los mostramos. Realizamos ejercicios de equipo púrpura, como ataques HTML dorados, y Vectra AI los detecta Vectra AI , mientras que las herramientas de Microsoft no detectan el movimiento entre dominios».

- Sébastien Wojcicki, Head of y Excelencia en Seguridad de Advens.

Como proveedor líder de servicios de seguridad gestionados (MSSP) que da soporte a casi 200 clientes híbridos, Advens utilizó Vectra AI sustituir las alertas fragmentadas y ruidosas por una visibilidad unificada de la red, la identidad y cloud las investigaciones hasta 100 veces.

Con esa claridad, Advens expone los comportamientos de los atacantes ocultos entre los entornos de Microsoft, lo que reduce las investigaciones que antes llevaban horas a solo unos minutos.

En estas historias, el avance no fue un mayor número de alertas, sino la claridad. Verlo todo no significaba nada hasta que se podía entender al instante.

Asegurar los espacios intermedios

Los ataques modernos no se limitan a un solo dominio, y tampoco deberían hacerlo sus defensas. A medida que las empresas adoptan herramientas basadas en inteligencia artificial, cargas de trabajo híbridas e identidades distribuidas, los atacantes aprovechan cada vez más las conexiones invisibles entre ellas.

Vectra AI ofrece a los defensores la misma ventaja de visibilidad que utilizan los atacantes, unificando cloud de red, identidad, SaaS y cloud en una única plataforma inteligente. Porque proteger su entorno Microsoft no consiste solo en proteger cada superficie, sino también los espacios que hay entre ellas.

¿Listo para cerrar las brechas en sus defensas de Microsoft? Vea Vectra AI en acción: https://youtu.be/ytWOynLTAco

O