Los atacantes son cada vez más hábiles a la hora de camuflarse. Incluso las empresas con más recursos, con capas de cortafuegos, SIEM y agentes de punto final, siguen sufriendo importantes brechas. Grupos como Scattered Spider, Volt Typhoon, Mango Sandstorm y UNC3886 han demostrado que la prevención y la supervisión basada en registros no bastan por sí solas. Cada uno de estos atacantes burló las defensas diseñadas para impedirles el paso. Lo que les delató no fue una firma o una tormenta de alertas, sino su comportamiento en la red.

Aquí es donde la Detección y Respuesta en Red (NDR) resulta esencial. Cada atacante deja un rastro en el tráfico de red, ya sea a través de un túnel oculto, un patrón de inicio de sesión inusual o un movimiento lateral sospechoso. NDR proporciona a los equipos SOC la verdad sobre el terreno mediante la supervisión de las comunicaciones en directo a través de sistemas gestionados, no gestionados, locales y cloud .

Hace poco di una charla en Black Hat USA 2025 sobre este mismo tema. Si prefieres verla en lugar de leerla, ya está disponible la grabación de la sesión.

Veamos cuatro ejemplos reales que muestran cómo la NDR podría haber detenido a adversarios avanzados antes de que causaran daños.

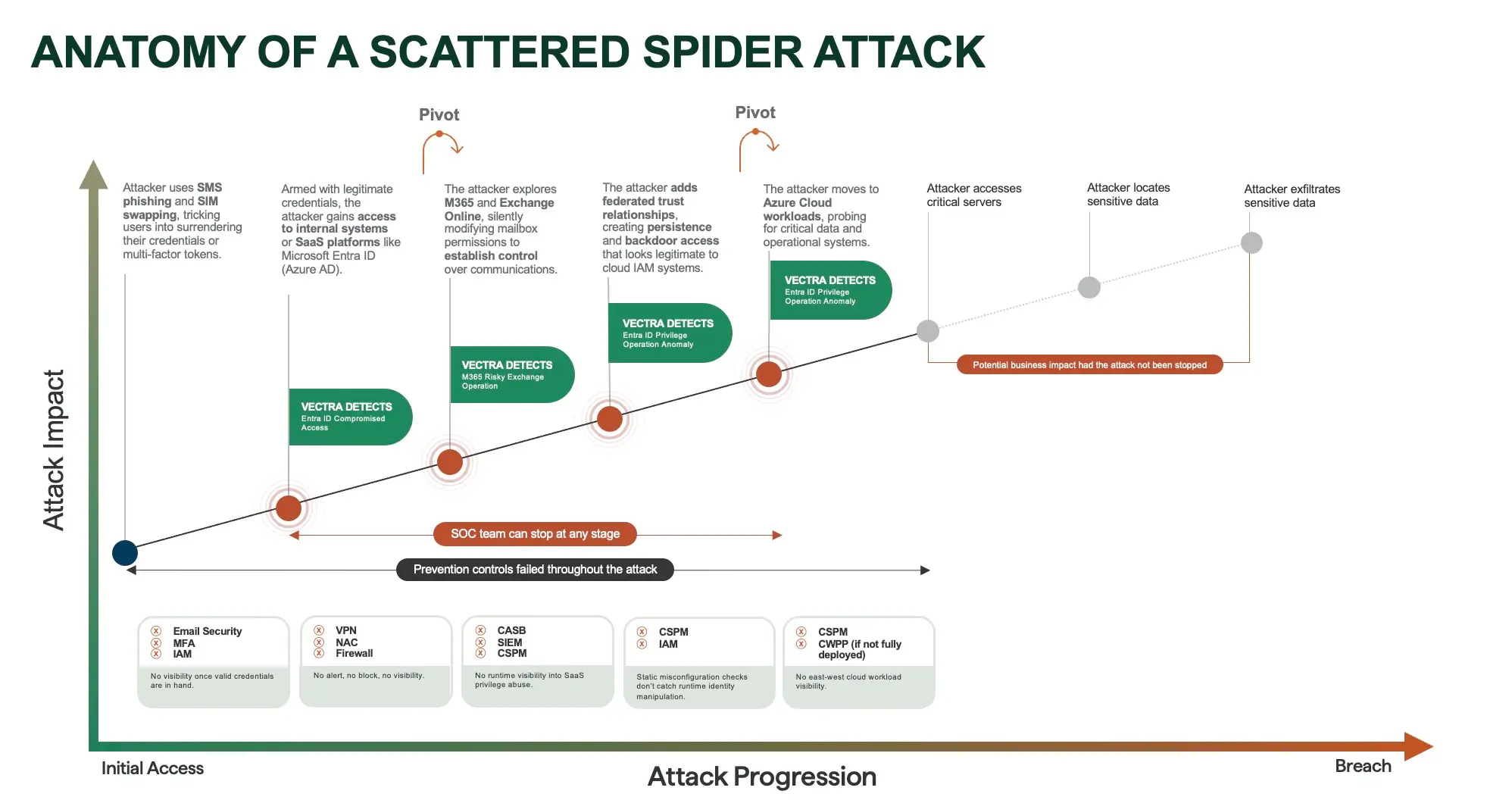

1. Scattered Spider: Del SMS Phishing a Azure Cloud Pivot

Scattered Spider (UNC3944) es un grupo con motivaciones financieras conocido por utilizar la ingeniería social para eludir fuertes controles preventivos. En campañas recientes, los atacantes usaron SMS phishing y SIM swapping para robar credenciales, y luego usaron esas credenciales para iniciar sesión en Microsoft Entra ID (Azure AD). Una vez dentro, modificaban silenciosamente los buzones de Exchange Online, establecían relaciones de confianza de puerta trasera y se introducían en las cargas de trabajo cloud de Azure.

Las herramientas tradicionales tenían dificultades para detectarlos porque los atacantes utilizaban credenciales legítimas. Las plataformas SIEM, CASB e IAM no generaban alertas una vez que las credenciales eran válidas, lo que significaba que la actividad parecía un comportamiento normal de los usuarios. El SOC sólo vio indicios de la brecha cuando los sistemas críticos ya estaban expuestos.

Con NDR estas actividades no se habrían mezclado. NDR puede detectar inicios de sesión arriesgados, manipulación de buzones de correo y anomalías de privilegios de identidad en tiempo real. En lugar de investigar semanas más tarde, los equipos SOC podrían haber detectado el movimiento del atacante a través de Microsoft 365 y Azure en el momento en que se produjo, deteniendo el pivote antes de que se accediera a datos confidenciales.

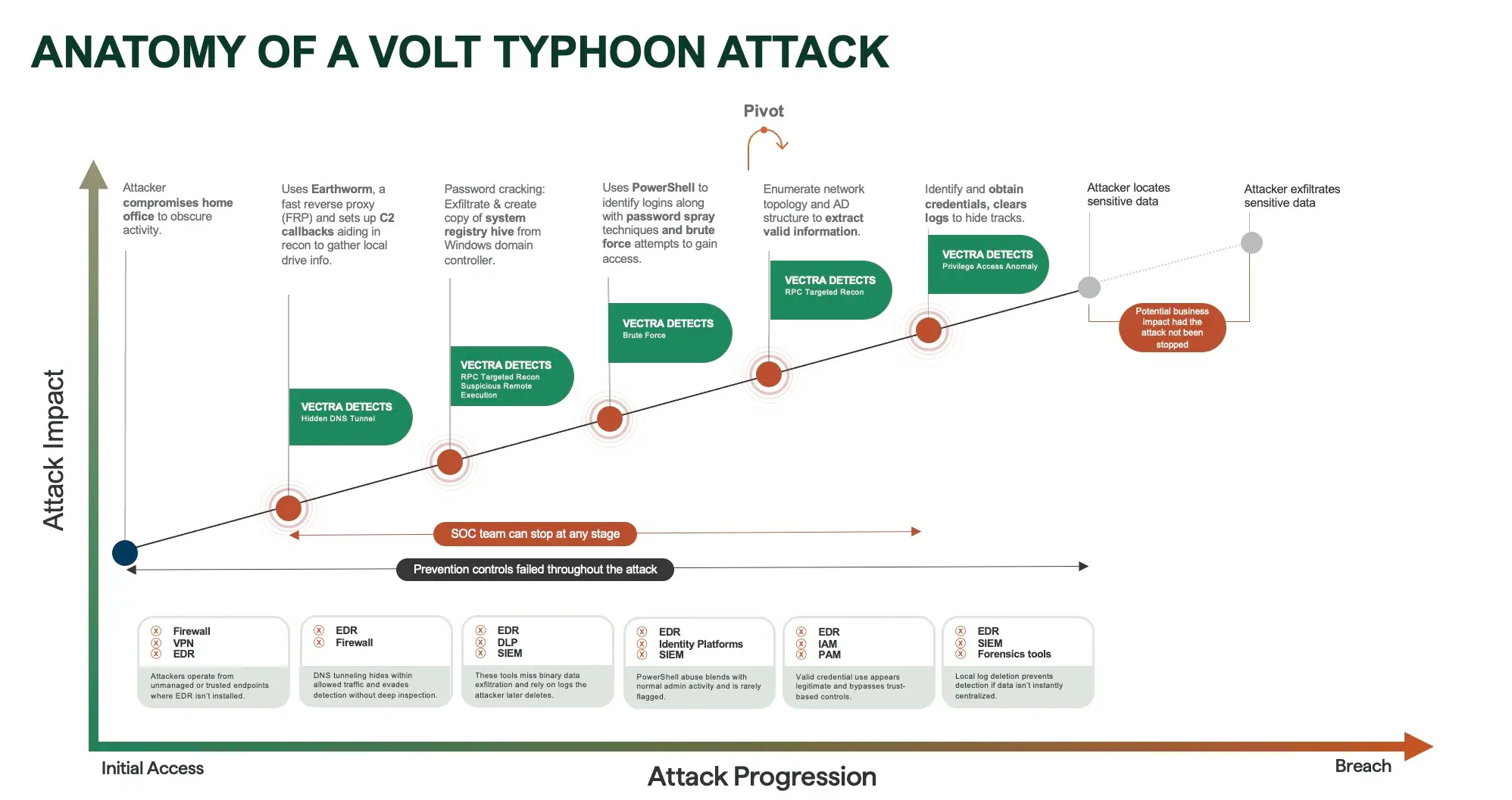

2. Volt Typhoon: Persistencia a través de túneles DNS

Volt Typhoon es un grupo patrocinado por el Estado que comprometió organizaciones comenzando por una oficina doméstica. Se basaron en Earthworm, un proxy inverso rápido, y utilizaron el tunelado DNS para las retrollamadas de mando y control. A partir de ahí, aprovecharon la fuerza bruta y el abuso de PowerShell para ampliar el acceso y mantener la persistencia dentro de entornos Windows.

Estas actividades se mezclaban con el ruido del tráfico normal. El tunelado DNS se ocultaba dentro de protocolos permitidos, el uso de credenciales válidas parecía legítimo y los scripts PowerShell parecían operaciones de TI estándar. Las herramientas EDR e IAM tradicionales no detectaron las señales o no las señalaron como maliciosas.

Una plataforma NDR habría sacado a la luz el ataque de varias maneras. Puede detectar túneles DNS ocultos, identificar intentos de fuerza bruta y destacar la actividad sospechosa de PowerShell que se sale del comportamiento normal. Al correlacionar estas señales en las capas de red e identidad, NDR proporciona a los analistas del SOC la visibilidad que necesitan para detectar a un atacante antes de que los sistemas críticos se vean comprometidos.

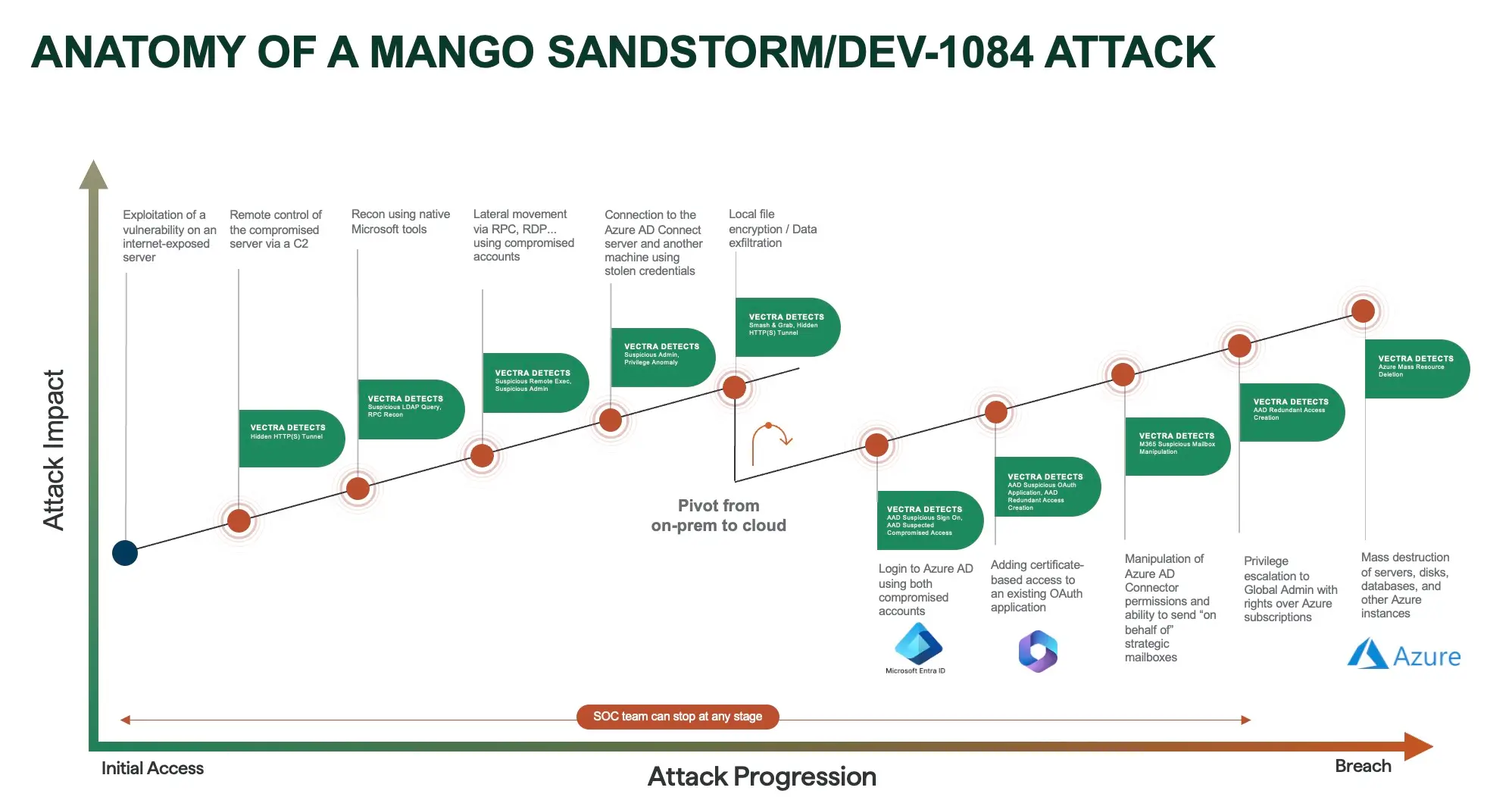

3. Tormenta de arena Mango: De la explotación de servidores a la destrucción de Azure

Mango Sandstorm explotó un servidor orientado a Internet para obtener el acceso inicial. Después de establecer el control, se movieron lateralmente a través de RDP y RPC utilizando cuentas comprometidas. A continuación, los atacantes se adentraron en Azure AD y atacaron directamente el entorno Azure, lo que provocó el borrado masivo de recursos de servidores, discos y bases de datos.

El ataque pasó desapercibido porque las herramientas tradicionales no podían correlacionar la actividad entre entornos. Los agentes EDR se centraban en los terminales, mientras que las herramientas de registro estaban aisladas y carecían de visibilidad de los movimientos laterales entre los sistemas locales y cloud.

Con NDR, la secuencia habría sido muy diferente. Las detecciones de comportamiento para el reconocimiento de RPC, la escalada de privilegios sospechosa y la actividad anómala de Azure se habrían activado al principio de la cadena. En lugar de una brecha a gran escala y la destrucción de recursos, los equipos SOC habrían sido capaces de contener la amenaza durante la etapa de movimiento lateral.

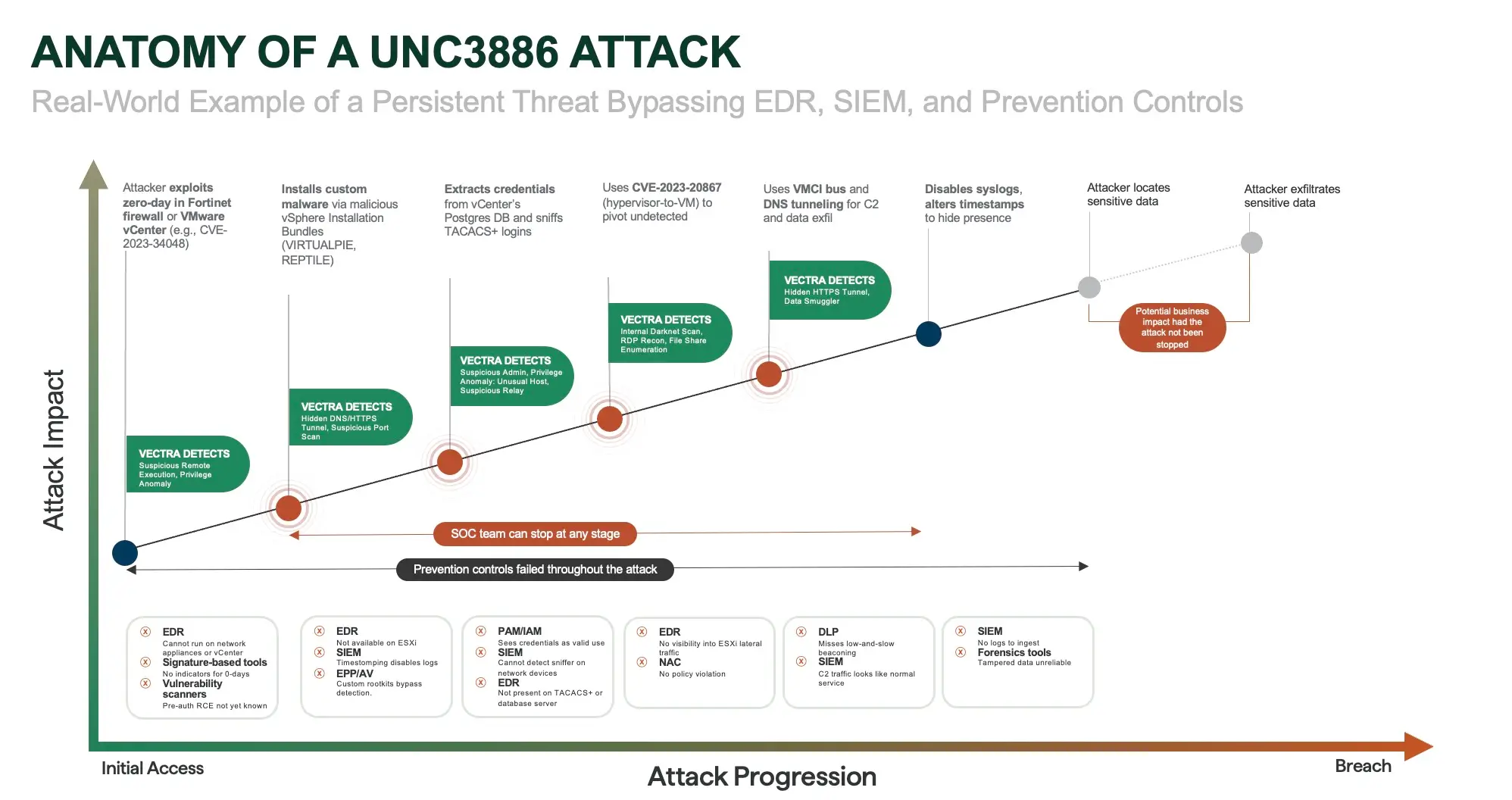

4. UNC3886: Exploits Zero-Day en zonas de confianza

UNC3886 es un sofisticado grupo de amenazas que aprovechó vulnerabilidades zero-day en Fortinet y VMware vCenter para obtener acceso. Instalaron malware personalizado en hipervisores ESXi y luego utilizaron túneles DNS y otras técnicas de ocultación para filtrar datos.

Estos entornos eran difíciles de supervisar con las herramientas tradicionales. Los agentes EDR no podían desplegarse en ESXi, SIEM no tenía visibilidad del tráfico este-oeste y los controles de prevención no tenían indicadores conocidos con los que comparar. Como resultado, el atacante seguía sin ser detectado durante largos periodos de tiempo.

NDR proporciona la visibilidad que falta en este tipo de escenarios. Al analizar directamente los flujos de paquetes y los metadatos, NDR detecta túneles HTTPS ocultos, anomalías administrativas sospechosas y reconocimientos laterales dentro de zonas de alta confianza. Esto permite a los equipos SOC descubrir y detener ataques que eluden tanto la prevención como las defensas basadas en puntos finales.

Principales conclusiones

En los cuatro ejemplos, el hilo conductor es claro:

- Losadversarios avanzadosno necesitaron malware ni exploits evidentes para triunfar.

- Se valían de credenciales robadas, túneles ocultos y herramientas legítimas para operar bajo el radar.

- Loscontroles tradicionales los pasaron por alto porque esos comportamientos parecían normales a primera vista.

NDR cambia el resultado. Al centrarse en los comportamientos del tráfico de red, detecta lo que otras herramientas no pueden ver. Ya sea un túnel DNS, un cambio sospechoso de buzón de correo o un movimiento lateral a la cloud, NDR desenmascara a los atacantes antes de que alcancen sus objetivos.

Para los equipos SOC, esto significa la diferencia entre investigar una brecha semanas después y detener una intrusión en tiempo real.

¿Aún no está convencido?

- Vea la sesión completa de Black Hat para ver cómo se desarrollan estos ataques y por qué NDR es la única capa que los expone en tiempo real.

- O compruebe cómo Vectra AI lidera el Cuadrante Mágico de Gartner® de 2025 para la detección y respuesta de redes.