La transición de la Cloud local a la híbrida

Gestionar una red en constante cambio, especialmente cuando se amplía a un entorno de cloud , no es tarea fácil. No existe un enfoque único para proteger su entorno de cloud . Nuestros clientes han identificado tres temas clave que les están llevando a la cloud:

- Escala y agilidad

- Alta disponibilidad

- Servicios integrados

Aunque las ventajas de la cloud son reales y numerosas, también conlleva consideraciones de seguridad adicionales que a menudo no se tienen en cuenta durante las implantaciones iniciales. En este blog, examinaremos las amenazas conocidas dirigidas a los entornos de cloud híbrida y dónde podría detectarlas antes de que se conviertan en un problema.

Aceleración de las amenazas en la Cloud híbrida

Acelerador 1: La implantación rápida y sencilla de cloud suele dar lugar a deslices en el proceso de seguridad

En la mayoría de las organizaciones, hay varios equipos implicados en el despliegue de nuevos servicios, que actúan como redes de seguridad involuntarias antes de que un servicio se despliegue en Internet, pero con la cloud, esto no es necesariamente cierto. Aunque las amenazas contra las cargas de trabajo cloud no son realmente muy diferentes de las que afectan a su par on-prem, los hechos siguen siendo los mismos. Es mucho más fácil desplegar recursos y modificar configuraciones en la cloud. Aunque todos los ataques son posibles on-prem, en la cloud se necesita poco más que una dirección de correo electrónico y una tarjeta de crédito para desplegar y exponer sus joyas de la corona. Si añadimos la automatización, esto puede ocurrir en cuestión de minutos.

Acelerador 2: Desplazamiento lateral entre cloud y los sistemas locales

Con fines administrativos y de acceso, a menudo existen vínculos entre las cargas de trabajo cloud y los sistemas locales. Esto significa que una brecha en la cloud a menudo puede dar lugar a una brecha en los recursos locales utilizando el movimiento lateral. En la mayoría de los casos, el movimiento lateral se ve facilitado por VPN de sitio a sitio u otro tipo de conectividad autorizada. Los atacantes rara vez se dan por satisfechos con el acceso que pueden obtener a través del compromiso inicial de los recursos del centro de datos. En su lugar, intentarán escalar la brecha para atacar los sistemas centrales, donde residen los datos confidenciales y donde pueden infligir el mayor daño a la infraestructura central.

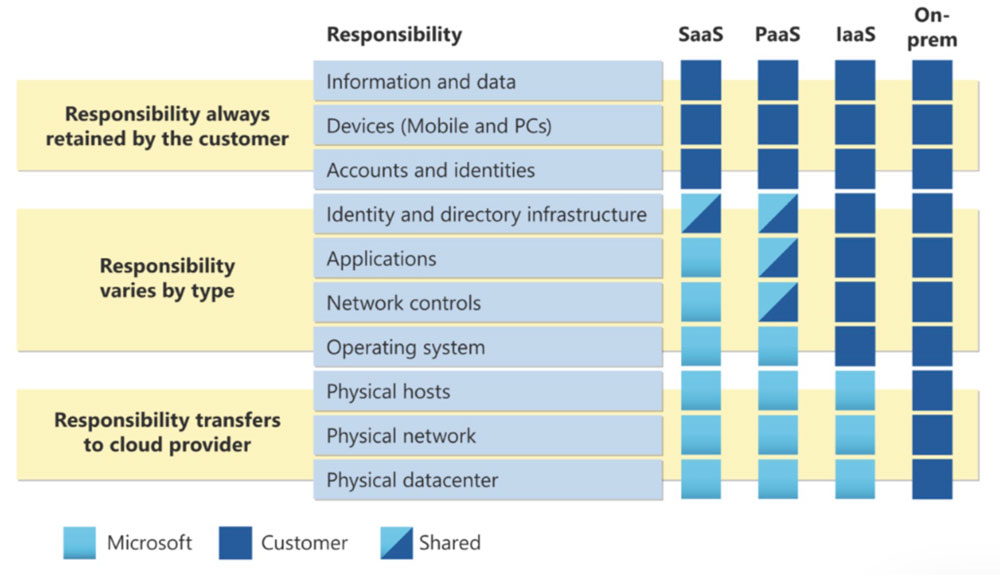

Acelerador 3: cloud ida y ensayos de responsabilidad compartida

Otro aspecto de la cloud que a menudo se pasa por alto o se malinterpreta es el modelo de propiedad y responsabilidad del proveedor de cloud frente al cliente. Cuando se utiliza la cloud para cargas de trabajo (IAAS), el usuario sigue siendo responsable de la seguridad y la administración de sus cargas de trabajo cloud , al igual que en la nube local.

Incluso en el escenario en el que estás aprovechando soluciones como EC2 o AWS Open Search todavía tienes cierta responsabilidad para asegurar tu implementación (PaaS).

No se preocupe, no es el momento de abandonar Cloud

Todos estos factores pueden hacer dudar a una organización a la hora de aprovechar o ampliar la adopción de cloud . Sin embargo, la cloud y las implantaciones híbridas son imprescindibles en el mundo laboral actual. En lugar de tratar de impedir u obstaculizar la migración de su organización a la cloud, considere sus opciones más moderadas; para nuestros fines, a continuación presentaremos ejemplos Vectra AI :

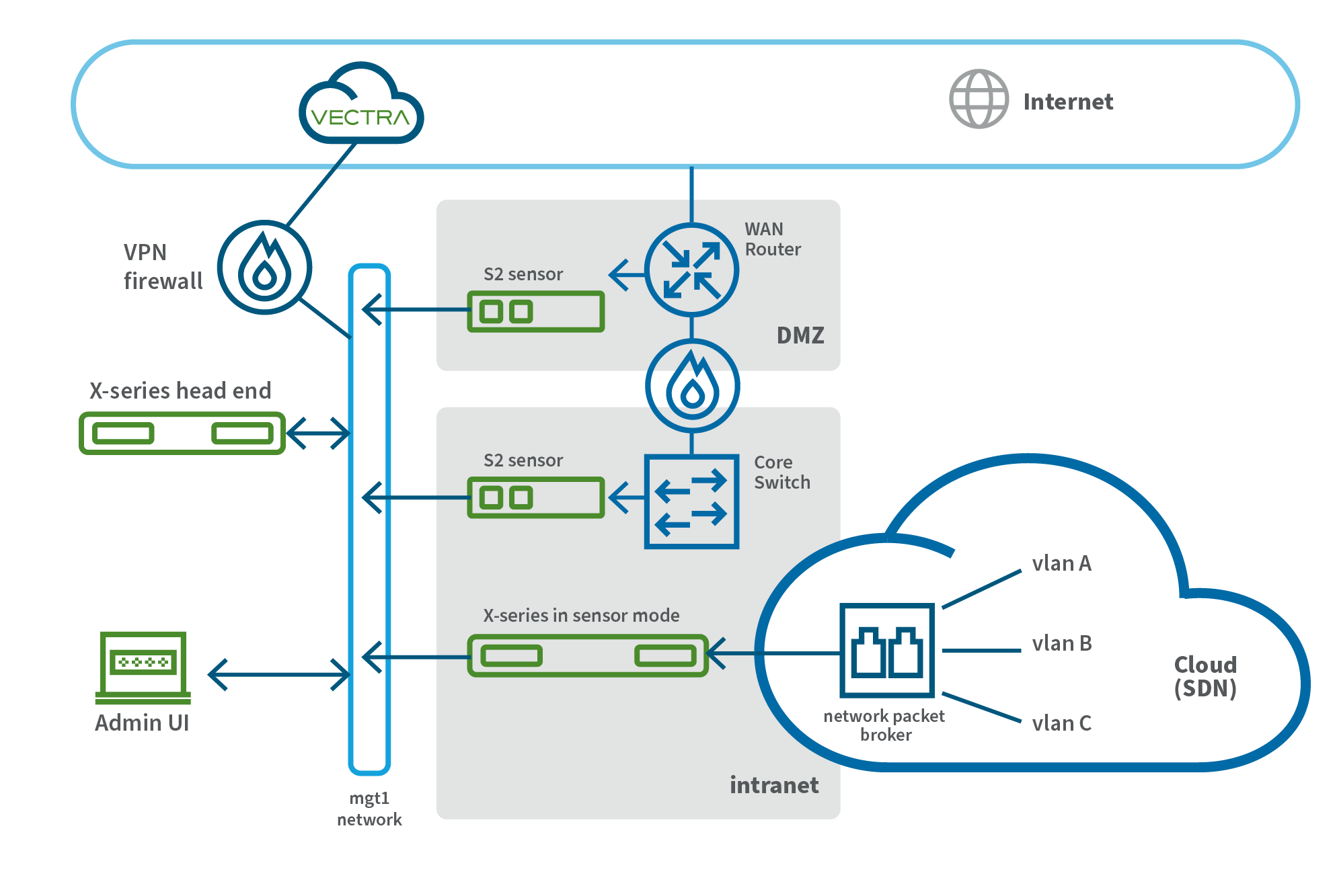

- Integración perfecta: Los sensores de cloud de Vectra pueden conectarse sin problemas para proteger sus cargas de trabajo cloud contra amenazas de red, movimiento lateral y escalada. Esto se logra de la misma manera que en las instalaciones, mediante la supervisión pasiva del tráfico de red suministrado por el proveedor de cloud nube a/desde sus cargas de trabajo. Obtenga más información sobre Vectra NDR hoy mismo.

- Detección y priorización de IA de primera clase: Vectra aprovecha la Inteligencia de Señales de Ataque (ASI) basada en IA de seguridad, para monitorizar amenazas contra cloud, infraestructura SaaS, identidad y on-prem. Esto se proporciona de forma inmediata, sin que el cliente tenga que crear detecciones. ASI ayuda a los SOC y a los equipos de seguridad a agregar, contextualizar y priorizar los host y las cuentas más importantes, de modo que disponga de información procesable al alcance de la mano para permitir una respuesta rápida. Vea lo que ASI puede hacer por usted.

- Detección unificada de amenazas: Vectra proporciona una única interfaz de usuario para unir todos los vectores de amenazas. Esto es importante porque los atacantes a menudo tratan de pivotar de cloud a on-prem, de SaaS a on-prem, o de cloud a cloud, por lo que tener esta capacidad dentro de un sistema que tiene conocimiento de cada aspecto es crítico. Más información sobre la plataforma TDR de Vectra.

En nuestro próximo blog, exploraremos cómo Vectra puede ayudar a proteger entornos multicloud que introducen nuevas superficies de ataque y desafíos. Permanezca atento.

¿Quieressaber más? Programe una demostración hoy mismo.