PLAY

El grupo de ransomware Play, también conocido como PlayCrypt, es un actor de amenazas sofisticado y muy activo que lleva a cabo ataques de doble extorsión mediante el robo y cifrado de datos, dirigidos a organizaciones de múltiples sectores en todo el mundo a través de intrusiones sigilosas basadas en credenciales y malware personalizado.

El origen de PLAY

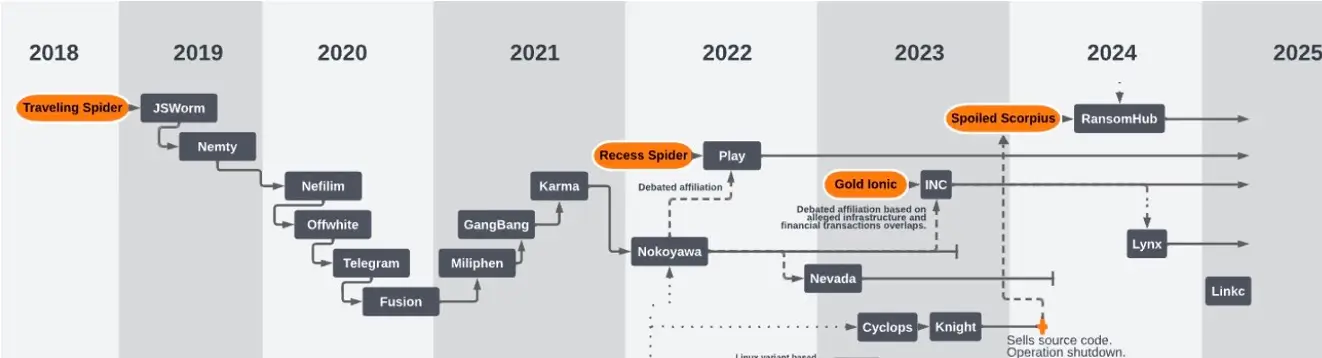

El grupo de ransomware Play, también conocido como PlayCrypt, surgió en junio de 2022 y rápidamente se convirtió en una de las operaciones de ransomware más activas a nivel mundial. A diferencia de los modelos de ransomware como servicio (RaaS), se cree que Play es un grupo cerrado que controla directamente las operaciones, la infraestructura y las negociaciones.

El grupo hace hincapié en el secretismo y el control centralizado, como se señala en su sitio de filtraciones. Emplean una doble estrategia de extorsión, combinando el robo de datos con el cifrado para presionar a las víctimas a pagar. Las notas de rescate suelen carecer de una demanda o instrucciones fijas y, en su lugar, dirigen a las víctimas para que se pongan en contacto con Play a través de direcciones de correo electrónico únicas alojadas en gmx[.]de o web[.]de.

Países destinatarios de PLAY

El grupo se ha centrado principalmente en Norteamérica, Sudamérica y Europa, con un notable aumento en Australia desde abril de 2023. En mayo de 2025, el FBI había atribuido más de 900 incidentes a Play y sus afiliados, lo que confirma su amplia presencia operativa.

Industrias a las que se dirige PLAY

Play ha atacado una amplia gama de sectores, como la educación, la administración pública, la sanidad, la industria manufacturera, el sector legal y los servicios informáticos. No parecen estar especializados en un sector, sino que optan por ataques oportunistas a gran escala. Su interés suele centrarse en organizaciones que se perciben como de menor madurez cibernética o en entornos de alta presión que probablemente paguen.

PLAYVíctimas

Hasta la fecha, más de 911 víctimas han sido víctimas de sus operaciones maliciosas.

PLAYMétodo de ataque

Los operadores de ransomware suelen empezar iniciando sesión con credenciales válidas que probablemente hayan comprado en mercados de la Web oscura. Estas credenciales suelen estar vinculadas a servicios de acceso remoto como VPN o Protocolo de Escritorio Remoto (RDP). Cuando las credenciales no están disponibles, aprovechan las vulnerabilidades de las aplicaciones orientadas a Internet. Los puntos de entrada conocidos incluyen fallos en Fortinet FortiOS y servidores Microsoft Exchange (como ProxyNotShell). A principios de 2025, ellos y los intermediarios de acceso afiliados comenzaron a explotar una vulnerabilidad recientemente revelada en la herramienta de supervisión remota SimpleHelp para ejecutar código remoto y obtener acceso silencioso a los sistemas internos.

Una vez dentro, los actores del juego elevan sus privilegios identificando errores de configuración o debilidades del software. Utilizan herramientas como WinPEAS para enumerar las oportunidades locales de escalada de privilegios y, a menudo, pasan a explotarlas directamente. En muchos incidentes observados, los agresores también utilizan herramientas como Nekto o PriviCMD para escalar su acceso. En última instancia, su objetivo es obtener privilegios de administrador de dominio para poder controlar totalmente el entorno y distribuir ampliamente las cargas útiles del ransomware.

Para evitar ser detectados, los atacantes desactivan sistemáticamente el software de seguridad. Herramientas como GMER, IOBit y PowerTool se utilizan para matar procesos antivirus, mientras que los scripts de PowerShell se utilizan para desactivar Microsoft Defender. También borran los registros y otros artefactos forenses de los registros de sucesos de Windows, lo que reduce las posibilidades de que los defensores puedan detectar su actividad o reconstruir su línea de tiempo de intrusión.

Los actores del ransomware buscan activamente credenciales en los entornos comprometidos. Peinan archivos no seguros y datos de configuración para extraer credenciales almacenadas y, cuando es posible, despliegan Mimikatz para volcar credenciales de autenticación directamente desde la memoria. Esta herramienta se ejecuta a veces a través de plataformas como Cobalt Strikelo que permite a los atacantes recopilar credenciales de administrador de dominio sin activar las alertas tradicionales.

Durante la fase de descubrimiento, los operadores de Play llevan a cabo un reconocimiento interno para comprender la disposición de la red e identificar objetivos valiosos. Utilizan herramientas como AdFind y Grixba para enumerar las estructuras de Active Directory, enumerar los nombres de host e identificar el software instalado, incluidas las herramientas de protección de puntos finales. Este reconocimiento les ayuda a guiar su movimiento lateral y evitar las zonas de seguridad de alta fricción.

Para moverse por la red, los actores utilizan herramientas de movimiento lateral como PsExec para ejecutar comandos de forma remota. También utilizan marcos de post-explotación como Cobalt Strike y SystemBC para mantener el mando y control sobre máquinas adicionales. Una vez conseguido el acceso a nivel de dominio, pueden distribuir cargas útiles a través de objetos de directiva de grupo, enviando binarios de ransomware a los sistemas de forma masiva.

Antes de cifrar los datos, los operadores de Play preparan los archivos para la exfiltración. A menudo dividen los datos robados en trozos más pequeños y los comprimen en .RAR archivos utilizando WinRAR. Este paso garantiza que los datos estén listos para su transferencia, y su estructura reduce la probabilidad de que se activen herramientas de prevención de pérdida de datos (DLP) o alertas en los terminales.

La ejecución se lleva a cabo mediante una combinación de control manual y distribución automatizada. Los archivos binarios del ransomware suelen distribuirse y ejecutarse a través de PsExec, Cobalt Strike o cambios en las directivas de grupo. Cada binario se compila de forma exclusiva para el entorno de destino, lo que ayuda a eludir la detección antivirus basada en firmas. Una vez ejecutado, el ransomware comienza a cifrar los archivos, omitiendo los archivos del sistema para mantener el tiempo de actividad operativa hasta que se exija el rescate.

Una vez que los datos están preparados, los actores del juego utilizan herramientas como WinSCP para transmitir de forma segura los datos robados a su infraestructura a través de canales cifrados. Estos archivos suelen almacenarse en entornos controlados por los atacantes y alojados fuera del dominio de la víctima. El grupo utiliza múltiples métodos de transferencia para eludir las soluciones de supervisión del tráfico y maximizar la velocidad de extracción de datos antes de que comience el cifrado.

El ransomware Play utiliza un doble extorsión modelo: tras robar los datos, cifran los archivos de la víctima y exigen el pago a través de comunicaciones por correo electrónico, normalmente vinculadas a direcciones únicas en @gmx.de o @web.de. Los archivos cifrados se renombran con un PLAY y se deja una nota de rescate en directorios públicos. Si no se paga, el grupo amenaza con filtrar los datos robados en un sitio de filtraciones alojado en Tor. En algunos casos, intensifican la presión llamando a los números de teléfono de organizaciones -como centros de asistencia o líneas de atención al cliente- encontrados a través de información de fuentes abiertas.

Los operadores de ransomware suelen empezar iniciando sesión con credenciales válidas que probablemente hayan comprado en mercados de la Web oscura. Estas credenciales suelen estar vinculadas a servicios de acceso remoto como VPN o Protocolo de Escritorio Remoto (RDP). Cuando las credenciales no están disponibles, aprovechan las vulnerabilidades de las aplicaciones orientadas a Internet. Los puntos de entrada conocidos incluyen fallos en Fortinet FortiOS y servidores Microsoft Exchange (como ProxyNotShell). A principios de 2025, ellos y los intermediarios de acceso afiliados comenzaron a explotar una vulnerabilidad recientemente revelada en la herramienta de supervisión remota SimpleHelp para ejecutar código remoto y obtener acceso silencioso a los sistemas internos.

Una vez dentro, los actores del juego elevan sus privilegios identificando errores de configuración o debilidades del software. Utilizan herramientas como WinPEAS para enumerar las oportunidades locales de escalada de privilegios y, a menudo, pasan a explotarlas directamente. En muchos incidentes observados, los agresores también utilizan herramientas como Nekto o PriviCMD para escalar su acceso. En última instancia, su objetivo es obtener privilegios de administrador de dominio para poder controlar totalmente el entorno y distribuir ampliamente las cargas útiles del ransomware.

Para evitar ser detectados, los atacantes desactivan sistemáticamente el software de seguridad. Herramientas como GMER, IOBit y PowerTool se utilizan para matar procesos antivirus, mientras que los scripts de PowerShell se utilizan para desactivar Microsoft Defender. También borran los registros y otros artefactos forenses de los registros de sucesos de Windows, lo que reduce las posibilidades de que los defensores puedan detectar su actividad o reconstruir su línea de tiempo de intrusión.

Los actores del ransomware buscan activamente credenciales en los entornos comprometidos. Peinan archivos no seguros y datos de configuración para extraer credenciales almacenadas y, cuando es posible, despliegan Mimikatz para volcar credenciales de autenticación directamente desde la memoria. Esta herramienta se ejecuta a veces a través de plataformas como Cobalt Strikelo que permite a los atacantes recopilar credenciales de administrador de dominio sin activar las alertas tradicionales.

Durante la fase de descubrimiento, los operadores de Play llevan a cabo un reconocimiento interno para comprender la disposición de la red e identificar objetivos valiosos. Utilizan herramientas como AdFind y Grixba para enumerar las estructuras de Active Directory, enumerar los nombres de host e identificar el software instalado, incluidas las herramientas de protección de puntos finales. Este reconocimiento les ayuda a guiar su movimiento lateral y evitar las zonas de seguridad de alta fricción.

Para moverse por la red, los actores utilizan herramientas de movimiento lateral como PsExec para ejecutar comandos de forma remota. También utilizan marcos de post-explotación como Cobalt Strike y SystemBC para mantener el mando y control sobre máquinas adicionales. Una vez conseguido el acceso a nivel de dominio, pueden distribuir cargas útiles a través de objetos de directiva de grupo, enviando binarios de ransomware a los sistemas de forma masiva.

Antes de cifrar los datos, los operadores de Play preparan los archivos para la exfiltración. A menudo dividen los datos robados en trozos más pequeños y los comprimen en .RAR archivos utilizando WinRAR. Este paso garantiza que los datos estén listos para su transferencia, y su estructura reduce la probabilidad de que se activen herramientas de prevención de pérdida de datos (DLP) o alertas en los terminales.

La ejecución se lleva a cabo mediante una combinación de control manual y distribución automatizada. Los archivos binarios del ransomware suelen distribuirse y ejecutarse a través de PsExec, Cobalt Strike o cambios en las directivas de grupo. Cada binario se compila de forma exclusiva para el entorno de destino, lo que ayuda a eludir la detección antivirus basada en firmas. Una vez ejecutado, el ransomware comienza a cifrar los archivos, omitiendo los archivos del sistema para mantener el tiempo de actividad operativa hasta que se exija el rescate.

Una vez que los datos están preparados, los actores del juego utilizan herramientas como WinSCP para transmitir de forma segura los datos robados a su infraestructura a través de canales cifrados. Estos archivos suelen almacenarse en entornos controlados por los atacantes y alojados fuera del dominio de la víctima. El grupo utiliza múltiples métodos de transferencia para eludir las soluciones de supervisión del tráfico y maximizar la velocidad de extracción de datos antes de que comience el cifrado.

El ransomware Play utiliza un doble extorsión modelo: tras robar los datos, cifran los archivos de la víctima y exigen el pago a través de comunicaciones por correo electrónico, normalmente vinculadas a direcciones únicas en @gmx.de o @web.de. Los archivos cifrados se renombran con un PLAY y se deja una nota de rescate en directorios públicos. Si no se paga, el grupo amenaza con filtrar los datos robados en un sitio de filtraciones alojado en Tor. En algunos casos, intensifican la presión llamando a los números de teléfono de organizaciones -como centros de asistencia o líneas de atención al cliente- encontrados a través de información de fuentes abiertas.

TTPs utilizados por PLAY

Cómo detectar PLAY con Vectra AI

Lista de las detecciones disponibles en la plataforma Vectra AI que indicarían un ataque de ransomware.

Preguntas frecuentes

¿Qué es el grupo de ransomware PLAY ?

PLAY Ransomware Group es una organización de ciberdelincuentes conocida por desplegar ransomware para cifrar los archivos de las víctimas y exigir el pago de un rescate a cambio de las claves de descifrado. Suelen dirigirse a organizaciones con sistemas de seguridad débiles.

¿Cómo infecta los sistemas el ransomware PLAY ?

PLAY El ransomware suele infectar los sistemas a través de correos electrónicos de phishing , kits de explotación y credenciales comprometidas, aprovechando las vulnerabilidades para obtener acceso y desplegar su carga útil.

¿Qué sectores corren más riesgo de sufrir ataques de ransomware en PLAY ?

Aunque el ransomware PLAY se ha dirigido a una amplia gama de sectores, las infraestructuras críticas, la sanidad y los servicios financieros han sido especialmente vulnerables debido a la naturaleza sensible de sus datos.

¿Cuáles son los indicadores de compromiso (IoC) asociados al ransomware PLAY ?

Los IoC del ransomware PLAY incluyen tráfico de red inusual, modificaciones sospechosas de las claves del registro, notas de rescate y extensiones de archivo relacionadas con el ransomware malware.

¿Cómo pueden los equipos SOC detectar y responder al ransomware PLAY ?

Los equipos SOC deben emplear soluciones avanzadas de detección de amenazas, realizar análisis periódicos del tráfico de red e implantar sistemas de detección y respuesta a amenazas. El aislamiento inmediato de los sistemas infectados y la ejecución de un plan de respuesta son cruciales.

¿Cuáles son las mejores prácticas para prevenir las infecciones por ransomware en PLAY ?

Las mejores prácticas incluyen actualizaciones periódicas del software, formación de los empleados sobre ciberseguridad, un sólido filtrado del correo electrónico y el uso de la autenticación multifactor (MFA) para protegerse contra phishing y el compromiso de credenciales.

¿Se pueden descifrar los datos cifrados por el ransomware PLAY sin pagar el rescate?

Aunque no siempre se dispone de herramientas de descifrado específicas para el ransomware PLAY , se recomienda consultar a expertos en ciberseguridad y explorar las herramientas de descifrado disponibles para variantes de ransomware similares antes de considerar el pago de rescates.

¿Cómo opera financieramente el grupo de ransomware PLAY ?

El grupo PLAY opera con un modelo de rescate, exigiendo pagos a menudo en criptomonedas. También pueden emplear tácticas de doble extorsión, amenazando con filtrar los datos robados si no se paga el rescate.

¿Qué debe incluir un plan de respuesta ante un ataque de ransomware a PLAY ?

Un plan de respuesta debe incluir el aislamiento inmediato de los sistemas afectados, la identificación de la cepa del ransomware, protocolos de comunicación, procedimientos de recuperación de datos a partir de copias de seguridad y consideraciones legales para el pago de rescates.

¿Cómo pueden colaborar las organizaciones con las fuerzas de seguridad tras un ataque de ransomware a PLAY ?

Las organizaciones deben informar del incidente a las autoridades locales o nacionales de ciberseguridad, proporcionando información detallada sobre el ataque sin comprometer las operaciones en curso ni las leyes de privacidad de datos.