Solución ITDR para Microsoft Entra ID (Azure AD)

Solución ITDR para Microsoft Entra ID (Azure AD)

Detecte los ataques a la identidad de Microsoft cloud que otros no pueden detectar

¿Presupuesto bajo? ¿Recursos limitados? ¿Personal sobrecargado? Encuentre y detenga los ataques de identidad de Microsoft Entra ID (anteriormente Azure AD) cloud antes de que puedan causar daños, independientemente de cómo sea su equipo de seguridad.

Encuentre en cuestión de minutos los ataques a la identidad de Microsoft Entra ID

Esto es un 99% más rápido que el tiempo medio de 328 días que se tarda en detectar y contener una filtración de datos causada por credenciales comprometidas*.

>90%

MITRE ATT&CK cobertura

50%

menos carga de trabajo para los analistas

50%

Vectra AI encontró un ataque en el 50% de las implantaciones de los últimos 6 meses

Por qué Vectra AI

¿Por qué elegir Vectra ITDR para defenderse de los ataques de Microsoft Entra ID?

Encontrar ataques de identidad que otros no pueden

Detecte los ataques en una fase temprana con la cobertura zero-day para técnicas de ataque nunca vistas. Podrá ver todo lo que ocurre después de que un atacante obtiene acceso: Vectra AI correlaciona la actividad de identidad con la actividad más amplia de la red y cloud para una cobertura de detección integrada.

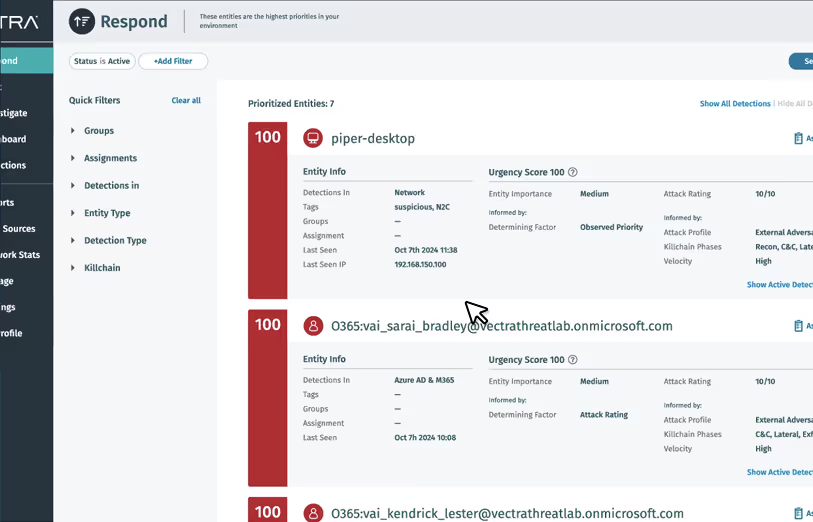

Reducir las cargas de trabajo

La priorización de IA y las clasificaciones de ataques correlacionan cloud y la actividad de la red para crear narrativas claras de los atacantes, para que pueda centrarse en las amenazas urgentes, no en los eventos benignos. Impleméntelo en menos de 10 minutos, con un ajuste mínimo.

Reducir las cargas de trabajo

La priorización de IA y las clasificaciones de ataques correlacionan cloud y la actividad de la red para crear narrativas claras de los atacantes, para que pueda centrarse en las amenazas urgentes, no en los eventos benignos. Impleméntelo en menos de 10 minutos, con un ajuste mínimo.

Maximizar el talento

Vea y detenga los ataques en un solo lugar, sin necesidad de cambiar de herramienta. Nuestros registros mejorados facilitan y agilizan las investigaciones, y las opciones de respuesta flexibles le permiten detener los ataques sin afectar a las operaciones.

Anatomía del ataque

Vea cómo Vectra ITDR defiende contra ataques reales de Microsoft Entra ID

Cuando los controles de prevención no consiguen detener un ataque de identidad de Microsoft Entra ID cloud , Vectra AI lo encuentra, rápido y a tiempo.

Visitas autoguiadas

Experimente la potencia de la plataforma Vectra AI

Navegue a su ritmo para ver lo que los analistas pueden conseguir en una plataforma impulsada por la señal de ataque más precisa del mundo.

Cartografía MITRE

Cobertura completa de MITRE ATT&CK para Microsoft Entra ID (anteriormente Azure AD)

Con más referencias en el marco MITRE D3FEND que cualquier otro proveedor, sólo Vectra AI le da una ventaja injusta sobre los atacantes dirigidos a Microsoft Entra ID.

TA0001: Initial Access

T1078: Valid Accounts

TA0002: Execution

T1059: Command and Scripting Interpreter

T1651: Cloud Administration Command

TA0003: Persistence

T1098: Account Manipulation

T1136: Create Account

T1556: Modify Authentication Process

T1078: Valid Accounts

TA0004: Privilege Escalation

T1484: Domain Policy Modification

T1078: Valid Accounts

TA0005: Defense Evasion

T1484: Domain Policy Modification

T1562: Impair Defenses

T1556: Modify Authentication Process

T1078: Valid Accouts

T1564: Hide Artifacts

T1070: Indicator Removal

T1550: Use Alternate Authentication Material

TA0006: Credential Access

T1110: Brute Force

T1606: Forge Web Credentials

T1556: Modify Authentication Process

T1621: Multi-Factor Authentication Request Generation

T1528: Steal Application Access Token

T1649: Steal of Forge Authentication Certification

T1552: Unsecured Credentials

T1539: Steal Web Session Cookie

TA0007: Discovery

T1087: Account Discovery

TA0008: Lateral Movement

T1534: Internal Spearphishing

T1080: Taint Shared Content

T1550: Use Alternate Authentication Material

TA0009: Collection

T1119: Automated Collection

T1530: Data from Cloud Storage

T1213: Data from Information Repositories

T1114: Email Collection

TA0010: Exfiltration

T1048: Exfiltration Over Alternative Protocol

TA0040: Impact

T1531: Account Access Removal

T1499: Endpoint Denial of Service

T1498: Network Denial of Service

Copilot para detección y respuesta M365

Evite que los atacantes abusen de Copilot para Microsoft 365

Proteja su superficie de ataque GenAI y evite que los atacantes accedan a aplicaciones y datos confidenciales.

Más información

Ficha de datos

Detección y respuesta a amenazas de identidad Vectra

Obtenga más información sobre cómo Vectra ITDR le ayuda a defenderse contra los ataques a la identidad.

Preguntas frecuentes sobre Microsoft Entra ID

¿Qué tipos de riesgos existen en Microsoft Entra ID?

Entra ID, la solución de gestión de identidades y accesos (IAM) basada en cloud de Microsoft, es su primera línea de defensa para el acceso seguro a aplicaciones y datos. Pero tiene vulnerabilidades. Los atacantes utilizan fallos y configuraciones erróneas para hacerse con cuentas que dependen de una confianza preestablecida.

¿Cómo puede hacer que Microsoft Entra ID (Azure AD) sea más seguro?

La prevención puede fallar. Para defenderse completamente contra los ataques de identidad, es necesario sacar a la luz los ataques de identidad cloud que ya se esconden en su entorno. La detección y la respuesta basadas en IA son la única forma probada de detener a los atacantes antes de que puedan infligir daños.

¿Cómo ayuda Vectra AI ?

Vectra Identity Threat Detection and Response (ITDR) utiliza el aprendizaje automático y el análisis del comportamiento centrado en la identidad para identificar a los atacantes de identidad activos. Revela el uso indebido de credenciales, la escalada de privilegios, el abuso de derechos, los flujos de replicación y otras tácticas de amenazas basadas en la identidad con detalles significativos, sin largas demoras ni conjeturas. Como resultado, nuestros clientes pueden identificar y detener los ataques de Microsoft Entra ID el mismo día en que se producen.

¿En qué se diferencia Vectra AI de sus soluciones de prevención?

La plataforma Vectra AI detecta los primeros indicios de un ataque para que pueda detener al agresor antes de que se produzca ningún daño. Por ejemplo, a diferencia de la gestión de accesos privilegiados (PAM), que se centra en la prevención de accesos no autorizados, Vectra AI utiliza el análisis de accesos privilegiados (PAA) para seguir de cerca las cuentas más útiles para los atacantes. PAM se centra en la prevención; Vectra AI encuentra a los atacantes que ya se esconden en su entorno para que pueda acabar con ellos en cuestión de minutos.