Con cerca de 65.000 ataques de ransomware previstos para este año sólo en Estados Unidos, según Yahoo! Finance, vamos a arriesgarnos y decir que la gente lo está pasando mal para detener estos sucesos amenazadores. No parece importar la región, el país o el sector en el que te encuentres: los ciberdelincuentes han demostrado que lanzarán ataques de ransomware contra cualquier organización a la que puedan extorsionar o robar algo de valor. Entonces, ¿significa esto que es sólo cuestión de tiempo antes de que te encuentres en un aprieto entre pagar un cuantioso rescate o decir adiós a los activos y datos críticos?

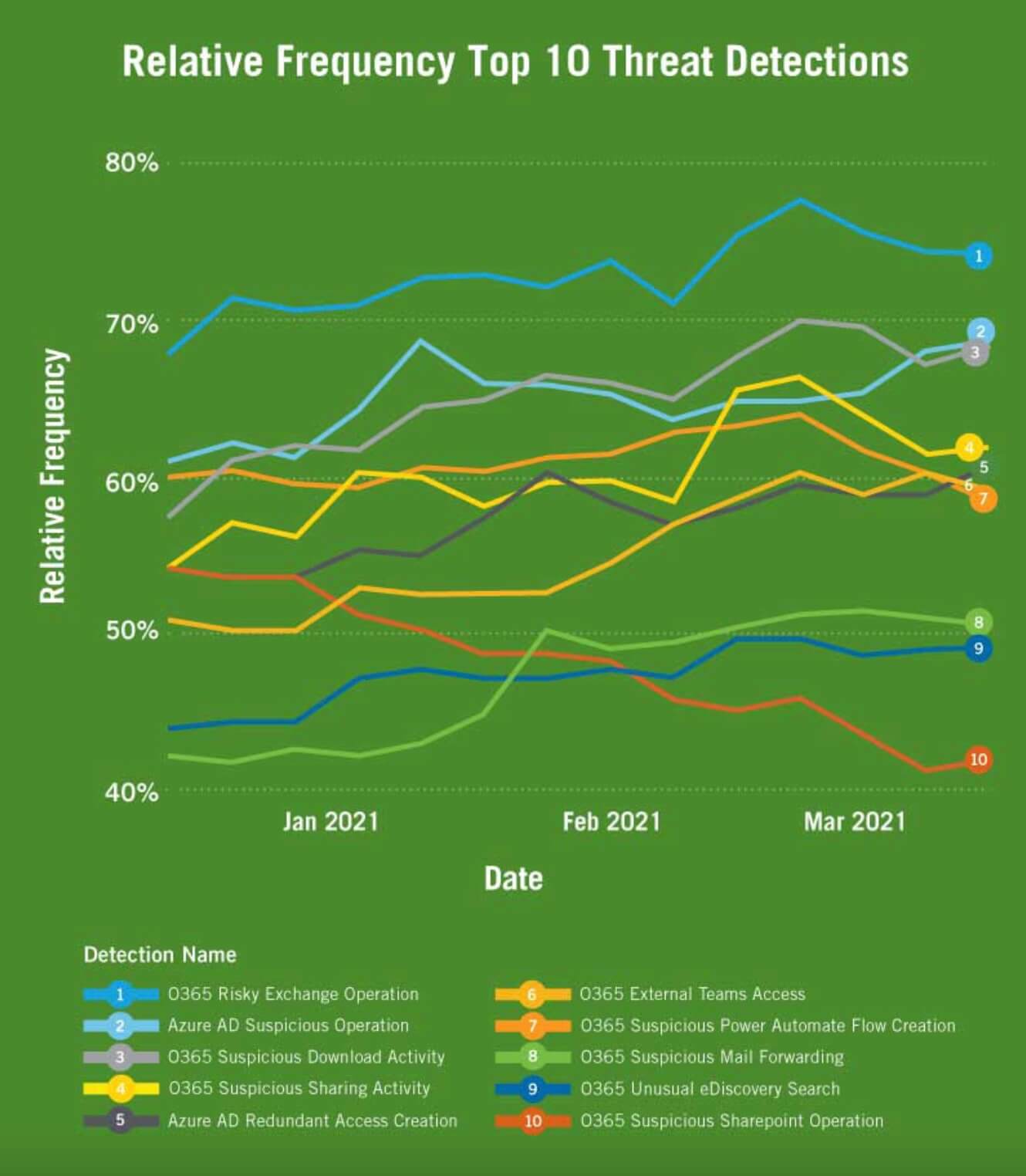

Eso suena como un pepinillo que hará que su cara se frunza, y si usted escucha lo que el CEO de Vectra, Hitesh Sheth ha estado diciendo todo el tiempo, la soluciónpara el ransomware requiere una nueva forma de pensar. Estos ataques no pueden prevenirse con muchas de las estrategias de seguridad actuales de las organizaciones. Sin embargo, es posible detectar cuando ocurre algo fuera de lo normal en su entorno de forma que permita a su equipo de seguridad contener eventos maliciosos como los ataques de ransomware. De hecho, si echamos un vistazo a las perspectivas del sector extraídas del informe Vectra Spotlight, Vision and Visibility: Top 10 Threat Detections for Microsoft Azure AD and Office 365, tendrá una buena comprensión de cómo las detecciones pueden mantener a su equipo informado sobre los comportamientos dentro de su entorno.

Hemos llevado el informe un paso más allá y hemos desglosado la información por sectores para ofrecer una visión de las preocupacionescloud de determinados sectores, así como de cómo las detecciones se relacionan con el comportamiento de los atacantes, como en el caso del ransomware o los ataques a la cadena de suministro. Todo esto comienza con la capacidad de recopilar los datos adecuados y disponer de inteligencia artificial (IA) basada en amenazas que le permita identificar los entresijos de los ataques y centrarse en las amenazas que deben detenerse. La información sobre el sector que se ofrece a continuación se basa en datos reales y anónimos de clientes: se trata de las detecciones que reciben los clientes para ratificar los ataques en Office 365 y Azure AD. Veamos algunos de los aspectos más destacados:

Sanidad

Como pudimos comprobar con el ataque al Health Service Executive (HSE) de Irlanda, los ataques de ransomware a organizaciones sanitarias pueden suponer el robo de historiales médicos y datos, pero también van mucho más allá de ser un mero problema tecnológico, ya que tienen el potencial de mermar la calidad de vida y la atención que las personas necesitan para sobrevivir.

La detección más frecuente en la base de clientes de Vectra Healthcare fue la creación de flujos sospechosos de Power Automate en O365, que podría indicar que un atacante está configurando un mecanismo de persistencia. Microsoft Power Automate es sin duda una herramienta útil para automatizar tareas mundanas, pero el riesgo es que está activada por defecto en Office 365 y viene de serie con cientos de conectores. Resulta atractiva para los atacantes porque incluso con un acceso básico sin privilegios puede utilizarse como canal para que vivan de la tierra y trabajen en pos de sus objetivos. Lea más información sobre el sector sanitario para ver cómo los clientes de Vectra ratifican los ataques en sus entornos.

Fabricación

Como industria que prioriza el tiempo de actividad operativa, el ransomware tiene la capacidad de detener las operaciones en un santiamén, lo que convierte a las organizaciones de fabricación en un objetivo principal para los ciberataques. Un ataque de ransomware que afecte a las operaciones presionaría a una instalación para que reaccionara pagando el rescate con el fin de limitar cualquier parada de los equipos. Aunque muchos fabricantes despliegan una red distribuida físicamente, también están adoptando cloud para obtener velocidad, escala y conectividad, al igual que otras industrias, lo que añade otra capa a la superficie de ataque.

Al echar un vistazo a las detecciones frecuentes que reciben los clientes de Vectra manufacturing, dos de las tres principales estaban relacionadas con la actividad de uso compartido de Office 365. Los equipos de seguridad deben analizar cualquier actividad de uso compartido sospechosa para asegurarse de que las acciones las realizan usuarios autorizados y no un atacante que intenta filtrar datos o cualquier cosa que ayude a los delincuentes a avanzar en la progresión de un ataque. Para obtener más información sobre las actividades sospechosas que estas organizaciones deberían tener en su radar, consulte el informe completo sobre fabricación.

Servicios financieros

Si existe un objetivo más atractivo para los ciberdelincuentes que las instituciones de servicios financieros, nos encantaría saberlo. Esta es una de las razones por las que el sector sigue siendo uno de los más regulados, y ahora que la adopción de cloud se ha disparado, los ciberdelincuentes tienen más ángulos para intentar aprovechar los ataques. Específicamente en Office 365 y Azure AD, los clientes de Vectra FSI citaron un alto porcentaje de Operación de Intercambio Arriesgada en O365 y Creación de Acceso Redundante en Azure AD. Ya sea que exista la posibilidad de que un atacante manipule Exchange para obtener acceso o intente tomar una cuenta, esta actividad es preocupante y debe ser investigada por los equipos de seguridad cuando se detecta. Obtenga más detalles sobre lo que significan estas detecciones leyendo las perspectivas completas del sector en FSI.

Educación

La pandemia obligó a las instituciones educativas a buscar soluciones para mantener a los estudiantes y educadores seguros, conectados y productivos, lo que en muchos casos significó recurrir a la cloud. Tanto si se trataba de herramientas de comunicación como de productividad, la cloud demostró estar a la altura de las circunstancias y, en muchos sentidos, hizo posible que el aprendizaje en esta época fuera una realidad. Pero al igual que ocurrió con los otros sectores mencionados, la cloud también cambió lo que se sabía sobre la seguridad de las instituciones educativas. Vimos que el correo electrónico y la actividad de intercambio de información desencadenaban detecciones de amenazas en las instituciones de educación superior, lo que no fue una sorpresa, ya que esto permite el aprendizaje y la colaboración, pero también hace que sea más difícil detectar la fuga de datos maliciosos. Para ver qué detecciones utilizan los clientes del sector educativo (EDU) para ratificar los ataques, eche un vistazo a las perspectivas del sector EDU.

Es hora de empezar a entender el comportamiento de su cuenta

Si echa un vistazo a cualquiera de las perspectivas del sector mencionadas aquí o al informe completo, verá por qué es fundamental que las organizaciones desplieguen una visión clara de cómo es el uso autorizado junto con la visibilidad para supervisar y medir las desviaciones de esa visión. Sin estas dos cosas, la detección de amenazas se convierte en un reto difícil porque no sabrá si la actividad que está viendo es de un usuario autorizado o movimientos de un atacante. Y si pensamos en lo improbable que es prevenir un ataque de ransomware con las herramientas tradicionales de seguridad de endpoints que los ciberdelincuentes eluden con regularidad, nunca ha sido mejor momento para conocer de verdad el comportamiento de su cuenta.

Consulte el Informe Spotlight, ¡ahora!