Las operaciones de ransomware no desaparecen. Evolucionan.

Los nombres del ransomware pueden cambiar, pero los operadores, la infraestructura y los comportamientos suelen persistir bajo una nueva marca. El ejemplo más reciente es DevMan, un grupo que opera con código DragonForce modificado y que se posiciona como el último miembro de una larga lista de familias de ransomware creadas sobre Black Basta de Conti y Black Basta .

Aunque varios proveedores de seguridad y analistas han señalado similitudes técnicas y operativas entre estos grupos, la atribución en el ransomware sigue siendo compleja. El auge de DevMan se entiende mejor como una continuación de la reutilización de código, la migración de afiliados y el uso compartido de herramientas, más que como un vínculo definitivo con ningún operador específico.

El legado de Conti: El código que nunca murió

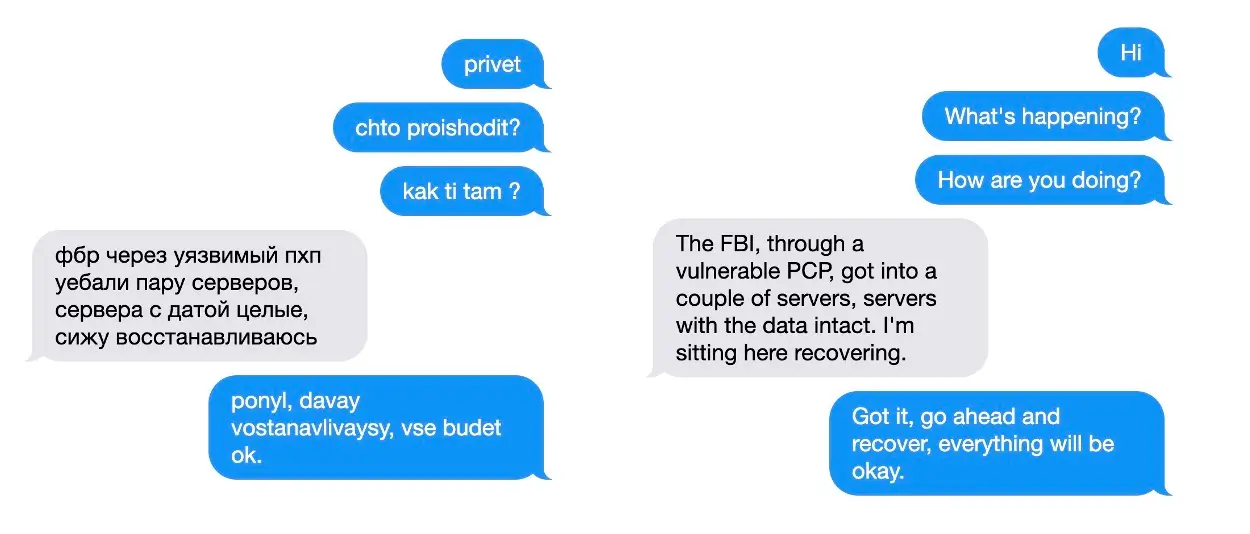

El código fuente filtrado de Contisigue siendo uno de los marcos de ransomware más reutilizados que existen. Impulsó directamente el desarrollo de Black Basta y, más tarde, de la familia de ransomware DragonForce. Los registros Black Basta filtrados Black Basta confirmaron además que su líder, Tramp, tenía vínculos de larga data con LockBitSupp, el administrador del imperio LockBit RaaS.

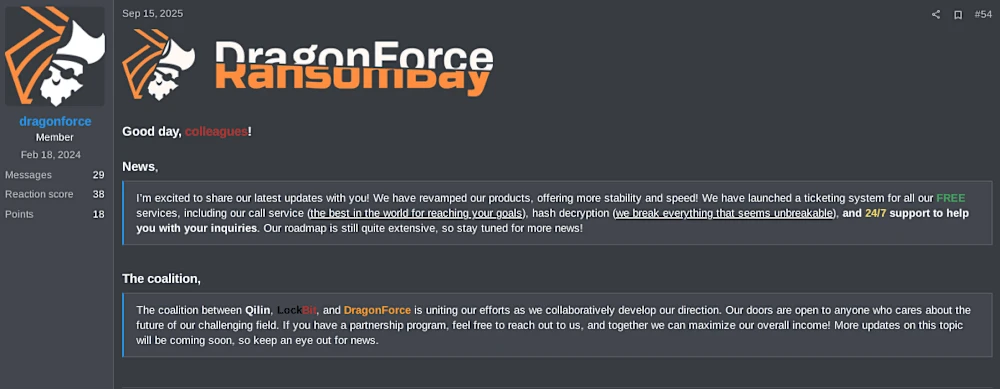

En septiembre de 2025, DragonForce anunció una coalición con Qilin y LockBitcreando una red de ransomware interafiliada. Los mismos nombres reaparecen en sitios de filtraciones, programas de afiliación e infraestructuras compartidas, lo que refuerza que el ransomware opera hoy como un ecosistema, no como equipos aislados.

El modelo DragonForce y el nacimiento de DevMan

DragonForce introdujo un modelo "Dragons-as-a-Service", ofreciendo a los afiliados ransomware preconstruido, infraestructura Tor y derechos de publicación de sitios de fugas bajo su marca. Este programa RaaS permitía a los operadores emergentes lanzar ataques rápidamente, utilizando herramientas probadas.

DevMan apareció por primera vez a mediados de abril de 2025, actuando inicialmente como afiliado de Qilin (Agenda) y DragonForce, aunque también vinculado a operaciones de APOS (APOS también ha estado vinculada a PEAR desde...). Los primeros ataques reflejaban los libros de jugadas de DragonForce: Explotación de VPN para la entrada, sondeo de SMB para el movimiento lateral y tácticas de doble extorsión.

En julio de 2025, todo cambió. DevMan se separó de DragonForce, lanzando su propia infraestructura, incluido el primer sitio de filtraciones llamado "DevMan's Place". El análisis forense publicado por ANY.RUN el 1 de julio confirmó que su carga útil reutilizaba código de DragonForce, basado a su vez en Conti, e incluía varios fallos técnicos:

- La nota de rescate se autocifra, un error de configuración del constructor.

- La función de fondo de pantalla falla en Windows 11 pero funciona en Windows 10.

- Se incluyen tres modos de cifrado: completo, sólo cabecera y personalizado.

- El malware opera completamente fuera de línea, sólo con actividad de red basada en SMB.

La extensión de archivo .DEVMAN y las nuevas cadenas internas distinguen a la variante, pero su ADN sigue siendo inconfundiblemente DragonForce.

La atribución en los ecosistemas de ransomware es compleja

La atribución en los ecosistemas de ransomware es intrínsecamente complicada. Como señala Jon DiMaggio en The Art of Attribution (Analyst1, 2024), vincular con precisión una operación con otra requiere la alineación de pruebas técnicas, conductuales y humanas, en lugar de basarse únicamente en similitudes de código o cronologías.

DevMan, al igual que muchos operadores emergentes, se encuentra en la intersección entre bases de código reutilizadas, infraestructura reutilizada y redes de afiliados compartidas. La superposición con DragonForce y los vínculos indirectos con Conti y Black Basta la realidad más amplia del ecosistema del ransomware. Los grupos toman prestado, compran, copian o modifican código. Los afiliados suelen migrar entre operaciones. Las herramientas se revenden, se filtran o se incluyen en nuevos servicios RaaS.

Esto crea continuidad a nivel técnico sin implicar necesariamente continuidad en el liderazgo. Por esta razón, DevMan se entiende mejor como un producto de reutilización del ecosistema que como una extensión confirmada de cualquier operador anterior.

DevMan 2.0: De operador a proveedor de RaaS

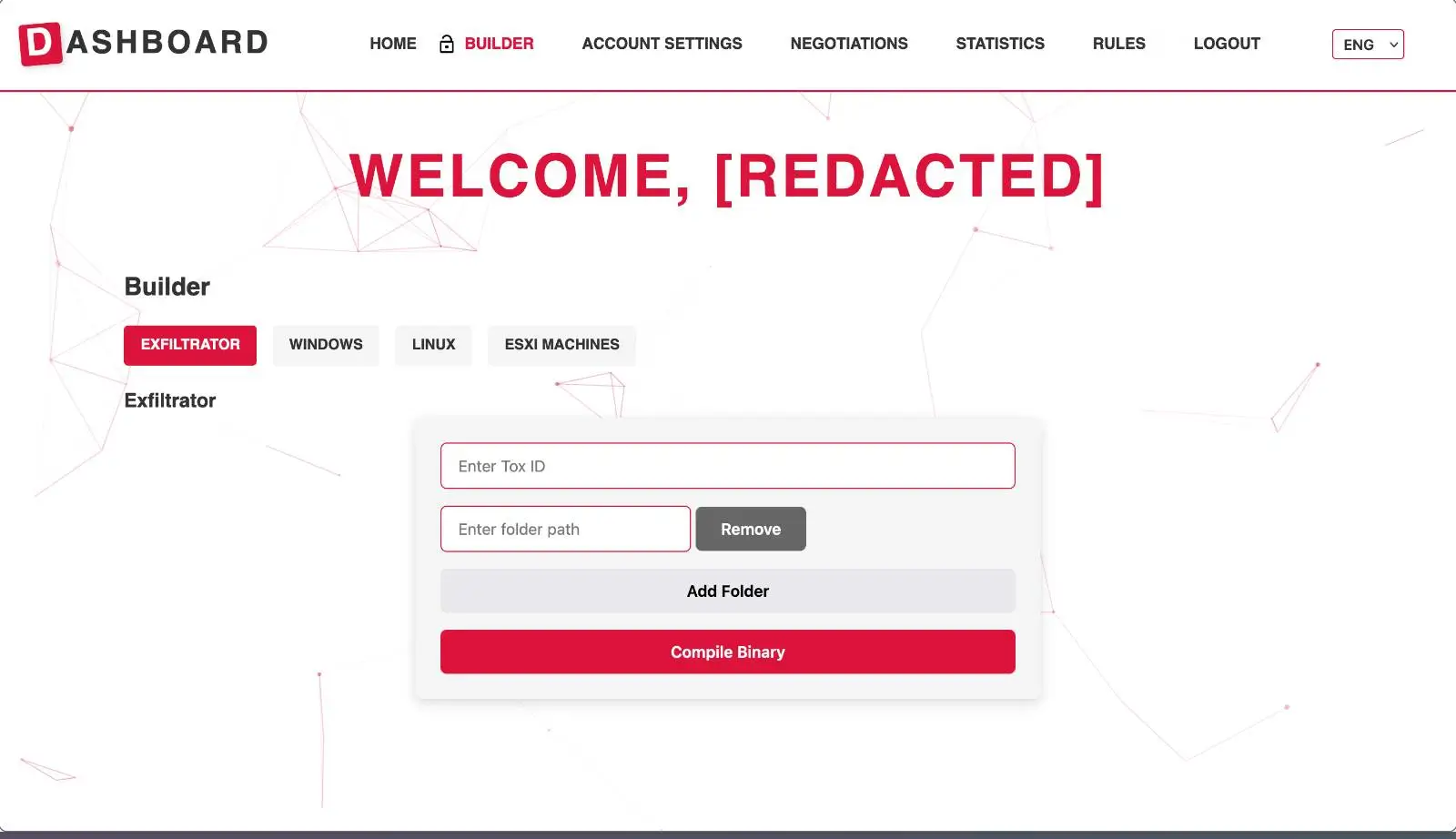

A finales de 2025, DevMan había pasado de ser operador a proveedor. El 30 de septiembre de 2025, lanzó DevMan 2.0, una plataforma rediseñada de ransomware como servicio con reclutamiento de afiliados, un panel de control para desarrolladores y nuevas variantes escritas en Rust.

Capturas de pantalla de la plataforma revelan:

- Un panel de afiliación basado en web para crear cifradores dirigidos a Windows, Linux y ESXi.

- Un modelo estructurado de reparto de beneficios, que ofrece un 22% de participación en los ingresos a los afiliados que generen menos de 20 millones de dólares.

- Utilidades automatizadas de exfiltración de datos y personalización de notas de rescate.

- Normas de conducta que prohíben los ataques contra los Estados de la CEI y las entidades sanitarias relacionadas con los niños.

En la práctica, DevMan 2.0 funciona de forma muy parecida a DragonForce, pero con la marca, la infraestructura y el control de los afiliados totalmente a cargo de un operador.

Por qué es importante para los defensores

DevMan ilustra cómo las operaciones de ransomware pueden cambiar de marca, reestructurarse y redistribuir el código sin alterar los comportamientos subyacentes utilizados durante las intrusiones. Los equipos SOC se enfrentan a adversarios que cambian de nombre con frecuencia, pero sus técnicas siguen siendo las mismas.

En Conti, Black Basta, DragonForce y DevMan, siguen apareciendo varios comportamientos:

- Cifrado fuera de línea y movimiento lateral a través de SMB y RDP.

- Uso de herramientas legítimas para la persistencia.

- Rápida incorporación de afiliados mediante marcos de construcción compartidos.

Las defensas basadas en firmas fallan contra este modelo. Lo que permanece constante es el comportamiento del atacante, visible en el tráfico de red, el uso indebido de identidades y los intentos de escalada de privilegios. Estos son exactamente los patrones que la plataformaVectra AI detecta en tiempo real.

Vectra AI detecta lo que las marcas no pueden ocultar

Independientemente de que pueda confirmarse o no la atribución, lo importante para los defensores son los comportamientos. La plataforma Vectra AI se centra en detectar las tácticas y los comportamientos de los atacantes, no sus marcas.

Al analizar los comportamientos de identidad, red y cloud , la plataforma Vectra AI detecta los signos de ejecución de ransomware y movimiento lateral antes de que comience el cifrado, ya sea DevMan, Play, Qilin, Scattered Spider o cualquier otro grupo APT.

Los atacantes pueden cambiar sus nombres, pero no sus comportamientos.

Con Vectra AI, puedes ver lo que ellos no pueden ocultar.

Vea una demostración autoguiada de la plataforma Vectra AI para comprobar cómo la IA basada en el comportamiento detecta la actividad del ransomware, incluso a través de cambios de marca.