Hay un famoso enigma filosófico en torno a la observación y la percepción:

"Si un árbol cae en un bosque y no hay nadie cerca para oírlo, ¿hace ruido?".

Habría que plantearse exactamente la misma pregunta en la seguridad de la detección

"Si una detección atrapa a un atacante y no hay nadie cerca para verlo, ¿se detecta realmente?".

En Vectra, no creemos que sea así. Una detección que no se ve es tan buena como no detectarla.

A medida que nos esforzamos por hacer avanzar la seguridad, creemos que no basta con ofrecer una cobertura de detección de amenazas vanguardista y basada en IA, sino que también debemos ofrecer detecciones de forma que el equipo de seguridad pueda ver qué es lo más importante, para poder actuar de inmediato.

Adaptación a sus flujos de trabajo

Una parte fundamental para garantizar que las detecciones se vean es adaptarse a la forma de trabajar de los equipos de operaciones de seguridad.

El último paso que Vectra ha dado en este sentido es una nueva versión de nuestra integración con Splunk.

La vista actualizada de Vectra está diseñada para la nueva red, donde las amenazas pueden detectarse en su centro de datos, desde trabajadores remotos, en aplicaciones SaaS o en la cloud pública. Vectra combina todas estas fuentes de datos diferentes en un único panel de cristal unificado, donde se enumeran las principales amenazas para su organización (en todas las fuentes), para que sepa exactamente qué debe hacer primero, ya sea un host o una cuenta, en la red o en la cloud.

Independientemente de cuántos vectores de ataque puedan preocuparle, Vectra le mostrará la prioridad número uno en función de lo que nuestros algoritmos digan que requiere atención, en todas las superficies que estamos vigilando.

Esta prioridad no es a nivel de detección, sino a nivel de entidad, que es el actor real que Vectra ha detectado realizando actividades sospechosas. Podría tratarse de un host en su centro de datos, una cuenta de servicio en AWS o un usuario de Azure AD. Vectra es capaz de medir la amenaza (la gravedad del ataque si es real) y la certeza (lo seguros que estamos de que es real), para crear una vista de cuadrante, de "Baja" a "Crítica", y representamos estos datos en el propio producto.

Esta vista de cuadrante se apoya en una lista de las principales amenazas que requieren atención, para que los analistas sepan exactamente lo que hay que investigar.

"Asignación" de los tiempos

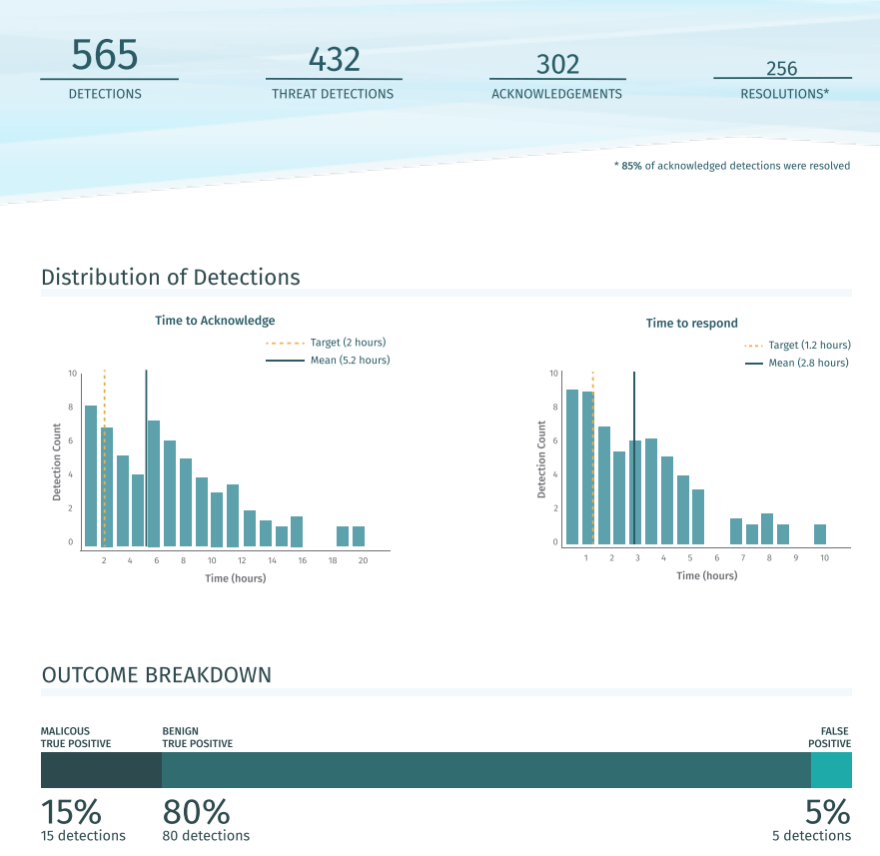

Un equipo SOC sólo es eficiente cuando las detecciones se pueden alertar rápidamente y las comunicaciones entre los miembros del equipo son rápidas y sencillas. Para asegurarse de que no haya dos analistas investigando el mismo problema, Vectra utiliza su potente "Flujo de trabajo de asignaciones" para mostrar quién está trabajando en cada entidad. Cualquiera que utilice el "Flujo de trabajo de asignaciones" podrá ver ahora quién está trabajando en las entidades, y si están buscando el siguiente elemento a investigar, para poder filtrar fácilmente hacia las entidades no asignadas. Estas acciones no sólo ahorrarán tiempo al tener que informar a otros colegas sobre quién está trabajando en qué incidente, sino que también impulsan un informe de métricas operativas increíblemente detallado.

Presentación de informes

Como le dirá cualquiera que se dedique a la gestión de sistemas, no basta con configurar un sistema que funcione y dejarlo estar: es necesario supervisar estos sistemas de forma continua para saber si la eficacia del sistema no está a la altura. La supervisión de herramientas de terceros puede ser a menudo laboriosa y tediosa, pero el informe de métricas operativas de Vectraautomatiza todo este proceso aprovechando el flujo de trabajo de asignación que hemos mencionado antes, que se integra directamente en el flujo de trabajo de Splunk [JK2] existente. Con este informe, los administradores tienen una visión clara de cuántas alertas tiene que investigar el equipo SOC, y cuánto tiempo tarda el equipo en reconocerlas y responder a ellas de media. Esta es una herramienta enormemente poderosa que pone datos claros y duros, detrás de la cobertura de seguridad.

Cuando un árbol cae en un bosque, atrápalo antes de que golpee algo

VectraLa integración actualizada de Splunk simplifica el flujo de trabajo del SOC y forma parte integral de nuestra misión clave de hacer avanzar la seguridad, de modo que cuando ese árbol cae en el bosque, su equipo recibe una notificación de inmediato, ve lo que está sucediendo y puede atraparlo antes de que afecte a algo.

Si desea más información sobre la integración de Vectra con Splunk, encontrará todos los detalles en el resumen de la solución.