Estados Unidos no ha sufrido un ciberataque paralizante contra infraestructuras críticas como el que dejó fuera de juego a Ucrania en 2015. Aquel ataque inutilizó la red eléctrica ucraniana, dejando a oscuras a más de 700.000 personas.

Pero las redes informáticas empresariales dentro de las redes de energía y servicios públicos han sido infiltradas durante años. Según un análisis del Departamento de Seguridad Nacional de Estados Unidos (DHS) y el FBI, estas redes se han visto comprometidas al menos desde marzo de 2016 por agentes de Estados-nación que realizan actividades de reconocimiento en busca de diseños y planos de sistemas de control industrial (ICS) para robarlos.

Hay una diferencia entre los ataques que sondean las redes informáticas de las empresas en busca de información y acceso a infraestructuras críticas y los ataques contra los ICS en los que operan las infraestructuras críticas. Ambos están interconectados, pero los activos atacados son diferentes.

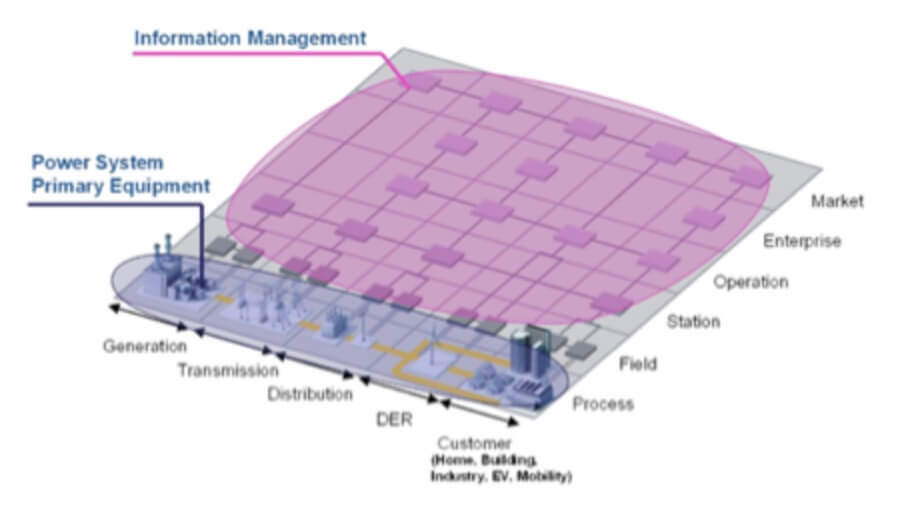

El NIST publicó una topología abstracta del sistema de suministro de energía de la red eléctrica, que muestra cómo el sistema de energía (equipo primario) se interconecta con los sistemas de TI (gestión de la información). La topología pone de relieve la creciente importancia y escala de las redes de TI empresariales dentro de la energía y los servicios públicos a medida que el sector pivota hacia la comunicación bidireccional dentro de la red inteligente, incluido el uso de dispositivos de TI y comunicación que combinan redes IoT con redes ICS.

Dentro de estas redes de gestión de la información, los ciberdelincuentes llevan años probando y mapeando ataques contra las redes de energía y servicios públicos. Estas misiones de reconocimiento, lentas y silenciosas, consisten en observar el comportamiento de los operadores y elaborar un plan de ataque único. Al parecer, el ataque que dejó fuera de servicio la red eléctrica de Ucrania en 2015 fue planeado con muchos meses de antelación por ciberdelincuentes expertos y sofisticados.

Esto subraya la importancia de identificar a los atacantes ocultos dentro de las redes de TI empresariales antes de que causen daños al ICS y roben información relacionada con la infraestructura crítica. El informe Vectra 2018 Spotlight Report on Energy and Utilities se centra en los comportamientos de amenaza únicos utilizados en las últimas campañas de ataque para robar información vital de ICS.

Estas y otras conclusiones clave subrayan la importancia de detectar comportamientos de amenaza ocultos dentro de las redes informáticas de las empresas antes de que los ciberatacantes tengan la oportunidad de espiar, propagar y robar. Estos comportamientos de amenaza revelan que las campañas de ataque cuidadosamente orquestadas se producen a lo largo de muchos meses.

Cuando los atacantes se mueven lateralmente dentro de una red, se expone una mayor superficie de ataque que aumenta el riesgo de adquisición y exfiltración de datos. Es imprescindible supervisar todo el tráfico de la red para detectar estos y otros comportamientos de los agresores de forma temprana y sistemática.

Los atacantes remotos suelen introducirse en las redes de energía y servicios públicos mediante la instalación de malware y phishing para robar credenciales administrativas. Una vez dentro, utilizan conexiones y protocolos administrativos para realizar reconocimientos y propagarse lateralmente en busca de datos confidenciales sobre sistemas de control industrial.

El abuso encubierto de credenciales administrativas proporciona a los atacantes un acceso ilimitado a los sistemas y datos de infraestructuras críticas. Esta es una de las áreas de riesgo más cruciales en el ciclo de vida del ciberataque.

Otras conclusiones clave del Informe Spotlight 2018 sobre Energía y Servicios Públicos son:

- Durante la fase de comando y control del ataque, se detectaron 194 comportamientos de acceso remoto externo por cada 10.000 dispositivos host y cargas de trabajo.

- Se detectaron 314 comportamientos sospechosos de ejecución remota por cada 10.000 dispositivos host y cargas de trabajo.

- En la fase de exfiltración del ciclo de vida del ciberataque, se detectaron 293 comportamientos de contrabando de datos por cada 10.000 dispositivos host y cargas de trabajo.

También es importante señalar que los atacantes cubrieron sus huellas para burlar los sistemas de alerta basados en registros. Las cuentas y aplicaciones utilizadas en los ataques fueron eliminadas y borradas.

Por ejemplo, los clientes VPN instalados en instalaciones comerciales fueron eliminados junto con los registros que se producían de su uso. Solo gracias a un exhaustivo análisis forense pudo el DHS determinar que los actores de la amenaza fueron capaces de eliminar pruebas después de que los ataques ya hubieran tenido éxito.

Lección aprendida: Detecta los primeros indicios de un ciberataque cuando se produzca, no cuando el daño ya esté hecho.