Mientras los ataques de ransomware como NotPetya y WannaCry acaparaban titulares (y dinero) en 2017, la minería de criptomonedas ganaba fuerza silenciosamente como heredera aparente en lo que respecta a comportamientos oportunistas para obtener beneficios monetarios.

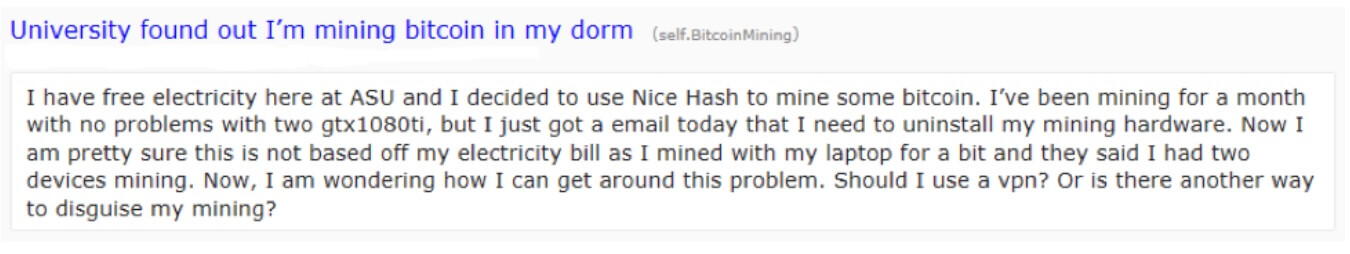

El siguiente mensaje publicado en reddit pone de manifiesto la gravedad del problema de la minería de criptomonedas al que se enfrentan las universidades. En algunos casos, los estudiantes emprendedores minan criptomonedas utilizando ordenadores de alta gama o crean un ejército de botnets para hacer el trabajo.

¿Dónde está más extendida la minería de criptomonedas?

A medida que aumentaba el valor de criptomonedas como bitcoin, Ethereum y Monero, se producía el correspondiente repunte en el número de ordenadores en campus universitarios que realizaban labores de minería o eran secuestrados por mineros para procesar hashes de criptomonedas.

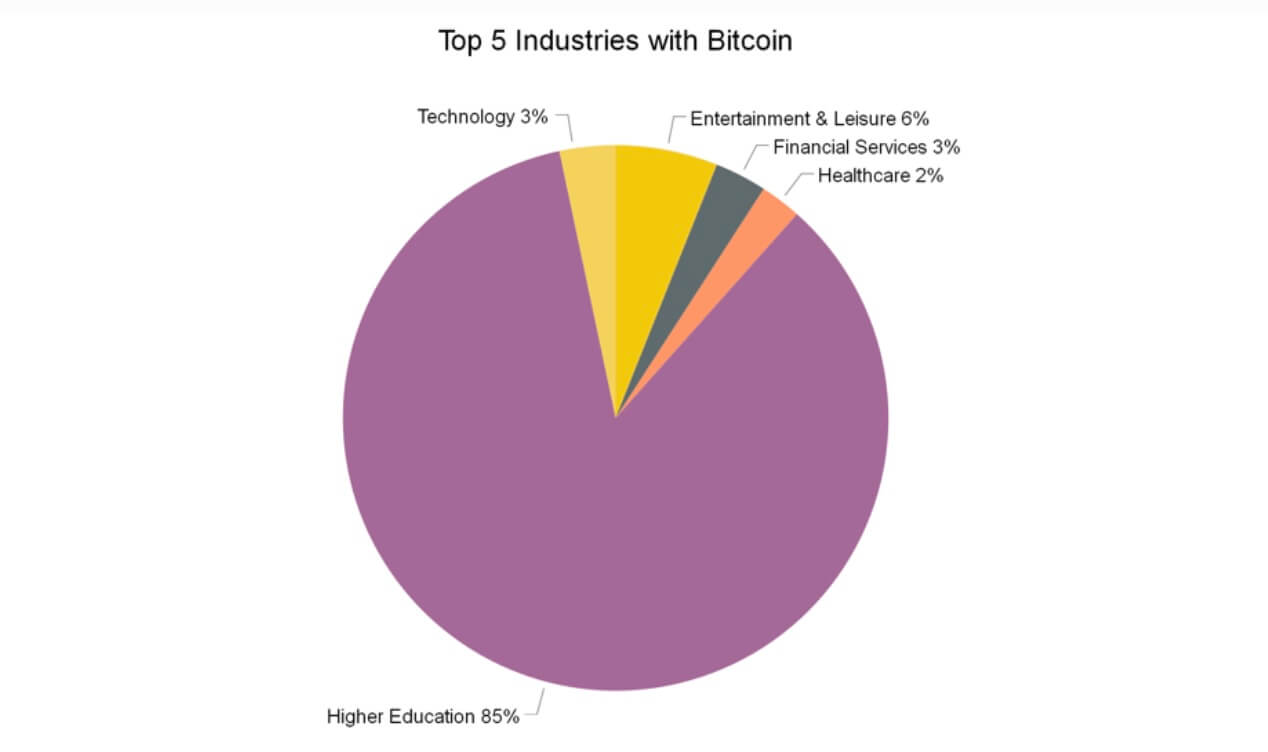

Un análisis realizado por Vectra de las cinco principales industrias que exhiben comportamientos de ataque de minería de criptomonedas desde agosto de 2017 hasta enero de 2018 muestra que la educación superior superó fácilmente a las cuatro restantes combinadas.

Fuente: 2018 RSA Edition of the Attacker Behavior Industry Report de Vectra

¿Por qué universidades?

La minería de criptomonedas convierte la electricidad en valor monetario mediante el uso de recursos computacionales. Esto es muy caro de conseguir sin una fuente de energía gratuita y muchos recursos informáticos con mínimos controles de seguridad que estén expuestos a Internet. Las grandes poblaciones estudiantiles son pasto ideal para los criptojackers.

Las empresas corporativas aplican estrictos controles de seguridad para evitar comportamientos de minería de criptomoneda. Sin embargo, las universidades no pueden permitirse el mismo lujo con los estudiantes. En el mejor de los casos, pueden aconsejar a los estudiantes sobre cómo protegerse a sí mismos y a la universidad instalando parches en el sistema operativo y creando conciencia sobre los correos electrónicos phishing , los sitios web sospechosos y los anuncios en la web.

Los estudiantes que minan criptodivisas simplemente están siendo oportunistas, ya que el valor de las criptodivisas se disparó el año pasado, con el valor del bitcoin alcanzando un máximo de 19.000 dólares (fuente: Coinbase) en enero de 2018. Incluso al valor actual de 9.000 dólares por bitcoin, sigue siendo una tentación lucrativa.

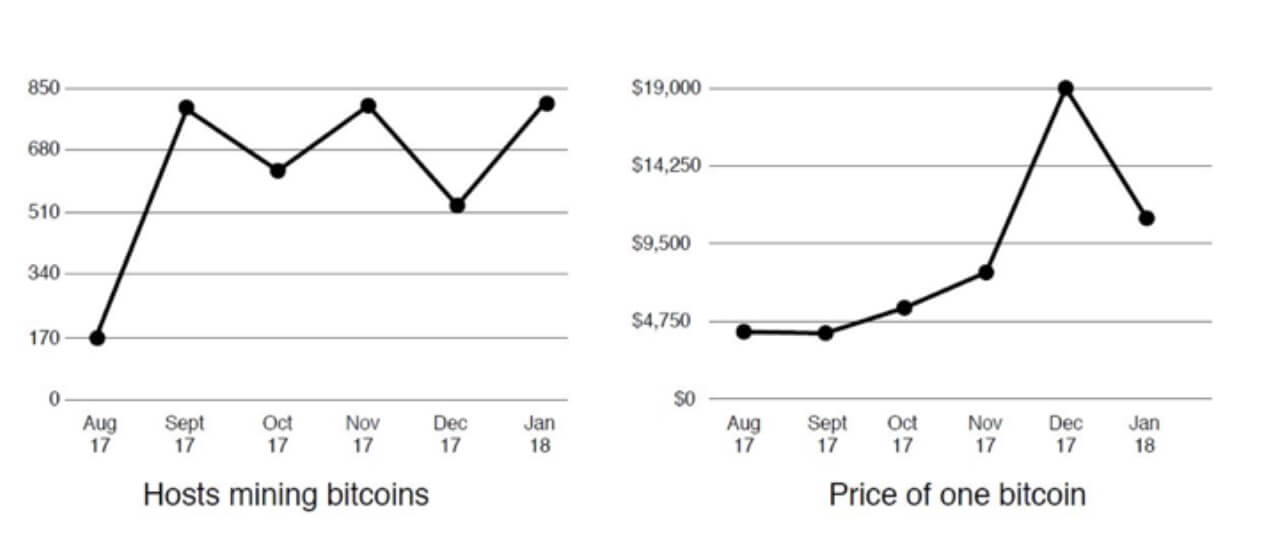

El número de ordenadores que procesan hashes de criptomonedas en los campus universitarios aumentó antes de que el valor del bitcoin superara los 4.000 dólares en 2017. Los siguientes gráficos muestran que la actividad de minería de criptomonedas aumentó 30 días antes de la subida del valor del bitcoin.

Las detecciones de minería de criptomonedas aumentaron antes de que el precio alcanzara su punto máximo

Fuente: 2018 RSA Edition of the Attacker Behavior Industry Report de Vectra

A pesar de que el valor del bitcoin cayó un 50% desde su máximo hasta situarse por debajo de los 10.000 dólares, el número de ordenadores dedicados a la minería de criptomonedas no disminuyó.

Por desgracia, siempre que un estudiante o un atacante aprovecha una oportunidad, la universidad paga los costes de la electricidad y la exposición a más riesgos. Contrariamente a lo que creen los universitarios que publican en reddit, la electricidad no es gratis.

¿Por qué es peligroso?

La minería de criptomonedas es un comportamiento de ataque oportunista que utiliza redes de bots para crear un gran conjunto de potencia informática. Se considera más una molestia que un ciberataque selectivo que pone en peligro la información personal identificable (PII), la información sanitaria protegida(PHI) y los datos financieros. Pero en algunos casos, estas actividades de botnet suponen un alto riesgo para las organizaciones:

- Crean ruido que puede ocultar graves problemas de seguridad;

- Afectan a la reputación de la dirección IP de una organización, provocando su inclusión en una lista negra;

- Los ciberdelincuentes comprarán a criptomineros el acceso a ordenadores comprometidos para lanzar ataques selectivos contra universidades.

Si los usuarios de ordenadores instalan intencionadamente software de minería de criptomoneda, el riesgo puede ser mínimo, aunque también podrían instalar otro software para ganar dinero que presente un riesgo mayor.

La minería de criptomonedas consume la potencia de cálculo de un sistema. Como resultado, los sistemas infectados sufren un mayor desgaste por el procesamiento de bloques de criptomoneda, haciendo que los sistemas infectados funcionen anormalmente lentos.

Aunque malware de minería de criptomonedas no está dirigido a particulares, los ciberdelincuentes pueden infectar sistemas que utilicen unidades de procesamiento gráfico (GPU) o tarjetas de vídeo de alto rendimiento. Esto acelera los hashes intensivos de la GPU utilizados por criptomonedas como el bitcoin. Los jugadores y otros usuarios de aplicaciones de uso intensivo de gráficos son objetivos especialmente jugosos.

El criptojacking es el rey

La falta de ordenadores con GPU de gama alta dio lugar a un nuevo tipo de minería de criptomonedas en el navegador que aprovecha la potencia de la CPU ordinaria. Denominado cryptojacking, no requiere la instalación de ningún programa y puede producirse simplemente visitando un sitio web.

Cuando Coinhive se lanzó en septiembre de 2017 y dio el pistoletazo de salida al frenesí del criptojacking, Internet se volvió loco con los mineros de criptomonedas en el navegador. Cada semana siguen apareciendo nuevos sitios que ofrecen servicios similares y que permiten a los mineros producir la criptomoneda Monero.d

Aunque minar Monero en segundo plano en un sitio web podría ser una alternativa viable a ver anuncios intrusivos, casi ninguno de estos servicios permite a los usuarios saber lo que está ocurriendo o detiene el comportamiento minero. La mayoría se comporta como malware, ocupando secretamente los ordenadores y utilizando recursos sin permiso.

¿Cuál es el impacto?

La minería de criptomonedas se mide por el número de intentos de encontrar un bloque que puede realizar un minero. Cada intento implica la creación de un bloque candidato único y la creación de un compendio del bloque candidato utilizando SHA-256d, un hash criptográfico que se mide en hashes por segundo (h/s).

Desde septiembre de 2017, la minería de Monero en el navegador se ha disparado. La minería de Monero requiere el cálculo de hashes mediante un algoritmo llamado CryptoNight. Este algoritmo requiere muchos cálculos y, aunque es lento, funciona bien en CPU de consumo.

Es posible ejecutar el algoritmo CryptoNight en una GPU, pero el beneficio es aproximadamente 2x, no 10.000x, como ocurre con otros algoritmos utilizados por bitcoin o Ethereum. Esto hace que CryptoNight sea un objetivo para JavaScript y el navegador, ya que es fácil construir un script que escale a un gran conjunto de sistemas para la minería de pools distribuidos.

Cuando se ejecuta a través de JavaScript, el rendimiento del minado se ve afectado pero sigue siendo aceptable. El minero utiliza WebAssembly y funciona con aproximadamente el 65% del rendimiento de un minero nativo. Una CPU Intel i7, una de las CPU de sobremesa más rápidas, produce unos 90 h/s. Un minero nativo obtiene 140 h/s. La minería basada en CPU es suficiente para las redes de bots.

Utilizando una calculadora de rendimiento de Monero, una tasa de 90 h/s a través de 812 dispositivos que están minando 24/7 produce estos resultados:

Principales conclusiones

El criptojacking y la minería de criptomonedas son actividades rentables y oportunistas que probablemente aumentarán a medida que sustituyan al ransomware y al adware como método de facto para los individuos que buscan ganar dinero rápido.

Para obtener más información sobre otros tipos de comportamientos de ciberataque observados en entornos reales de cloud, centros de datos y empresas, obtenga la edición 2018 de la Conferencia RSA del Informe de la industria sobre el comportamiento de los atacantes de Vectra.