Cuando los atacantes envenenaron los paquetes npm la semana pasada, la industria se apresuró a analizar cómo ocurrió y qué código se inyectó. Pero el exploit en sí no es la historia completa.

Ya sea que el punto de entrada sea un mantenedor suplantado, una dependencia fraudulenta o un proveedor externo, el compromiso inicial es sólo el primer paso. Lo que viene después es igual de importante. Una vez que el código malicioso se ejecuta dentro de su entorno, los atacantes utilizan ese acceso para moverse lateralmente, escalar privilegios, filtrar datos o preparar el terreno para el ransomware.

Para los equipos SOC, detectar código envenenado es importante, pero igual de crítico es detectar los comportamientos del atacante que siguen una vez que el código malicioso se está ejecutando.

Cómo se desarrolló el exploit de npm

El reciente exploit no provenía de una vulnerabilidad en el propio npm. Comenzó con un caso clásico de ingeniería social. Los atacantes enviaron un correo electrónico phishing a populares mantenedores de npm, haciéndose pasar por soporte oficial e instándoles a "revalidar" sus cuentas. Uno de ellos, responsable de varios paquetes muy utilizados, introdujo sus credenciales y un código 2FA de un solo uso en el portal falso del atacante. Esto dio a los atacantes el control total de la cuenta, a pesar de que la autenticación de dos factores estaba activada.

Con el acceso en la mano, el actor de la amenaza publicó rápidamente nuevas versiones de paquetes de confianza como chalk, debug, supports-color y otros. Estos paquetes son componentes básicos de innumerables aplicaciones, que se descargan miles de millones de veces cada semana. Las actualizaciones comprometidas contenían JavaScript ofuscado diseñado para ejecutarse dentro de los navegadores web.

La carga maliciosa actuaba como un ataque man-in-the-browser. Se conectaba a las API de los navegadores, monitorizaba las peticiones de red e interceptaba las transacciones de las criptocarteras. Si un usuario intentaba enviar criptomoneda, el malware cambiaba silenciosamente la dirección del destinatario por otra controlada por el atacante. El resultado final era el robo de fondos, mientras que la transacción parecía normal para la víctima.

Aunque las versiones maliciosas estuvieron disponibles sólo durante un corto período de tiempo, la escala del uso de dependencias de npm significó que el impacto se extendió rápidamente. Los sistemas automatizados de compilación en los procesos de creación y distribución (CI/CD) introdujeron las actualizaciones infectadas casi de inmediato, lo que obligó a miles de desarrolladores y organizaciones a reaccionar ante el incidente.

De la explotación a la ejecución: Por qué el primer paso no define el ataque

En el caso de npm, el código inyectado estaba diseñado para secuestrar transacciones de criptomoneda. Pero ese estrecho objetivo no significa que el riesgo fuera limitado. Una vez que el código malicioso se ejecuta en un entorno, los atacantes pueden hacer mucho más que intercambiar direcciones de monederos.

Con el mismo nivel de acceso, podrían:

- Robar credenciales y escalar privilegios.

- Avanzar lateralmente hacia la cloud y los sistemas de identidad.

- Cree persistencia mediante reglas de buzón, aplicaciones OAuth o cuentas redundantes.

- Exfiltrar datos o montar ransomware.

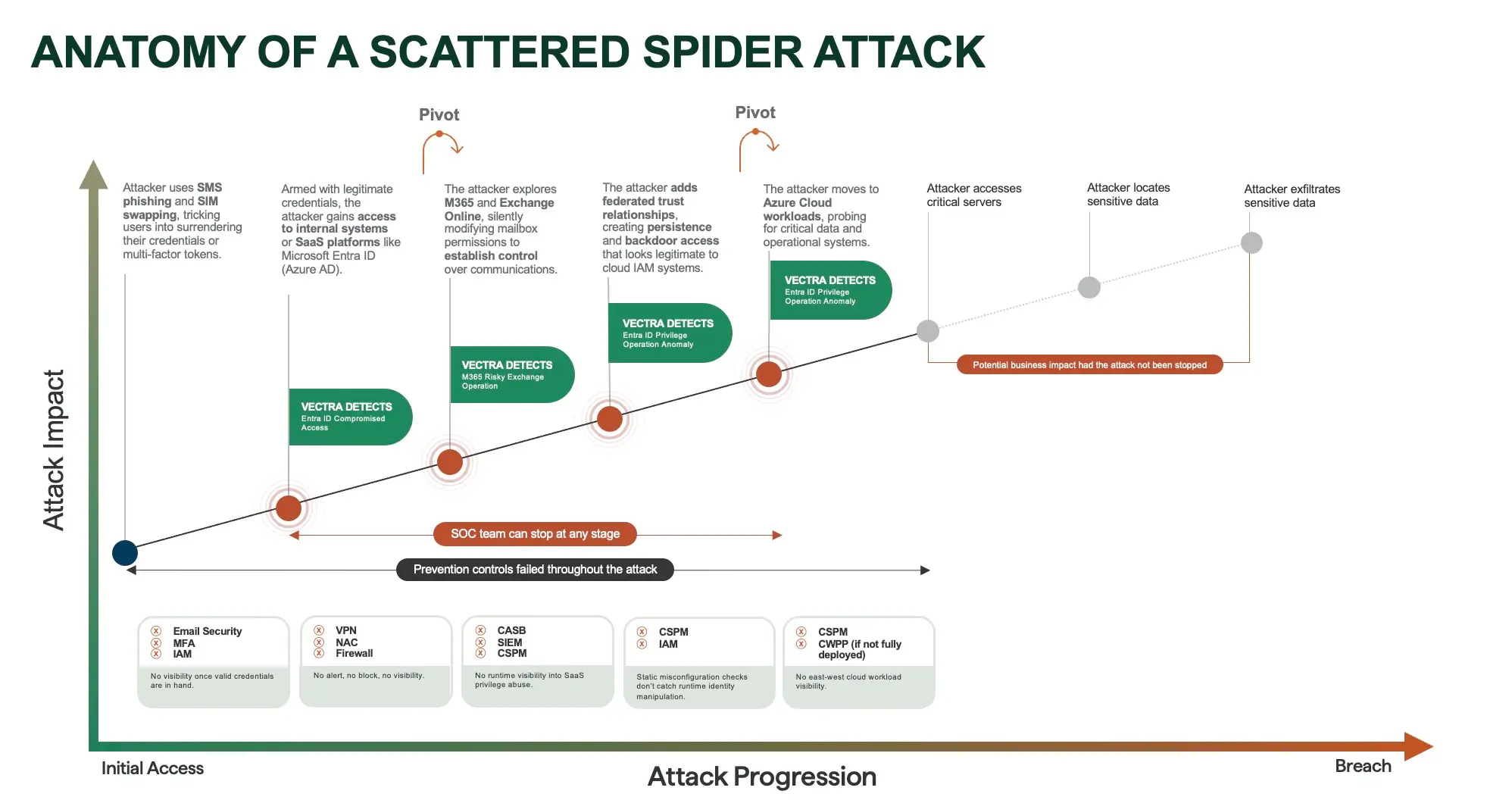

Actores de amenazas como Scattered Spider demuestran lo rápido que se puede convertir el acceso en un arma: pivotando en plataformas de cloud y SaaS, manipulando los permisos de los buzones de correo, creando relaciones de confianza de puerta trasera y sondeando cargas de trabajo críticas. A partir de ahí, los atacantes se mueven lateralmente para llegar a los datos sensibles y filtrarlos. Este es el verdadero peligro para el que deben prepararse los equipos SOC: no sólo el implante, sino la cascada de comportamientos de ataque que le siguen.

Por qué los equipos SOC deben preocuparse

Para los equipos SOC, el exploit npm es un recordatorio de que los compromisos de la cadena de suministro no son sólo una preocupación de los desarrolladores. Las herramientas de prevención y los análisis SCA desempeñan un papel importante en la identificación de paquetes vulnerables o maliciosos, pero se detienen en el punto de análisis del código. Lo que no pueden proporcionar es visibilidad sobre cómo los atacantes utilizan ese acceso una vez que el código envenenado se está ejecutando.

Esa responsabilidad recae directamente en el SOC. El reto no es sólo comprender que se ha producido un ataque, sino detectar cómo modifica los flujos de trabajo de los agresores en su entorno. Esto significa estar atento a comportamientos que las herramientas de prevención pasan por alto: la persistencia que se establece en los sistemas de identidad, las credenciales de las que se abusa para pasar a las plataformas SaaS y cloud , o la actividad de la red que indica el almacenamiento y la exfiltración de datos.

Tanto si el punto de entrada es npm, PyPI, 3CX, MOVEit o el siguiente proveedor externo, el exploit es sólo el principio. El impacto viene determinado por la rapidez con la que puedas hacer aflorar y responder a los comportamientos que se desarrollen después.

Cerrar la brecha de seguridad con Vectra AI

El exploit de npm demuestra lo rápido que la confianza en las cadenas de suministro de software puede volverse en tu contra. Aunque el objetivo inicial fuera el robo de criptomonedas, el mismo acceso podría haberse utilizado para robar credenciales, escalar privilegios o filtrar datos. Por eso los equipos SOC necesitan defensas que no se limiten a analizar el código, sino que vigilen continuamente el comportamiento de los atacantes una vez dentro.

El sitio PlataformaVectra AI proporciona esa visibilidad. Al supervisar los entornos de identidad, red y cloud en tiempo real, Vectra AI detecta los comportamientos en los que se basan los adversarios para ampliar su posición y lograr sus objetivos. Tanto si el código malicioso llega a través de un paquete envenenado, un phishing de cuenta SaaS o un proveedor externo comprometido, Vectra AI saca a la luz las acciones del atacante y proporciona a los equipos SOC el contexto para responder antes de que se agraven los daños.

Explore nuestra demostración autoguiada para ver cómo Vectra AI cierra la brecha y garantiza que cuando la prevención falla, la detección y la respuesta están listas.