GRUPO GLOBAL

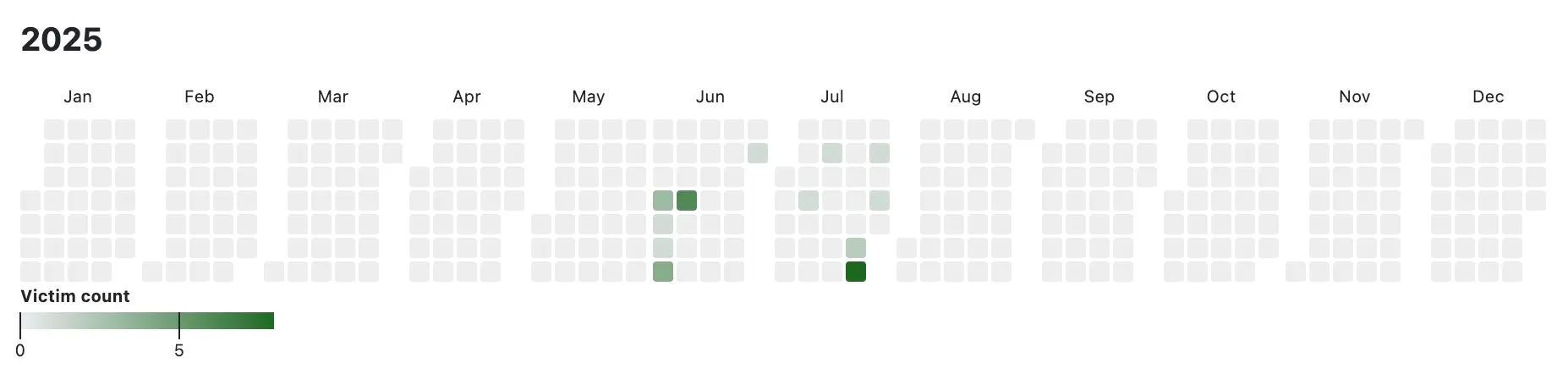

GLOBAL GROUP es una operación de Ransomware-as-a-Service (RaaS) de reciente aparición lanzada en junio de 2025 por un conocido actor de amenazas de habla rusa, que ofrece negociación basada en IA, paneles de control móviles y agresivos incentivos de afiliación para expandir rápidamente su alcance a través de industrias globales.

El origen de GLOBAL

GLOBAL GROUP es una Plataforma de ransomware como servicio (RaaS) observada por primera vez el 2 de junio de 2025, introducida por un actor de amenazas que utiliza el alias"$$$" en el foro de ciberdelincuencia Ramp4u. El actor tiene un historial con cepas de ransomware anteriores, incluyendo Mamona RIP y Black Lock (antes El Dorado). Los analistas estiman, con un nivel de confianza medio-alto, que GLOBAL GROUP representa un cambio de marca de Black Lock, cuyo objetivo es recuperar credibilidad y ampliar su base de afiliados. La infraestructura del grupo se aloja a través de proveedores rusos de VPS (especialmente IpServer), que también fue utilizado por su predecesor Mamona RIP.

GLOBAL GROUP promueve un modelo de ingresos que ofrece hasta un 85% de participación en los beneficios a los afiliados, proporciona un panel de afiliados fácil de usar desde dispositivos móviles e integra bots de negociación basados en inteligencia artificial para los afiliados que no hablan inglés. Su malware es multiplataforma (Windows, ESXi, Linux, BSD) y cuenta con funciones de evasión EDR.

Fuente: EclecticIQ

Países afectados por GLOBAL

Las víctimas confirmadas abarcan varios países, con una actividad notable en Estados Unidos, Reino Unido, Australia y Brasil. Este enfoque global pone de relieve la intención del grupo de maximizar el potencial de los rescates centrándose en objetivos de altos ingresos y ricos en infraestructuras.

Sectores a los que se dirige GLOBAL

GLOBAL GROUP se dirige a una amplia gama de sectores, con especial énfasis en la sanidad, el petróleo y el gas, la ingeniería industrial, los servicios de automoción y la subcontratación de procesos empresariales. El grupo adapta sus creaciones de ransomware tanto para entornos de uso general como para infraestructuras virtualizadas como VMware ESXi.

Víctimas conocidas de GLOBAL

- Proveedores sanitarios de Estados Unidos y Australia

- Fabricantes de equipos de petróleo y gas en Texas, EE.UU.

- Empresas de ingeniería de precisión y servicios de automoción en el Reino Unido

- Empresas de Facilities Management y BPO en Brasil

El grupo se ha cobrado 30 víctimas hasta la fecha, nueve de ellas en los cinco días siguientes a su debut, lo que indica su rápido despliegue y escalabilidad.

Método de ataque de Global

Acceso comprado a intermediarios de acceso inicial (IAB), VPN forzadas , RDWeb y portales de Outlook. Explota dispositivos Fortinet, Palo Alto y Cisco.

Utiliza webshells y credenciales válidas para obtener acceso de usuario de dominio o administrador local.

Elude el EDR tradicional, utiliza credenciales legítimas y despliega malware compilado en Golang para pasar desapercibido.

Recoge credenciales almacenadas en caché, lleva a cabo la pulverización de contraseñas y utiliza herramientas personalizadas proporcionadas por los socios de IAB.

Mapea entornos de dominio, identifica hosts ESXi y realiza la enumeración de redes utilizando herramientas integradas.

Se desplaza lateralmente utilizando SMB, creación de servicios maliciosos y sesiones de shell remotas en todo el entorno.

Exfiltra archivos confidenciales, incluidos datos legales, financieros y sanitarios, antes del despliegue del ransomware.

Ejecuta ransomware a través de endpoints e hipervisores, cifrando máquinas virtuales en paralelo utilizando binarios basados en Go.

Utiliza infraestructura basada en Tor y API mal configuradas para almacenar y gestionar datos robados.

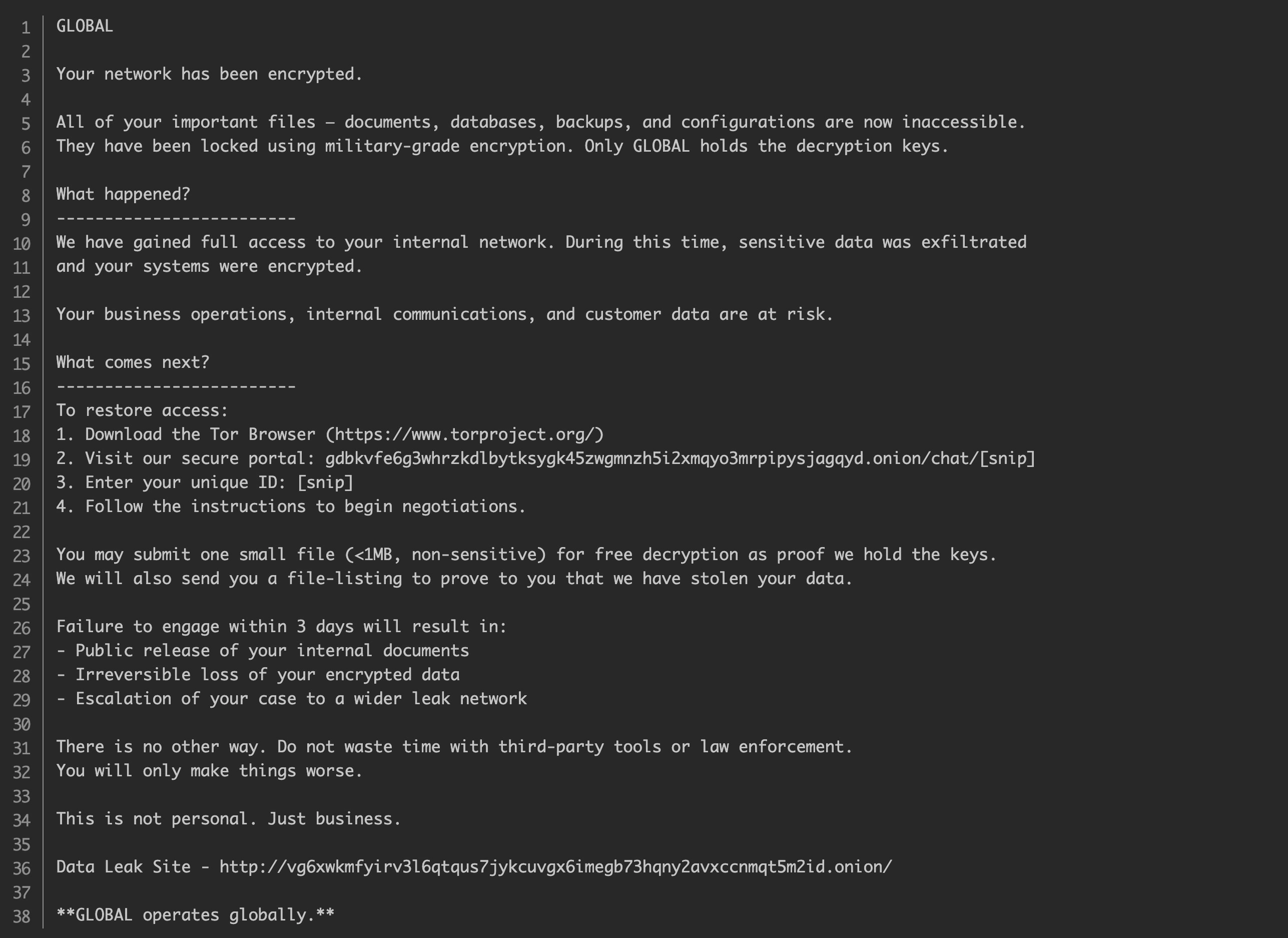

Entrega notas de rescate, amenaza con filtraciones públicas en Tor DLS y exige pagos de siete cifras, a menudo de 1 millón de dólares o más.

Acceso comprado a intermediarios de acceso inicial (IAB), VPN forzadas , RDWeb y portales de Outlook. Explota dispositivos Fortinet, Palo Alto y Cisco.

Utiliza webshells y credenciales válidas para obtener acceso de usuario de dominio o administrador local.

Elude el EDR tradicional, utiliza credenciales legítimas y despliega malware compilado en Golang para pasar desapercibido.

Recoge credenciales almacenadas en caché, lleva a cabo la pulverización de contraseñas y utiliza herramientas personalizadas proporcionadas por los socios de IAB.

Mapea entornos de dominio, identifica hosts ESXi y realiza la enumeración de redes utilizando herramientas integradas.

Se desplaza lateralmente utilizando SMB, creación de servicios maliciosos y sesiones de shell remotas en todo el entorno.

Exfiltra archivos confidenciales, incluidos datos legales, financieros y sanitarios, antes del despliegue del ransomware.

Ejecuta ransomware a través de endpoints e hipervisores, cifrando máquinas virtuales en paralelo utilizando binarios basados en Go.

Utiliza infraestructura basada en Tor y API mal configuradas para almacenar y gestionar datos robados.

Entrega notas de rescate, amenaza con filtraciones públicas en Tor DLS y exige pagos de siete cifras, a menudo de 1 millón de dólares o más.

TTPs utilizados por GLOBAL

Cómo detectar GLOBAL con Vectra AI

Lista de las detecciones disponibles en la plataforma Vectra AI que indicarían un ataque de ransomware.