LAPSUS$

LAPSUS$ (Slippy Spider) es un grupo de extorsión cibernética de alto perfil más conocido por su estilo de ataque público, caótico y no tradicional, que a menudo implica el robo de credenciales, el secuestro de DNS y la filtración de datos a través de Telegram.

El origen de LAPSUS$

El grupo LAPSUS$ -llamado alternativamente SLIPPY SPIDER, Strawberry Tempest, DEV-0537, Slippy Spider o Team Imm0rtal- fue visto por primera vez en junio de 2021.

A diferencia de los grupos de ransomware tradicionales, LAPSUS$ no recurre a la extorsión basada en el cifrado, sino que opta por la vergüenza pública, la desfiguración y el doxxing para presionar a las víctimas para que paguen o presten atención. Los servicios de inteligencia indican que el grupo puede comprar credenciales a intermediarios de acceso, reclutar a personas con acceso a información privilegiada y aprovecharse de la falta de higiene de la AMF. El grupo utiliza herramientas estándar como Mimikatz, RedLine Stealer y Metasploit, y a menudo reutiliza la infraestructura existente para sus ataques.

En agosto de 2025, LAPSUS$ volvió a la palestra gracias a una asociación estratégica con Scattered Spider y ShinyHuntersformando el nuevo y volátil colectivo de amenazas conocido como Hunters de LAPSUS$ dispersos. Esta alianza permite a LAPSUS$ acceder a técnicas avanzadas de intrusión a través de las capacidades de explotación cloud de Scattered Spider, así como a grandes volcados de credenciales y datos de las redes de brechas de ShinyHunters. A su vez, LAPSUS$ contribuye con su característico modelo de extorsión caótica, tácticas de mensajería viral y teatralidad pública en Telegram, amplificando la visibilidad y el impacto psicológico del trío. La coalición mejora el alcance operativo y el espectáculo de LAPSUS$, al tiempo que mantiene su imagen disruptiva y antisistema.

Países destinatarios de LAPSUS$

Las principales regiones afectadas son:

- Brasil

- Portugal

- Reino Unido

- Estados Unidos

- Corea del Sur

- Francia

- Argentina

Industrias a las que se dirige LAPSUS$

LAPSUS$ muestra un patrón poco discernible en la selección de víctimas. Sin embargo, los sectores observados incluyen:

- Gobierno (Ministerio de Justicia del Reino Unido, DHS)

- Telecomunicaciones y tecnología (NVIDIA, Microsoft, Samsung)

- Educación, sanidad y medios de comunicación

- Industria y energía

- Servicios financieros

Víctimas conocidas de LAPSUS$

Entre las víctimas más destacadas figuran:

- Okta: Brecha que afecta a los sistemas de gestión de acceso a la identidad

- Microsoft: Código fuente filtrado

- NVIDIA: Robo de credenciales seguido de filtración de datos de empleados

- Samsung: Filtraciones de código fuente y datos internos

- Uber: Brecha vinculada a la ingeniería social y al abuso de la MFA

Método de ataque LAPSUS$

Suelen obtenerse mediante la compra de credenciales, el intercambio de SIM, la ingeniería social (por ejemplo, suplantando la identidad de los usuarios a través de los servicios de asistencia) o el reclutamiento de iniciados.

Explota vulnerabilidades no parcheadas en aplicaciones como JIRA, GitLab o Confluence para escalar privilegios.

Utiliza credenciales válidas, manipulación de DNS y reproducción de tokens para pasar desapercibido.

Utiliza Mimikatz, RedLine Stealer, ntdsutil y DCSync para volcar credenciales y acceder a tokens de sesión.

Utiliza AD Explorer, busca en plataformas (Confluence, GitHub, Slack) credenciales adicionales o datos sensibles.

Se mueve en entornos comprometidos utilizando acceso VPN/RDP/VDI y cuentas cloud comprometidas.

Recoge credenciales, tráfico de correo electrónico, código fuente, comunicaciones internas y datos de colaboración.

Ejecuta cargas maliciosas a través de acceso remoto, ejecución de scripts o acciones asistidas por información privilegiada.

Sube archivos confidenciales, capturas de pantalla y documentos internos a plataformas controladas por actores o sitios de filtraciones.

Interrumpe las operaciones mediante la eliminación de datos, el cierre de servicios, el secuestro de DNS y las filtraciones de alta visibilidad.

Suelen obtenerse mediante la compra de credenciales, el intercambio de SIM, la ingeniería social (por ejemplo, suplantando la identidad de los usuarios a través de los servicios de asistencia) o el reclutamiento de iniciados.

Explota vulnerabilidades no parcheadas en aplicaciones como JIRA, GitLab o Confluence para escalar privilegios.

Utiliza credenciales válidas, manipulación de DNS y reproducción de tokens para pasar desapercibido.

Utiliza Mimikatz, RedLine Stealer, ntdsutil y DCSync para volcar credenciales y acceder a tokens de sesión.

Utiliza AD Explorer, busca en plataformas (Confluence, GitHub, Slack) credenciales adicionales o datos sensibles.

Se mueve en entornos comprometidos utilizando acceso VPN/RDP/VDI y cuentas cloud comprometidas.

Recoge credenciales, tráfico de correo electrónico, código fuente, comunicaciones internas y datos de colaboración.

Ejecuta cargas maliciosas a través de acceso remoto, ejecución de scripts o acciones asistidas por información privilegiada.

Sube archivos confidenciales, capturas de pantalla y documentos internos a plataformas controladas por actores o sitios de filtraciones.

Interrumpe las operaciones mediante la eliminación de datos, el cierre de servicios, el secuestro de DNS y las filtraciones de alta visibilidad.

TTP utilizadas por LAPSUS$

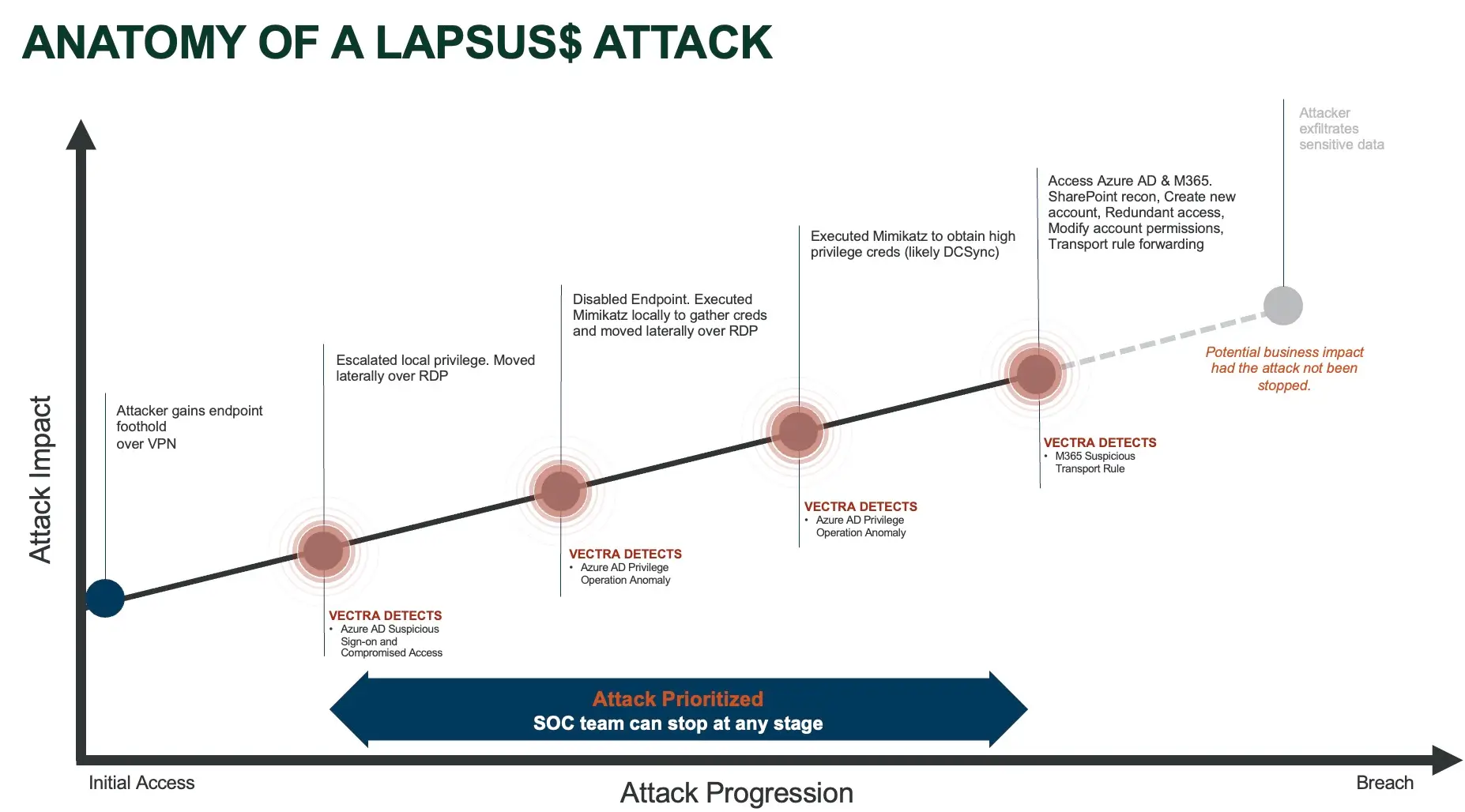

Cómo detectar LAPSUS$ con Vectra AI

Preguntas frecuentes

¿Utiliza LAPSUS$ encriptación ransomware?

No. LAPSUS$ no suele cifrar los sistemas. En su lugar, utilizan el robo de datos, las filtraciones públicas y la presión social como método de extorsión.

¿Cómo obtiene LAPSUS$ el acceso inicial?

A menudo compran credenciales a intermediarios de acceso, utilizan el intercambio de SIM o reclutan a personas con información privilegiada para obtener acceso.

¿Qué diferencia a LAPSUS$ de los grupos tradicionales de ciberdelincuentes?

Su énfasis en el caos, la notoriedad y el espectáculo público, más que en el sigilo o el beneficio económico, les distingue.

¿Cómo mantienen la persistencia en una red?

A menudo crean cuentas de administradorcloud o manipulan los registros DNS para mantener el control.

¿Es eficaz la AMF contra LAPSUS$?

La MFA básica suele eludirse mediante ataques de fatiga de MFA. Las organizaciones deberían implantar la correspondencia numérica, FIDO2 o tokens de hardware.

¿Qué herramientas utiliza LAPSUS$?

Utilizan herramientas comunes como Mimikatz, RedLine Stealer, AD Explorer y Metasploit, junto con scripts personalizados.

¿Están motivados económicamente?

Parcialmente. Sin embargo, sus demandas de extorsión son a menudo poco realistas, lo que sugiere que el ego, la influencia y la perturbación son motivos clave.

¿Dónde se encuentran los miembros de LAPSUS$?

Algunas pruebas apuntan a Portugal y Brasil, pero la ofuscación deliberada hace que la atribución no sea fiable.

¿Cómo deben detectar las organizaciones las intrusiones del tipo LAPSUS$?

La detección de la actividad de LAPSUS$ requiere una visibilidad de los comportamientos que va más allá de las firmas o las reglas estáticas. Vectra AI ofrece detección basada en IA de comportamientos de ataque en tiempo real -como escalada de privilegios, uso indebido de credenciales, movimiento lateral y abuso de identidades cloud nube- quese alinean con las TTP de LAPSUS$. Su amplia cobertura en entornos híbridos (incluidos Microsoft 365, Azure AD, AWS y la infraestructura local) lo hace idóneo para detectar el uso sigiloso de credenciales válidas, la creación de cuentas de administrador fraudulentas y la actividad sospechosa relacionada con MFA asociada a estos ataques.

¿Cuál es la mejor respuesta a un ataque de LAPSUS$?

La mejor respuesta incluye la detección precoz, la contención rápida y la investigación automatizada. Vectra AI ayuda a ello priorizando las detecciones de alto riesgo en función del comportamiento observado de los atacantes, no sólo de las alertas, y permite a los equipos de seguridad investigar y responder más rápidamente utilizando información contextual y líneas de tiempo de los ataques. Con integraciones en herramientas SOAR, EDR y SIEM, Vectra ayuda a orquestar una rápida contención -como desactivar las cuentas comprometidas o aislar las cargas de trabajo afectadas- minimizando los daños de los ataques de extorsión como los llevados a cabo por LAPSUS$.